Data Domain: Gestione dei certificati host per HTTP e HTTPS

Riepilogo: I certificati host consentono ai browser e alle applicazioni di verificare l'identità di un sistema Data Domain quando stabiliscono sessioni di gestione protette. HTTPS è abilitato per impostazione predefinita. Il sistema può utilizzare un certificato autofirmato o un certificato importato da un'autorità di certificazione (CA) attendibile. Questo articolo spiega come controllare, generare, richiedere, importare ed eliminare i certificati per HTTP/HTTPS sui sistemi Data Domain. ...

Questo articolo si applica a

Questo articolo non si applica a

Questo articolo non è legato a un prodotto specifico.

Non tutte le versioni del prodotto sono identificate in questo articolo.

Istruzioni

I certificati potrebbero scadere o diventare non validi. Se non viene importato alcun certificato, il sistema utilizza un certificato autofirmato, che potrebbe non essere considerato attendibile dai browser o dalle applicazioni integrate.

1. Controllare i certificati esistenti.

In Data Domain (DD-CLI), eseguire il seguente comando per visualizzare i certificati installati:

adminaccess certificate show

Se i certificati sono scaduti o prossimi alla scadenza:

-

- Se è autofirmato, rigenerarlo utilizzando DD-CLI.

- Se importato, seguire la procedura CSR e di importazione riportata di seguito.

2. Generare certificati autofirmati.

Per rigenerare il certificato HTTPS:

adminaccess certificate generate self-signed-cert

Per rigenerare certificati HTTPS e CA attendibili:

adminaccess certificate generate self-signed-cert regenerate-ca3. Generare una richiesta di firma del certificato (CSR)

Utilizzare DD System Manager:

-

- Impostare una passphrase, se non è già stato fatto:

system passphrase set - Passare a Administration > Access > Administrator Access.

- Selezionare HTTPS > Configure Certificate > tab > Add.

- Cliccare su Generate the CSR for this Data Domain system.

- Compilare il modulo CSR e scaricare il file da:

/ddvar/certificates/CertificateSigningRequest.csr

- Impostare una passphrase, se non è già stato fatto:

Alternativa alla CLI: (Esempio)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Importa certificato firmato

- Utilizzare DD System Manager:

- Selezionare Accesso >amministratore >Accesso amministratore

- Nell'area Services, selezionare HTTPS e cliccare su Configure

- Selezionare la scheda Certificate

- Cliccare su Add.

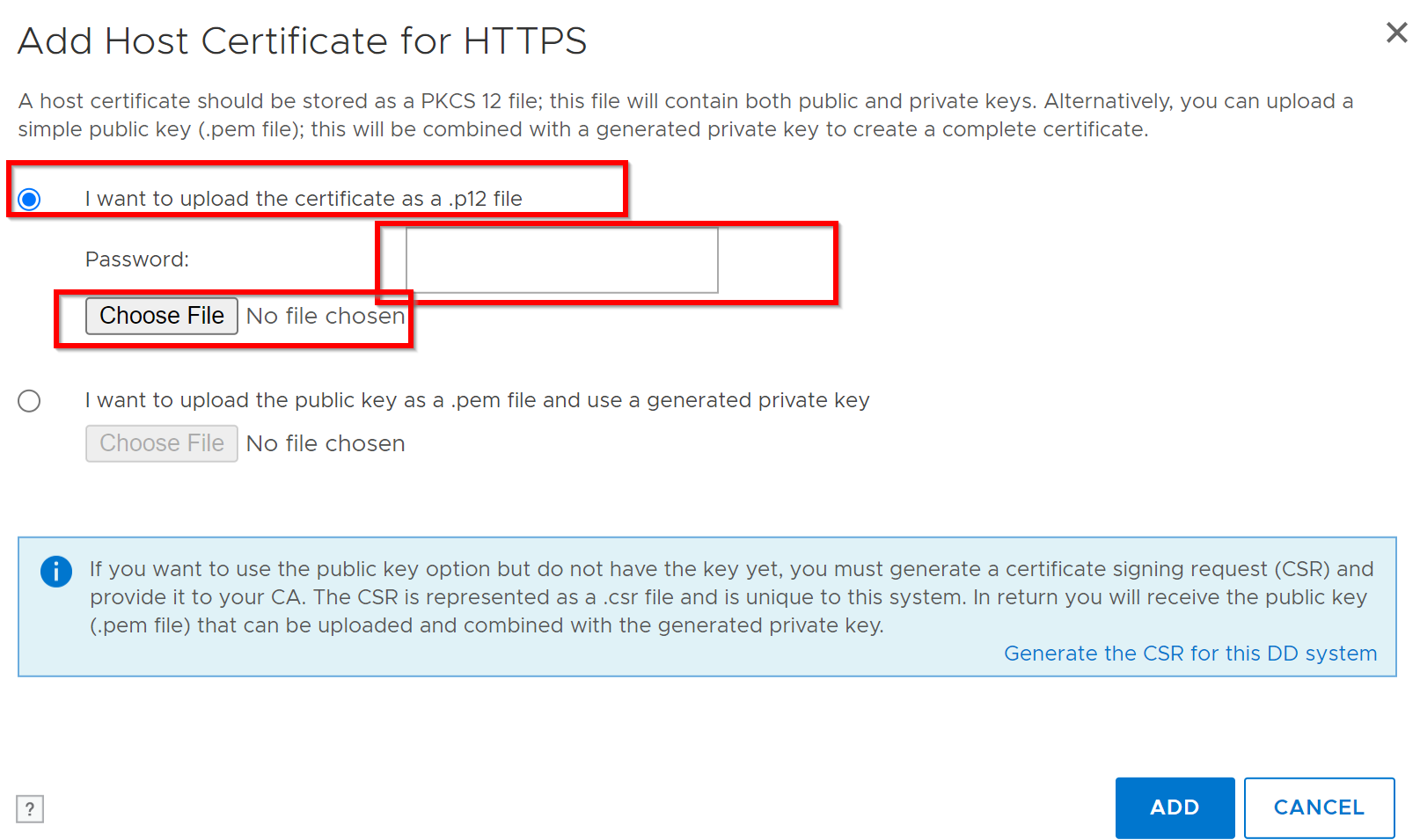

Viene visualizzata la finestra di dialogo Upload:

- Per

.p12file:- Selezionare Upload certificate as .p12 file, inserire la password, sfogliare e caricare.

- Per

.pemfile:- Selezionare Upload public key as .pem file and use generated private key, sfogliare e caricare.

- Alternativa a DD-CLI: Fare riferimento all'articolo della KB: Data Domain: Come generare una richiesta di firma di certificato e utilizzare certificati firmati esternamente

- Selezionare Upload public key as .pem file and use generated private key, sfogliare e caricare.

- Esempio per la selezione di .p12:

5. Eliminare un certificato esistente.

Prima di aggiungere un nuovo certificato, eliminare quello corrente:

-

- Passare alla scheda Administration > Access > Administrator Access > HTTPS > Configure > Certificate.

- Selezionare il certificato e cliccare su Delete.

6. Convalida CSR

Convalidare la CSR utilizzando il prompt dei comandi di Windows:

certutil -dump <CSR file path>Informazioni aggiuntive

- Le chiavi private e pubbliche devono essere a 2048 bit.

- DDOS supporta una CSR attiva e un certificato firmato per HTTPS alla volta.

Riferimento: KB di deployment: Data Domain: Come utilizzare certificati firmati esternamente

Prodotti interessati

Data DomainProprietà dell'articolo

Numero articolo: 000205198

Tipo di articolo: How To

Ultima modifica: 27 nov 2025

Versione: 7

Trova risposta alle tue domande dagli altri utenti Dell

Support Services

Verifica che il dispositivo sia coperto dai Servizi di supporto.