Connectrix Série B: Os navegadores da Web relatam "Cipher Mismatch, No Matching Ciphers" ao acessar a interface do usuário do WebTools usando HTTPS

Riepilogo: AES256-SHA256 (0x3d) e AES128-SHA256 (0x3c) está bloqueada para TLS.

Questo articolo si applica a

Questo articolo non si applica a

Questo articolo non è legato a un prodotto specifico.

Non tutte le versioni del prodotto sono identificate in questo articolo.

Sintomi

Os navegadores da Web (Chrome, New Edge ou Firefox) recusaram-se a abrir as ferramentas da Web usando HTTPS.

A mensagem de erro contém "Cipher Mismatch" ou "No Matching Ciphers".

Figura 1: Captura de tela de mensagem de erro mostrando conexão não segura, protocolo incompatível

O switch está sendo executado no firmware do FOS 8.1 ou 8.2.

A mensagem de erro contém "Cipher Mismatch" ou "No Matching Ciphers".

Figura 1: Captura de tela de mensagem de erro mostrando conexão não segura, protocolo incompatível

O switch está sendo executado no firmware do FOS 8.1 ou 8.2.

Causa

A configuração de codificação HTTPS do switch só permite AES256-SHA256 e AES128-SHA256 para TLS 1.2 (os "modelos default_generic" ou "default_strong" do FOS 8.1 ou 8.2).

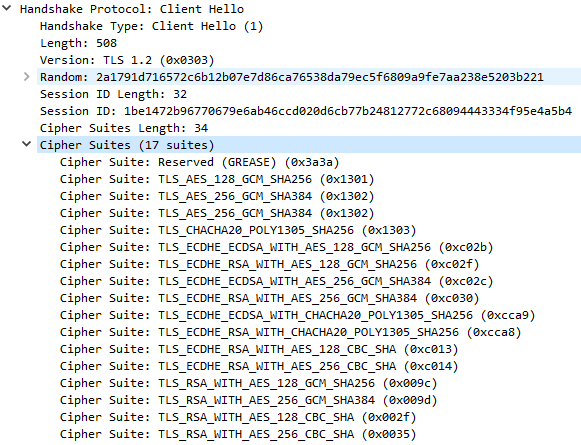

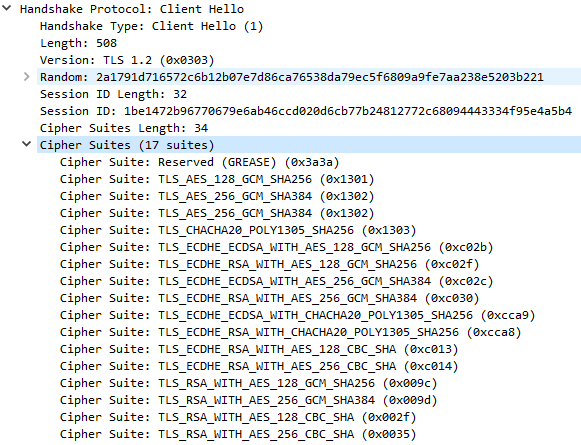

O dump do Wireshark mostra que o client não aceita AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), portanto, o handshake TLS falha.

Figura 2: Captura de tela do dump do Wireshark mostrando falha de handshake

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

O dump do Wireshark mostra que o client não aceita AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), portanto, o handshake TLS falha.

Figura 2: Captura de tela do dump do Wireshark mostrando falha de handshake

Risoluzione

Modifique a configuração de codificação HTTPS do switch para cobrir o client.

Exemplo:

neste exemplo, a configuração atual de codificação HTTPS é "! ECDH:! DH:HIGH:-MD5:! CAMÉLIA:! SRP:! PSK:! AESGCM:! SSLv3"

Para habilitar AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), remova "! AESGCM" na configuração com o comando:

Exemplo:

neste exemplo, a configuração atual de codificação HTTPS é "! ECDH:! DH:HIGH:-MD5:! CAMÉLIA:! SRP:! PSK:! AESGCM:! SSLv3"

Para habilitar AES256-GCM-SHA384 (0x9d) e AES128-GCM-SHA256 (0x9c), remova "! AESGCM" na configuração com o comando:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Informazioni aggiuntive

Mapear nomes de codificação OpenSSL (exibidos no comando OpenSSL) com nomes de codificação IANA (exibidos no dump do Wireshark) usando o documento do Mozilla, Security/Cipher Suites - MozillaWzilla

Prodotti interessati

Connectrix B-SeriesProprietà dell'articolo

Numero articolo: 000213633

Tipo di articolo: Solution

Ultima modifica: 25 ago 2023

Versione: 5

Trova risposta alle tue domande dagli altri utenti Dell

Support Services

Verifica che il dispositivo sia coperto dai Servizi di supporto.