APEX Cloud Platform: PowerFlex構成の変更時にCSI構成を更新する方法

Summary: PowerFlexの認証情報または証明書が変更された場合、CSI構成もPowerFlexと同期して動作させる必要があります。

Acest articol se aplică pentru

Acest articol nu se aplică pentru

Acest articol nu este legat de un produs specific.

Acest articol nu acoperă toate versiunile de produs existente.

Instructions

この記事では、PowerFlexの認証情報または証明書が変更されたときにCSI構成をアップデートする方法について説明します。

注:必要なアクションは、APEX Cloud Platform (ACP)ソフトウェアのバージョンによって異なります。

PowerFlex認証情報の変更後に必要なアクション

OCPクラスターでは、ACPソフトウェア バージョン < 3.0.5の場合

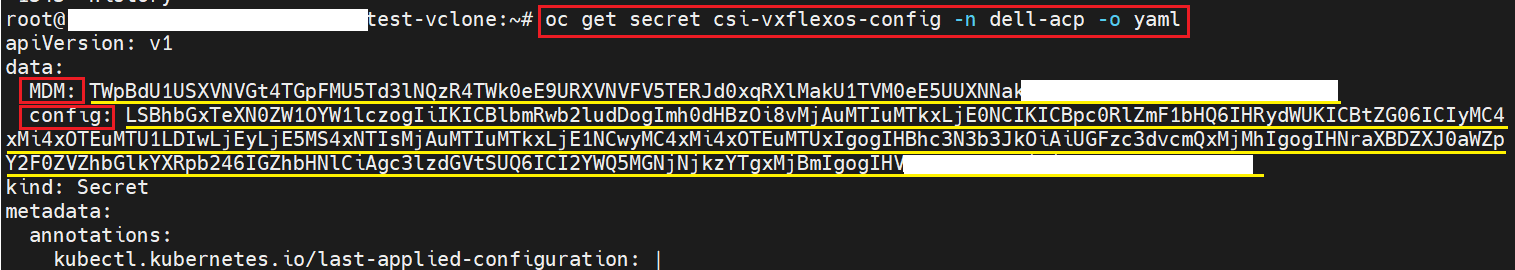

- 次のコマンドを実行してシークレットを見つけ、コマンド出力から「config」と「MDM」の値をコピーします。

oc get secret csi-vxflexos-config -n dell-acp -o yaml

例:

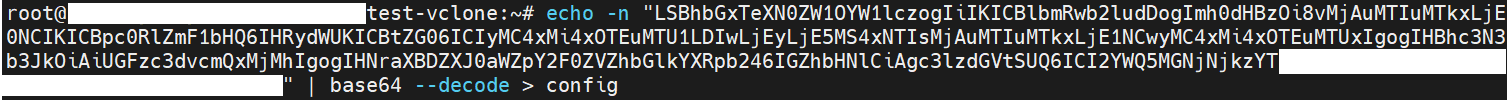

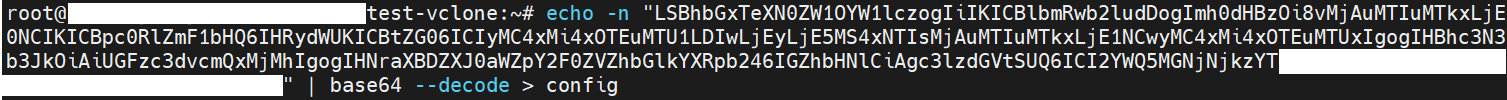

- 次のコマンドを実行して、「config」と「MDM」のbase64エンコード値をデコードし、ファイルに保存します。「config」と「MDM」のエンコードされた値は、上図の 黄色い線でマークされています。

echo -n "<base64 encoded config value>" | base64 --decode > config echo -n "<base64 encoded MDM value>" | base64 --decode > MDM

例:

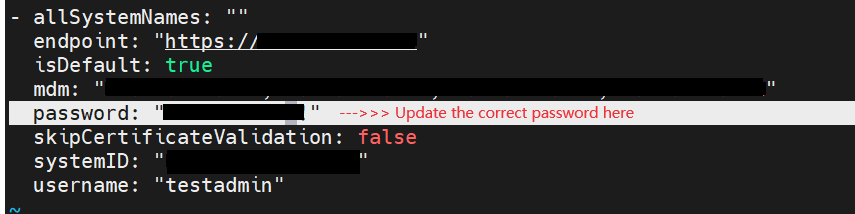

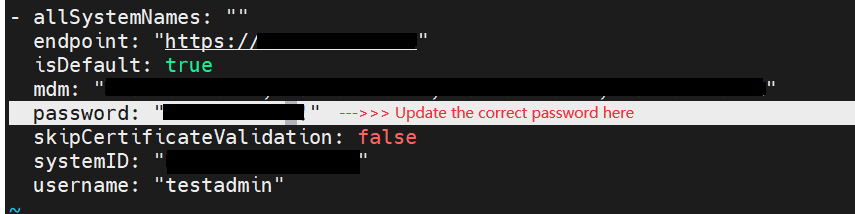

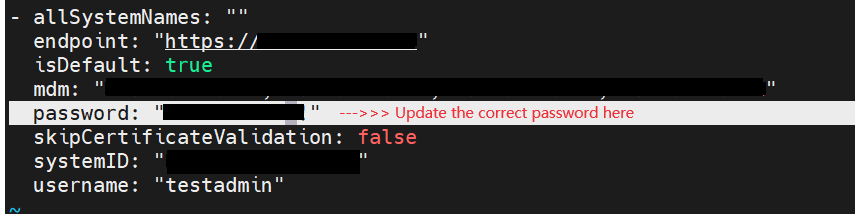

- 保存された「config」ファイルを編集し、PowerFlexに従ってパスワードを更新します

例えば:

- 次のコマンドを実行して、シークレットを更新します。

oc create secret generic csi-vxflexos-config -n dell-acp --save-config --from-file=./MDM --from-file=./config -o yaml --dry-run | oc apply -f -

- 次のコマンドを実行して、関連リソースを再起動します。

oc rollout restart deployment csi-vxflexos-controller -n dell-acp oc rollout restart daemonset csi-vxflexos-node -n dell-acp oc rollout restart deployment mcp-powerflex-operation -n dell-acp

OCPクラスターの場合、ACPソフトウェア バージョン > = 3.0.5の場合

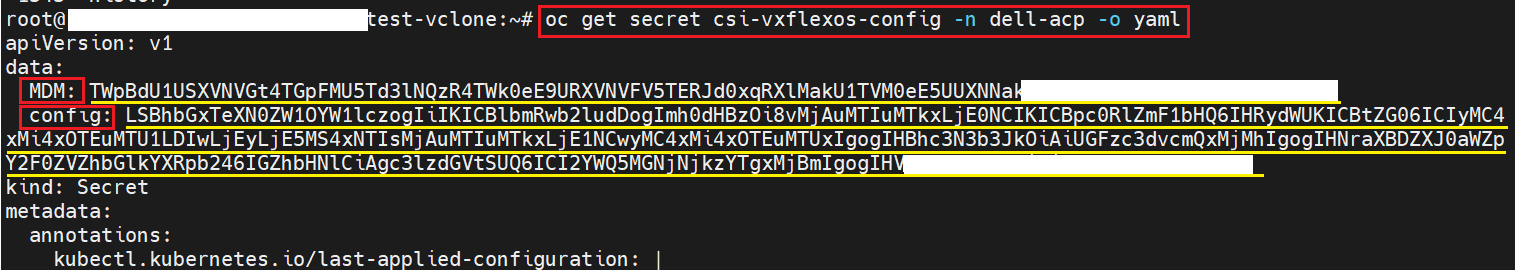

- 次のコマンドを実行してシークレットを見つけ、コマンド出力から「config」と「MDM」の値をコピーします。

oc get secret csi-vxflexos-config -n dell-acp -o yaml

例:

- 次のコマンドを実行して、「config」および「MDM」のbase64エンコード値をデコードします。それらをファイルに保存します。「config」と「MDM」のエンコードされた値は、上図の黄色い線でマークされています。

echo -n "<base64 encoded config value>" | base64 --decode > config echo -n "<base64 encoded MDM value>" | base64 --decode > MDM

例:

- 保存された「config」ファイルを編集し、PowerFlexに従ってパスワードを更新します

例えば:

- 次のコマンドを実行して、シークレットを更新します。

oc create secret generic csi-vxflexos-config -n dell-acp --save-config --from-file=./MDM --from-file=./config -o yaml --dry-run | oc apply -f - oc create secret generic vxflexos-config -n vxflexos --save-config --from-file=./config -o yaml --dry-run | oc apply -f -

- 次のコマンドを実行して、関連リソースを再起動します。

oc rollout restart deployment vxflexos-controller -n vxflexos oc rollout restart daemonset vxflexos-node -n vxflexos oc rollout restart deployment mcp-powerflex-operation -n dell-acp

ホストされたコントロール プレーン (HCP) クラスターの場合

- ハブ クラスターにログインし、前述の「ACPソフトウェア バージョン >= 3.0.5」に従ってハブ クラスター シークレットを更新します。

- HCPクラスターにログインします。次のコマンドを実行してシークレットを検索し、コマンド出力から「config」の値をコピーします。

oc get secret csi-vxflexos-config -n dell-acp -o yaml

- 次のコマンドを実行して、base64でエンコードされた「config」の値をデコードし、ファイルに保存します。

echo -n "<base64 encoded config value>" | base64 --decode > config

- 保存された「config」ファイルを編集し、PowerFlexに従ってパスワードを更新します

例えば:

- 次のコマンドを実行して、シークレットを更新します。

oc create secret generic vxflexos-config -n vxflexos --save-config --from-file=./config -o yaml --dry-run | oc apply -f -

- 関連リソースを再起動します。

oc rollout restart deployment vxflexos-controller -n vxflexos oc rollout restart daemonset vxflexos-node -n vxflexos

PowerFlex証明書の変更後に必要なアクション

OCPクラスターでは、ACPソフトウェア バージョン < 3.0.5の場合

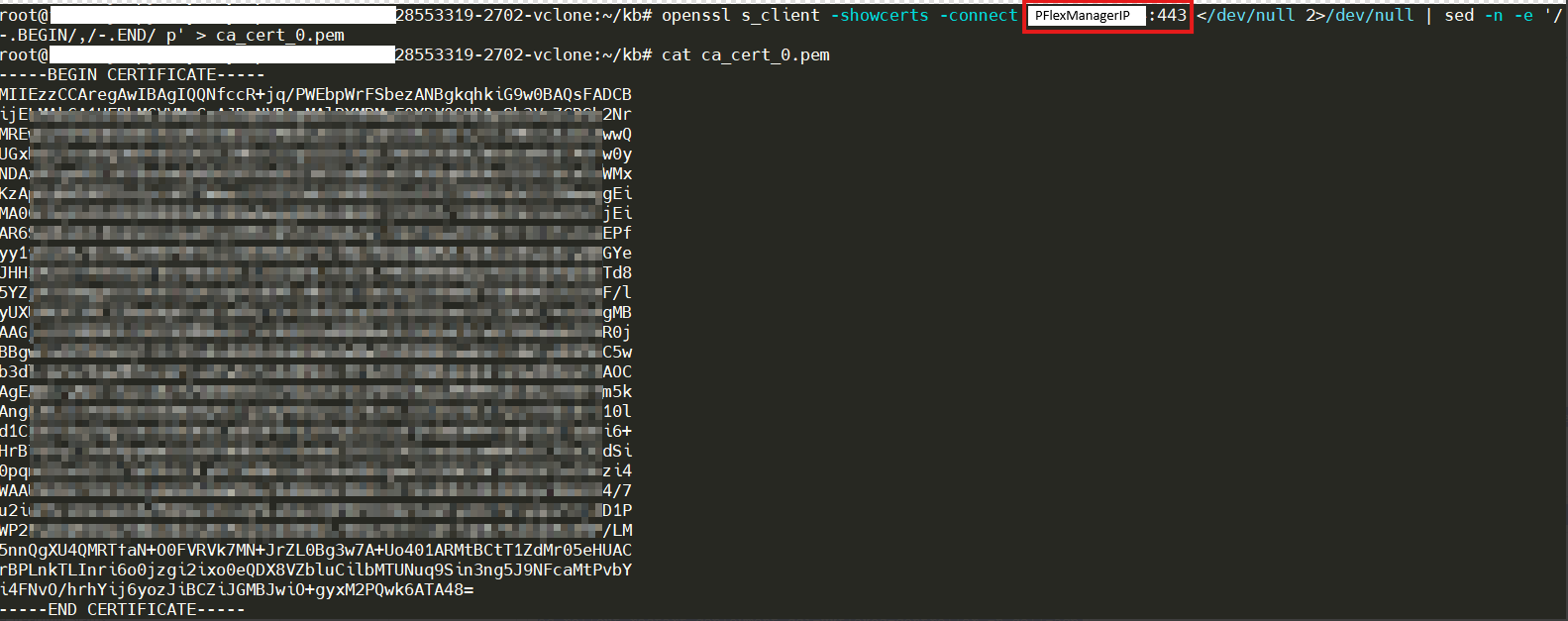

- VDIで次のコマンドを実行して、更新された証明書を取得します。<Gateway IP>はPowerFlex ManagerのIP/FQDN、<ポート>は443です。

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

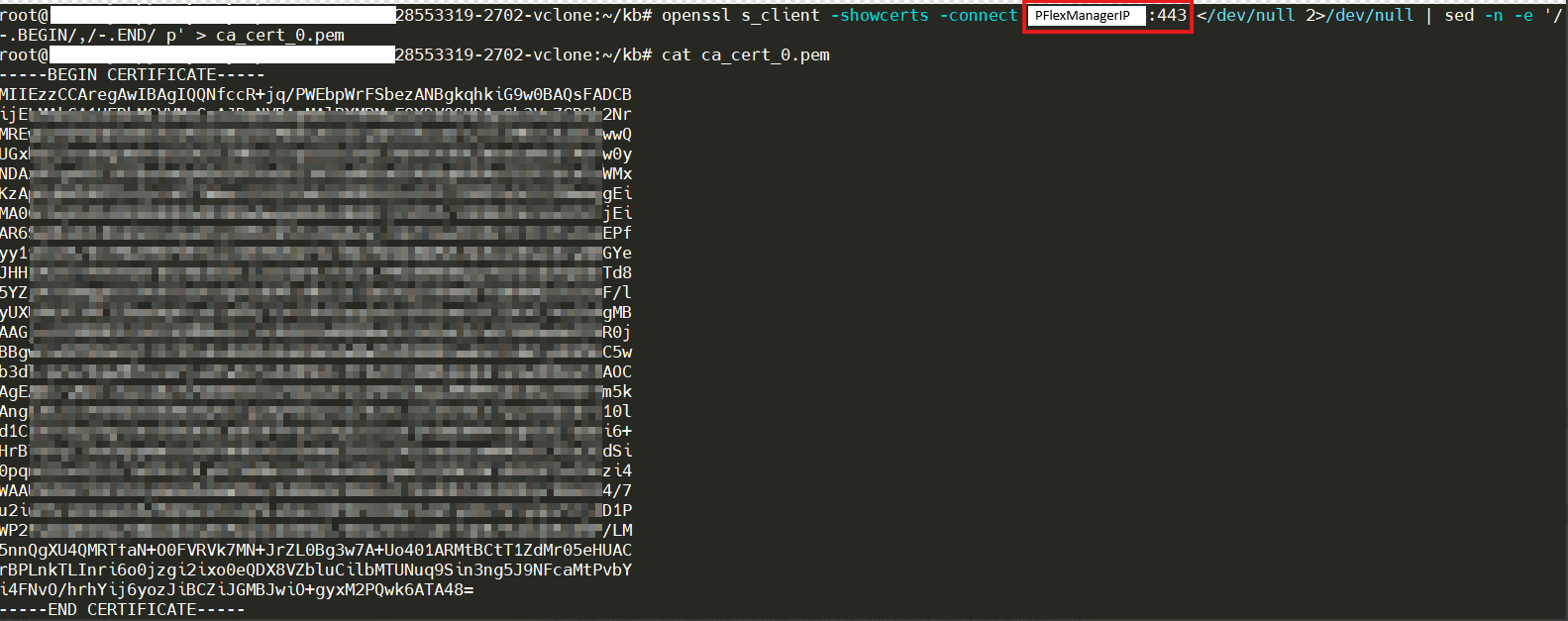

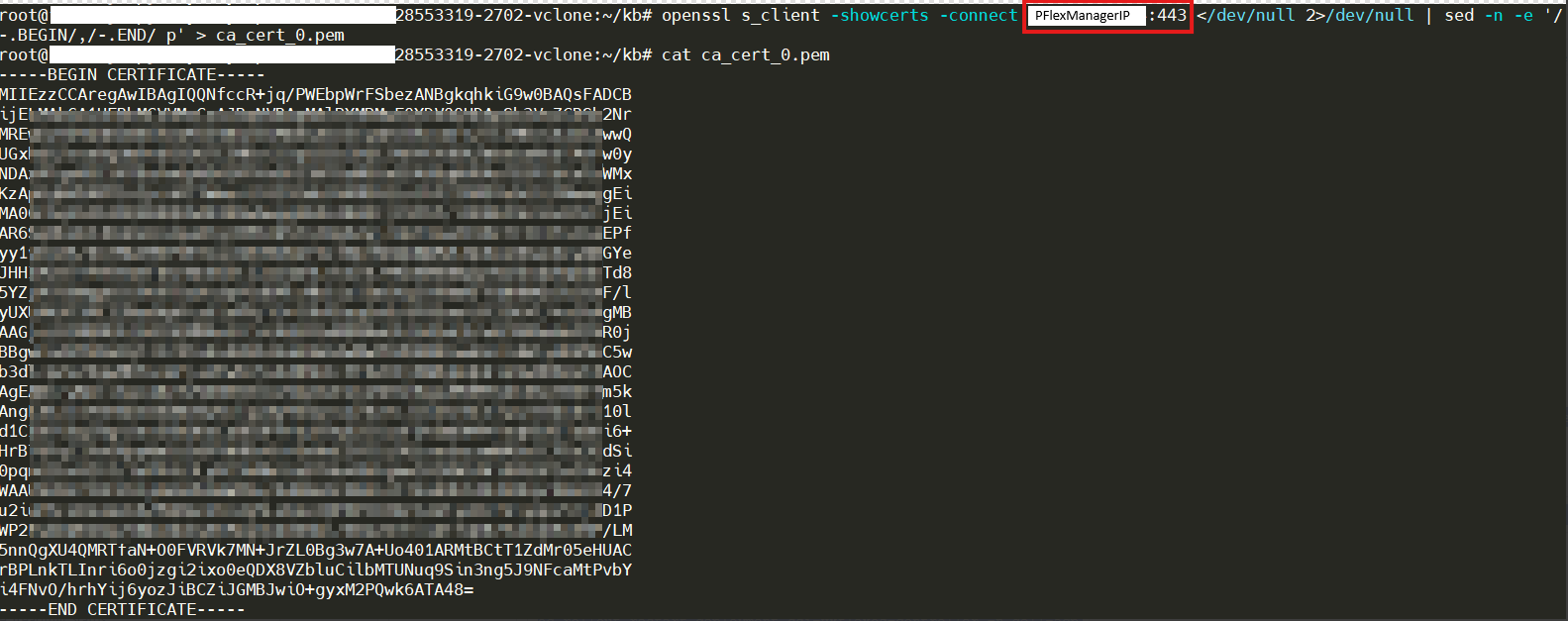

例:

- 証明書ファイルca_cert_0.pemにPowerFlexクラスターの証明書チェーン全体が含まれている場合は、ファイルca_cert_0.pemをトリミングし、最後の証明書のみを保持します。(最後の証明書はファイルの下部にあり、「-----BEGIN CERTIFICATE-----」で始まり、「-----END CERTIFICATE-----」で終わります)

- OCPに接続できるホストで次のコマンドを実行して、CSI証明書の構成をアップデートします。

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 関連リソースを再起動します。

oc rollout restart deployment csi-vxflexos-controller -n dell-acp oc rollout restart daemonset csi-vxflexos-node -n dell-acp oc rollout restart deployment mcp-powerflex-operation -n dell-acp

OCPクラスターの場合、ACPソフトウェア バージョン > = 3.0.5の場合

- VDIで次のコマンドを実行して、更新された証明書を取得します。<Gateway IP>はPowerFlex ManagerのIP/FQDN、<ポート>は443です。

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

例:

- 証明書ファイルca_cert_0.pemにPowerFlexクラスターの証明書チェーン全体が含まれている場合は、ファイルca_cert_0.pemをトリミングし、最後の証明書のみを保持します。(最後の証明書はファイルの下部にあり、「-----BEGIN CERTIFICATE-----」で始まり、「-----END CERTIFICATE-----」で終わります)

- OCPに接続できるホストで次のコマンドを実行して、CSI証明書の構成をアップデートします。

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" oc patch secret vxflexos-certs-0 -n vxflexos --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 関連リソースを再起動します。

oc rollout restart deployment vxflexos-controller -n vxflexosoc rollout restart daemonset vxflexos-node -n vxflexosoc rollout restart deployment mcp-powerflex-operation -n dell-acp

ホストされたコントロール プレーン (HCP) クラスターの場合

- ハブ クラスターにログインし、上記の「ACPソフトウェア バージョン >= 3.0.5」に従ってハブ クラスター証明書をアップデートします。

- HCPクラスターにログインします。VDIで次のコマンドを実行して、更新された証明書を取得します。<Gateway IP>はPowerFlex ManagerのIP/FQDN、<ポート>は443です。

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

例:

- 証明書ファイルca_cert_0.pemにPowerFlexクラスターの証明書チェーン全体が含まれている場合は、ファイルca_cert_0.pemをトリミングし、最後の証明書のみを保持します。(最後の証明書はファイルの下部にあり、「-----BEGIN CERTIFICATE-----」で始まり、「-----END CERTIFICATE-----」で終わります)

- HCPクラスターに接続できるホストで次のコマンドを実行して、CSI証明書の構成をアップデートします。

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}"oc patch secret vxflexos-certs-0 -n vxflexos --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 関連リソースを再起動します。

oc rollout restart deployment vxflexos-controller -n vxflexosoc rollout restart daemonset vxflexos-node -n vxflexos

Produse afectate

APEX Cloud Platform for Red Hat OpenShiftProprietăți articol

Article Number: 000217834

Article Type: How To

Ultima modificare: 05 Dec 2025

Version: 4

Găsiți răspunsuri la întrebările dvs. de la alți utilizatori Dell

Servicii de asistență

Verificați dacă dispozitivul dvs. este acoperit de serviciile de asistență.