APEX 클라우드 플랫폼: PowerFlex 구성 변경 시 CSI 구성을 업데이트하는 방법

Zhrnutie: PowerFlex 자격 증명 또는 인증서가 변경될 때 CSI 구성도 PowerFlex와 동기화되어야 작동합니다.

Tento článok sa vzťahuje na

Tento článok sa nevzťahuje na

Tento článok nie je viazaný na žiadny konkrétny produkt.

V tomto článku nie sú uvedené všetky verzie produktov.

Pokyny

이 문서에서는 PowerFlex 자격 증명 또는 인증서가 변경될 때 CSI 구성을 업데이트하는 방법에 대해 설명합니다.

참고: 필요한 작업은 APEX ACP(Cloud Platform) 소프트웨어 버전에 따라 다릅니다.

PowerFlex 자격 증명 변경 후 필요한 조치

OCP 클러스터의 경우 ACP 소프트웨어 버전 < 3.0.5인 경우

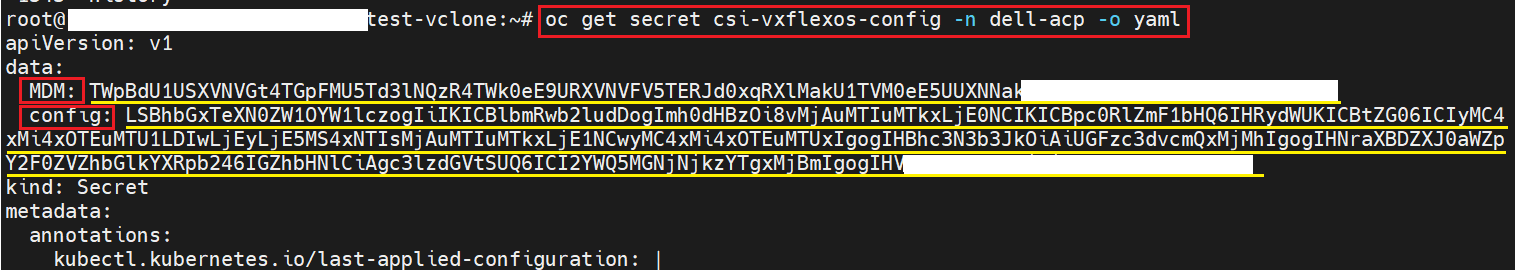

- 아래 명령을 실행하여 암호를 찾고 명령 출력에서 "config" 및 "MDM" 값을 복사합니다.

oc get secret csi-vxflexos-config -n dell-acp -o yaml

예:

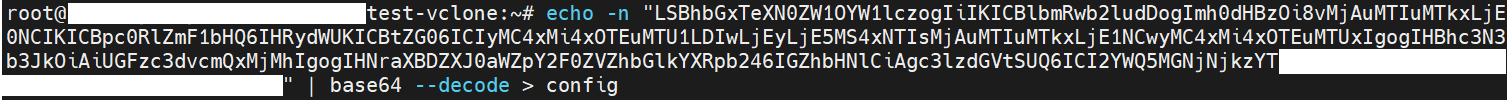

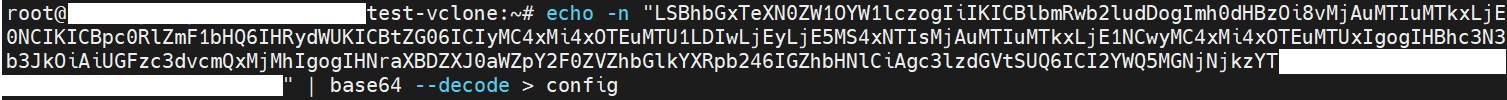

- 아래 명령어를 실행하여 base64로 인코딩된 "config"와 "MDM" 값을 디코딩하여 파일에 저장합니다. "config" 및 "MDM"의 인코딩된 값은 위 그림에서 노란색 선으로 표시됩니다.

echo -n "<base64 encoded config value>" | base64 --decode > config echo -n "<base64 encoded MDM value>" | base64 --decode > MDM

예:

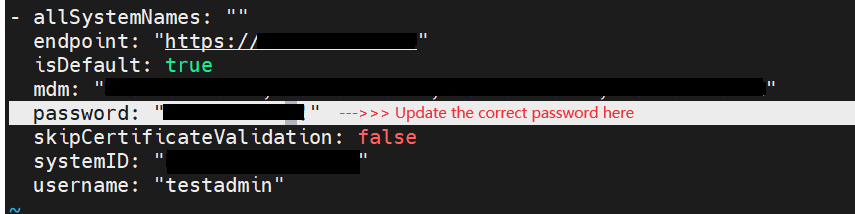

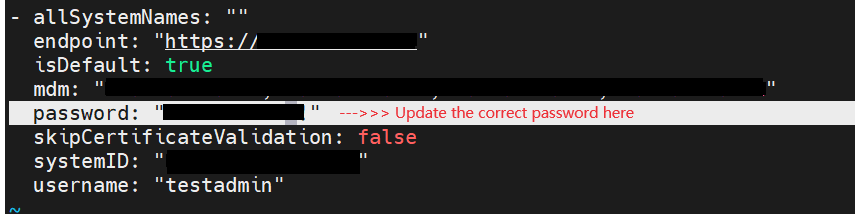

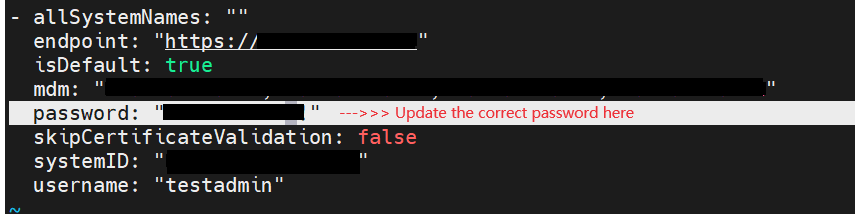

- 저장된 "config" 파일을 편집하고 PowerFlex에 따라 비밀번호를 업데이트합니다.

예를 들어:

- 아래 명령을 실행하여 비밀을 업데이트합니다.

oc create secret generic csi-vxflexos-config -n dell-acp --save-config --from-file=./MDM --from-file=./config -o yaml --dry-run | oc apply -f -

- 아래 명령을 실행하여 관련 리소스를 재시작합니다.

oc rollout restart deployment csi-vxflexos-controller -n dell-acp oc rollout restart daemonset csi-vxflexos-node -n dell-acp oc rollout restart deployment mcp-powerflex-operation -n dell-acp

OCP 클러스터의 경우 ACP 소프트웨어 버전 >= 3.0.5일 때

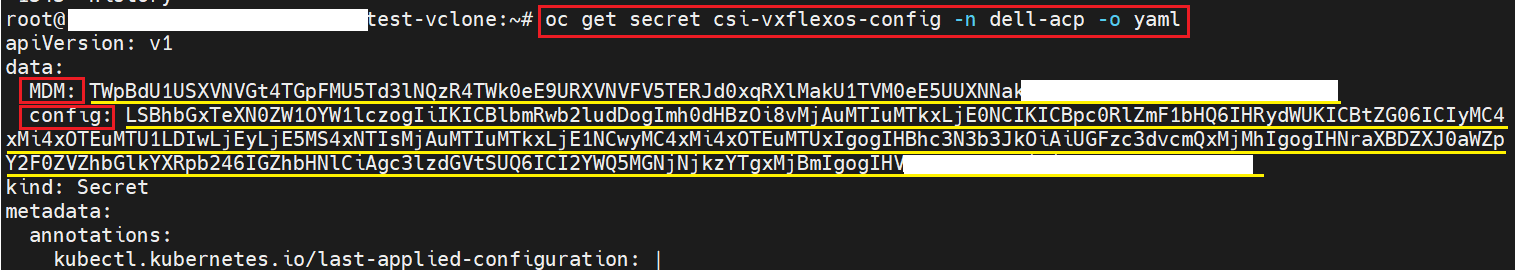

- 아래 명령을 실행하여 암호를 찾고 명령 출력에서 "config" 및 "MDM" 값을 복사합니다.

oc get secret csi-vxflexos-config -n dell-acp -o yaml

예:

- 아래 명령을 실행하여 base64로 인코딩된 "config" 및 "MDM" 값을 디코딩합니다. 파일에 저장합니다. "config" 및 "MDM"의 인코딩된 값은 위 그림에서 노란색 선으로 표시됩니다.

echo -n "<base64 encoded config value>" | base64 --decode > config echo -n "<base64 encoded MDM value>" | base64 --decode > MDM

예:

- 저장된 "config" 파일을 편집하고 PowerFlex에 따라 비밀번호를 업데이트합니다.

예를 들어:

- 아래 명령을 실행하여 비밀을 업데이트합니다.

oc create secret generic csi-vxflexos-config -n dell-acp --save-config --from-file=./MDM --from-file=./config -o yaml --dry-run | oc apply -f - oc create secret generic vxflexos-config -n vxflexos --save-config --from-file=./config -o yaml --dry-run | oc apply -f -

- 아래 명령을 실행하여 관련 리소스를 재시작합니다.

oc rollout restart deployment vxflexos-controller -n vxflexos oc rollout restart daemonset vxflexos-node -n vxflexos oc rollout restart deployment mcp-powerflex-operation -n dell-acp

HCP(Hosted Control Plane) 클러스터용

- Hub 클러스터에 로그인하고 위의 사례 "ACP 소프트웨어 버전 >= 3.0.5"에 따라 Hub 클러스터 암호를 업데이트합니다.

- HCP 클러스터에 로그인합니다. 아래 명령을 실행하여 암호를 찾고 명령 출력에서 "config" 값을 복사합니다.

oc get secret csi-vxflexos-config -n dell-acp -o yaml

- 아래 명령어를 사용하여 base64로 인코딩된 "config" 값을 디코딩하고 파일에 저장합니다.

echo -n "<base64 encoded config value>" | base64 --decode > config

- 저장된 "config" 파일을 편집하고 PowerFlex에 따라 비밀번호를 업데이트합니다.

예를 들어:

- 아래 명령을 실행하여 비밀을 업데이트합니다.

oc create secret generic vxflexos-config -n vxflexos --save-config --from-file=./config -o yaml --dry-run | oc apply -f -

- 관련 리소스를 다시 시작합니다.

oc rollout restart deployment vxflexos-controller -n vxflexos oc rollout restart daemonset vxflexos-node -n vxflexos

PowerFlex 인증서 변경 후 필요한 조치

OCP 클러스터의 경우 ACP 소프트웨어 버전 < 3.0.5인 경우

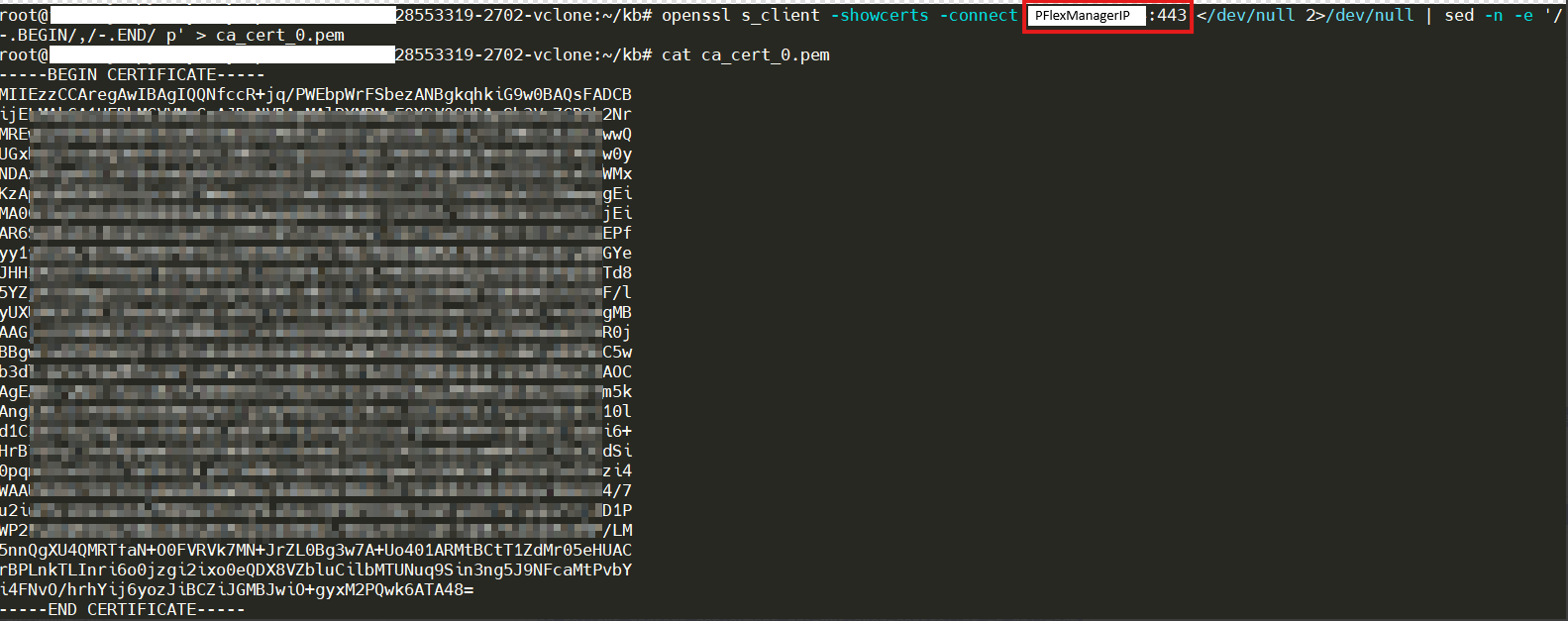

- VDI에서 다음 명령을 실행하여 업데이트된 인증서를 가져옵니다. 게이트웨이 IP>는 <PowerFlex 관리자 IP/fqdn, <포트>는 443입니다.

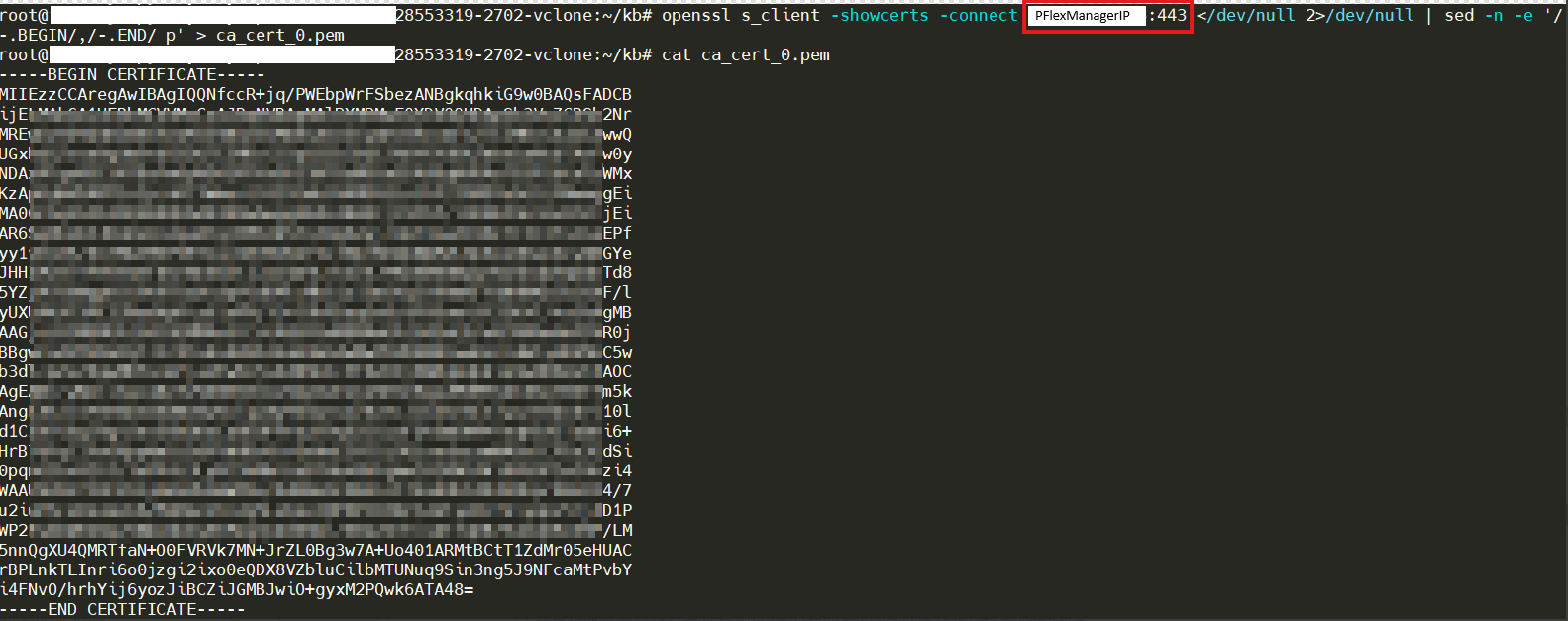

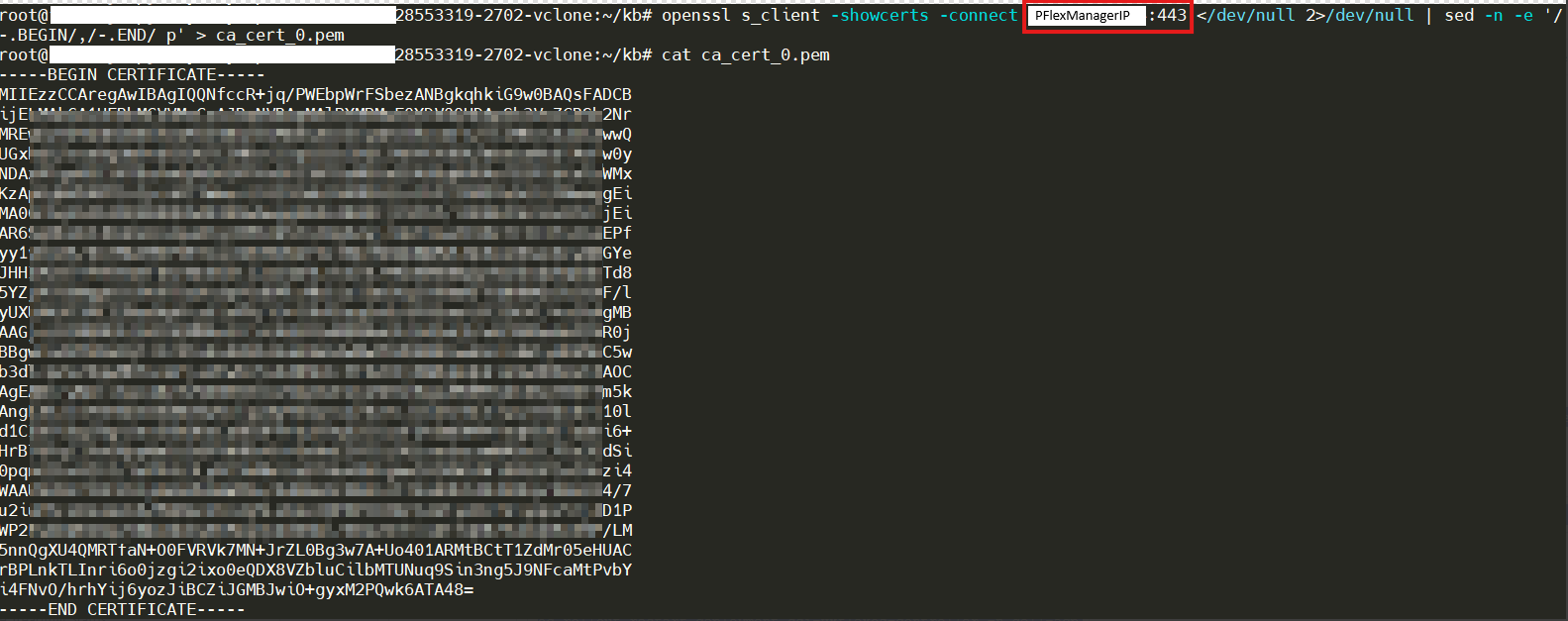

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

예:

- 인증서 파일 ca_cert_0.pem에 PowerFlex 클러스터의 전체 인증서 체인이 포함된 경우 ca_cert_0.pem 파일을 자르고 마지막 인증서만 유지합니다. (마지막 인증서는 파일의 맨 아래에 있으며 "-----BEGIN CERTIFICATE-----"로 시작하고 "-----END CERTIFICATE-----"로 끝납니다.)

- OCP에 연결할 수 있는 호스트에서 다음 명령을 실행하여 csi 인증서 구성을 업데이트합니다.

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 관련 리소스를 다시 시작합니다.

oc rollout restart deployment csi-vxflexos-controller -n dell-acp oc rollout restart daemonset csi-vxflexos-node -n dell-acp oc rollout restart deployment mcp-powerflex-operation -n dell-acp

OCP 클러스터의 경우 ACP 소프트웨어 버전 >= 3.0.5일 때

- VDI에서 다음 명령을 실행하여 업데이트된 인증서를 가져옵니다. 게이트웨이 IP>는 <PowerFlex 관리자 IP/fqdn, <포트>는 443입니다.

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

예:

- 인증서 파일 ca_cert_0.pem에 PowerFlex 클러스터의 전체 인증서 체인이 포함된 경우 ca_cert_0.pem 파일을 자르고 마지막 인증서만 유지합니다. (마지막 인증서는 파일의 맨 아래에 있으며 "-----BEGIN CERTIFICATE-----"로 시작하고 "-----END CERTIFICATE-----"로 끝납니다.)

- OCP에 연결할 수 있는 호스트에서 다음 명령을 실행하여 csi 인증서 구성을 업데이트합니다.

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" oc patch secret vxflexos-certs-0 -n vxflexos --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 관련 리소스를 다시 시작합니다.

oc rollout restart deployment vxflexos-controller -n vxflexosoc rollout restart daemonset vxflexos-node -n vxflexosoc rollout restart deployment mcp-powerflex-operation -n dell-acp

HCP(Hosted Control Plane) 클러스터용

- 허브 클러스터에 로그인하고 위의 사례 "ACP 소프트웨어 버전 >= 3.0.5"에 따라 허브 클러스터 인증서를 업데이트합니다.

- HCP 클러스터에 로그인합니다. VDI에서 다음 명령을 실행하여 업데이트된 인증서를 가져옵니다. 게이트웨이 IP>는 <PowerFlex 관리자 IP/fqdn, <포트>는 443입니다.

openssl s_client -showcerts -connect <Gateway IP:Port> </dev/null 2>/dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' > ca_cert_0.pem cat ca_cert_0.pem

예:

- 인증서 파일 ca_cert_0.pem에 PowerFlex 클러스터의 전체 인증서 체인이 포함된 경우 ca_cert_0.pem 파일을 자르고 마지막 인증서만 유지합니다. (마지막 인증서는 파일의 맨 아래에 있으며 "-----BEGIN CERTIFICATE-----"로 시작하고 "-----END CERTIFICATE-----"로 끝납니다.)

- HCP 클러스터에 접속할 수 있는 호스트에서 다음 명령을 실행하여 CSI 인증서 구성을 업데이트합니다.

oc patch secret csi-vxflexos-certs-0 -n dell-acp --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}"oc patch secret vxflexos-certs-0 -n vxflexos --patch="{\"data\": { \"cert-0\": \"$(cat ca_cert_0.pem |base64 -w0)\" }}" - 관련 리소스를 다시 시작합니다.

oc rollout restart deployment vxflexos-controller -n vxflexosoc rollout restart daemonset vxflexos-node -n vxflexos

Dotknuté produkty

APEX Cloud Platform for Red Hat OpenShiftVlastnosti článku

Číslo článku: 000217834

Typ článku: How To

Dátum poslednej úpravy: 05 dec 2025

Verzia: 4

Nájdite odpovede na svoje otázky od ostatných používateľov spoločnosti Dell

Služby podpory

Skontrolujte, či sa na vaše zariadenie vzťahujú služby podpory.