NetWorker: AD/LDAP-authenticatie mislukt met HTTP 500 "Internal Server Error"

Zhrnutie: NetWorker-authenticatie met behulp van een AD/LDAP-account, er wordt een foutmelding weergegeven met de melding dat de authenticatieservice niet beschikbaar is of HTTP 500 (interne serverfout). De lokale NetWorker-beheerder of andere lokale NetWorker-accounts verifiëren zonder problemen. Dit probleem doet zich voor na het wijzigen van het wachtwoord van het AD/LDAP-bindingsaccount. De externe instantiebron van NetWorker is niet bijgewerkt om het nieuwe wachtwoord voor het bindingsaccount te gebruiken en wordt niet correct geverifieerd bij de externe instantie. ...

Symptómy

Verificatiefouten kunnen verschillen, afhankelijk van de manier waarop authenticatie wordt uitgevoerd. Het probleem doet zich alleen voor bij het gebruik van gebruikersaccounts voor externe verificatie (AD of LDAP). De lokale NetWorker-beheerder of andere lokale NetWorker-accounts verifiëren zonder problemen.

NetWorker Management Console (NMC)-authenticatie:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running.

[Authentication service is unavailable]NetWorker Web User Interface (NWUI)-verificatie:

Authentication Service is unavailablensrlogin opdrachtregel:

Syntaxis:

nsrlogin -t TENANT_NAME -d DOMAIN_NAME -u USER_NAME

admin@nve~> nsrlogin -t default -d networker.lan -u nwauthadmin 130136:nsrlogin: Please enter password: 117849:nsrlogin: Authentication library error: Authentication service is unavailable

TENANT_NAME: De naam van de tenant die is geconfigureerd tijdens de integratie van externe instanties met NetWorker. In de meeste configuraties wordt de tenant "default" gebruikt. Als er een andere tenant is geconfigureerd, geeft u deze op bij het aanmelden, bijvoorbeeld:TENANT_NAME\DOMAIN_NAME\USER_NAME. Als u geen tenant opgeeft bij het uitvoeren van NetWorker-verificatie in de NMC-, NWUI- of REST API-client, is de standaardtenant gebruikt.- DOMAIN_NAME: De Domain Component (DC) waarden voor uw domein; Bijvoorbeeld networker.lan.

USER_NAME: De AD/LDAP-gebruikersnaam zonder domeinvoorvoegsel.

REST API-client:

"message": "Authentication service is unavailable",

"status": {

"code": 500,

"codeClass": "Server Error",

"reasonPhrase": "Internal Server Error"

}

Príčina

Riešenie

- Meld u aan bij de NetWorker Web User Interface (NWUI) met het NetWorker Administrator-account.

authc_config commando's moeten worden gebruikt. Als de integratie geen SSL gebruikt of LDAP (OpenLDAP) gebruikt, kan de NetWorker Management Console (NMC) worden gebruikt om de externe autoriteitsresource bij te werken. Zie Aanvullende informatie als u NWUI niet hebt geïnstalleerd of liever opdrachtregelfuncties gebruikt.

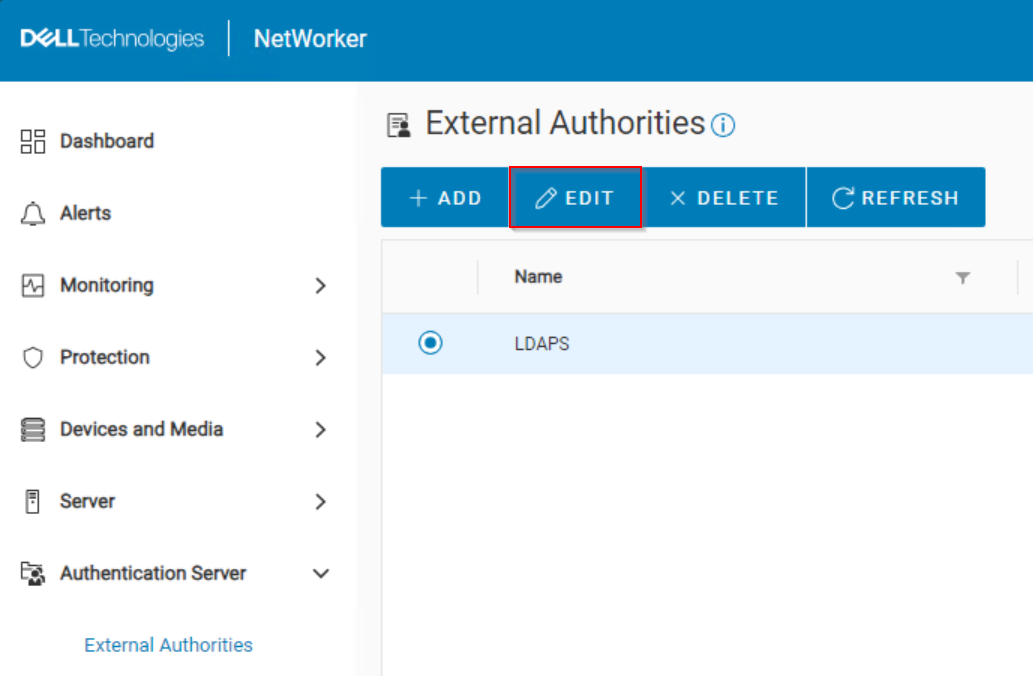

- Ga naar Verificatieserver-externe>autoriteiten.

- Selecteer de externe autoriteitsresource en klik op Bewerken.

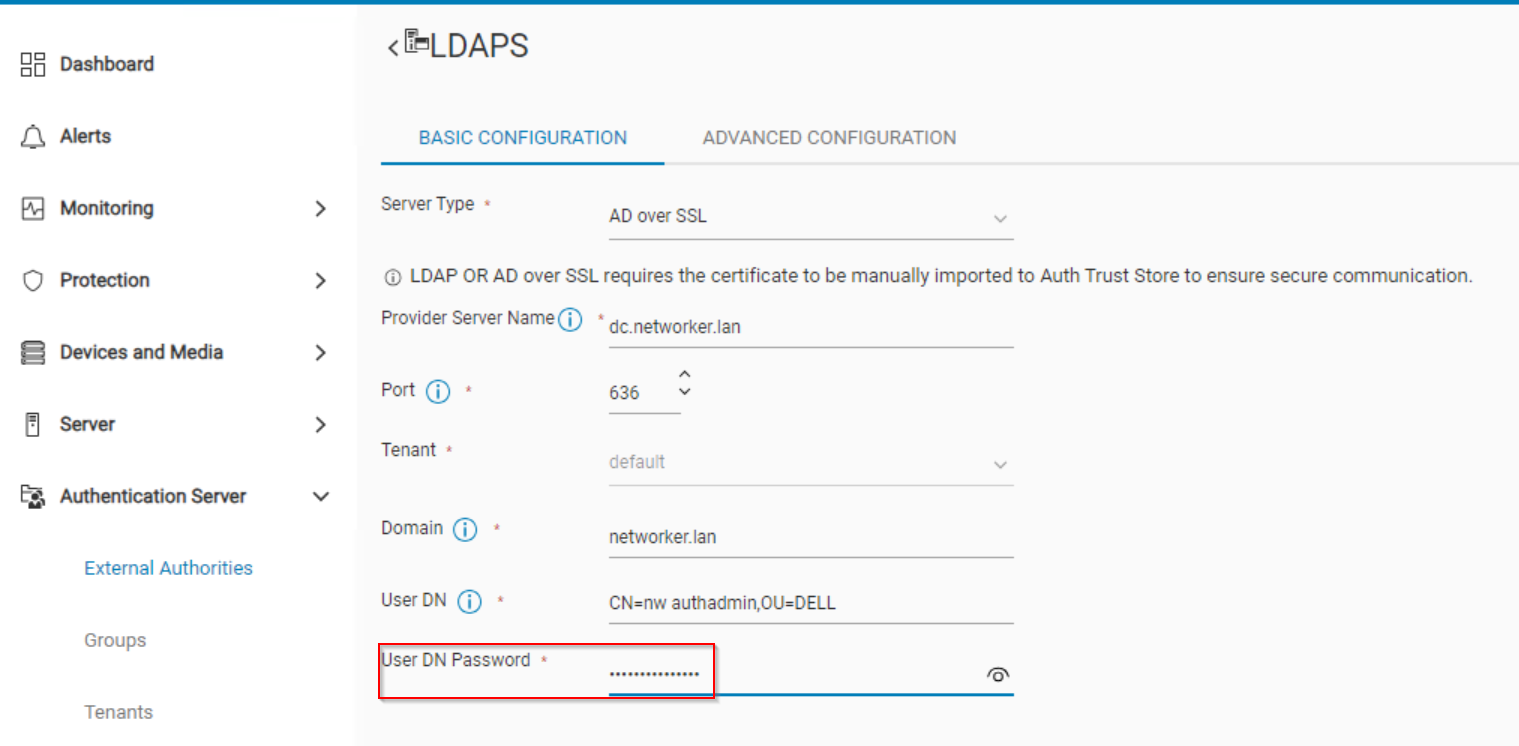

- Voer in het veld User DN Password het wachtwoord in van het bindingsaccount dat is opgegeven in het veld User DN:

- Klik op Opslaan.

- Boven aan het venster wordt een bericht weergegeven als de wijziging is geslaagd of mislukt:

Nadat de externe instantiebron is bijgewerkt met het nieuwe wachtwoord voor het bindingsaccount, werkt externe verificatie correct met NetWorker.

Ďalšie informácie

Het wachtwoord van het bindingsaccount kan worden bijgewerkt via de opdrachtregel op de NetWorker-verificatieserver. In het volgende voorbeeld ziet u welke set opdrachten kan worden gebruikt om de configuratie van de externe instantie te identificeren en het wachtwoord van het bindingsaccount bij te werken.

- Haal het configuratie-ID-nummer van de integratie van externe autoriteit op:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-all-configs

Voorbeeld:

nve:~ # authc_config -u Administrator -p '!Password1' -e find-all-configs The query returns 1 records. Config Id Config Name 1 LDAPS

- Bevestig het bindingsaccount dat wordt gebruikt om externe autoriteit te integreren met NetWorker:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e find-config -D config-id=CONFIG_ID_#

nve:~ # authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : LDAPS

Config Domain : networker.lan

Config Server Address : ldaps://dc.networker.lan:636/dc=networker,dc=lan

Config User DN : CN=nw authadmin,OU=DELL,dc=networker,dc=lan

Config User Group Attribute :

Config User ID Attribute : uid

Config User Object Class : inetOrgPerson

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: uniqueMember

Config Group Name Attribute : cn

Config Group Object Class : groupOfUniqueNames

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

- Werk het wachtwoord bij met behulp van het nieuwe wachtwoord van het bindingsaccount dat is gedefinieerd in het veld Config User DN:

authc_config -u Administrator -p 'NMC_ADMINISTRATOR_PASSWORD' -e update-config -D config-id=CONFIG_ID_# -D config-user-dn="CONFIG_USER_DN" -D config-user-dn-password='CONFIG_USER_PASSWORD'

nve:~ # authc_config -u Administrator -p '!Password1' -e update-config -D config-id=1 -D config-user-dn="CN=nw authadmin,OU=DELL,dc=networker,dc=lan" -D config-user-dn-password='Dell@EngEnv1019' Configuration LDAPS is updated successfully.

===========

Aanvullende KB's:

NetWorker: LDAP/AD instellen met behulp van authc_config scripts

NetWorker: authc_config scripts gebruiken om LDAPS-authenticatie

te configurerenNetWorker: AD of LDAP configureren vanuit de webgebruikersinterface

van NetWorkerNetWorker: AD via SSL (LDAPS) configureren vanuit de NetWorker Web User Interface (NWUI)

NetWorker: AD-gebruikers die zich aanmelden via LDAPS melden zich niet aan met "HTTP-ERROR: 500 Server Message: Kon server-respons van json-tekenreeks niet parseren"

NetWorker REST API: Hoe gebruik ik een externe AUTHC-server bij het verwerken van RESTAPI-verzoeken?