Connectrix B-Series : Les navigateurs Web signalent « Cipher Mismatch, No Matching Ciphers » lors de l’accès à l’interface utilisateur WebTools à l’aide de HTTPS

Summary: AES256-SHA256 (0x3d) et AES128-SHA256 (0x3c) sont bloqués pour TLS.

Ця стаття стосується

Ця стаття не стосується

Ця стаття не стосується якогось конкретного продукту.

У цій статті зазначено не всі версії продукту.

Symptoms

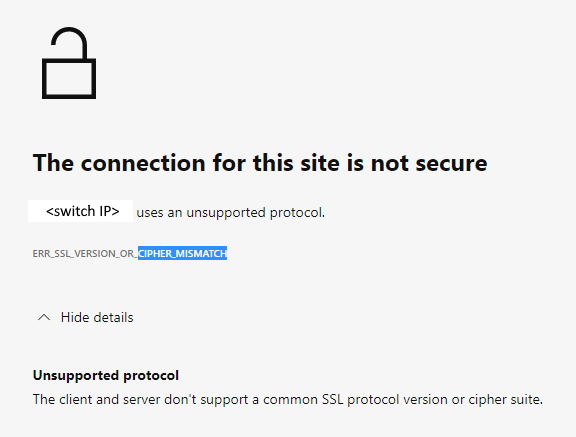

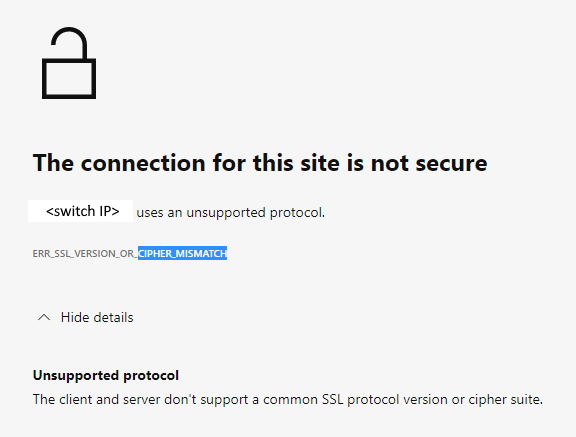

Les navigateurs Web (Chrome, New Edge ou Firefox) ont refusé d’ouvrir les outils Web à l’aide de HTTPS.

Le message d’erreur contient « Cipher Mismatch » ou « No Matching Ciphers ».

Figure 1 : Capture d’écran du message d’erreur indiquant que la connexion n’est pas sécurisée, protocole non pris en charge

Le commutateur est en cours d’exécution dans le firmware FOS 8.1 ou 8.2.

Le message d’erreur contient « Cipher Mismatch » ou « No Matching Ciphers ».

Figure 1 : Capture d’écran du message d’erreur indiquant que la connexion n’est pas sécurisée, protocole non pris en charge

Le commutateur est en cours d’exécution dans le firmware FOS 8.1 ou 8.2.

Cause

Le paramètre de chiffrement HTTPS du commutateur n’autorise qu’AES256-SHA256 et AES128-SHA256 pour TLS 1.2 (les « modèles default_generic » ou « default_strong » de FOS 8.1 ou 8.2).

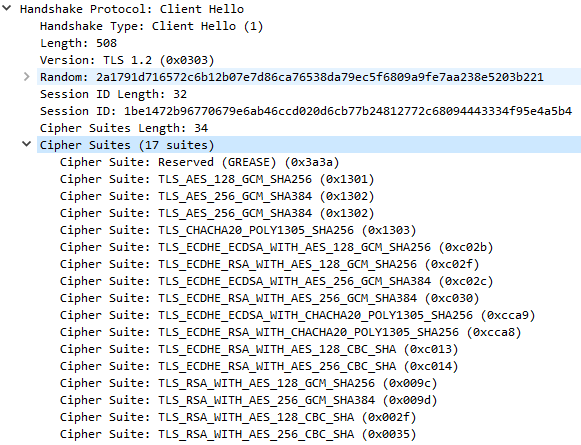

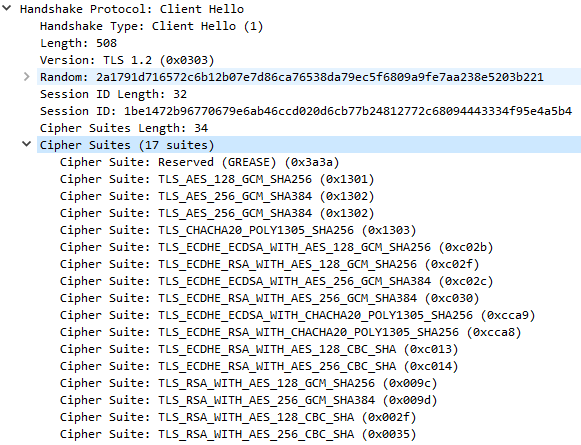

Le vidage Wireshark indique que le client n’accepte pas AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), ce qui entraîne l’échec de l’établissement de la liaison TLS.

Figure 2 : Capture d’écran du vidage Wireshark indiquant l’échec de l’établissement de la liaison

:root> seccryptocfg --show | grep HTTPS HTTPS : !ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3 HTTPS : TLSv1.2 openssl ciphers -v '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!AESGCM:!SSLv3' AES256-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA256 AES128-SHA256 TLSv1.2 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA256

Le vidage Wireshark indique que le client n’accepte pas AES256-SHA256 (0x3d) ou AES128-SHA256 (0x3c), ce qui entraîne l’échec de l’établissement de la liaison TLS.

Figure 2 : Capture d’écran du vidage Wireshark indiquant l’échec de l’établissement de la liaison

Resolution

Modifiez le paramètre de chiffrement HTTPS du commutateur pour couvrir le client.

Exemple:

dans cet exemple, le paramètre de chiffrement HTTPS actuel est « ! ECDH:! DH:HIGH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM:! SSLv3 "

Pour activer AES256-GCM-SHA384 (0x9d) et AES128-GCM-SHA256 (0x9c), supprimez « ! AESGCM » à partir du paramètre avec la commande:

Exemple:

dans cet exemple, le paramètre de chiffrement HTTPS actuel est « ! ECDH:! DH:HIGH:-MD5:! CAMELLIA:! SRP:! PSK:! AESGCM:! SSLv3 "

Pour activer AES256-GCM-SHA384 (0x9d) et AES128-GCM-SHA256 (0x9c), supprimez « ! AESGCM » à partir du paramètre avec la commande:

seccryptocfg --replace -type https -cipher '!ECDH:!DH:HIGH:-MD5:!CAMELLIA:!SRP:!PSK:!SSLv3'

Additional Information

Mapper les noms de chiffrement OpenSSL (affichés dans la commande OpenSSL) avec les noms de chiffrement IANA (affichés dans le vidage Wireshark) à l’aide du document Mozilla, Security/Cipher Suites - MozillaWkit

Продукти, яких це стосується

Connectrix B-SeriesВластивості статті

Article Number: 000213633

Article Type: Solution

Востаннє змінено: 25 серп. 2023

Version: 5

Отримайте відповіді на свої запитання від інших користувачів Dell

Служба підтримки

Перевірте, чи послуги служби підтримки поширюються на ваш пристрій.