NMC:AD/LDAP 登录失败 “您没有使用 NetWorker Management Console 的权限”

摘要: 外部身份验证(AD 或 LDAP)与 NetWorker 集成。以外部帐户身份登录 NetWorker Management Console (NMC) 将返回错误 “您没有使用 NetWorker Management Console 的权限”。

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

- 外部身份验证(Microsoft Active Directory (AD) 或 LDAP (OpenLDAP))已成功添加到 NetWorker 服务器的身份认证服务器服务中。

- 尝试使用 AD 或 LDAP 帐户登录 NetWorker Management Console (NMC) 时,将显示错误框,指出“您没有使用 NetWorker Management Console 的权限”

原因

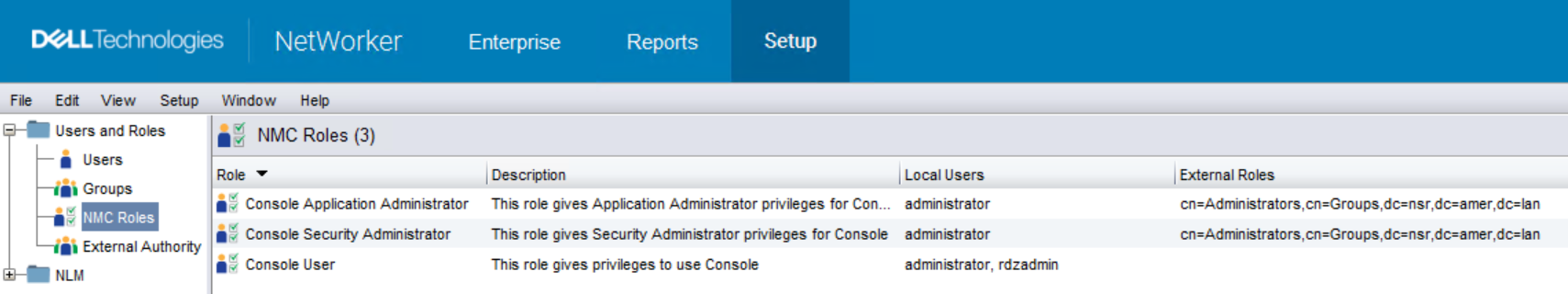

NetWorker 的 AUTHC 服务可识别 AD/LDAP 中的用户,但他们缺乏访问 NMC 的权限。通常使用 NMC 角色为外部帐户授予 NMC 访问权限。以默认 NetWorker 管理员帐户登录 NMC 时,可找到这些角色。在设置->用户和组->NMC 角色下。有三个默认角色:

- 控制台应用程序管理员:为用户/组提供登录 NMC 和运行 NMC 报告的访问权限。具有“应用程序管理员”权限访问权限的用户或组可以更改 NMC Enterprise 配置。

- 控制台安全管理员:授予用户/组访问权限以更改 NMC Enterprise 配置中的用户设置和组。

- 控制台用户:为用户/组提供登录 NMC 和运行 NMC 报告的访问权限;但是,用户无法更改 NMC Enterprise 设置或访问安全信息。

在以下情况下,此知识库文章中的症状会出现:

- 未在控制台应用程序管理员或控制台用户组的外部角色字段中指定 AD/LDAP 用户或组可分辨名称 (DN)。

- AD/LDAP 用户不属于在控制台应用程序管理员或控制台用户组的外部角色字段中定义的 AD/LDAP 组。

解决方案

1.确定哪个主机是 NetWorker 身份认证 (AUTHC) 服务器。

提醒:在具有单个 NetWorker 服务器的环境中,NetWorker 服务器通常是 AUTHC 服务器。在极少数情况下,可以使用独立控制台服务器上的 AUTHC 服务。在从单个控制台管理多个 NetWorker 服务器的环境中,只有一个 NetWorker 服务器是 AUTHC 服务器。

- 在 NetWorker Management Console (NMC) 服务器上,打开

gstd.conf文件中定义。

Linux:/opt/lgtonmc/etc/gstd.conf

Windows (Default):C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- gstd.conf 文件包含一个authsvc_hostname字符串,用于在 NMC 中处理登录请求的主机名和端口:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2.在 AUTHC 服务器上打开提升的提示符,确定用户所属的 AD 组:

可以使用以下方法:

NetWorker 方法:

此方法确定用户所属的 AD 组。它还确认 NetWorker 是否可以看到用户或组。如果在 NetWorker 的外部权限中设置了搜索路径,则 AUTHC 可能无法找到定义条件之外的用户/组。

使用以下命令

authc_mgmt 用于查询用户所属的 AD 组的命令:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- 可以通过以下命令获取租户名称:You can get the tenant name with:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- 您可以通过以下方式获取域名:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

示例:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

在步骤 2 中使用 完整 Dn 名称 分配权限。

Active Directory 方法:

此方法显示用户的 AD 组,但如果 NetWorker 外部机构中的搜索筛选器限制访问,则不会确认对 AUTHC 的可见性。

在域服务器上打开 Admin PowerShell 提示符并运行以下命令:

Get-ADPrincipalGroupMembership AD_USERNAME

示例:

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

在步骤 2 中使用 distinguishedName 分配权限。

3.以默认 NetWorker 管理员帐户身份登录 NMC。

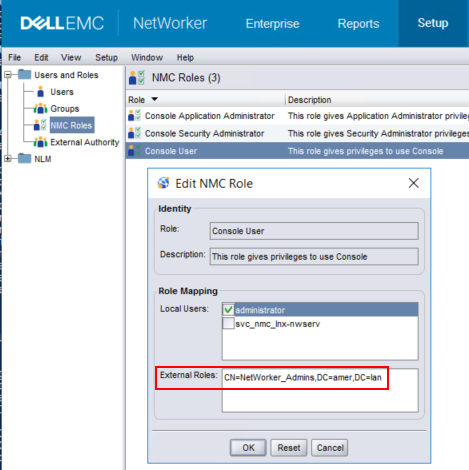

一个。转至设置->用户和角色->NMC 角色。

b.打开 NMC 用户角色并在外部角色字段中指定 AD 组可分辨名称:

b.打开 NMC 用户角色并在外部角色字段中指定 AD 组可分辨名称:

提醒:此权限足以进行 NMC 访问;但是,用户无法在 NMC 企业屏幕中执行任何管理任务。要匹配 NetWorker 管理员权限,请在外部角色中为控制台应用程序和控制台安全管理员角色设置 AD 组 DN。Application Administrators 和 Security Administrators 组包含默认外部角色

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." 请勿删除这些。

4.在断开与 NMC 的连接之前,还要确认是否已在 NetWorker 服务器用户组中定义 AD 组。如果用户缺少 NetWorker 服务器权限,他们可以登录到 NMC,但在连接到服务器后将看不到作业或资源。

一个。在仍以默认 NetWorker 管理员身份登录 NMC 的同时,连接到 NetWorker 服务器。

b.转到服务器用户>和组。

c.打开用户组,其中包含要应用于 AD 组的权限。

d.在外部角色字段中,附加 AD 组的可分辨名称:

5.尝试使用 AD/LDAP 用户帐户登录 NMC:

(可选) 如果您希望 AD/LDAP 组能够管理外部机构,则必须在 NetWorker 服务器上执行以下作,以授予 AD 用户或组FULL_CONTROL权限。

一个。打开管理/root 命令提示符。

b.使用要授予的 AD 组 DN

b.使用要授予的 AD 组 DN

FULL_CONTROL 运行权限:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

示例:

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan

其他信息

受影响的产品

NetWorker产品

NetWorker, NetWorker Management Console文章属性

文章编号: 000031431

文章类型: Solution

上次修改时间: 27 10月 2025

版本: 5

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。