NMC. Ошибка входа в AD/LDAP «У вас нет прав на использование NetWorker Management Console»

摘要: Внешняя проверка подлинности (AD или LDAP) интегрирована с NetWorker. При входе в NetWorker Management Console (NMC) с использованием внешней учетной записи возвращается ошибка «У вас нет прав на использование NetWorker Management Console». ...

症状

- Внешняя проверка подлинности (Microsoft Active Directory (AD) или LDAP (OpenLDAP) успешно добавлена в службу сервера проверки подлинности сервера NetWorker.

- При попытке входа в NetWorker Management Console (NMC) с учетной записью AD или LDAP появляется окно с сообщением об ошибке: «У вас нет прав на использование NetWorker Management Console»

原因

- Администраторы консольных приложений. Предоставляет пользователю/группе доступ для входа в NMC и запуска отчетов NMC. Пользователи или группы с правами администратора приложений могут изменять конфигурацию NMC Enterprise.

- Администраторы безопасности консоли: Предоставляет пользователю/группе доступ к изменению пользовательских настроек и групп в конфигурации NMC Enterprise.

- Пользователи консоли: Предоставляет пользователю/группе доступ для входа в NMC и запуска отчетов NMC. Однако пользователь не может изменять настройки NMC Enterprise или получать доступ к сведениям о безопасности.

Признак, описанный в этой статье базы знаний, появляется в следующих случаях.

- Отличительное имя (DN) пользователя или группы AD/LDAP не было указано в поле внешних ролей групп «Администраторы консольных приложений» или «Пользователи консоли».

- Пользователь AD/LDAP не принадлежит к группе AD/LDAP, которая определяется в поле «Внешние роли» групп «Администраторы консольных приложений» или «Пользователи консоли».

解决方案

1. Определите, какой хост является сервером аутентификации NetWorker (AUTHC).

- На сервере NetWorker Management Console (NMC) откройте

gstd.conf.

Linux: /opt/lgtonmc/etc/gstd.conf

Windows (по умолчанию): C:\Program Files\EMC NetWorker\Management\GST\etc\gstd.conf

- Файл gstd.conf содержит строку authsvc_hostname, определяющую имя хоста и порт, используемые для обработки запросов на вход в NMC:

string authsvc_hostname = "lnx-nwserv.amer.lan";

int authsvc_port = 9090;

2. Откройте запрос с повышенными привилегиями на сервере AUTHC, определите, к какой группе AD принадлежит пользователь.

Можно использовать следующие методы:

Метод NetWorker.

authc_mgmt для запроса о том, к каким группам AD принадлежит пользователь:

authc_mgmt -u Administrator -p 'NMC_ADMIN_PASS' -e query-ldap-groups-for-user -D query-tenant=TENANT_NAME -D query-domain=DOMAIN_NAME -D user-name=AD_USERNAME

- Имя пользователя можно получить с помощью:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-tenants

- Вы можете получить доменное имя с помощью:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-all-configs

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e find-config -D config-id=CONFIG_ID

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-tenants

The query returns 1 records.

Tenant Id Tenant Name

1 default

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-configs

The query returns 1 records.

Config Id Config Name

1 amer_ad

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-config -D config-id=1

Config Id : 1

Config Tenant Id : 1

Config Name : amer_ad

Config Domain : amer.lan

Config Server Address : ldaps://dc.amer.lan:636/dc=amer,dc=lan

Config User DN : CN=Administrator,CN=Users,dc=amer,dc=lan

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : person

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

[root@lnx-nwserv]:~# authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=amer.lan -D user-name=bkupadmin

The query returns 1 records.

Group Name Full Dn Name

NetWorker_Admins CN=NetWorker_Admins,DC=amer,DC=lan

Get-ADPrincipalGroupMembership AD_USERNAME

PS C:\Users\Administrator> Get-ADPrincipalGroupMembership bkupadmin

distinguishedName : CN=NetWorker_Admins,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : NetWorker_Admins

objectClass : group

objectGUID : c5c1bb45-88b4-4baa-afc3-9f1c28605d4a

SamAccountName : NetWorker_Admins

SID : S-1-5-21-3150365795-1515931945-3124253046-9611

distinguishedName : CN=Domain Users,CN=Users,DC=amer,DC=lan

GroupCategory : Security

GroupScope : Global

name : Domain Users

objectClass : group

objectGUID : 5c648708-a9ee-483c-b92d-bc37e93280f4

SamAccountName : Domain Users

SID : S-1-5-21-3150365795-1515931945-3124253046-513

3. Войдите в NMC как учетная запись администратора NetWorker по умолчанию.

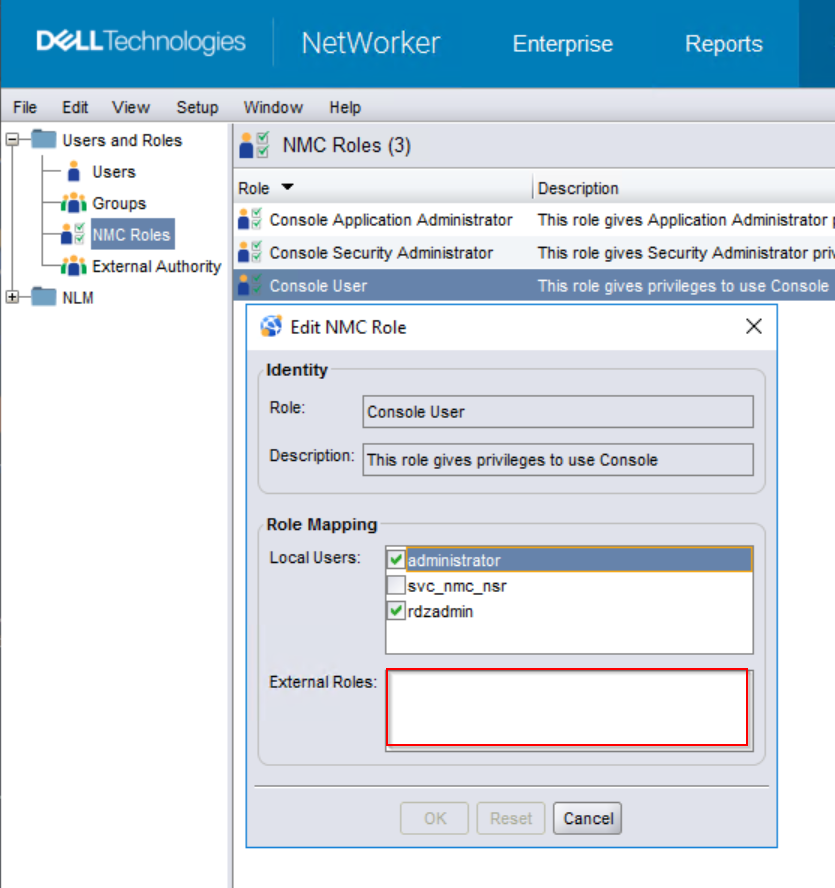

b. Откройте роль Пользователи NMC и укажите отличительное имя групп Active Directory в поле Внешние роли:

"cn=Administrators,cn=Groups,dc=NETWORKER_SERVER_HOSTNAME,dc=DOMAIN_COMPONENT1,dc=DOMAIN_COMPONENT2." Не удаляйте их.

4. Перед отключением от NMC также убедитесь, что группа AD определена в группе пользователей сервера NetWorker. Если у пользователя нет разрешений сервера NetWorker, он может войти в NMC, но не будет видеть задания или ресурсы после подключения к серверу.

a. Все еще войдя в NMC в качестве администратора NetWorker по умолчанию, подключитесь к серверу NetWorker.

b. Добрался до сервера-пользователи> и группы.

c. Откройте раздел Группа пользователей, для которой есть разрешения, которые необходимо применить к группе AD.

d. В поле Внешние роли добавьте отличительное имя группы AD:

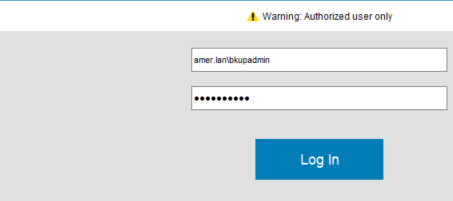

5. Попытайтесь войти в NMC с помощью учетной записи пользователя AD/LDAP:

b. Использование различающегося имени группы AD, которое вы хотите предоставить

FULL_CONTROL Разрешение на запуск:

authc_config -u Administrator -p 'NMC_ADMIN_PASS' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="AD_GROUP_DN"

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e add-permission -D permission-name=FULL_CONTROL -D permission-group-dn="CN=NetWorker_Admins,DC=amer,DC=lan"

Permission FULL_CONTROL is created successfully.

[root@lnx-nwserv]:~# authc_config -u Administrator -p '!Password1' -e find-all-permissions

The query returns 2 records.

Permission Id Permission Name Group DN Pattern Group DN

1 FULL_CONTROL ^cn=Administrators,cn=Groups.*$

2 FULL_CONTROL CN=NetWorker_Admins,dc=amer,dc=lan