AWS S3 -varmennemuutosten käsitteleminen 23.3.2021 alkaen

摘要: AWS on muuttamassa S3-palvelinvarmenteensa Amazon Trust Services CA -varmenteiksi. Tämä tapahtuu AWS:n ilmoituksen mukaan 23.3.2021 alkaen. Muutos koskee Data Domain -järjestelmiä, joissa on Cloud Tier, ja DDVE:itä (Data Domain Virtual Edition), joita käytetään AWS-pilviympäristössä ATOS (Active Tier on Object Storage) -määrityksellä. ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Tämän varmennemuutoksen vuoksi pilviyksikön yhteys katkeaa Data Domain -järjestelmissä, joissa on Cloud Tier:

tai

DDVE:issä, joita käytetään AWS:ssä ATOS-määrityksellä, tiedostojärjestelmä poistetaan käytöstä ja se aiheuttaa seuraavat hälytykset:

# alert show current

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

tai

DDVE:issä, joita käytetään AWS:ssä ATOS-määrityksellä, tiedostojärjestelmä poistetaan käytöstä ja se aiheuttaa seuraavat hälytykset:

Alert History

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

原因

AWS on muuttamassa S3-palvelinvarmenteensa Amazon Trust Services CA -varmenteiksi. Tämä tapahtuu 23.3.2021 alkaen.

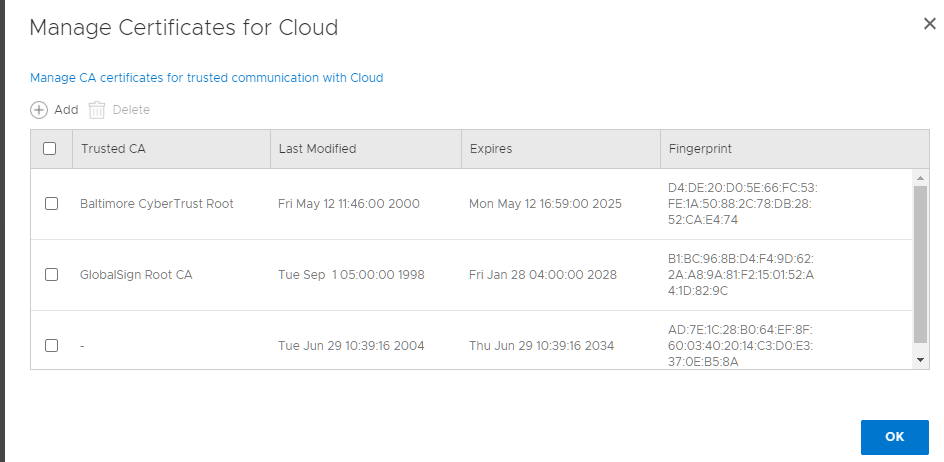

Järjestelmä tarvitsee S3-säilöjen käyttöä varten uuden Starfield Class 2 Certification Authority rootCA -varmenteen nykyisen Baltimore CyberTrust Root -varmenteen sijaan.

解决方案

Seuraavat ohjeet koskevat Data Domain -järjestelmiä, joissa on Cloud Tier, ja DDVE:itä, joita käytetään AWS-pilviympäristössä ATOS-määrityksellä.

- Tarkista seuraavan esimerkin mukaisesti, käyttääkö järjestelmä Baltimore CyberTrust Root -varmennetta:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

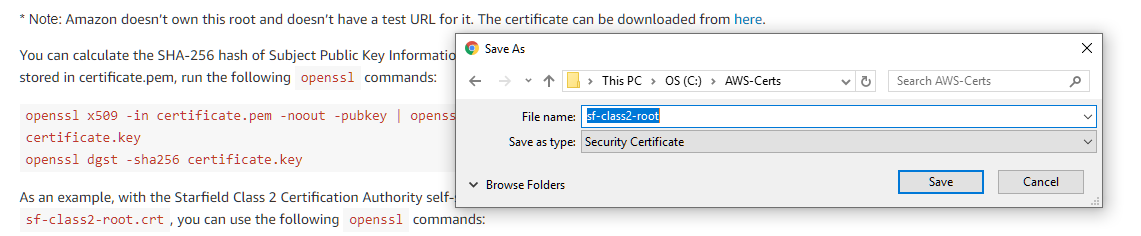

- Lataa Starfield Class 2 Certification Authority rootCA -varmenne seuraavalta sivulta

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Napsauta here-kohtaa hiiren kakkospainikkeella ja tallenna nimellä:

Napsauta here-kohtaa hiiren kakkospainikkeella ja tallenna nimellä:

Varmenteen vaihtoehtoinen latauslinkki: https://certs.secureserver.net/repository/sf-class2-root.crt

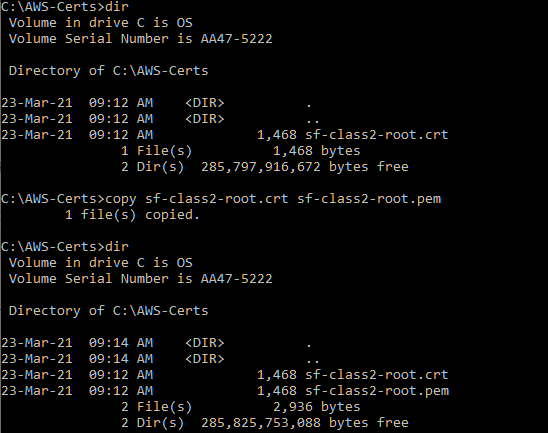

- Nimeä sf-class2-root.crt uudelleen nimellä sf-class2-root.pem (vain pääte muuttuu).

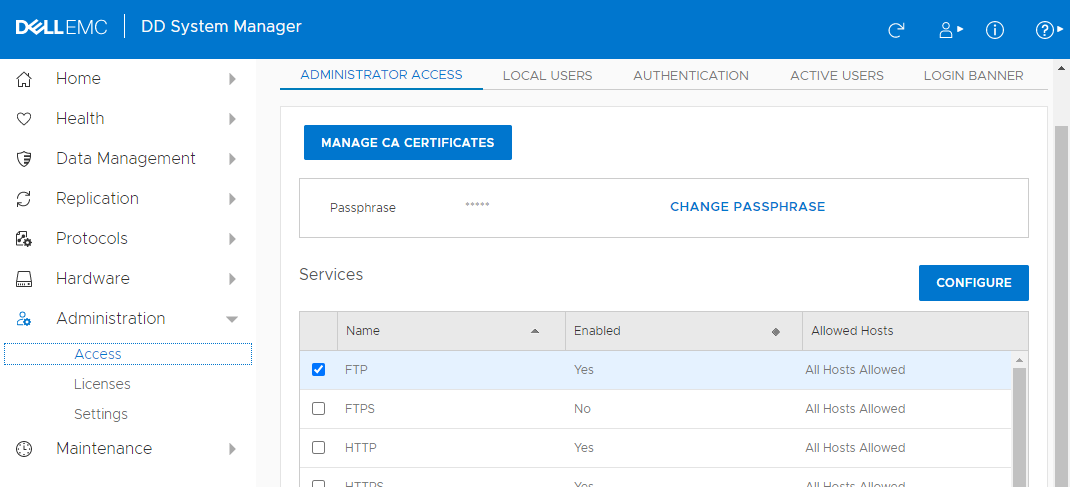

- Tuo varmenne Data Domain System Manager -käyttöliittymän avulla.

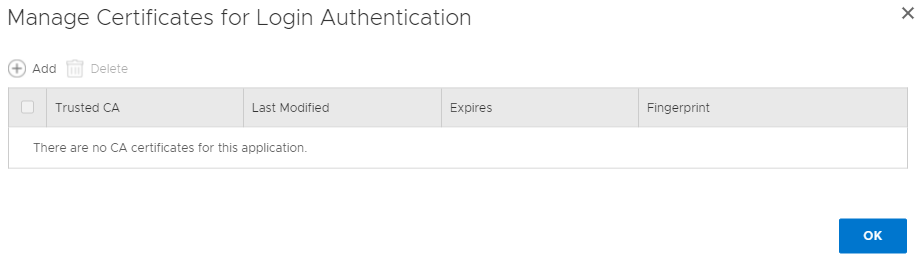

- Pilviyksiköt: Data Management > File System > Cloud Units > Manage Certificates > Add

- DDVE: Administration > Access > MANAGE CA CERTIFICATES > + Add

- Suorita sitten komentoriviliittymän vaihe 2 (näiden näyttökuvien alla).

Vaihtoehtoisesti komentoriviliittymässä

- Siirrä sf-class2-root.pem hakemistoon /ddr/var/certificates scp- tai sftp-menetelmällä

- Tuo varmenne

# adminaccess certificate import ca application cloud file sf-class2-root.pem

- HUOMAUTUS: Varmenteen Subject-kohta voi olla käyttöliittymässä tai adminaccess certificate show -tuloksissa tyhjä. Tämän voi sivuuttaa (ei vaikuta muuhun kuin näyttöön).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Älä poista vanhaa Baltimore CyberTrust Root -varmennetta. Joissakin tapauksissa AWS:n on havaittu palanneen Baltimore-varmenteeseen.

- Säilytä se yhdessä uuden Starfield-varmenteen kanssa.

受影响的产品

Data Domain, PowerProtect Data Protection Software文章属性

文章编号: 000184415

文章类型: Solution

上次修改时间: 22 8月 2022

版本: 13

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。