Как работать с изменениями в сертификате AWS S3 с 23 марта 2021 г.

摘要: AWS заменяет свои сертификаты сервера для S3 на сертификаты, выданные центром сертификации Amazon Trust Services. Это изменение вступает в силу с 23 марта 2021 г. в соответствии с информацией AWS. Это изменение влияет на системы Data Domain, настроенные на уровне облака, и Data Domain Virtual Edition (DDVE), развернутые на платформе AWS Cloud с ATOS (Active Tier on Object Storage). ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Это изменение сертификата приводит к тому, что облачный модуль переходит в отключенное состояние для систем Data Domain, настроенных на уровне облака:

ИЛИ

Для DDVE, развернутого на AWS с ATOS, файловая система отключается со следующими оповещениями:

# alert show current

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

ИЛИ

Для DDVE, развернутого на AWS с ATOS, файловая система отключается со следующими оповещениями:

Alert History

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

原因

AWS заменяет свои сертификаты сервера для S3 на сертификаты, выданные центром сертификации Amazon Trust Services. Это изменение вступит в силу с 23 марта 2021 г.

Для доступа к контейнерам S3 системе требуется новый сертификат Starfield Class 2 Certification Authority rootCA вместо текущего сертификата Baltimore CyberTrust Root.

解决方案

Следующие шаги применимы к системам Data Domain, настроенным на уровень Cloud, и DDVE, развернутым на платформе AWS Cloud с ATOS.

- Проверьте, использует ли система «Baltimore CyberTrust Root» для облачного приложения, как указано в следующем примере.

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Скачайте сертификат Startfield Class 2 Certification Authority rootCA со следующей страницы

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Нажмите правой кнопкой мыши «here» и выберите «Сохранить как».

Нажмите правой кнопкой мыши «here» и выберите «Сохранить как».

Альтернативная ссылка для скачивания сертификата: https://certs.secureserver.net/repository/sf-class2-root.crt

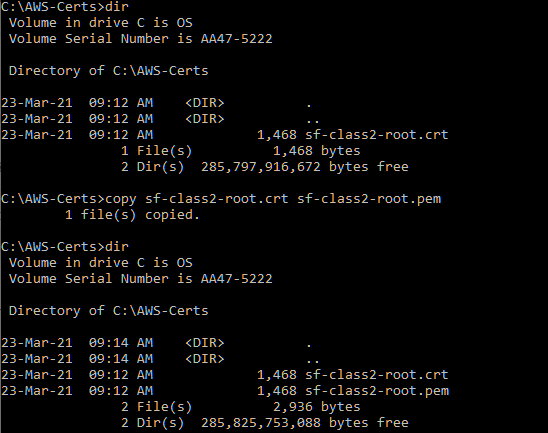

- Переименуйте файл sf-class2-root.crt в sf-class2-root.pem (измените только расширение).

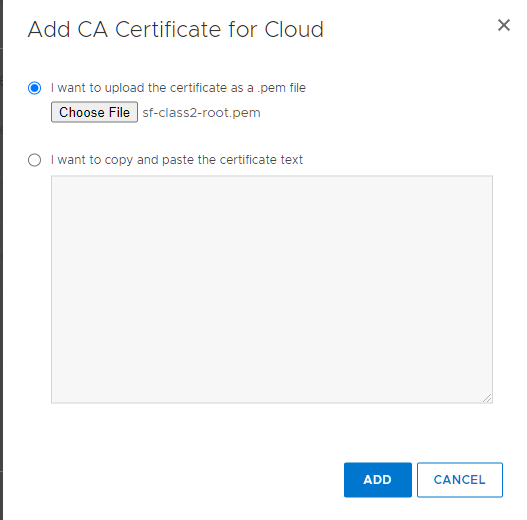

- Импортируйте сертификат с помощью графического интерфейса пользователя Data Domain System Manager.

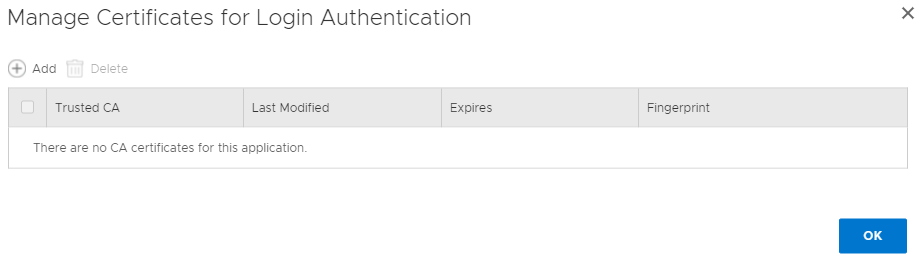

- Облачные модули: «Data Management» > «File System» > «Cloud Units» > «Manage Certificates» > «Add»

- DDVE: «Administration» > «Access» > «MANAGE CA CERTIFICATES» > «+ Add»

- Затем выполните шаг 2 в интерфейсе командной строки. (находится под снимками экрана)

Или в интерфейсе командной строки:

- Перенесите sf-class2-root.pem в /ddr/var/certificates с помощью scp или sftp.

- Импортируйте сертификат.

# adminaccess certificate import ca application cloud file sf-class2-root.pem

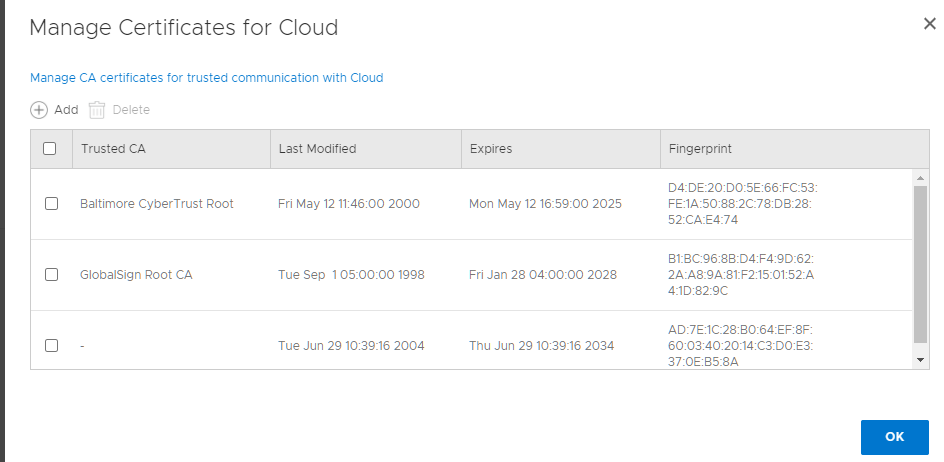

- ПРИМЕЧАНИЕ. Этот сертификат может отображать тему как пустую в графическом интерфейсе пользователя или в выходных данных «adminaccess certificate show», это можно игнорировать (нет проблем с функциональностью, за исключением отображения пустого поля).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Не удаляйте старый сертификат «Baltimore CyberTrust Root». В некоторых случаях мы обнаружили, что AWS возвращается к использованию сертификата Baltimore.

- Сохраните его вместе с новым сертификатом Starfield.

受影响的产品

Data Domain, PowerProtect Data Protection Software文章属性

文章编号: 000184415

文章类型: Solution

上次修改时间: 22 8月 2022

版本: 13

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。