Appliance der PowerProtect DP-Serie und IDPA: Anonymer LDAP-Verzeichniszugriff auf Appliance Configuration Manager zulässig

摘要: Ein/e KundIn hat die folgende Sicherheitslücke auf der DP4400 mit IDPA Version 2.7.1 gemeldet. Das Lightweight Directory Access Protocol (LDAP) kann verwendet werden, um Informationen über NutzerInnen, Gruppen usw. bereitzustellen. Der LDAP-Dienst auf diesem System ermöglicht anonyme Verbindungen. Der Zugriff auf diese Informationen durch böswillige Akteure kann weitere Angriffe unterstützen. ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Der/die KundIn verwendet ein IDPA-DP4400-System mit internem LDAP und es trat ein anonymes LDAP-Verbindungssicherheitsproblem auf, nachdem auf dem IDPA-System ein Sicherheitsscan durchgeführt wurde.

原因

ACM verfügt über anonymen LDAP-Verzeichniszugriff, was dazu führt, dass böswillige Akteure Zugriff auf NutzerInnen, Gruppen usw.erhalten können.

解决方案

HINWEIS: Nach dem Deaktivieren der anonymen LDAP-Suche in ACM löst dies eine Codeausnahme im aktuellen ACM-Passwortänderungsworkflow auf oder vor IDPA-Softwareversion 2.7.3 aus. Falls nach der Implementierung dieser Sicherheitslösung eine Passwortänderung erforderlich ist, befolgen Sie die Wissensdatenbank-000212941, um die anonyme LDAP-Suche in ACM erneut zu aktivieren. Wenn die Passwortänderung erfolgreich abgeschlossen wurde, kann die anonyme LDAP-Suche erneut deaktiviert werden.

Gehen Sie wie folgt vor, um den anonymen LDAP-Verzeichniszugriff im Appliance Configuration Manager zu deaktivieren.

1. Öffnen Sie im ACM eine SSH-Sitzung und melden Sie sich als root-NutzerIn an.

2. Starten Sie LDAP mit dem folgenden Befehl neu: systemctl restart slapd

3. Erstellen Sie die ldif-Datei mit dem folgenden Befehl:

vi /etc/openldap/ldap_disable_bind_anon.ldif

Fügen Sie den folgenden Inhalt in die Datei ein:

dn: cn=config

changetype: modify

add: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

add: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

add: olcRequires

olcRequires: authc

Führen Sie dann den folgenden Befehl in ACM aus:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

Beispielausgabe

acm-xxxx:~ # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

4. Führen Sie den folgenden Befehl aus, um zu testen, dass die Korrektur eingerichtet wurde:

Führen Sie in Version 2.6 und höher den folgenden Befehl aus:

ldapsearch -x -b "dc=idpa,dc=local" "*" -h |awk '/dn: / {print $2}'

Führen Sie auf Version 2.5 und niedriger den folgenden Befehl aus:

ldapsearch -x -b "dc=idpa,dc=com" "*" -h |awk '/dn: / {print $2}'

Beispielausgabe:

acm-xxxxx:~ # ldapsearch -x -b "dc=idpa,dc=local" "*" -h acm-5800-crk.dp.ce.gslabs.lab.emc.com |awk '/dn: / {print $2}'

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed其他信息

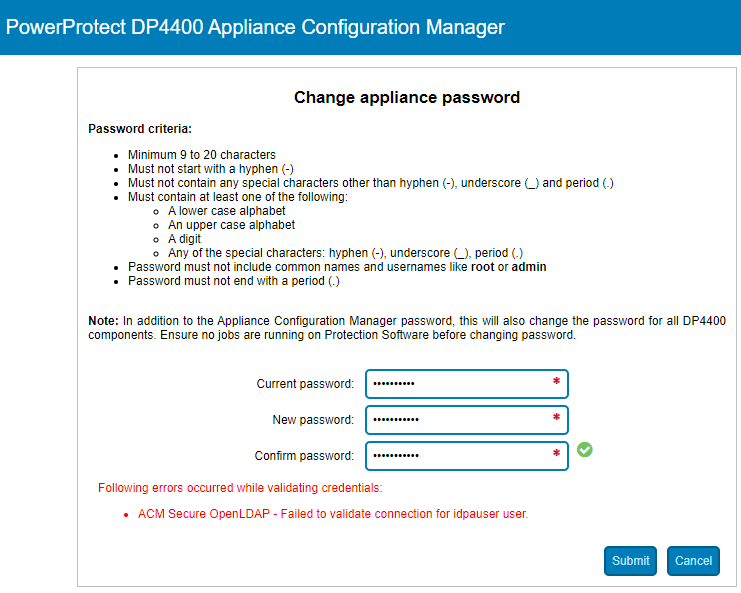

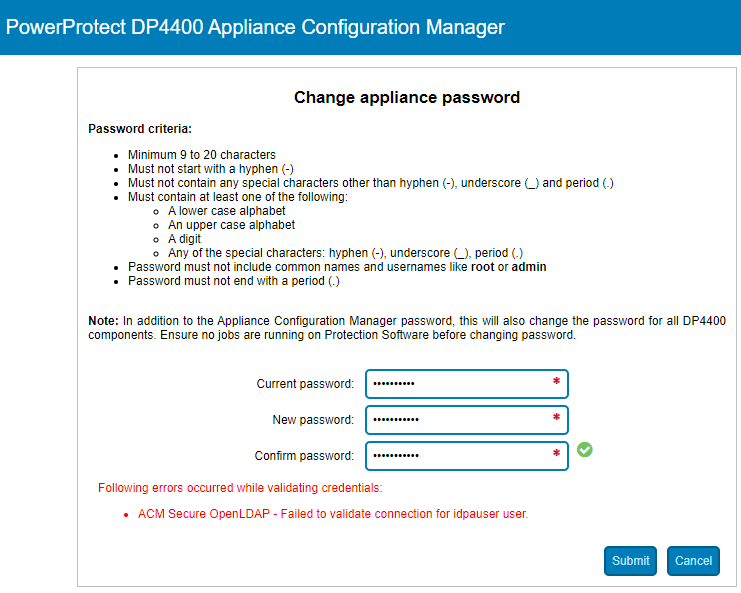

HINWEIS: Ein Problem wurde gemeldet, nachdem der obige Wissensdatenbankartikel ausgeführt wurde.

Nach dem Deaktivieren der anonymen LDAP-Suche in ACM löst dies eine Codeausnahme im aktuellen ACM-Passwortänderungsworkflow auf oder vor IDPA-Softwareversion 2.7.3 aus. Falls nach der Deaktivierung des anonymen LDAP-Zugriffs auf der Appliance eine Passwortänderung erforderlich ist, befolgen Sie bitte den Artikel 000212941, um die anonyme LDAP-Suche in ACM erneut zu aktivieren. Wenn die Passwortänderung erfolgreich abgeschlossen wurde, kann die anonyme LDAP-Suche erneut deaktiviert werden.

Falls eine Passwortänderung erforderlich ist, befolgen Sie bitte den Artikel 000212941, um die anonyme LDAP-Suche in ACM erneut zu aktivieren. Wenn die Passwortänderung erfolgreich abgeschlossen wurde, kann die anonyme LDAP-Suche erneut deaktiviert werden.

Nach dem Deaktivieren der anonymen LDAP-Suche in ACM löst dies eine Codeausnahme im aktuellen ACM-Passwortänderungsworkflow auf oder vor IDPA-Softwareversion 2.7.3 aus. Falls nach der Deaktivierung des anonymen LDAP-Zugriffs auf der Appliance eine Passwortänderung erforderlich ist, befolgen Sie bitte den Artikel 000212941, um die anonyme LDAP-Suche in ACM erneut zu aktivieren. Wenn die Passwortänderung erfolgreich abgeschlossen wurde, kann die anonyme LDAP-Suche erneut deaktiviert werden.

Falls eine Passwortänderung erforderlich ist, befolgen Sie bitte den Artikel 000212941, um die anonyme LDAP-Suche in ACM erneut zu aktivieren. Wenn die Passwortänderung erfolgreich abgeschlossen wurde, kann die anonyme LDAP-Suche erneut deaktiviert werden.

受影响的产品

PowerProtect Data Protection Software, Integrated Data Protection Appliance Family, Integrated Data Protection Appliance Software产品

PowerProtect DP4400, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900文章属性

文章编号: 000196092

文章类型: Solution

上次修改时间: 03 5月 2023

版本: 7

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。