Verktøy og IDPA for PowerProtect DP-serien: LDAP Anonymous Directory Access Allowed on Appliance Configuration Manager.

摘要: En kunde rapporterte følgende sårbarhet på deres DP4400 som kjører IDPA versjon 2.7.1. Lightweight Directory Access Protocol (LDAP) kan brukes til å gi informasjon om brukere, grupper osv. LDAP-tjenesten på dette systemet tillater anonyme tilkoblinger. Tilgang til denne informasjonen fra ondsinnede brukere kan hjelpe dem med å starte ytterligere angrep. ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Kunden bruker et IDPA DP4400-system med intern LDAP, og de opplever anonyme problemer med LDAP-binding etter å ha utført en sikkerhetsskanning på IDPA-systemet.

原因

ACM har LDAP anonym katalogtilgang som resulterer i ondsinnede brukere kan få tilgang til brukere, grupper etc.

解决方案

MERK: Etter deaktivering av LDAP anonymt oppslag i ACM utløser det et kodeunntak i den gjeldende arbeidsflyten for endring av ACM-passord på eller før IDPA-programvareversjon 2.7.3. Hvis det kreves en passordendring etter at du har implementert denne sikkerhetsløsningen, må du følge KB-000212941 for å aktivere LDAP anonymt oppslag i ACM på nytt. Når passordendringen er fullført, kan LDAP anonym oppslag deaktiveres på nytt.

Bruk følgende trinn for å deaktivere LDAP anonym katalogtilgang på Appliance Configuration Manager.

1. Åpne SSH på ACM, og logg på som rotbruker.

2. Start LDAP på nytt ved hjelp av følgende kommando: systemctl restart

3. Opprett ldif-fil ved hjelp av følgende kommando:

vi /etc/openldap/ldap_disable_bind_anon.ldif

Lim inn følgende innhold i filen:

dn: cn=config

changetype: modify

add: olcDisallows

olcDisallows: bind_anon

dn: cn=config

changetype: modify

add: olcRequires

olcRequires: authc

dn: olcDatabase={-1}frontend,cn=config

changetype: modify

add: olcRequires

olcRequires: authc

Kjør deretter følgende kommando på ACM:

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

Eksempel på utdata

acm-xxxx:~ # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/ldap_disable_bind_anon.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

modifying entry "cn=config"

modifying entry "olcDatabase={-1}frontend,cn=config"

4. Kjør følgende kommando for å teste reparasjonen:

På versjon 2.6 og nyere kjører du følgende kommando:

ldapsearch -x -b "dc=idpa,dc=local" "*" -h |awk '/dn: / {print $2}'

På versjon 2.5 og under kjører du følgende kommando:

ldapsearch -x -b "dc=idpa,dc=com" "*" -h |awk '/dn: / {print $2}'

Eksempel på utdata:

acm-xxxxx:~ # ldapsearch -x -b "dc=idpa,dc=local" "*" -h acm-5800-crk.dp.ce.gslabs.lab.emc.com |awk '/dn: / {print $2}'

ldap_bind: Inappropriate authentication (48)

additional info: anonymous bind disallowed其他信息

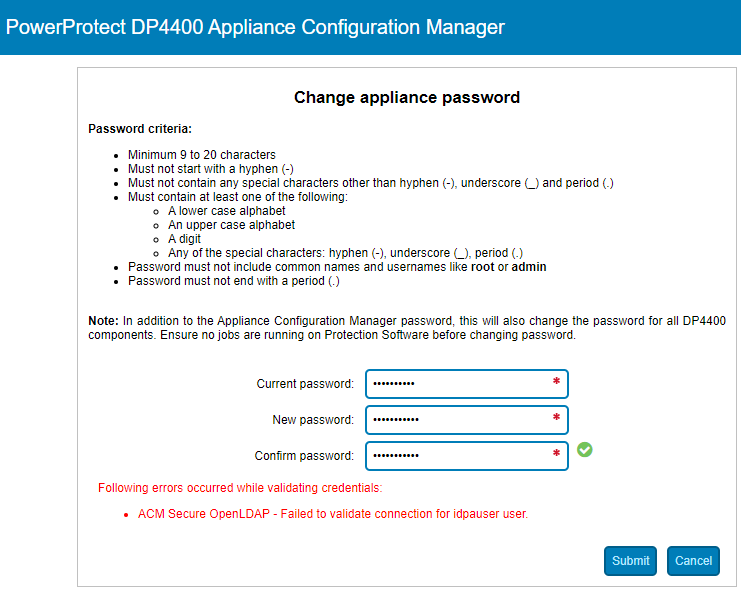

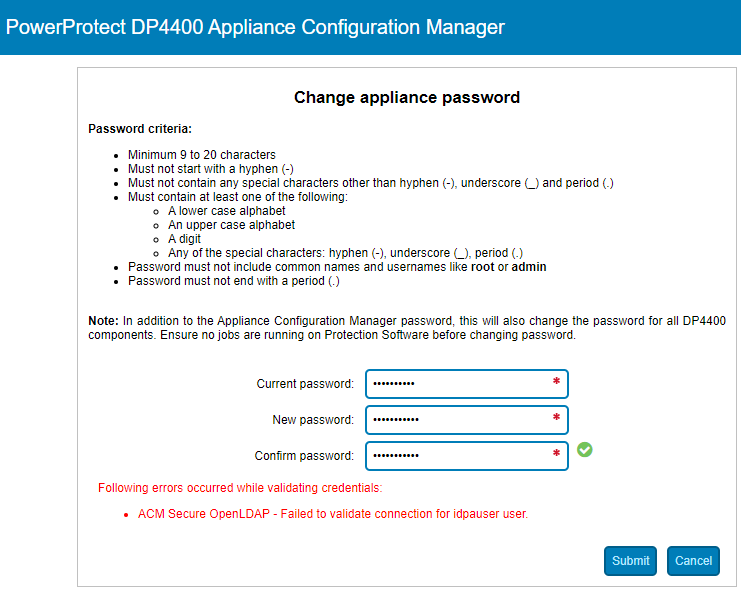

MERK: Det har blitt rapportert et problem etter at du har fulgt kb-en ovenfor.

Etter deaktivering av LDAP anonymt oppslag i ACM utløser det et kodeunntak i den gjeldende arbeidsflyten for endring av ACM-passord på eller før IDPA-programvareversjon 2.7.3. Hvis passordendring kreves på verktøyet etter deaktivering av LDAP anonym tilgang, må du følge artikkel 000212941 for å aktivere LDAP anonymt oppslag i ACM på nytt. Når passordendringen er fullført, kan LDAP anonym oppslag deaktiveres på nytt.

Hvis det er nødvendig med en passordendring, kan du følge artikkel 000212941 for å aktivere LDAP anonymt oppslag i ACM på nytt. Når passordendringen er fullført, kan LDAP anonym oppslag deaktiveres på nytt.

Etter deaktivering av LDAP anonymt oppslag i ACM utløser det et kodeunntak i den gjeldende arbeidsflyten for endring av ACM-passord på eller før IDPA-programvareversjon 2.7.3. Hvis passordendring kreves på verktøyet etter deaktivering av LDAP anonym tilgang, må du følge artikkel 000212941 for å aktivere LDAP anonymt oppslag i ACM på nytt. Når passordendringen er fullført, kan LDAP anonym oppslag deaktiveres på nytt.

Hvis det er nødvendig med en passordendring, kan du følge artikkel 000212941 for å aktivere LDAP anonymt oppslag i ACM på nytt. Når passordendringen er fullført, kan LDAP anonym oppslag deaktiveres på nytt.

受影响的产品

PowerProtect Data Protection Software, Integrated Data Protection Appliance Family, Integrated Data Protection Appliance Software产品

PowerProtect DP4400, PowerProtect DP5300, PowerProtect DP5800, PowerProtect DP8300, PowerProtect DP8800, PowerProtect DP5900, PowerProtect DP8400, PowerProtect DP8900文章属性

文章编号: 000196092

文章类型: Solution

上次修改时间: 03 5月 2023

版本: 7

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。