PSQN: iDRAC9-Einrichtungsmenüfehler beim Speichern des einfachen Nutzerkennworts

摘要: Dell PowerEdge-EndnutzerInnen können beim Speichern eines einfachen Nutzerkennworts auf einen kritischen Fehler im Dell iDRAC9 HII-Menü (Human Input Interface) stoßen.

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

症状

Dell PowerEdge-EndnutzerInnen können beim Speichern eines einfachen Nutzerkennworts auf einen kritischen Fehler im Dell iDRAC9 HII-Menü (Human Input Interface) stoßen. Das Server-F2-System-Setup-Menü ermöglicht es Endnutzern, direkt iDRAC9-Konfiguration durchzuführen. Im Menü iDRAC-Einstellungen >> Nutzerkonfiguration kann das Kennwort für das Konto UserID2 (root) geändert werden. Beim Versuch, ein einfaches Kennwort (z. B. Calvin) einzugeben, wird beim Speichern von Konfigurationsänderungen möglicherweise ein kritisches Fehlerbanner angezeigt.

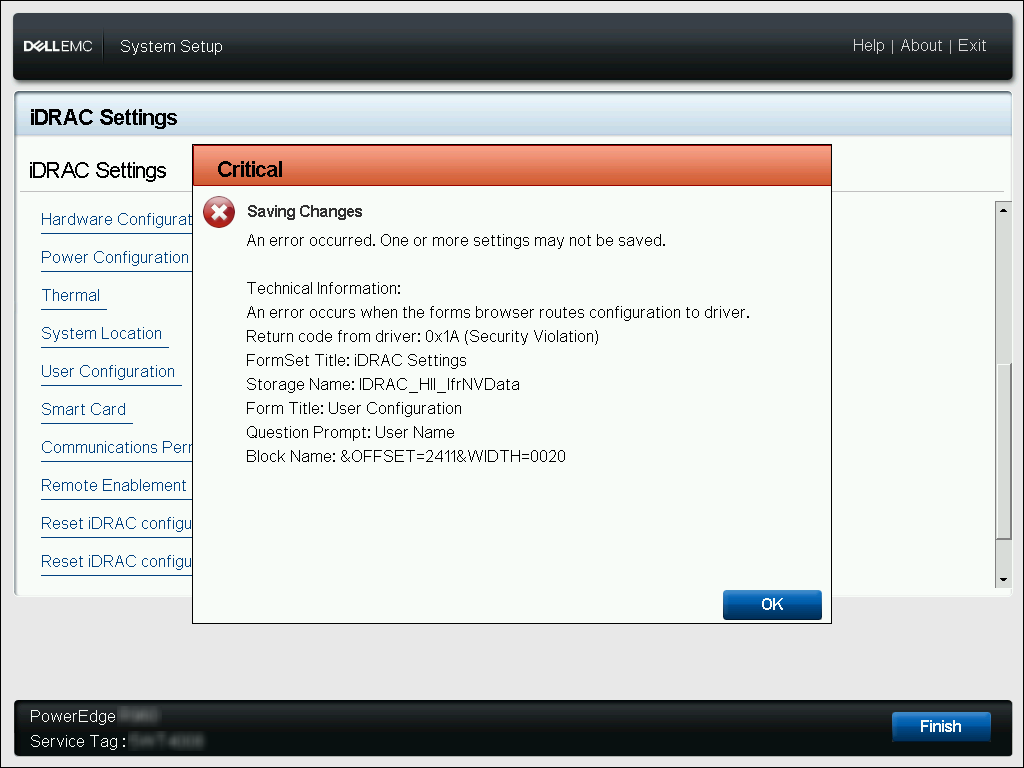

Beispiel für einen kritischen Fehler bei der Systemeinrichtung:

Beispiel für einen kritischen Fehler bei der Systemeinrichtung:

Critical | Saving Changes An error occurred. One or more settings may not be saved. Technical Information: An error occurs when the forms browser routes configuration to driver. Return code from driver: 0x1A (Security Violation) FormSet Title: iDRAC Settings Storage Name: iDRAC_HII_IfrNVData Form Title: User Configuration Question Prompt: User Name Block Name: &OFFSET=2411&WIDTH=0020

原因

Standardmäßig erzwingt iDRAC9 eine Kennwortrichtlinie, die einfache Kennwörter blockiert. Wenn die iDRAC9-Richtlinie zur Kennwortstärke für eine andere Option als "Kein Schutz" definiert ist, kann eine einfache Kennwortphrase nicht über eine iDRAC-Schnittstelle gespeichert werden. Das HII-Menü des System-Setups enthält kein Banner für eindeutige Meldungen, um dieses Fehlerauftreten zu definieren.

解决方案

Da das iDRAC9-System-Setup-Menü keine Option zur Neudefinition der Kennwortschutz-Policy auf "Kein Schutz" bietet, muss das nutzerdefinierte Kennwort der definierten Kennwortrichtlinie für iDRAC9 entsprechen. Die Eingabe eines Kennworts, das die Mindestpunktzahl für die Kennwortrichtlinie erfüllt, führt nicht zu diesem kritischen Fehler.

Lokale RACADM-Befehle können innerhalb des HOST-Betriebssystems des Servers genutzt werden, um die Mindestanforderungen für die Kennwort-Policy-Bewertung zu bestimmen.

Außerdem können lokale RACADM-Befehle genutzt werden, um die Mindestbewertung der iDRAC9-Kennwortrichtlinie zu ändern oder das UserID2-Kennwort zu ändern, um die aktuellen Richtlinienanforderungen zu erfüllen.

# Mindestpunktzahl für Kennwort ändern

# UserID2-Kennwort ändern

Lokale RACADM-Befehle können innerhalb des HOST-Betriebssystems des Servers genutzt werden, um die Mindestanforderungen für die Kennwort-Policy-Bewertung zu bestimmen.

racadm>>racadm get idrac.security.minimumpasswordscore [Key=idrac.Embedded.1#Security.1] MinimumPasswordScore=Weak Protection

Außerdem können lokale RACADM-Befehle genutzt werden, um die Mindestbewertung der iDRAC9-Kennwortrichtlinie zu ändern oder das UserID2-Kennwort zu ändern, um die aktuellen Richtlinienanforderungen zu erfüllen.

# Mindestpunktzahl für Kennwort ändern

racadm>>racadm set idrac.security.minimumpasswordscore 0

[Key=idrac.Embedded.1#Security.1]

Object value modified successfully

0 - No Protection

1 - Weak Protection

2 - Moderate Protection

3 - Strong Protection

# UserID2-Kennwort ändern

racadm>>racadm set idrac.users.2.password C@lv1n

[Key=idrac.Embedded.1#Users.2]

Object value modified successfully

受影响的产品

iDRAC9, iDRAC9 - 4.xx Series, iDRAC9 - 5.xx Series文章属性

文章编号: 000198025

文章类型: Solution

上次修改时间: 10 12月 2024

版本: 3

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。