Data Domain: Managen von Hostzertifikaten für HTTP und HTTPS

摘要: Hostzertifikate ermöglichen es Browsern und Anwendungen, die Identität eines Data Domain-Systems bei der Einrichtung sicherer Managementsitzungen zu überprüfen. HTTPS ist standardmäßig aktiviert. Das System kann entweder ein selbstsigniertes Zertifikat oder ein importiertes Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle (CA) verwenden. In diesem Artikel wird erläutert, wie Sie Zertifikate für HTTP/HTTPS auf Data Domain-Systemen überprüfen, erzeugen, anfordern, importieren und löschen. ...

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

说明

Zertifikate laufen möglicherweise ab oder werden ungültig. Wenn kein Zertifikat importiert wird, verwendet das System ein selbstsigniertes Zertifikat, dem Browser oder integrierte Anwendungen möglicherweise nicht vertrauen.

1. Überprüfen Sie die vorhandenen Zertifikate.

Führen Sie auf der Data Domain (DD-CLI) den folgenden Befehl aus, um installierte Zertifikate anzuzeigen:

adminaccess certificate show

Wenn Zertifikate abgelaufen sind oder demnächst ablaufen:

-

- Wenn sie selbstsigniert ist, generieren Sie sie mit DD-CLI.

- Befolgen Sie nach dem Import die folgenden Schritte für CSR und Import.

2. Selbstsignierte Zertifikate erstellen.

So erzeugen Sie das HTTPS-Zertifikat neu:

adminaccess certificate generate self-signed-cert

So erzeugen Sie HTTPS- und vertrauenswürdige CA-Zertifikate neu:

adminaccess certificate generate self-signed-cert regenerate-ca3. Erstellen einer Zertifikatsignieranforderung (CSR)

Verwenden Sie DD System Manager:

-

- Legen Sie eine Passphrase fest, falls dies nicht bereits geschehen ist:

system passphrase set - Navigieren Sie zu Administration > Access > Administrator Access.

- Wählen Sie Registerkarte > HTTPS > Configure > Certificate Add aus.

- Klicken Sie auf CSR für dieses Data Domain-System generieren.

- Füllen Sie das CSR-Formular aus und laden Sie die Datei herunter von:

/ddvar/certificates/CertificateSigningRequest.csr

- Legen Sie eine Passphrase fest, falls dies nicht bereits geschehen ist:

CLI-Alternative: (Beispiel)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Signiertes Zertifikat importieren

- Verwenden Sie DD System Manager:

- Wählen Sie Administration >Access > Administrator Access aus.

- Wählen Sie im Bereich Services die Option HTTPS aus und klicken Sie auf Configure

- Wählen Sie die Registerkarte Zertifikat aus

- Klicken Sie auf Hinzufügen.

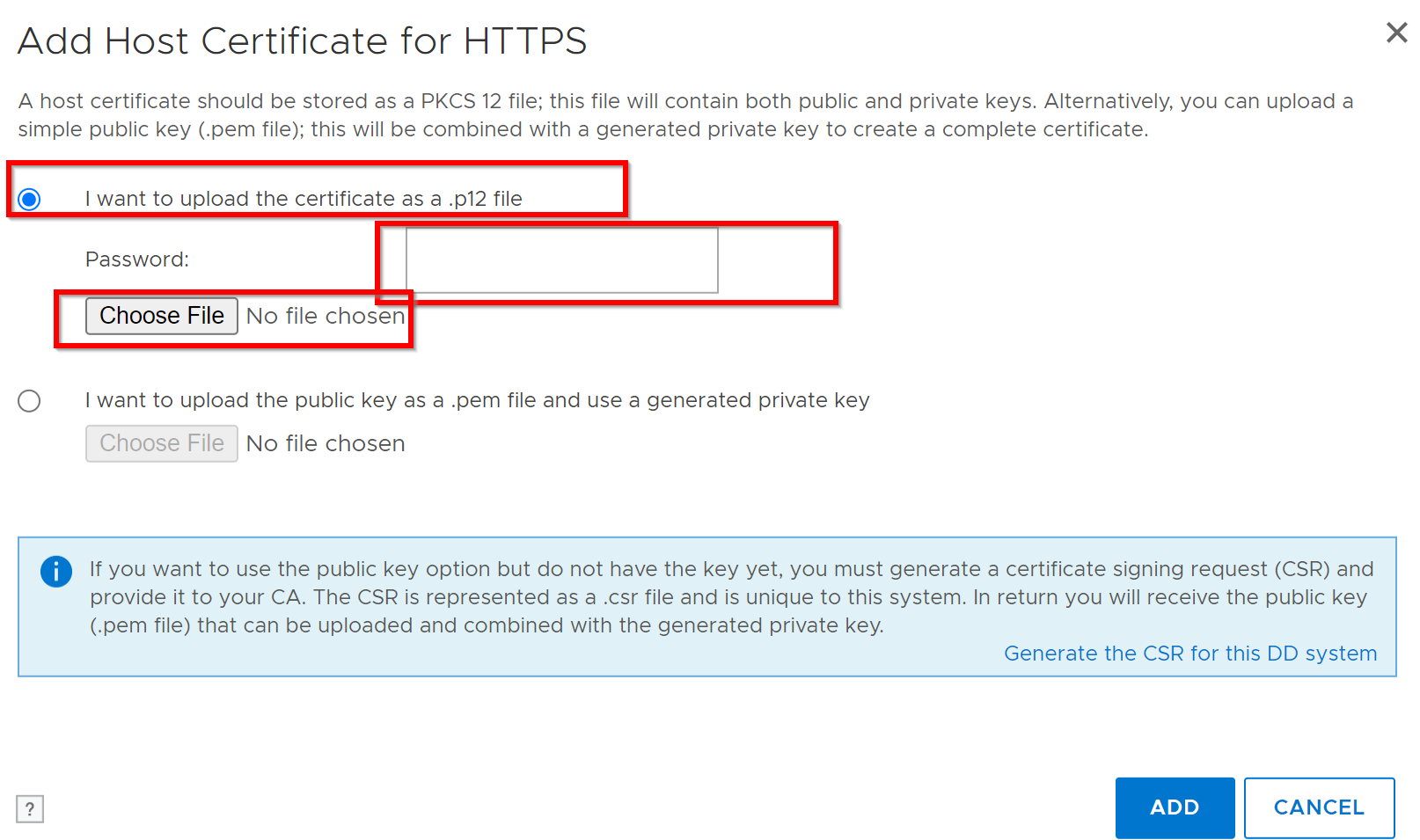

Ein Dialogfeld zum Hochladen wird angezeigt:

- Für

.p12wird:- Wählen Sie Zertifikat als .p12-Datei hochladen aus, geben Sie das Kennwort ein, suchen Sie nach und laden Sie es hoch.

- Für

.pemwird:- Wählen Sie Upload public key as .pem file aus und verwenden Sie den generierten privaten Schlüssel, durchsuchen Sie ihn und laden Sie ihn hoch.

- DD-CLI-Alternative: Siehe Wissensdatenbank: Data Domain: So erzeugen Sie eine Zertifikatsignieranforderung und verwenden extern signierte Zertifikate

- Wählen Sie Upload public key as .pem file aus und verwenden Sie den generierten privaten Schlüssel, durchsuchen Sie ihn und laden Sie ihn hoch.

- Beispiel für die .p12-Auswahl:

5. Vorhandenes Zertifikat löschen.

Bevor Sie ein neues Zertifikat hinzufügen, löschen Sie das aktuelle:

-

- Navigieren Sie zur Registerkarte Administration > Access > Administrator Access > HTTPS > Configure > Certificate.

- Wählen Sie das Zertifikat aus und klicken Sie auf Löschen.

6. CSR-Validierung

CSR mit der Windows-Eingabeaufforderung validieren:

certutil -dump <CSR file path>其他信息

- Private und öffentliche Schlüssel müssen 2048 Bit lang sein.

- DDOS unterstützt jeweils eine aktive CSR und ein signiertes Zertifikat für HTTPS.

Referenz: Bereitstellungs-KB: Data Domain: Verwenden von extern signierten Zertifikaten

受影响的产品

Data Domain文章属性

文章编号: 000205198

文章类型: How To

上次修改时间: 27 11月 2025

版本: 7

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。