PowerEdge: Como configurar o LDAPS para a integração com o Active Directory

摘要: Este artigo contém instruções para testar a conectividade LDAPS em um controlador de domínio Windows e mostra como habilitar o LDAPS para que ele seja usado com produtos Dell.

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

说明

Ao configurar um produto Dell, como o OpenManage Enterprise ou iDRAC, para a integração com o Microsoft Active Directory, a conexão com o controlador de domínio por LDAPS pode falhar, mesmo que as configurações do diretório pareçam estar corretas e a porta 636 esteja acessível. Isso poderá ocorrer se o controlador de domínio de destino não tiver um certificado válido instalado.

Por padrão, o Active Directory Domain Services é vinculado à porta 389 para solicitações LDAP não seguras e à porta 636 no caso de solicitações LDAP over SSL (LDAPS). No entanto, mesmo que a porta 636 esteja aberta no firewall do Windows e aceite conexões TCP, quaisquer solicitações de diretório feitas pela porta 636 serão rejeitadas se o DC não tiver um certificado confiável para vincular ao serviço durante a inicialização.

Você pode testar a conectividade LDAPS usando a ferramenta LDP, que vem instalada no controlador de domínio por padrão, como parte dos recursos de gerenciamento do Active Directory.

Como alternativa, como o certificado só deve ser confiável pelo próprio controlador de domínio, os clientes sem um servidor de autoridade de certificação podem habilitar o LDAPS criando um certificado autoassinado no o DC usando as etapas listadas abaixo.

Por padrão, o Active Directory Domain Services é vinculado à porta 389 para solicitações LDAP não seguras e à porta 636 no caso de solicitações LDAP over SSL (LDAPS). No entanto, mesmo que a porta 636 esteja aberta no firewall do Windows e aceite conexões TCP, quaisquer solicitações de diretório feitas pela porta 636 serão rejeitadas se o DC não tiver um certificado confiável para vincular ao serviço durante a inicialização.

Você pode testar a conectividade LDAPS usando a ferramenta LDP, que vem instalada no controlador de domínio por padrão, como parte dos recursos de gerenciamento do Active Directory.

- Execute o comando a seguir em um prompt de comando administrativo, no controlador de domínio.

ldp.exe

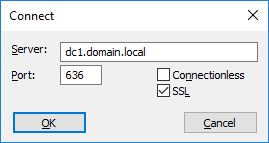

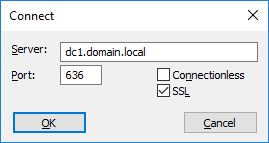

- Clique em Connection > Connect.

- Digite o FQDN do controlador de domínio e conecte-se pela porta 636 usando SSL.

- Verifique a saída. Se a conexão falhar com o erro "Error <0x51> Fail to connect", então, o controlador de domínio não tem um certificado LDAPS e os produtos Dell não poderão usar a integração do Active Directory com esse controlador de domínio até que um certificado seja instalado.

Como alternativa, como o certificado só deve ser confiável pelo próprio controlador de domínio, os clientes sem um servidor de autoridade de certificação podem habilitar o LDAPS criando um certificado autoassinado no o DC usando as etapas listadas abaixo.

- Abra uma janela administrativa do PowerShell no controlador de domínio.

- Execute o seguinte comando para criar o certificado:

New-SelfSignedCertificate -DnsName dc1.domain.local, dc1 -CertStoreLocation cert:\LocalMachine\My (replacing "dc1.domain.local" and "dc1" with the FQDN and name of your domain controller)

- Execute o seguinte comando para abrir o snap-in de gerenciamento de certificados na máquina local.

certlm.msc

- Navegue até Personal > Certificates, localize o certificado recém-criado e copie-o em Trusted Root Certification Authorities > Certificates.

- Aguarde até que o LDAPS seja vinculado à porta 636 usando o novo certificado. Isso é feito automaticamente e leva menos de um minuto.

- Execute o seguinte comando para verificar a conexão com o DC usando SSL pela porta 636.

ldp.exeDepois que um certificado válido é instalado no controlador de domínio e o teste de ldp.exe é conectado com sucesso, o teste de integração do serviço de diretórios no iDRAC/OME poderá se comunicar com o controlador de domínio.

受影响的产品

Dell OpenManage Enterprise, iDRAC7, iDRAC8, iDRAC9, Dell EMC OpenManage Enterprise, Microsoft Windows Server 2016, Microsoft Windows Server 2019, Microsoft Windows Server 2022产品

PowerEdge R240, PowerEdge R250, PowerEdge R340, PowerEdge R350, PowerEdge R440, PowerEdge R450, PowerEdge R540, PowerEdge R550, PowerEdge R640, PowerEdge R6415, PowerEdge R650, PowerEdge R650xs, PowerEdge R6515, PowerEdge R6525, PowerEdge R740

, PowerEdge R740XD, PowerEdge R740XD2, PowerEdge R7415, PowerEdge R7425, PowerEdge R750, PowerEdge R750XA, PowerEdge R750xs, PowerEdge R7515, PowerEdge R7525, PowerEdge R840, PowerEdge R940, PowerEdge R940xa, PowerEdge T140, PowerEdge T150, PowerEdge T340, PowerEdge T350, PowerEdge T440, PowerEdge T550, PowerEdge T640

...

文章属性

文章编号: 000213104

文章类型: How To

上次修改时间: 04 12月 2024

版本: 3

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。