Avamar:如何使用 Avinstaller 安装包 (AVP) 管理会话安全性

摘要: 本文介绍如何使用 Avinstaller 安装包 (AVP) 管理 Avamar 会话安全性设置。

本文适用于

本文不适用于

本文并非针对某种特定的产品。

本文并非包含所有产品版本。

说明

警告:运行 Session Security AVP 过程可能会重新启动管理控制台服务 (MCS)

1.下载 Session Security AVP:

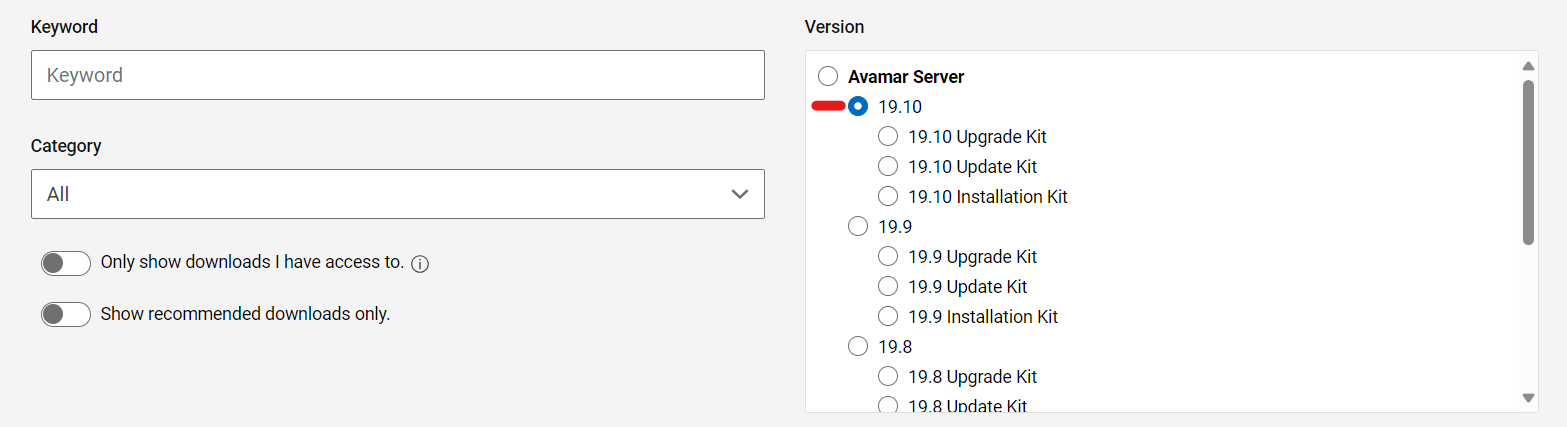

一个。转至戴尔产品支持链接

B。登录以查看下载内容。

例如,选择相应的 Avamar 版本:

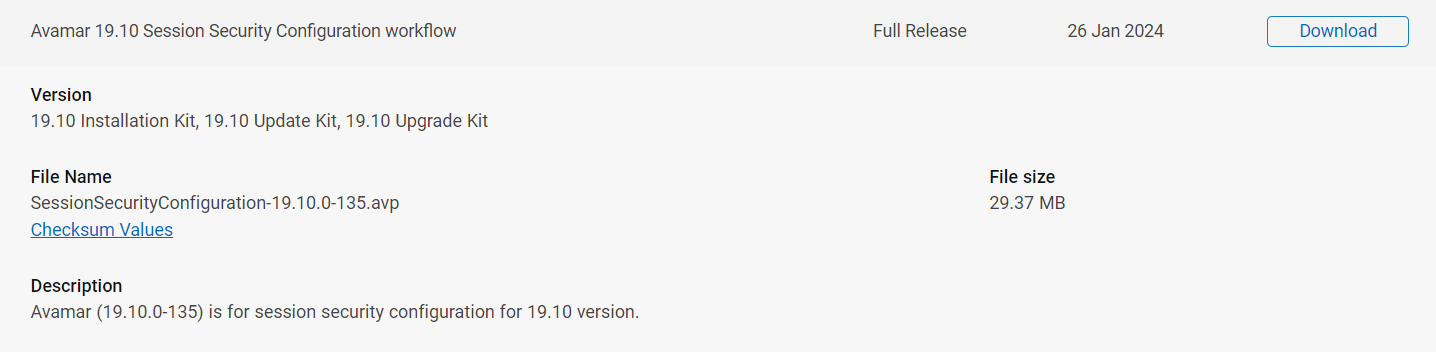

搜索 Avamar 会话安全配置工作流程序包:

c.c. 下载软件包。

2.安装之前:

在运行 Session Security 配置包之前,最好先执行以下作:

-

停止所有备份和复制,并确保没有维护正在运行(检查点、检查点验证 (

hfscheck)和垃圾回收)。 -

检查是否有有效的检查点。

3.将 Session Security AVP 上传到程序包存储库:

下载相应的会话安全配置包后,有两个安装选项:

选项 1:

一个。将程序包上传到 Avamar Utility Node 上的临时目录,例如 /home/admin。

B。将程序包移动到目录 /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

AVinstaller 服务检测对目录的更改,并自动开始将包加载到包存储库中。

选项 2:

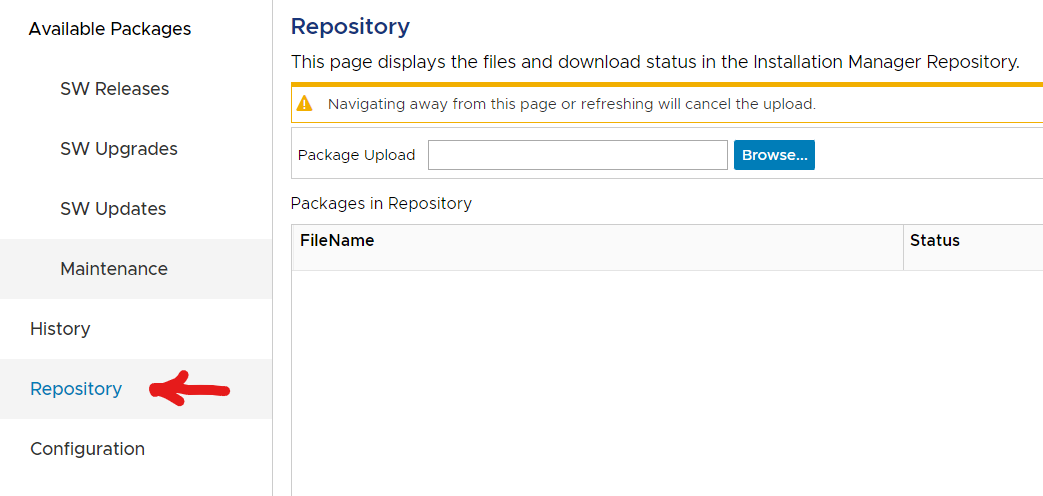

一个。打开 AVinstaller Web 服务页面:

https://<avamar_server_ip_or_hostname>/avi

B。转至存储库部分:

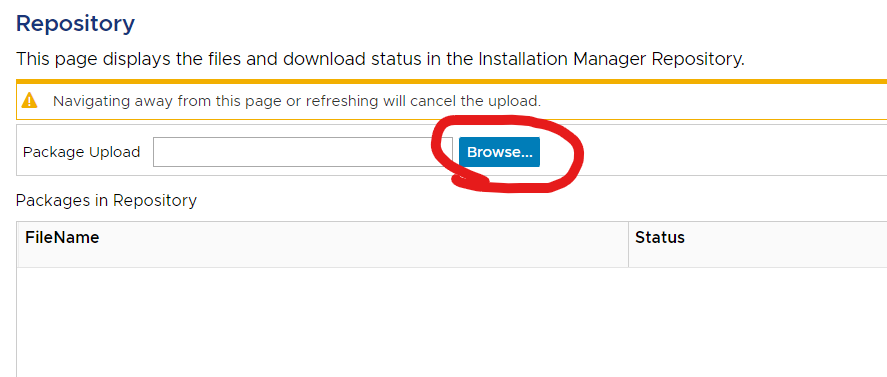

c.c. 浏览本地计算机以查找下载的会话安全配置包:c.c. 浏览本地计算机以查找下载的会话安全配置包:

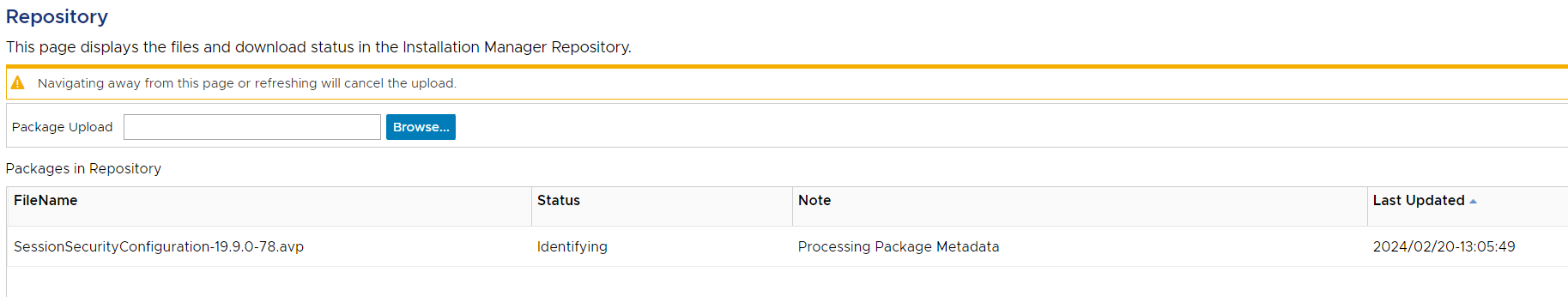

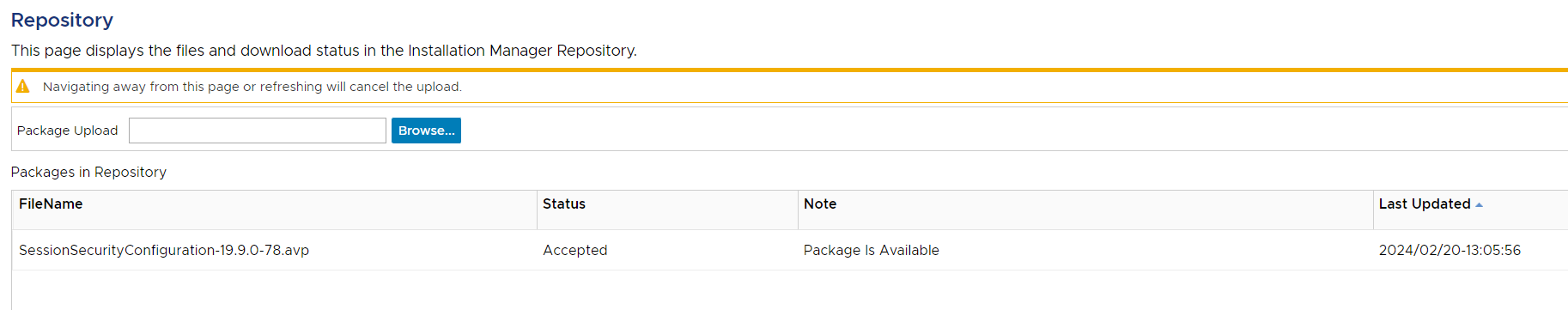

该软件包可处理:

准备就绪后,状态为“Accepted”:

4.安装 Session Security AVP:

一个。如果未使用 AVinstaller 上传软件包,请打开 AVinstaller Web 服务页面:

https://<avamar_server_ip_or_hostname>/avi

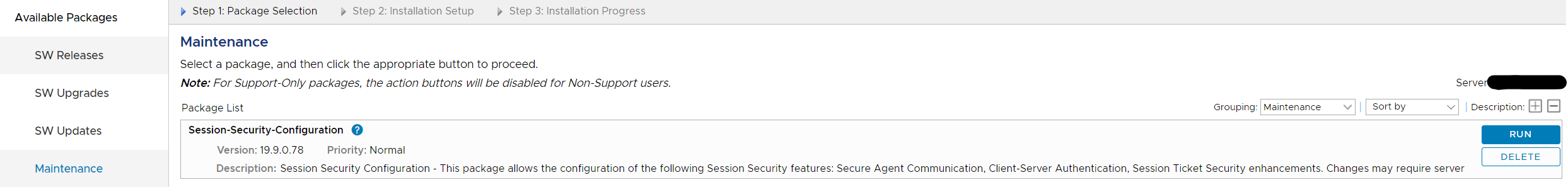

B。转到“Maintenance”选项卡以运行软件包。

c.c. 选择“运行”。

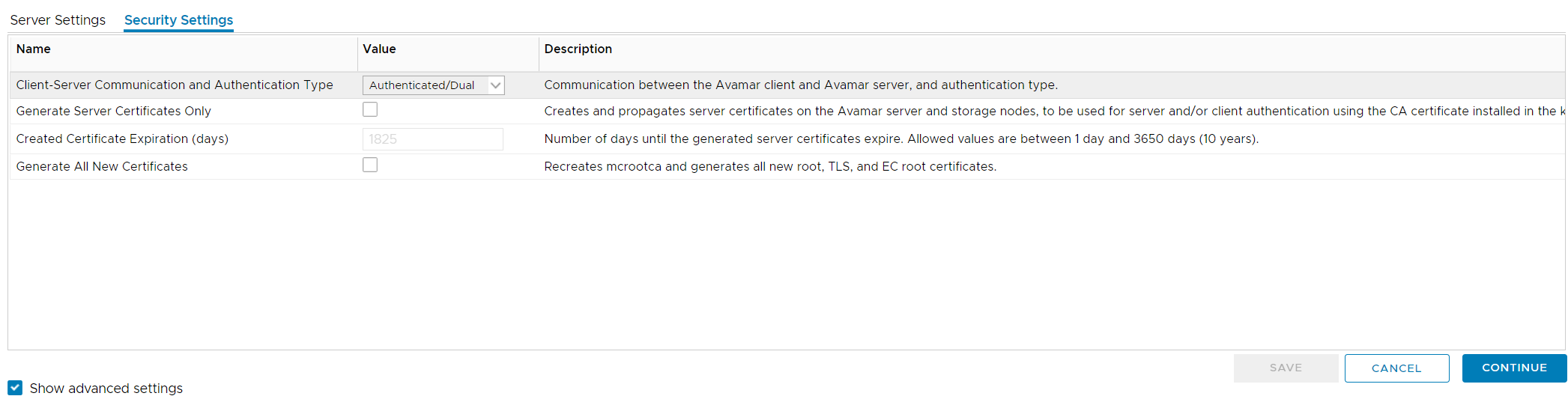

d. 在“安装设置”屏幕上,选择“安全设置”选项卡,然后选中“显示高级设置”复选框。

管理会话安全设置:

通过“客户端-服务器通信和身份验证类型”下拉列表选择可以选择四种受支持的会话安全模式:

1.禁用

2.单一混合

3.单一身份验证

4.双重身份验证

有关不同模式的更多信息,请参阅 Avamar:会话安全

提醒:如果更改了设置,则在运行程序包期间将重新启动 MCS。

生成证书:

生成证书有两个选择选项:

1.仅生成服务器证书。

2.生成所有新证书。

-

-

- 仅生成服务器证书:

- 单独选择时,只会重新生成

GSAN服务器证书。- 屏幕上的说明指出“在 Avamar Server 和存储节点上创建和传播服务器证书,以用于使用

CA certificate安装在密钥库中。

- 屏幕上的说明指出“在 Avamar Server 和存储节点上创建和传播服务器证书,以用于使用

- 这将在 Avamar 网格上执行以下作:

- 运行

enable_secure_config.sh脚本 (enable_secure_config.sh --certs),执行以下作:- 从 Avamar 密钥库导出 Avamar 内部根证书:

- 运行

- 单独选择时,只会重新生成

- 仅生成服务器证书:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- 将此根证书保存到以下两个位置:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- 然后,avamar_keystore中的根证书用于签署

GSAN,并保存到以下位置:

- 然后,avamar_keystore中的根证书用于签署

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- 然后,这些证书将传播到任何存储节点。

- 最后,

GSAN SSL socket重新加载,以便与端口 29000 建立新连接以提供重新生成的证书。

-

-

-

-

提醒:由于 未 更改 Avamar 内部根证书, 因此注册的客户端、代理和 Data Domain 不需要重新注册。

-

-

- 生成所有新证书

- 选中此复选框后,它还会自动选中“仅生成服务器证书”复选框。

这是因为生成所有新证书时发生的过程。- 屏幕上的说明指出:“重新创建

mcrootca并生成所有新的根,TLS, and EC root certificates”的输出。

- 屏幕上的说明指出:“重新创建

- 这将执行以下作:

- 重新生成 Avamar 内部根证书颁发机构 (CA)

mcrootca all(这将替换存储在 avamar_keystore中的 Avamar 内部根 CA

/usr/local/avamar/lib/avamar_keystore) - 重新生成

GSAN证书,如前面的“仅生成服务器证书”一节中所述。

- 选中此复选框后,它还会自动选中“仅生成服务器证书”复选框。

- 生成所有新证书

-

可以使用以下命令查看 Avamar 内部根证书:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

警告:重新生成 Avamar 内部根 CA 时,必须重新注册已注册的代理、客户端和 Data Domain 才能获取新的 Avamar

root CA 以及来自 Avamar MCS 的签名证书,允许与 Avamar 进行安全的相互 TLS 通信。

提醒:如果之前已遵循将 Avamar 内部根 CA 替换为用户提供的内部根 CA 的过程(使用 importcert.sh),则此作将擦除该配置并生成 Avamar 内部受信任的自签名证书。

有关详细信息,请参阅以下内容:Avamar:安装Avamar 证书颁发机构 (CA) 或将其替换为用户提供的证书颁发机构 (CA)

有关详细信息,请参阅以下内容:Avamar:安装Avamar 证书颁发机构 (CA) 或将其替换为用户提供的证书颁发机构 (CA)

e.准备就绪后,继续运行包。

可以根据需要多次使用该软件包来配置这些设置。

受影响的产品

Avamar文章属性

文章编号: 000222279

文章类型: How To

上次修改时间: 19 12月 2025

版本: 8

从其他戴尔用户那里查找问题的答案

支持服务

检查您的设备是否在支持服务涵盖的范围内。