NetWorker:如何导入或更换 NMC 的证书颁发机构签名证书

摘要: 这些说明介绍了如何将默认的 NetWorker 自签名证书替换为 NetWorker Management Console (NMC) 服务器上的 CA 签名证书。

说明

这些说明介绍了如何将默认的 NetWorker 自签名证书替换为 NetWorker Management Console (NMC) 的 CA 签名证书。本知识库文章提供了适用于 Windows 和 Linux NMC 服务器的说明。

以下特定于操作系统的文章中详细说明了将 NetWorker 服务器身份验证服务 (AUTHC) 和 NetWorker Web 用户界面 (NWUI) 自签名证书替换为 CA 签名证书的过程:

- NetWorker:如何导入或更换“AUTHC”和“NWUI”的证书颁发机构签名证书 (Linux)

- NetWorker:如何导入或更换“AUTHC”和“NWUI”的证书颁发机构签名证书 (Windows)

涉及的证书:

-

<server>.csr:NetWorker Management Console 服务器证书签名请求 -

<server>.key:NetWorker Management Console 服务器私钥 -

<server>.crt:NetWorker Management Console 服务器 CA 签名证书 -

<CA>.crt:CA 根证书 -

<ICA>.crt:CA 中间证书(如有,可选用)

准备工作:

此过程使用 OpenSSL 实用程序。默认情况下,Linux 操作系统上提供了此实用程序;但 Windows 系统上不包含此实用程序。有关如何安装 OpenSSL 的信息,请咨询系统管理员。OpenSSL 的所需版本有所不同,具体取决于安装的 NetWorker 版本。

- NetWorker 19.9 至 19.11 需要 OpenSSL 版本 1.1.1n

- NetWorker 19.12.0.0(仅限 Linux)支持 OpenSSL 版本 3.0.14

- NetWorker 19.12.0.2(仅限 Windows)支持 OpenSSL 版本 3.0.14

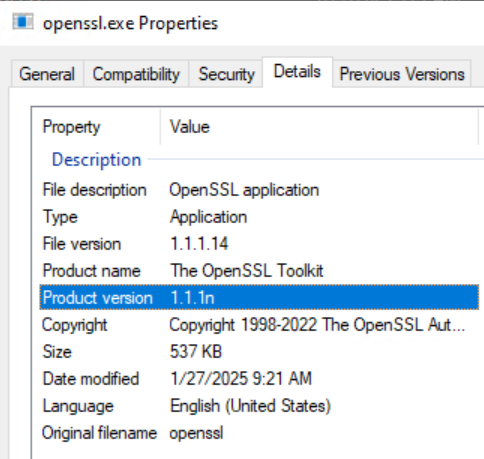

可通过以下方式确定 OpenSSL 版本:

# openssl versionWindows:

- 从 Windows 文件资源管理器中,转至 openssl.exe 所在的位置。此路径可能会有所不同,具体取决于 OpenSSL 的安装方式。

- 打开 openssl.exe 文件的属性,然后转至详细信息选项卡。产品版本字段详细说明了 OpenSSL 版本:

或者,如果 openssl.exe 文件路径是系统 PATH 变量的一部分,您可以通过管理命令提示符运行 `openssl version` 命令。如果包含 openssl.exe 的目录不是系统 PATH的一部分,请将目录更改 (cd) 为包含 openssl.exe的目录。

生成私钥和证书签名请求 (CSR) 文件以便提供给 CA。

- 在 NMC 服务器上,使用 OpenSSL 命令行实用程序创建 NetWorker 服务器私钥文件 (

<server>.key) 和 CSR 文件 (<server>.csr)。

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- 将 CSR 文件 (

<server>.csr) 发送给 CA 以生成 CA 签名证书文件 (<server>.crt)。CA 应提供 CA 签名证书文件 (<server>.crt)、根证书 (<CA>.crt) 和任何中间 CA 证书 (<ICA>.crt)。

Linux NetWorker Management Console (NMC) 服务器:

- 获取 CA 签名证书,可以是独立的密钥文件,也可以是 PFX 格式的单个文件。

- 如果 CA 签名证书包含在单个 PFX 文件中,则可以使用 OpenSSL 工具提取私钥和 CA 签名证书(Windows 可能未安装 OpenSSL,需要单独安装)。

.crt 和 .key 文件替换为您证书和密钥文件的完整文件路径(包含文件名)。

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 验证 server.key 和 server.crt的完整性。

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. 将私钥、CA 签名的服务器证书、根 CA(以及任何中间证书)转换为 PEM 格式。

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pem、根 CA.crt、中间证书(如果适用)和签名的服务器证书合并到 NMC 的 cakey.pem 文件中:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- 关闭 NMC 服务器的

gst服务:

# systemctl stop gst

- 复制现有的

cakey.pem文件,然后将默认文件替换为步骤 2 D 中创建的文件

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- 复制 NMC 服务器的

server.crt和server.key文件,然后将原始文件替换为已签名的server.crt和server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc),并且权限必须设置为 600 。

- 启动 NMC 服务器的

gst服务:

# systemctl start gst

- 监控 NMC 服务器的 /opt/lgtonmc/logs/gstd.raw,查看是否存在任何错误。

NetWorker:如何使用 nsr_render_log 呈现 .raw 日志文件

验证:

当 NMC 服务器的 gst 服务处于运行状态时,将 CA 签名证书的指纹与 NMC 的 gst 服务端口 (9000) 的证书指纹进行比较:

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

这两个命令的 SHA256 指纹应匹配。

示例:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker Management Console (NMC) 服务器:

- 获取 CA 签名证书,可以是独立的密钥文件,也可以是 PFX 格式的单个文件。

- 如果 CA 签名证书包含在单个 PFX 文件中,则可以使用 OpenSSL 工具提取私钥和 CA 签名证书(Windows 通常未安装 OpenSSL,需要单独安装)。

.crt 和 .key 文件替换为您证书和密钥文件的完整文件路径(包含文件名)。

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 验证 server.key 和 server.crt的完整性。

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. 将私钥、CA 签名的服务器证书、根 CA(以及任何中间证书)转换为 PEM 格式。

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem 和 sever.crt.pem 合并到 NMC 的 cakey.pem 文件中。对于此操作,建议使用以下 PowerShell 命令:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii 未设置,则可能会出现以下问题:NetWorker:更换证书后,Windows NMC 服务器无法启动 GSTD 服务

- 关闭 NMC 服务器的

gst服务:

net stop gstd

- 复制原始的

cakey.pem,然后将合并后的 CA 签名cakey.pem放置于原处:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- 复制 NMC 服务器的

server.crt和server.key文件,然后将原始文件替换为已签名的server.crt和server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- 启动 NMC 服务器的

gst服务:

net start gstd

- 监控 NMC 服务器的 C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw 文件,查看是否存在任何错误。

NetWorker:如何使用 nsr_render_log 呈现 .raw 日志文件

验证:

当 NMC 服务器的 gst 服务处于运行状态时,将 CA 签名证书的指纹与 NMC 的 gst 服务端口 (9000) 的证书指纹进行比较:

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

这两个命令的 SHA256 指纹应匹配。

示例:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

其他信息

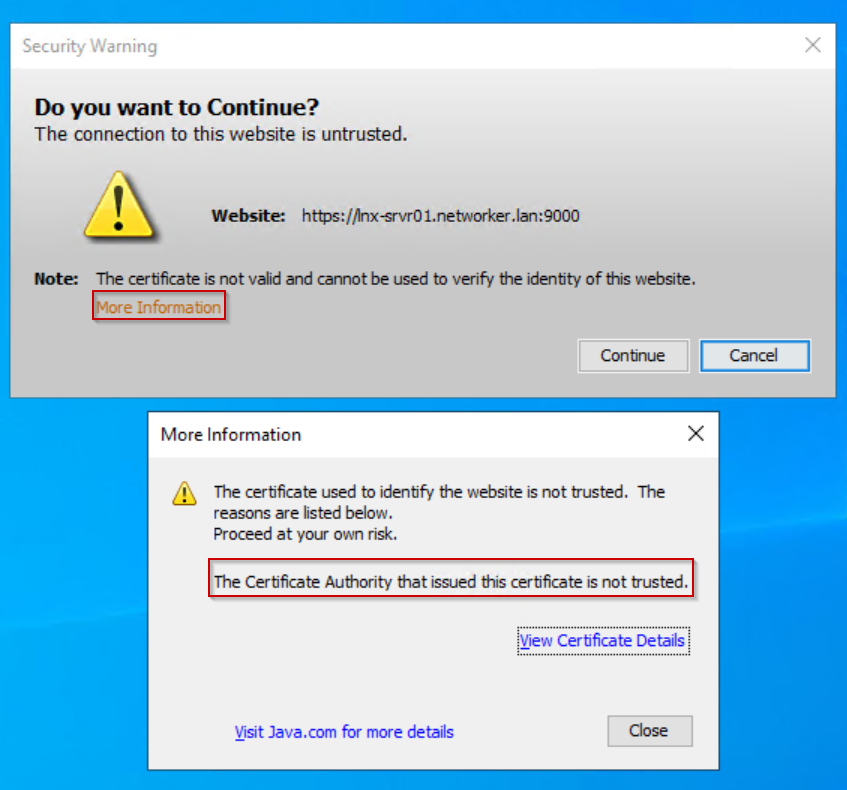

即使在 NMC 的自签名证书已替换为 CA 签名证书后,通过 NMC 启动器连接到 NMC 服务器时,您也可能会看到以下警告:

单击“View Certificate Details”。证书详细信息用于验证是否使用了 CA 签名证书。

出现该警告的原因是 NMC 客户端的受信任根证书中缺少签名证书。

可以忽略此警告;(可选)NMC 服务器的 CA 签名证书也可以导入到 NMC 客户端的受信任根证书中:

- 将 NMC 服务器的 CA 签名证书 (<server>.crt) 放在 NMC 客户端主机上您选择的文件夹中。

- 打开 CA 签名证书属性。

- 单击 Install Certificate。

- 选择 Local Machine。

- 选择 Place all certificates in the following store。

- 单击 Browse。

- 选择 Trusted Root Certification Authorities,然后单击 OK。

- 单击Next(下一步)。

- 单击“Finish”(完成)。

- 此时将显示一条消息,说明导入失败还是成功,单击 OK 即可。

- 在 CA 签名证书属性中,单击 OK。

在下一次 NMC 启动期间,不会显示安全警告。