NetWorker:AD 使用者無法透過 LDAPS 登入「無法剖析來自 json 字串的伺服器回應」

摘要: Microsoft使用「LDAP over SSL」選項時,使用 NetWorker Management Console (NMC) External Authority Configuration 精靈將 Active Directory (AD) 認證新增至 NetWorker。已成功新增組態,但 AD 使用者驗證失敗,並顯示 HTTP-ERROR 500。

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

- 使用者正在存取 NetWorker Management Console (NMC),或

nsrlogin命令列並收到錯誤:

An error occurred while validating user credentials. Verify that NetWorker Authentication Service is running. [POST failed with HTTP-ERROR: 500 Server Message: Could not parse server-response from json string]

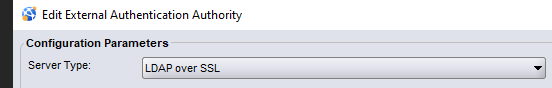

- 外部認證機構是使用 LDAP over SSL 選項進行設定;但是,驗證伺服器在 Active Directory Microsoft:

- 設定 >使用者和角色>外部授權 >以滑鼠右鍵按一下外部授權>機構屬性:

原因

HTTP Error 500 "Internal Server Error."

選取 LDAP over SSL 選項時,它會將內部屬性 Active Directory 設為 false。這會使透過 NetWorker 在 Microsoft Active Directory 中設定的使用者無法成功登入。

這可以從 authc_config 使用 root 或系統管理員命令提示字元的命令列:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config_id#

注意:系統會提示您輸入 NetWorker 系統管理員帳戶密碼。您也可以使用以下命令指定密碼:

-p password)

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-all-configs

The query returns 1 records.

Config Id Config Name

2 amer

[root@networker-mc ~]# authc_config -u administrator -p 'Pa$$w0rd01' -e find-config -D config-id=2 | grep -i "is active directory"

Is Active Directory : false

LDAP over SSL 選項不適用於 AD over SSL。

解析度

注意:NetWorker Web 使用者介面 (NWUI) 外部授權精靈具有 AD over SSL 選項;但是,NMC沒有。AD over SSL 會將 Is Active Directory 參數設為 true,同時維護其他安全 (LDAPS) 設定。請參閱 Dell 文章 NetWorker:如何從 NetWorker Web 使用者介面 (NWUI) 設定「AD over SSL」(LDAPS)

因應措施:

可使用 authc_config 命令可用來將 Active Directory 的組態值更新為 true。

Windows:

- 在 NetWorker (

authc) 伺服器,開啟管理員命令提示字元。 - 取得外部授權設定的組態 ID:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-all-configs

您可以使用下列方式檢閱目前的設定:

authc_config -u Administrator -p NetWorker_Administrator_Password -e find-config -D config-id=config_id#

- 使用下列命令更新 是 Active Directory 值:

authc_config -u administrator -p NetWorker_Administrator_Password -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="Service_Account_Password"

注意:除了 AD 服務帳戶密碼之外的所有必填欄位,皆可從下列位置收集

authc_config -u Administrator -e find-config -D config-id=config_id#)

範例:

C:\Users\Administrator.AMER>authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=1 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="Pa$$w0rd01" Configuration ad is updated successfully. C:\Users\Administrator.AMER>

- 現在應可成功完成透過 NetWorker 的 AD 登入。

Linux:

- 在 NetWorker (

authc) 伺服器中,請開啟根命令提示字元。 - 取得外部授權設定的組態 ID:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

您可以使用下列方式檢閱目前的設定:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=config_id#

- 建立包含 AD 服務帳戶密碼的隱藏文字檔:

echo 'Service_Account_Password' > /root/.sapasswd.txt

- 使檔案僅可由 root 存取:

chmod 700 /root/.sapasswd.txt

- 建立一個指令檔以執行從隱藏檔案呼叫密碼,並執行

authc_config更新組態的命令:

vi authc_update.sh

範例:

PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'NetWorker_Administrator_Password' -e update-config -D config-id=config_id# -D "config-active-directory=y" -D "config-server-address=ldaps://domain_server_hostname:636/dc=domain,dc=com" -D config-user-dn=”cn=service_account,ou=some_group,dc=domain,dc=com" -D config-user-dn-password="$PASSWD"

注意:大部分 Linux 作業系統無法處理

authc_config 如果使用命令以明文形式指定了服務帳戶密碼,則可正確執行命令。傳回的故障是 LDAP error code 49 - Data 52e,它出現在 invalid username or password) 上述方法可用來隱藏密碼,不讓明文內容輸入。

- 在文稿上設定許可權,使其可執行:

chmod 755 authc_update.sh

- 執行指令檔:

/authc_update.sh

範例:

[root@nsr ~]# cat authc_update.sh PASSWD=`cat /root/.sapasswd.txt` authc_config -u administrator -p 'Pa$$w0rd01' -e update-config -D config-id=2 -D "config-active-directory=y" -D "config-server-address=ldaps://dc.amer.lan:636/dc=amer,dc=lan" -D "config-user-dn=cn=administrator,cn=users,dc=amer,dc=lan" -D config-user-dn-password="$PASSWD" [root@nsr ~]# chmod 755 authc_update.sh [root@nsr ~]# ./authc_update.sh Configuration AD is updated successfully.

- 現在應可成功完成透過 NetWorker 的 AD 登入。

其他資訊

如果從 NMC 更新組態, 則 Is Active Directory 旗標會再次設為 false。如果必須更新配置,請改用以下方法之一:

- 命令列或指令檔方法:NetWorker:如何使用 authc_config 指令檔設定 LDAP/AD

- NetWorker Web 使用者介面:NetWorker:如何從 NetWorker Web 使用者介面 (NWUI) 設定「AD over SSL」(LDAPS)

受影響的產品

NetWorker產品

NetWorker Family, NetWorker Series文章屬性

文章編號: 000204166

文章類型: Solution

上次修改時間: 26 9月 2025

版本: 7

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。