NetWorker: integrazione e configurazione di AD e LDAP (guida alla risoluzione dei problemi (in inglese)

摘要: Questo articolo della KB può essere utilizzato per risolvere i problemi di autenticazione di NetWorker per gli utenti che dispongono di autorità esterne. Microsoft Active Directory (AD) o Linux Lightweight Directory Access Protocol (LDAP). ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

Configuration

Gli articoli seguenti possono essere utili per la configurazione di AD o LDAP con NetWorker.

NetWorker Web User Interface (NWUI): Come configurare AD/LDAP: NetWorker: Come configurare AD o LDAP dall'interfaccia utente web di NetWorker

Come configurare AD/LDAP: NetWorker: Come configurare l'autenticazione

AD/LDAPCome configurare AD/LDAP (LDAPS sicuro): NetWorker: come configurare l'autenticazione LDAPS

Informazioni da prendere nota:

- Descrizione dettagliata del problema

- Messaggio di errore o screenshot che mostra il messaggio di errore

- Prendere nota del server AUTHC utilizzato da NetWorker Management Console (NMC).

- Sul server NMC, controllare il seguente file:

-

-

- Linux: /opt/lgtonmc/etc/gstd.conf

- Windows (impostazione predefinita): C:\Program Files\EMC NetWorker\Management\etc\gstd.conf

-

-

- Confermare il

authsvc_hostnameè il nome host del server AUTHC corretto.

- Confermare il

NOTA: Per impostazione predefinita, il server NetWorker è un server AUTHC. In un singolo server (server NetWorker e NMC gestiti tutti tramite un unico host) questo è il caso. Negli ambienti più grandi in cui più server NetWorker sono gestiti tramite un unico NMC, il server AUTHC utilizzato per elaborare le richieste di login è un solo server.

- Dettagli dell'ambiente:

- Versione completa del server NetWorker, incluso il numero di build di ciascun host NetWorker (se diverso):

- Server NetWorker.

- Server AUTHC (vedere il passaggio 2 precedente).

- Server NetWorker Management Console (NMC).

- Versione del sistema operativo di ciascun host NetWorker (se diversa):

- Server NetWorker.

- Server AUTHC (vedere il passaggio 2 precedente).

- Server NetWorker Management Console (NMC).

- Servizio directory in uso: Active Directory o server LDAP?

- LDAPS (AD o LDAP su SSL) è in uso?

- Ottenere gli attributi e la classe oggetto dal server Active Directory o LDAP.

- Nome distinto (DN) dell'account di associazione

- Percorso di ricerca (DN) di utenti e gruppi

- Attributo ID utente

- Classe oggetto utente

- Attributo nome gruppo

- Classe dell'oggetto Group

- Attributo membro del gruppo

Raccolta di informazioni

- Se si verifica un problema durante una configurazione o un aggiornamento iniziali, verificare quale dei seguenti metodi viene utilizzato e raccogliere l'output:

- Copione: È disponibile uno script di modello fornito nei server NetWorker Linux e Windows. Lo script authc-create-ad-config* viene utilizzato quando il server di autenticazione è Active Directory; authc-create-ldap-config* è per il server LDAP.

- Linux: /opt/nsr/authc-server/scripts/ (authc-create-ad-config.sh.template e authc-create-ldap-config.sh.template)

- Windows: C:\Program Files\EMC NetWorker\nsr\authc-server\scripts\ (authc-create-ad-config.bat e authc-create-ldap-config.bat)

- NMC o NWUI: Raccogliere una schermata dei parametri di configurazione impostati nella procedura guidata dell'autorità esterna in NMC. Accertarsi di espandere "Show advanced options". Raccogliere una schermata del messaggio di errore osservato.

- Se la configurazione AD/LDAP è riuscita, ma si verifica un problema durante l'accesso, eseguire quanto segue sul server NetWorker:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config-id_from_above_command

NOTA: Quando si eseguono i comandi precedenti, viene richiesto di immettere la password dell'account amministratore NetWorker (nascosta). È possibile specificare "-p password" durante l'esecuzione del comando, ma l'operazione potrebbe non riuscire su alcuni sistemi operativi quando si utilizza una password di testo normale con -p.

- In quali DN di utenti o gruppi AD/LDAP sono impostati:

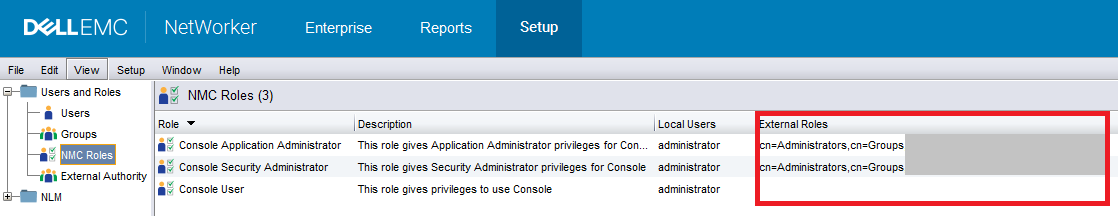

- NMC: configurazione NMC ->> Utenti e ruoli -> Ruoli NMC:

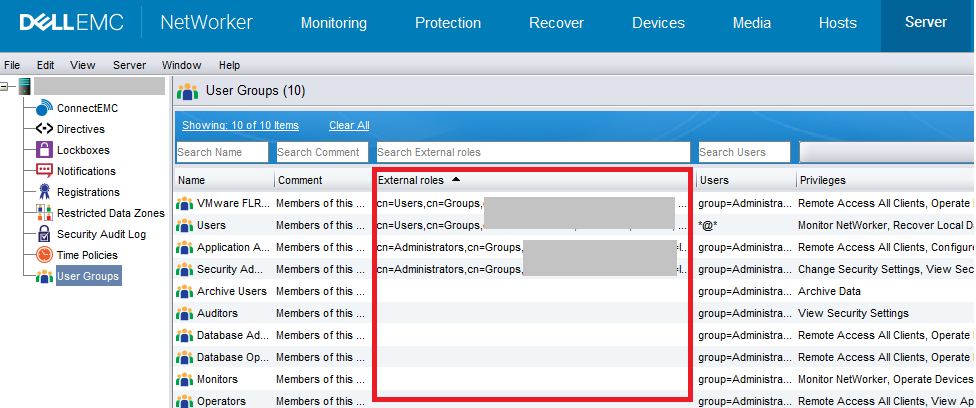

- Server NetWorker: Server -> Gruppi di utenti:

- NetWorker esegue correttamente una query sui gruppi e sugli utenti AD/LDAP:

authc_mgmt -u Administrator -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

NOTA: Quando si eseguono i comandi precedenti, viene richiesto di immettere la password dell'account amministratore NetWorker (nascosta). È possibile specificare "-p password" durante l'esecuzione del comando, ma l'operazione potrebbe non riuscire su alcuni sistemi operativi quando si utilizza una password di testo normale con -p. Per il valore query-tenant, a meno che non sia stato configurato un tenant, il valore è predefinito.

- È possibile autenticare utenti AD/LDAP al di fuori di NMC? Sul server NetWorker eseguire:

nsrlogin -t tenant_name -d domain_name -u external_username

Se l'operazione ha esito positivo, eseguire:

nsrlogout

NOTA: A meno che non sia stato configurato un tenant, il valore è predefinito. Il valore del nome di dominio è il valore di dominio impostato nello script di configurazione AUTHC o nell'autorità esterna NMC. Se nsrlogin ha esito positivo, il server NetWorker esegue correttamente l'autenticazione; Se gli accessi NMC non riescono, è molto probabile che il problema sia correlato alle autorizzazioni.

Risorse aggiuntive

- Guida alla configurazione della sicurezza di NetWorker: https://www.dell.com/support/product-details/product/networker/docs (è necessario aver effettuato l'accesso al sito del supporto affinché il collegamento funzioni).

- NetWorker: Integrazione dell'autenticazione esterna AD o LDAP - Risoluzione dei problemi di accesso o delle informazioni mancanti

- Active Directory dispone di uno strumento denominato ADSI Edit

in cui è possibile eseguire query su DN, attributi e classi di oggetti, nonché sulle utilità dsget e dsquery.

- Su un server LDAP, utilizzare il comando ldapsearch

o uno strumento equivalente.

- Microsoft

: Ottenere l'appartenenza al gruppo di utenti di Active Directory tramite PowerShell: Get-ADPrincipalGroupMembership

其他資訊

- authc_config opzioni:

usage: authc_config

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given configuration property.

(e.g. -D config-domain=foo or --define

config-domain=foo)

Available property names:

tenant-id, tenant-name, tenant-alias,

tenant-details, config-id, config-tenant-id,

config-name, config-domain,

config-server-address, config-user-dn,

config-user-dn-password, config-user-group-attr,

config-user-id-attr, config-user-object-class,

config-user-search-filter,

config-user-search-path,

config-group-member-attr,

config-group-name-attr,

config-group-object-class,

config-group-search-filter,

config-group-search-path, config-object-class,

config-active-directory, config-search-subtree,

permission-id, permission-name,

permission-group-dn,

permission-group-dn-pattern, option-id,

option-name, option-value

-e <operation> Specify an operation to execute.

Available operations:

find-all-tenants, find-tenant, add-tenant,

update-tenant, remove-tenant, find-all-configs,

find-config, add-config, update-config,

remove-config, find-all-permissions,

find-permission, add-permission,

update-permission, remove-permission,

find-all-options, find-option, add-option,

update-option, remove-option,

query-api-versions, query-cert-pem,

query-cert-pemtext, query-server-info

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

- authc_mgmt opzioni:

usage: authc_mgmt

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given management property.

(e.g. -D user-name=foo or --define

user-name=foo)

Available property names:

user-id, user-name, user-domain, user-password,

user-first-name, user-last-name, user-email,

user-details, user-enabled, user-groups (csv

format), group-id, group-name, group-details,

group-users (csv format), query-tenant,

query-domain, password-new-value,

user-options-id, user-options-user-id,

user-options-password-must-change,

user-options-password-never-expires

-e <operation> Specify an operation to execute.

Available operations:

find-all-users, find-user, add-user,

update-user, remove-user, update-password,

find-all-user-options, find-user-options,

update-user-options, find-all-groups,

find-group, add-group, update-group,

remove-group, query-ldap-users,

query-ldap-groups, query-ldap-users-for-group,

query-ldap-groups-for-user

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

受影響的產品

NetWorker產品

NetWorker, NetWorker Management Console文章屬性

文章編號: 000013620

文章類型: How To

上次修改時間: 10 10月 2025

版本: 6

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。