NetWorker: Integracja i konfiguracja AD i LDAP (przewodnik rozwiązywania problemów)

摘要: Ta baza wiedzy może być używana do rozwiązywania problemów z uwierzytelnianiem NetWorker dla użytkowników z uprawnieniami zewnętrznymi; Microsoft Active Directory (AD) lub Linux Lightweight Directory Access Protocol (LDAP). ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

Konfiguracja

Poniższe artykuły mogą pomóc w skonfigurowaniu usług AD lub LDAP za pomocą NetWorker.

Interfejs użytkownika NetWorker Web User Interface (NWUI): Konfiguracja AD/LDAP: NetWorker: Konfigurowanie usługi AD lub LDAP z poziomu sieciowego interfejsu

użytkownika NetWorkerKonfigurowanie AD/LDAP: NetWorker: Konfigurowanie uwierzytelniania

AD/LDAPKonfiguracja Secure AD/LDAP (LDAPS): NetWorker: Konfigurowanie uwierzytelniania LDAPS

Informacje, na które należy zwrócić uwagę:

- Szczegółowy opis problemu

- Komunikat o błędzie lub zrzut ekranu przedstawiający komunikat o błędzie

- Zanotuj serwer AUTHC używany przez konsolę NetWorker Management Console (NMC).

- Na serwerze NMC sprawdź następujący plik:

-

-

- Linux: /opt/lgtonmc/etc/gstd.conf

- Windows (ustawienie domyślne): C:\Program Files\EMC NetWorker\Management\etc\gstd.conf

-

-

- Potwierdź

authsvc_hostnameto prawidłowa nazwa hosta serwera AUTHC.

- Potwierdź

UWAGA: Domyślnie serwer NetWorker jest serwerem AUTHC. Tak jest w przypadku pojedynczego serwera (serwer NetWorker i NMC zarządzane przez jednego hosta). W większych środowiskach, w których wiele serwerów NetWorker jest zarządzanych przez jedną kartę NMC, tylko jeden serwer jest serwerem AUTHC używanym do przetwarzania żądań logowania.

- Szczegóły środowiska:

- Pełna wersja serwera NetWorker, w tym numer kompilacji każdego hosta NetWorker (jeśli jest inny):

- Serwer NetWorker.

- AUTHC (patrz krok 2 powyżej).

- Serwer konsoli NetWorker Management Console (NMC).

- Wersja systemu operacyjnego każdego hosta NetWorker (jeśli jest inny):

- Serwer NetWorker.

- AUTHC (patrz krok 2 powyżej).

- Serwer konsoli NetWorker Management Console (NMC).

- Usługa katalogowa w użyciu: Serwer Active Directory czy LDAP?

- Czy używany jest protokół LDAPS (AD lub LDAP przez SSL)?

- Uzyskaj atrybuty i klasę obiektów z serwera Active Directory lub LDAP.

- Nazwa wyróżniająca (DN) konta powiązania

- Ścieżka wyszukiwania użytkowników i grup (DN)

- Atrybut identyfikatora użytkownika

- Klasa obiektu użytkownika

- Atrybut nazwy grupy

- Klasa obiektu grupy

- Atrybut członka grupy

Gromadzenie informacji

- Jeśli podczas wstępnej konfiguracji lub aktualizacji wystąpi problem, potwierdź, która z poniższych metod jest używana, i zbierz dane wyjściowe:

- Skrypt: Istnieje skrypt szablonu, który znajduje się na serwerze Linux i Windows NetWorker. Skrypt authc-create-ad-config* jest używany, gdy serwerem uwierzytelniającym jest Active Directory; authc-create-ldap-config* dotyczy serwera LDAP.

- Linux: /opt/nsr/authc-server/scripts/ (authc-create-ad-config.sh.template i authc-create-ldap-config.sh.template)

- Windows: C:\Program Files\EMC NetWorker\nsr\authc-server\scripts\ (authc-create-ad-config.bat i authc-create-ldap-config.bat)

- NMC lub NWUI: Zrób zrzut ekranu parametrów konfiguracji ustawionych w kreatorze uprawnień zewnętrznych w NMC. Pamiętaj, aby rozwinąć opcję "Pokaż opcje zaawansowane". Zrób zrzut ekranu z zaobserwowanym komunikatem o błędzie.

- Jeśli konfiguracja AD/LDAP zakończyła się pomyślnie, ale podczas logowania występuje problem, uruchom następujące polecenie na serwerze NetWorker:

authc_config -u Administrator -e find-all-configs authc_config -u Administrator -e find-config -D config-id=config-id_from_above_command

UWAGA: Po uruchomieniu powyższych poleceń zostanie wyświetlony monit o wprowadzenie hasła do konta administratora NetWorker (ukryte). Można określić "-p password" podczas uruchamiania polecenia, ale w niektórych systemach operacyjnych użycie hasła w postaci zwykłego tekstu z opcją -p może zakończyć się niepowodzeniem.

- W jakich lokalizacjach grup lub użytkowników AD/LDAP są ustawione:

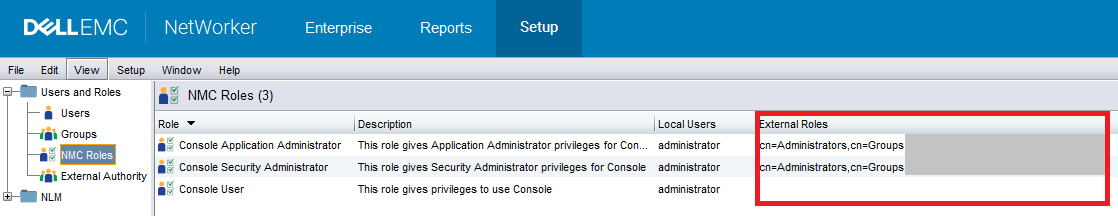

- NMC: NMC ->Setup -> Użytkownicy i role -> Role NMC:

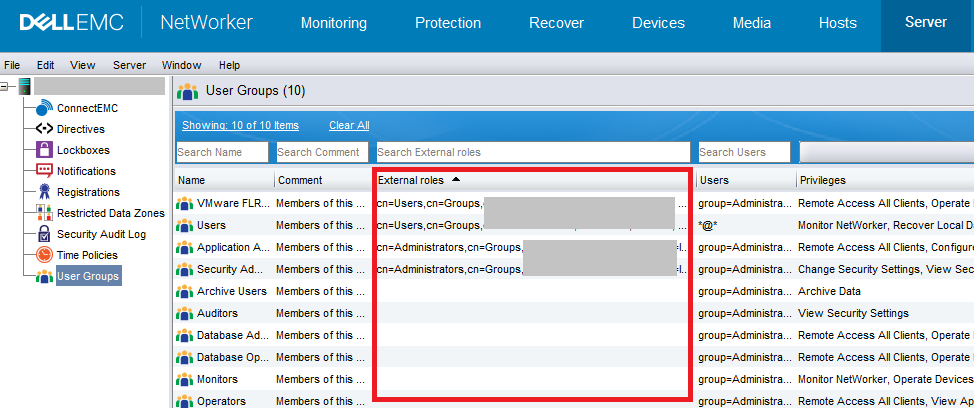

- Serwer NetWorker: Serwer —> grupy użytkowników:

- Czy NetWorker poprawnie odpytuje grupy i użytkowników AD/LDAP:

authc_mgmt -u Administrator -e query-ldap-users -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups -D query-tenant=tenant_name -D query-domain=domain_name authc_mgmt -u Administrator -e query-ldap-groups-for-user -D query-tenant=tenant_name -D query-domain=domain_name -D user-name=external_username

UWAGA: Po uruchomieniu powyższych poleceń zostanie wyświetlony monit o wprowadzenie hasła do konta administratora NetWorker (ukryte). Można określić "-p password" podczas uruchamiania polecenia, ale w niektórych systemach operacyjnych użycie hasła w postaci zwykłego tekstu z opcją -p może zakończyć się niepowodzeniem. W przypadku wartości dzierżawy zapytania, chyba że skonfigurowano dzierżawę, wartość jest domyślna.

- Czy można uwierzytelniać użytkowników AD/LDAP poza NMC? Na serwerze NetWorker uruchom:

nsrlogin -t tenant_name -d domain_name -u external_username

Jeśli ta czynność się powiedzie, uruchom polecenie:

nsrlogout

UWAGA: Jeśli dzierżawa nie została skonfigurowana, wartość jest domyślna. Wartość nazwy domeny to wartość domeny ustawiona w skrypcie konfiguracyjnym AUTHC lub zewnętrznym instytucie NMC. Jeśli nsrlogin zakończy się pomyślnie, oznacza to, że serwer NetWorker uwierzytelnia się poprawnie; Jeśli logowanie do NMC nie powiedzie się, problem jest najprawdopodobniej związany z uprawnieniami.

Dodatkowe zasoby

- Podręcznik konfiguracji zabezpieczeń NetWorker: https://www.dell.com/support/product-details/product/networker/docs (Aby łącze działało, należy zalogować się do witryny pomocy technicznej).

- NetWorker: Integracja uwierzytelniania zewnętrznego AD lub LDAP — rozwiązywanie problemów z logowaniem lub brakującymi informacjami

- Usługa Active Directory ma narzędzie o nazwie ADSI Edit

, w którym można wysyłać zapytania o nazwę wyróżniającą, atrybuty i klasy obiektów, a także narzędzia dsget i dsquery.

- Na serwerze LDAP użyj polecenia ldapsearch

lub równoważnego narzędzia.

- Microsoft

: Uzyskiwanie członkostwa w grupie użytkowników usługi AD przy użyciu programu PowerShell: Get-ADPrincipalGroupMembership

其他資訊

- authc_config opcje:

usage: authc_config

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given configuration property.

(e.g. -D config-domain=foo or --define

config-domain=foo)

Available property names:

tenant-id, tenant-name, tenant-alias,

tenant-details, config-id, config-tenant-id,

config-name, config-domain,

config-server-address, config-user-dn,

config-user-dn-password, config-user-group-attr,

config-user-id-attr, config-user-object-class,

config-user-search-filter,

config-user-search-path,

config-group-member-attr,

config-group-name-attr,

config-group-object-class,

config-group-search-filter,

config-group-search-path, config-object-class,

config-active-directory, config-search-subtree,

permission-id, permission-name,

permission-group-dn,

permission-group-dn-pattern, option-id,

option-name, option-value

-e <operation> Specify an operation to execute.

Available operations:

find-all-tenants, find-tenant, add-tenant,

update-tenant, remove-tenant, find-all-configs,

find-config, add-config, update-config,

remove-config, find-all-permissions,

find-permission, add-permission,

update-permission, remove-permission,

find-all-options, find-option, add-option,

update-option, remove-option,

query-api-versions, query-cert-pem,

query-cert-pemtext, query-server-info

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

- authc_mgmt opcje:

usage: authc_mgmt

-d <logindomain> The domain name to use when connecting to

service.

-D,--define <property=value> Set value for given management property.

(e.g. -D user-name=foo or --define

user-name=foo)

Available property names:

user-id, user-name, user-domain, user-password,

user-first-name, user-last-name, user-email,

user-details, user-enabled, user-groups (csv

format), group-id, group-name, group-details,

group-users (csv format), query-tenant,

query-domain, password-new-value,

user-options-id, user-options-user-id,

user-options-password-must-change,

user-options-password-never-expires

-e <operation> Specify an operation to execute.

Available operations:

find-all-users, find-user, add-user,

update-user, remove-user, update-password,

find-all-user-options, find-user-options,

update-user-options, find-all-groups,

find-group, add-group, update-group,

remove-group, query-ldap-users,

query-ldap-groups, query-ldap-users-for-group,

query-ldap-groups-for-user

-H,--help Print help information

-p <loginpassword> The password to use when connecting to service.

-t <logintenant> The tenant name to use when connecting to

service.

-u <loginuser> The user name to use when connecting to service.

受影響的產品

NetWorker產品

NetWorker, NetWorker Management Console文章屬性

文章編號: 000013620

文章類型: How To

上次修改時間: 10 10月 2025

版本: 6

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。