如何分析 Dell Endpoint Security Suite Enterprise 和 Threat Defense 端点状态

摘要: 使用这些说明了解如何在 Dell Endpoint Security Suite Enterprise 和 Dell Threat Defense 中分析端点状态。

說明

- 从 2022 年 5 月起,Dell Endpoint Security Suite Enterprise 停止维护。戴尔不再更新本产品及其文章。

- 从 2022 年 5 月起,Dell Threat Defense 停止维护。戴尔不再更新本产品及其文章。

- 有关详细信息,请参阅 Dell Data Security 产品生命周期(结束支持和停售)政策。如果您对其他文章有任何疑问,请联系您的销售团队或联系 endpointsecurity@dell.com。

- 请参阅端点安全性,了解有关当前产品的其他信息。

可以从特定端点提取 Dell Endpoint Security Suite Enterprise 和 Dell Threat Defense 端点状态,以便深入检查威胁、漏洞利用和脚本。

受影响的产品:

- Dell Endpoint Security Suite Enterprise

- Dell Threat Defense

受影响的平台:

- Windows

- Mac

- Linux

Dell Endpoint Security Suite Enterprise 或 Dell Threat Defense 管理员可以访问单个端点以查看:

- 恶意软件内容

- 恶意软件状态

- 恶意软件类型

管理员应仅在对 Advanced Threat Prevention (ATP) 引擎错误分类文件的原因进行故障处理时执行这些步骤。单击 Access或 Review 以了解更多信息。

访问

恶意软件信息的访问方法在 Windows、macOS 和 Linux 中各不相同。有关详情,请单击相应的操作系统。

Windows

默认情况下,Windows 不会记录深入的恶意软件信息。

- 右键单击 Windows 的“开始”菜单,然后单击运行。

- 在“运行”UI中,键入

regedit,然后按 CTRL+SHIFT+ENTER。这将以管理员身份运行 Registry Editor。

- 在 Registry Editor 中,转至

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop。 - 在左侧窗格中,右键单击 Desktop,然后选择权限。

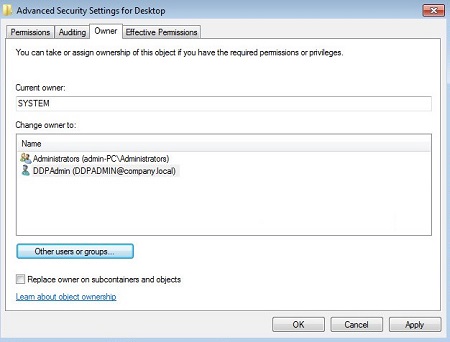

- 单击高级。

- 单击所有者。

- 单击其他用户或组。

- 在组中搜索您的帐户,然后单击确定。

- 单击 OK。

- 确保您的组或用户名已选中完全控制,然后单击确定。

提醒:在示例中,DDP_Admin(步骤 8)是用户组的成员。

提醒:在示例中,DDP_Admin(步骤 8)是用户组的成员。 - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop,右键单击 “桌面 ”文件夹,选择 “新建”,然后单击“ DWORD(32 位)值”。

- 命名 DWORD

StatusFileEnabled。

- 双击

StatusFileEnabled。

- 使用以下命令填充 值数据 :

1然后按 OK。

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop,右键单击 “桌面 ”文件夹,选择 “新建”,然后单击“ DWORD(32 位)值”。

- 命名 DWORD

StatusFileType。

- 双击

StatusFileType。

- 使用以下任一项填充值数据

0或1。填充值数据后,单击确定。 提醒:值数据选择:

提醒:值数据选择:0= JSON 文件格式1= XML 格式

- At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop,右键单击 “桌面 ”文件夹,选择 “新建”,然后单击“ DWORD(32 位)值”。

- 命名 DWORD

StatusPeriod。

- 双击

StatusPeriod。

- 使用数字填充 值数据 ,范围为

15重定向到60,然后单击 OK。 提醒:StatusPeriod 是写入文件的频率。

提醒:StatusPeriod 是写入文件的频率。

15 = 15 秒间隔

60 = 60 秒间隔 - At

HKEY_LOCAL_MACHINE\Software\Cylance\Desktop,右键单击 “桌面 ”文件夹,选择 “新建”,然后单击String Value。

- 命名字符串

StatusFilePath。

- 双击 StatusFilePath。

- 使用将状态文件写入的位置填充值数据,然后单击确定。

提醒:

提醒:- 默认路径:

<CommonAppData>\Cylance\Status\Status.json - 示例路径:

C:\ProgramData\Cylance - 可以在 ASCII 文本文档编辑器中打开 .json (JavaScript Object Notation) 文件。

- 默认路径:

macOS

深入的恶意软件信息位于 Status.json 文件位置:

/Library/Application Support/Cylance/Desktop/Status.json

Linux

深入的恶意软件信息位于 Status.json 文件位置:

/opt/cylance/desktop/Status.json

检视

状态文件的内容包括多个类别的详细信息,包括威胁、漏洞和脚本。单击相应的信息以了解更多相关信息。

目录

状态文件内容:

snapshot_time |

状态信息的收集日期和时间。日期和时间是设备的本地日期和时间。 |

ProductInfo |

|

Policy |

|

ScanState |

|

Threats |

|

Exploits |

|

Scripts |

|

威胁

威胁有多个基于数值的类别,需要在 File_Status、 FileState 和 FileType 中进行解密。请参考要分配的值的相应类别。

File_Status

File_Status字段是基于 FileState 启用的值计算的十进制值(请参阅 FileState 部分中的表)。例如,一个文件被标识为威胁 (0x01) 并且已被隔离 (0x08),从而计算出 file_status 的十进制值为 9。

FileState

威胁:FileState

| 无 | 0x00 |

| Threat | 0x01 |

| Suspicious | 0x02 |

| 允许 | 0x04 |

| Quarantined | 0x08 |

| Running | 0x10 |

| Corrupt | 0x20 |

FileType

威胁:FileType

| Unsupported | 0 |

| PE | 1 |

| Archive | 2 |

| 3 | |

| OLE | 4 |

漏洞

漏洞具有两个基于数值的类别,需要在 ItemType 和 State 中进行解密。

请参考要分配的值的相应类别。

ItemType

漏洞:ItemType

StackPivot |

1 | 栈转移 |

StackProtect |

2 | 栈保护 |

OverwriteCode |

3 | 覆盖代码 |

OopAllocate |

4 | 远程分配内存 |

OopMap |

5 | 远程映射内存 |

OopWrite |

6 | 远程写入内存 |

OopWritePe |

7 | 将 PE 远程写入内存 |

OopOverwriteCode |

8 | 远程覆盖代码 |

OopUnmap |

9 | 远程取消内存映射 |

OopThreadCreate |

10 | 远程创建线程 |

OopThreadApc |

11 | 远程计划 APC |

LsassRead |

12 | LSASS 读取 |

TrackDataRead |

13 | RAM 清除 |

CpAllocate |

14 | 远程分配内存 |

CpMap |

15 | 远程映射内存 |

CpWrite |

16 | 远程写入内存 |

CpWritePe |

17 | 将 PE 远程写入内存 |

CpOverwriteCode |

18 | 远程覆盖代码 |

CpUnmap |

19 | 远程取消内存映射 |

CpThreadCreate |

20 | 远程创建线程 |

CpThreadApc |

21 | 远程计划 APC |

ZeroAllocate |

22 | 零分配 |

DyldInjection |

23 | DYLD 注入 |

MaliciousPayload |

24 | 恶意有效负载 |

Oop进程外引用Cp引用 子进程- 有关违规类型的更多信息,请参阅 Dell Endpoint Security Suite Enterprise 内存保护类别定义。

省/自治区/直辖市

漏洞:省/自治区/直辖市

| 无 | 0 |

| 允许 | 1 |

| Blocked | 2 |

| Terminated | 3 |

脚本

漏洞具有一个基于数值的类别,需要在 Action 中进行解密。

脚本:操作

| 无 | 0 |

| 允许 | 1 |

| Blocked | 2 |

| Terminated | 3 |

要联系支持部门,请参阅 Dell Data Security 国际支持电话号码。

转至 TechDirect,在线生成技术支持请求。

要获得更多见解和资源,请加入戴尔安全社区论坛。