NetWorker: Logowanie NMC AD over SSL (LDAPS) kończy się niepowodzeniem z błędem "POST failed with HTTP-ERROR: 500"

摘要: Utworzono zewnętrzny urząd w konsoli zarządzania NetWorker Management Console (NMC) dla active directory (AD) przy użyciu opcji "LDAP over SSL". Konfiguracja powiodła się, ale logowanie AD nie powiodło się z błędem "POST failed with HTTP-ERROR: 500" (wewnętrzny błąd serwera). Ten problem występuje, ponieważ opcja LDAP over SSL ustawia flagę wewnętrzną authc "Is active directory" na "false". Ta opcja musi być ustawiona na "true", gdy metodą uwierzytelniania jest active directory. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

症狀

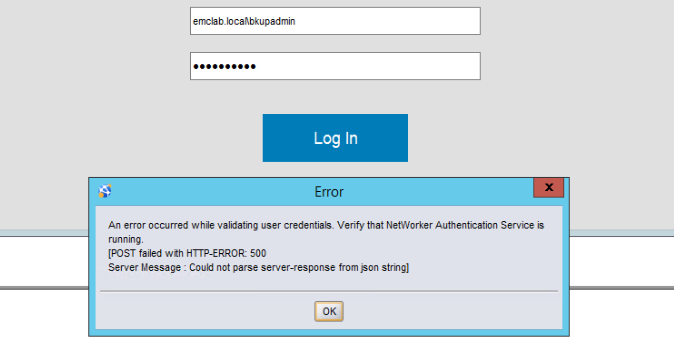

- Utworzono zewnętrzny urząd w konsoli zarządzania NetWorker Management Console (NMC) dla active directory (AD) przy użyciu opcji "LDAP over SSL".

- Konfiguracja powiodła się, ale logowanie AD nie powiodło się z błędem "POST failed with HTTP-ERROR: 500" (wewnętrzny błąd serwera)

原因

Opcja LDAP over SSL domyślnie domyślnie parametr konfiguracji wewnętrznej "is active directory" to false. Oznacza to, że konfiguracja oczekuje parametrów konfiguracji serwera LDAP (serwerów LDAP opartych na Systemie Linux). Ponieważ wartości ustawione w zaawansowanych parametrach konfiguracji są specyficzne dla usługi AD, logowanie zakończy się niepowodzeniem.

root@nwserver:~/#: authc_config -u Administrator -e find-all-configs

Enter password:

The query returns 1 records.

Config Id Config Name

3 AD_over_SSL

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : false

Config Search Subtree : true

解析度

Dostępne są dwie opcje.

Opcja 1:

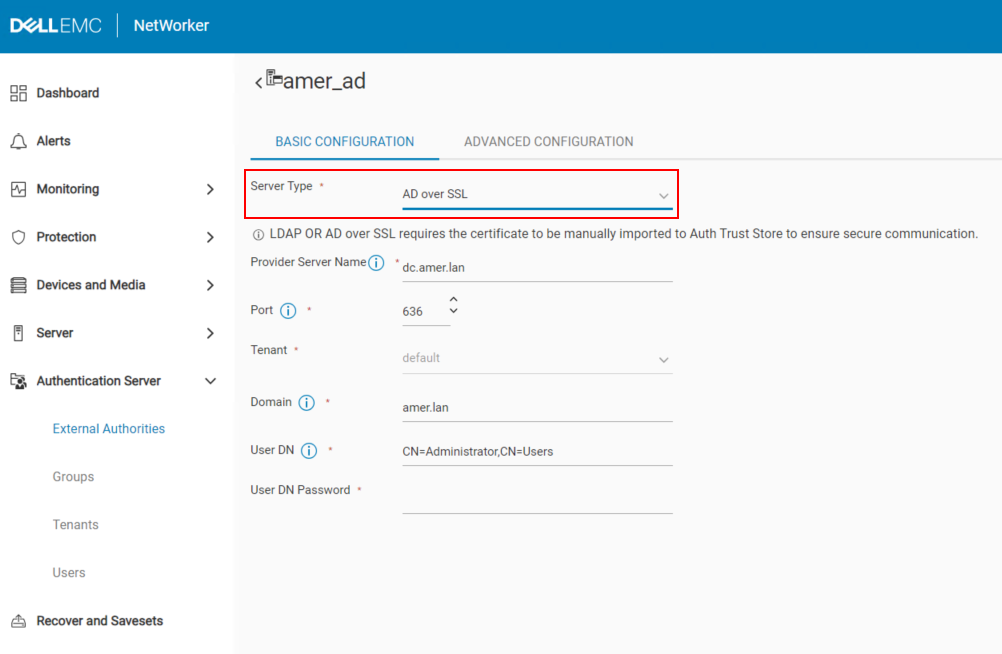

Zaktualizuj konfigurację za pomocą sieciowego interfejsu użytkownika NetWorker (NWUI), aby korzystać z usługi AD przez SSL.

1. W przeglądarce internetowej przejdź do sekcji NWUI: https:// NetWorker_ServerName:9090/nwui

2. Zaloguj się jako domyślne konto administratora NetWorker.

3. Przejdź do opcji Authentication Server-External>Authorities.

4. Wybierz repozytorium zewnętrznego urzędu certyfikacji i kliknij przycisk Edytuj.

5. Na karcie Basic Configuration wybierz opcję AD over SSL z listy rozwijanej Server Type (Typ serwera).

2. Zaloguj się jako domyślne konto administratora NetWorker.

3. Przejdź do opcji Authentication Server-External>Authorities.

4. Wybierz repozytorium zewnętrznego urzędu certyfikacji i kliknij przycisk Edytuj.

5. Na karcie Basic Configuration wybierz opcję AD over SSL z listy rozwijanej Server Type (Typ serwera).

6. Wprowadź hasło DN użytkownika i kliknij przycisk Zapisz.

Opcja 2:

Zaktualizuj konfigurację przy użyciu polecenia authc_config, aby ustawić "jest active directory: Prawda"

1. Zbierz identyfikator konfiguracji:

authc_config -u Administrator -e find-all-configs

2. Zaktualizuj wartość "is active directory" tak samo jak true:

authc_config -u Administrator -e update-config -D config-id=CONFIG_ID -D config-user-dn-password=BIND_ACCOUNT_PASSWORD -D config-active-directory=y

- Zostanie wyświetlony monit o wprowadzenie hasła do konta administratora NetWorker (ukryte).

- Zamień CONFIG_ID na identyfikator konfiguracji przedstawiony w kroku 1.

- Zamień BIND_ACCOUNT_PASSWORD na hasło do konta używanego do dodania usługi Active Directory do NetWorker.

3 Potwierdź, że zmiany zostały ustawione: authc_config -u Administrator -e find-config -D config-id=CONFIG_ID

root@nwserver:~/#: authc_config -u Administrator -e find-config -D config-id=3

Enter password:

Config Id : 3

Config Tenant Id : 1

Config Name : AD_over_SSL

Config Domain : emclab.local

Config Server Address : ldaps://winsrvr2k16.emclab.local:636/dc=emclab,dc=local

Config User DN : cn=Administrator,cn=users,dc=emclab,dc=local

Config User Group Attribute :

Config User ID Attribute : sAMAccountName

Config User Object Class : user

Config User Search Filter :

Config User Search Path :

Config Group Member Attribute: member

Config Group Name Attribute : cn

Config Group Object Class : group

Config Group Search Filter :

Config Group Search Path :

Config Object Class : objectclass

Is Active Directory : true

Config Search Subtree : true

4. Uwierzytelnianie można potwierdzić, uruchamiając następujące polecenie na serwerze NetWorker:

nsrlogin -t TENANT_NAME -d DOMAIN -u AD_USER_NAME

- Zamień TENANT_NAME na nazwę dzierżawcy używaną w konfiguracji. Jeśli nie utworzono ręcznie dzierżawcy, będzie to ustawienie domyślne.

- Zamień domenę na wartość domeny ustawioną w konfiguracji.

- Zamień AD_USER_NAME na nazwę użytkownika usługi Active Directory.

- Zostanie wyświetlony monit o wprowadzenie hasła dla określonego użytkownika AD.

5. W przypadku powodzenia uruchom następujące polecenie: Pamięć nsrlogout

Uzyskiwanie dostępu do serwera NetWorker z NMC

Zanim będzie można zalogować się do NMC z użytkownikami usługi AD, należy ustawić nazwę wyróżniającą grupy AD w grupach użytkowników serwerówNMC i NetWorker. Można to zrobić po zalogowaniu się przy użyciu domyślnego konta administratora:

Teraz powinno być możliwe zalogowanie się do NMC przy użyciu kont AD przez SSL.

其他資訊

受影響的產品

NetWorker產品

NetWorker Management Console文章屬性

文章編號: 000170865

文章類型: Solution

上次修改時間: 02 6月 2025

版本: 5

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。