Домен даних: Керування сертифікатами хостів для HTTP та HTTPS

摘要: Сертифікати хостів дозволяють браузерам і додаткам підтверджувати ідентифікацію системи домену даних під час встановлення безпечних сесій управління. HTTPS увімкнений за замовчуванням. Система може використовувати або самопідписаний сертифікат, або імпортований сертифікат від довіреного центру сертифікації (CA). У цій статті пояснюється, як перевіряти, генерувати, запитувати, імпортувати та видаляти сертифікати для HTTP/HTTPS у системах домену даних. ...

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

Сертифікати можуть втратити термін дії або стати недійсними. Якщо сертифікат не імпортовано, система використовує самопідписаний сертифікат, якому браузери чи інтегровані додатки можуть не довіряти.

1. Перевірте наявні сертифікати.

У домені даних (DD-CLI) виконайте таку команду для перегляду встановлених сертифікатів:

adminaccess certificate show

Якщо сертифікати прострочені або наближаються до завершення:

-

- Якщо самопідписано, регенеруйте за допомогою DD-CLI.

- Якщо імпортовано, дотримуйтесь нижче кроків CSR та імпорту.

2. Генеруйте самопідписані сертифікати.

Щоб відновити сертифікат HTTPS:

adminaccess certificate generate self-signed-cert

Для відновлення сертифікатів HTTPS та довірених CA:

adminaccess certificate generate self-signed-cert regenerate-ca3. Генерація запиту на підписання сертифікатів (CSR)

Використовуйте DD System Manager:

-

- Встановіть пароль, якщо ще не зроблено:

system passphrase set - Перейдіть до Адміністративного > доступу >до адміністративного доступу.

- Виберіть вкладку HTTPS > Налаштувати > сертифікат > Додати.

- Натисніть Generate the CSR для цієї системи домену даних.

- Заповніть форму CSR і завантажте файл з:

/ddvar/certificates/CertificateSigningRequest.csr

- Встановіть пароль, якщо ще не зроблено:

Альтернатива CLI: (Приклад)

adminaccess certificate cert-signing-request generate key-strength 2048bit country "CN" state "Shanghai" city "Shanghai" org-name "Dell EMC" org-unit "Dell EMC" common-name "ddve1.example.com" subject-alt-name "DNS:ddve1.example.com, DNS:ddve1"4. Імпортний підписаний сертифікат

- Використовуйте DD System Manager:

- Вибрати Доступ до адміністрування >> Доступ доадміністратора

- У розділі «Послуги» виберіть HTTPS і натисніть «Налаштувати»

- Виберіть вкладку Сертифікат

- Натисніть Add

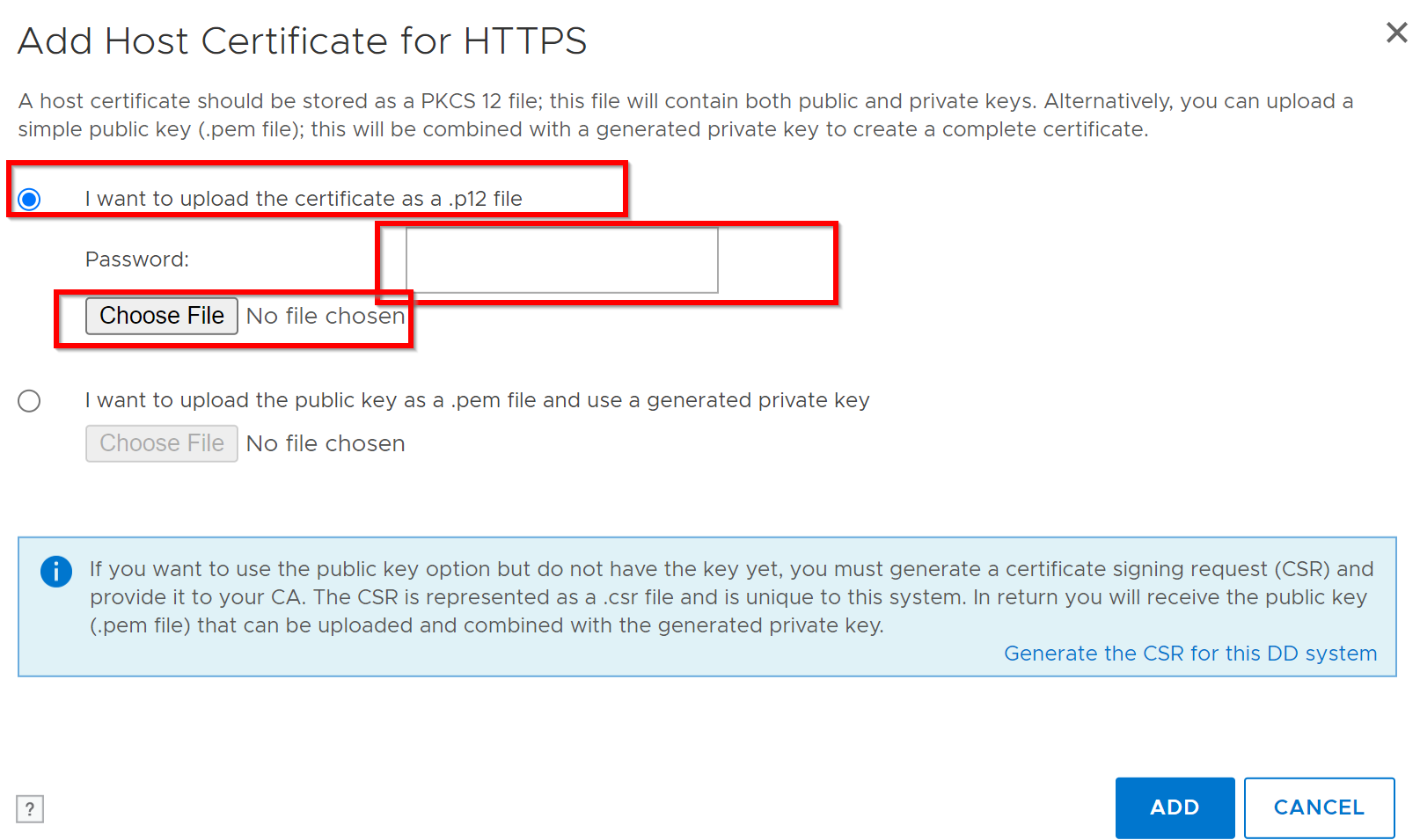

З'являється діалог «Завантаження»:

- Для

.p12файл:- Виберіть «Завантажити сертифікат» як .p12 файл, введіть пароль, переглядайте та завантажуйте.

- Для

.pemфайл:- Виберіть «Завантажити публічний ключ» як .pem-файл і використати згенерований приватний ключ, переглядати та завантажувати.

- Альтернатива DD-CLI: Див. KB: Домен даних: Як згенерувати запит на підписання сертифіката та використовувати зовнішні підписані сертифікати

- Виберіть «Завантажити публічний ключ» як .pem-файл і використати згенерований приватний ключ, переглядати та завантажувати.

- Приклад для вибору .p12:

5. Видалити існуючий сертифікат.

Перед додаванням нового сертифіката видаліть поточний:

-

- Перейдіть до вкладки Адміністрування > доступу > Адміністратор Доступ > до HTTPS > Налаштувати > сертифікат.

- Виберіть сертифікат і натисніть Видалити.

6. Валідація КСВ

Перевірте CSR за допомогою командного рядка Windows:

certutil -dump <CSR file path>其他資訊

- Приватні та публічні ключі мають бути 2048 біт.

- DDOS підтримує один активний CSR і один підписаний сертифікат для HTTPS одночасно.

Посилання: База розгортання: Домен даних: Як використовувати зовнішні підписані сертифікати

受影響的產品

Data Domain文章屬性

文章編號: 000205198

文章類型: How To

上次修改時間: 27 11月 2025

版本: 7

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。