Avamar:如何使用 Avinstaller 安裝套件 (AVP) 管理工作階段安全性

摘要: 本文說明如何使用 Avinstaller 安裝套裝 (AVP) 管理 Avamar 工作階段安全性設定。

本文章適用於

本文章不適用於

本文無關於任何特定產品。

本文未識別所有產品版本。

說明

警告:執行工作階段安全性 AVP 程序可能會重新啟動管理主控台服務 (MCS)

1.下載工作階段安全性 AVP:

一個。前往 Dell 產品支援連結

b.登入以檢視下載。

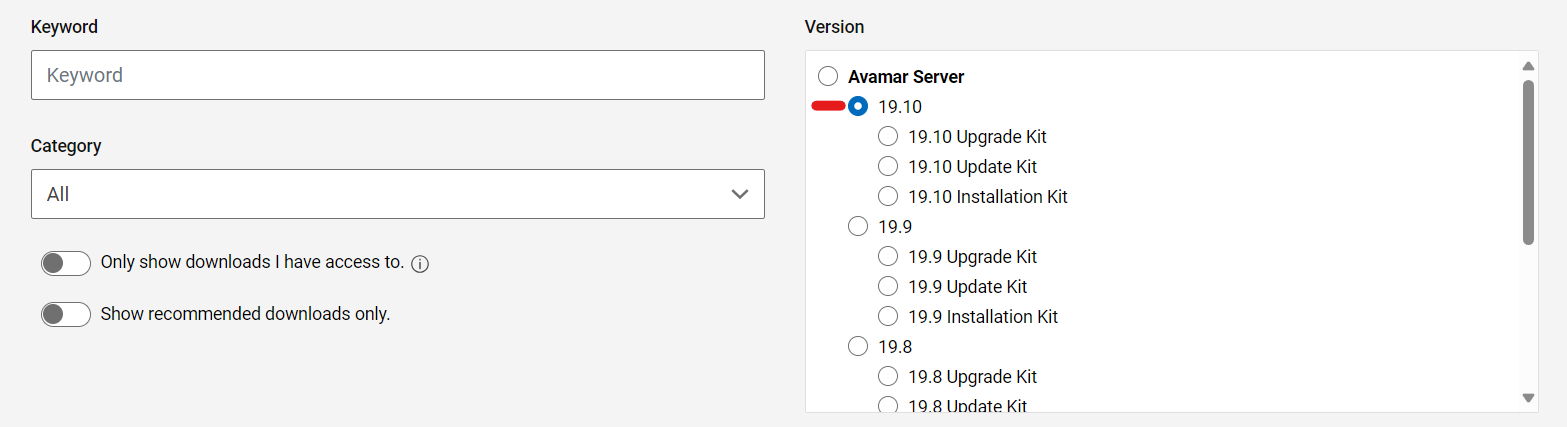

例如,選取適當的 Avamar 版本:

搜尋 Avamar 工作階段安全性組態工作流程套件:

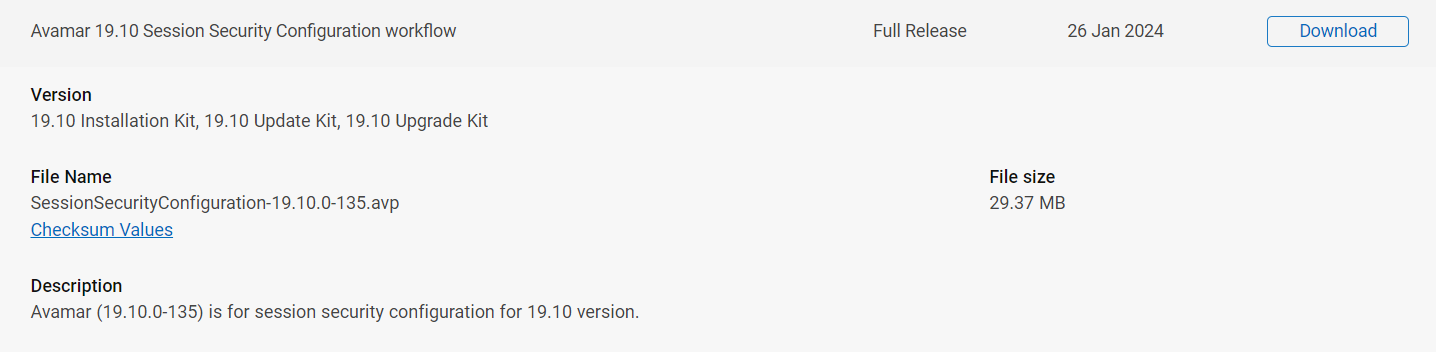

c. 下載套件。

2.安裝前:

最佳做法是在運行會話安全配置包之前執行以下操作:

-

停止所有備份和複製,並確保沒有執行任何維護 (檢查點,檢查點驗證 (

hfscheck),和垃圾回收)。 -

檢查是否存在有效的檢查點。

3.將工作階段安全性 AVP 上傳至套件儲存庫:

下載適當的工作階段安全性組態套件後,有兩個安裝選項:

選項 1:

一個。將套件上傳至 Avamar Utility Node 上的暫時目錄,例如 /home/admin。

b.將套件移至目錄 /data01/avamar/repo/packages:

mv <package-name> /data01/avamar/repo/packages/

AVinstaller 服務會檢測對目錄的更改,並自動開始將包載入到包存儲庫中。

選項 2:

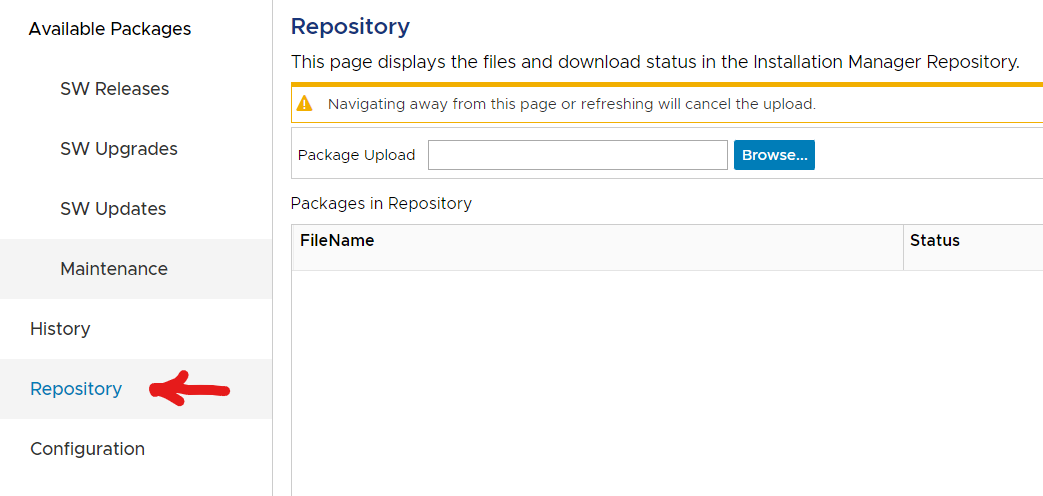

一個。開啟 AVinstaller Web 服務頁面:

https://<avamar_server_ip_or_hostname>/avi

b.前往儲存庫區段:

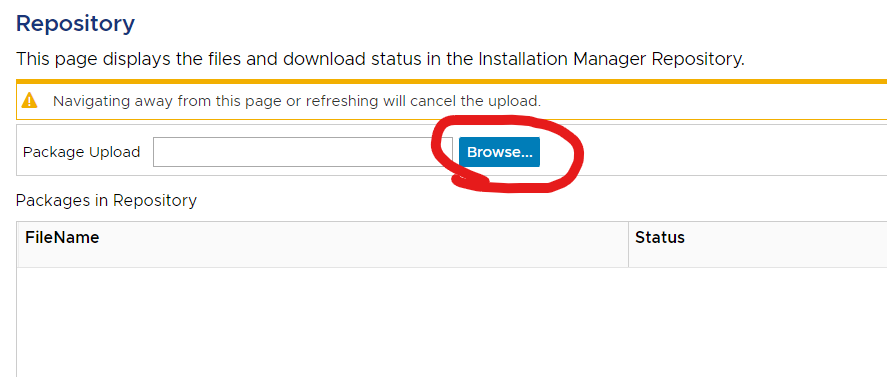

c.c. 瀏覽本地電腦以取得下載的「工作階段安全性」設定套件:

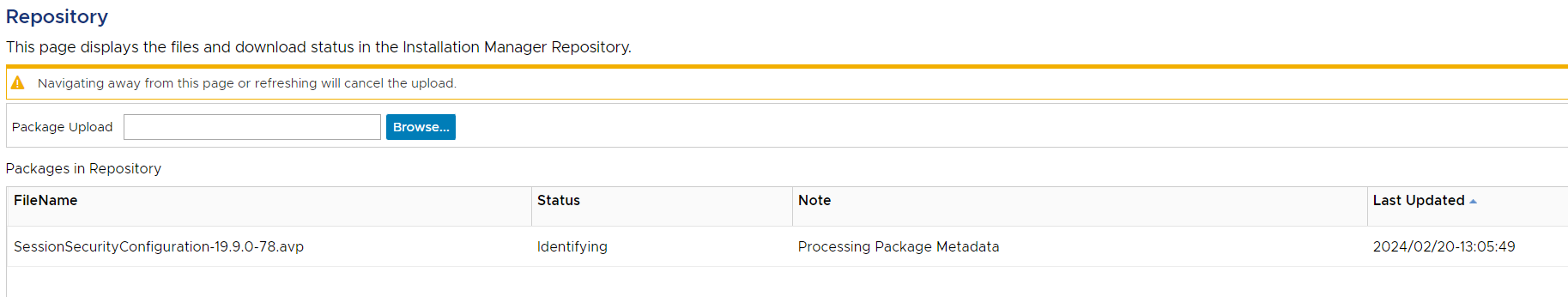

包裝處理:

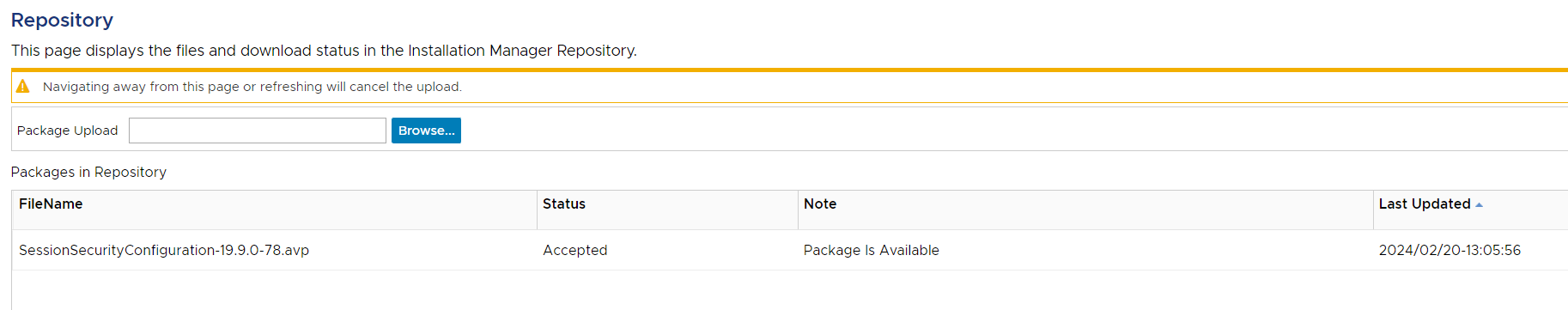

準備就緒後,狀態為「已接受」:

4.安裝工作階段安全性 AVP:

一個。如果套裝並未使用 AVinstaller 上傳,請開啟 AVinstaller Web 服務頁面:

https://<avamar_server_ip_or_hostname>/avi

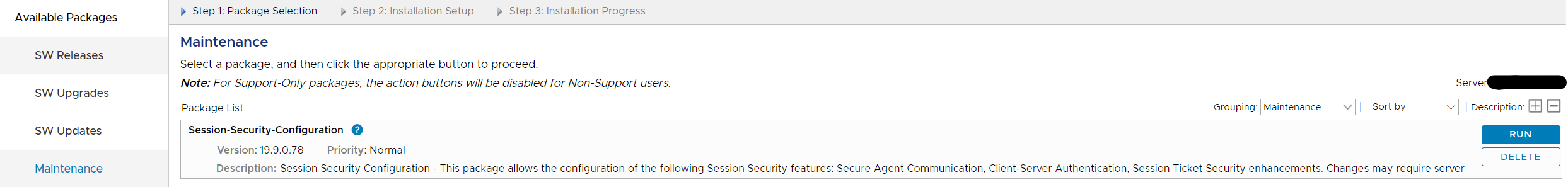

b.前往「Maintenance」標籤以執行套裝

c. 選擇“運行”。

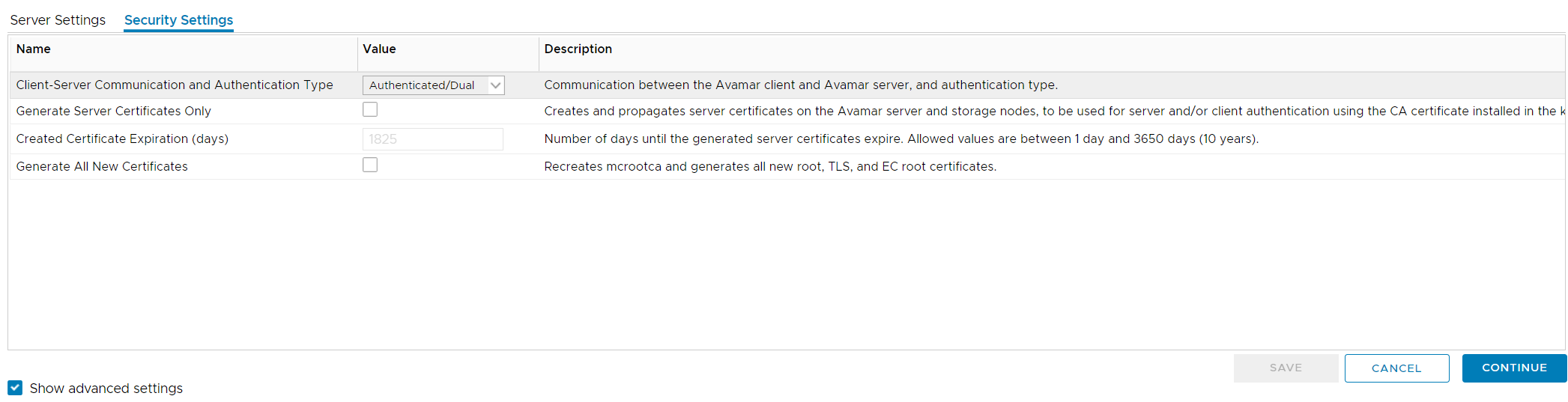

d.d. 在“安裝設置”螢幕上,選擇“安全設置”選項卡,然後選中“顯示高級設置”複選框。

管理工作階段安全性設定:

“用戶端-伺服器通信和身份驗證類型”下拉選項允許選擇四種受支援的會話安全模式:

1.已停用

2.混合-單一

3.經過驗證-單一

4.經過驗證-雙重

如需不同模式的詳細資訊,請參閱 Avamar:工作階段安全性

注意:如果更改了設置,則在運行包期間會發生MCS重新啟動。

產生憑證:

有兩個用於產生憑證的選擇選項:

1.僅產生伺服器憑證。

2.產生所有新憑證。

-

-

- 僅產生伺服器憑證:

- 單獨選取時,僅會重新產生

GSAN伺服器證書。- 螢幕上的說明指出「在 Avamar 伺服器和儲存節點上建立和傳播伺服器憑證,以使用

CA certificate安裝在金鑰存放區中。」

- 螢幕上的說明指出「在 Avamar 伺服器和儲存節點上建立和傳播伺服器憑證,以使用

- 這會在 Avamar 格線上執行下列動作:

- 執行

enable_secure_config.sh文稿 (enable_secure_config.sh --certs),它執行以下操作:- 從 Avamar 金鑰存放區匯出 Avamar 內部根憑證:

- 執行

- 單獨選取時,僅會重新產生

- 僅產生伺服器憑證:

-

keytool -export -rfc -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

-

-

-

-

-

- 將此根憑證儲存到以下兩個位置:

-

-

-

-

/home/admin/chain.pem

/usr/local/avamar/etc/chain.pem

-

-

-

-

-

- 然後,avamar_keystore中的根證書用於簽署

GSAN,並儲存到以下位置:

- 然後,avamar_keystore中的根證書用於簽署

-

-

-

-

mcrootca rsatls <nodename> <subject_alt_names>

/home/admin/key.pem

/home/admin/cert.pem

/usr/local/avamar/etc/key.pem

/usr/local/avamar/etc/cert.pem

-

-

-

-

-

- 然後,這些證書將傳播到任何存儲節點。

- 最後,

GSAN SSL socket已重新載入,以便連接至連接埠 29000 的新連線,以用於重新建立的憑證。

-

-

-

-

注意:由於 Avamar 內部 root 憑證 未 變更, 因此已註冊的用戶端、代理和 Data Domain 都不需要重新註冊。

-

-

- 產生所有新憑證

- 選取此複選框時,它將自動也選中「僅生成伺服器證書」複選框。

這是因為產生所有新憑證時所發生的程序。- 螢幕上的說明如下:「重新建立

mcrootca並生成所有新的根,TLS, and EC root certificates.」

- 螢幕上的說明如下:「重新建立

- 這將執行以下操作:

- 重新產生 Avamar 內部根認證機構 (CA)

mcrootca all(這會取代儲存在 avamar_keystore 中的 Avamar 內部根 CA

/usr/local/avamar/lib/avamar_keystore) - 再生

GSAN證書如前面的「僅生成伺服器證書」部分中所述。

- 選取此複選框時,它將自動也選中「僅生成伺服器證書」複選框。

- 產生所有新憑證

-

您可以使用下列命令來檢視 Avamar 內部根憑證:

keytool -list -v -keystore /usr/local/avamar/lib/avamar_keystore -alias mcrsaroot

警告:由於 Avamar 內部根 CA 已經重新產生,因此必須重新註冊已註冊的代理、用戶端和 Data Domain ,才能取得新的 Avamar

root CA 以及來自 Avamar MCS 的簽署憑證,允許與 Avamar 進行安全的相互 TLS 通訊。

注意:如果先前執行過將 Avamar 內部根 CA 更換為使用者提供的內部根 CA 的程序 (使用 importcert.sh),則此動作會抹除該組態,並產生 Avamar 內部信任的自我簽署憑證。

如需詳細資訊,請參閱下列內容:Avamar:以使用者提供的認證機構 (CA) 安裝或取代 Avamar 認證機構 (CA)

如需詳細資訊,請參閱下列內容:Avamar:以使用者提供的認證機構 (CA) 安裝或取代 Avamar 認證機構 (CA)

e.準備就緒后,繼續運行包。

此套件可視需要多次使用,以設定這些設定。

受影響的產品

Avamar文章屬性

文章編號: 000222279

文章類型: How To

上次修改時間: 19 12月 2025

版本: 8

向其他 Dell 使用者尋求您問題的答案

支援服務

檢查您的裝置是否在支援服務的涵蓋範圍內。