NetWorker:如何匯入或更換 NMC 的認證授權單位簽署憑證

摘要: 這些指示說明如何在 NetWorker Management Console (NMC) 伺服器上將預設 NetWorker 自我簽署憑證更換為 CA 簽署憑證。

說明

這些指示說明如何將預設 NetWorker 自我簽署憑證更換為 NetWorker 管理主控台 (NMC) 的 CA 簽署憑證。本 KB 提供 Windows 和 Linux NMC 伺服器的指示。

以下作業系統專屬文章詳細介紹了將 NetWorker 伺服器驗證服務 (AUTHC) 和 NetWorker Web 使用者介面 (NWUI) 自我簽署憑證更換為 CA 簽署憑證的程序:

涉及的憑證:

-

<server>.csr:NetWorker Management Console 伺服器憑證簽署要求 -

<server>.key:NetWorker Management Console 伺服器私密金鑰 -

<server>.crt:NetWorker Management Console 伺服器 CA 簽署憑證 -

<CA>.crt:CA 根憑證 -

<ICA>.crt:CA 中繼憑證 (選用,如果有)

開始之前:

此程序會使用 OpenSSL 公用程式。此公用程式在 Linux 作業系統上預設提供;但是,不包含在 Windows 系統上。有關安裝 OpenSSL 的問題,請諮詢系統管理員。所需的 OpenSSL 版本會因安裝的 NetWorker 版本而有所不同。

- NetWorker 19.9 至 19.11 需要 openssl 版本 1.1.1n

- NetWorker 19.12.0.0 (僅限 Linux) 支援 OpenSSL 3.0.14 版

- NetWorker 19.12.0.2 (僅限 Windows) 支援 openssl 3.0.14 版

OpenSSL 版本可識別如下:

# openssl versionWindows:

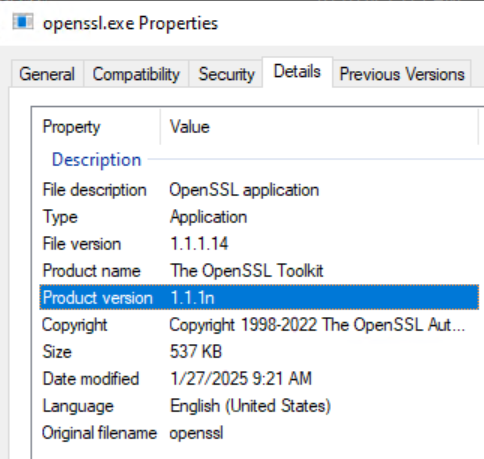

- 從 Windows 檔案總管前往openssl.exe位置。此路徑可能會有所不同,具體取決於 OpenSSL 的安裝方式。

- 打開 openssl.exe 檔,然後轉到 D尾 部選項卡。產品版本欄位會詳細說明 OpenSSL 版本:

或者,如果 openssl.exe 檔案路徑是系統的一部分 PATH 變數,您可以執行”openssl version命令來自和管理命令提示符。如果目錄包含 openssl.exe 不是系統的一部分 PATH、變更目錄 (cd) 複製到包含 openssl.exe。

產生私人金鑰和憑證簽署要求 (CSR) 檔案以提供給您的 CA。

- 在 NMC 伺服器上,使用 OpenSSL 命令列公用程式建立 NetWorker 伺服器私密金鑰檔案 (

<server>.key) 和 CSR 檔案 (<server>.csr)。

Linux:

# openssl req -new -newkey rsa:4096 -nodes -out /tmp/<server>.csr -keyout /tmp/<server>.key

Windows:

set openssl="<Full system path to the openssl.exe file>" %openssl% req -new -newkey rsa:4096 -nodes -out "C:\tmp\<server>.csr" -keyout "C:\tmp\<server>.key"

- 傳送 CSR 檔案 (

<server>.csr) 以產生 CA 簽署的憑證檔 (<server>.crt) 的資料儲存應用程式和系統中執行。CA 應提供 CA 簽署的憑證檔案 (<server>.crt),根憑證 (<CA>.crt),以及任何中間 CA 憑證 (<ICA>.crt) 的資料儲存應用程式和系統中執行。

Linux NetWorker 管理主控台 (NMC) 伺服器:

- 取得個別金鑰檔案或 PFX 格式的單一檔案中的 CA 簽署憑證。

- 如果 CA 簽署的憑證位於單一 PFX 檔案中,則私密金鑰和 CA 簽署的憑證可像使用 OpenSSL 工具一樣解壓縮 (Windows 可能未安裝 OpenSSL,可個別安裝)。

.crt 和 .key 具有完整檔案路徑的檔,相應地包括證書和金鑰檔的檔名。

# openssl pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

# openssl pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 驗證 server.key 和 server.crt。

# openssl pkey -in <server>.key -pubout -outform pem | sha256sum

# openssl x509 -in <server>.crt -pubkey -noout -outform pem | sha256sum

C. 將私密金鑰、CA 簽署的伺服器憑證、root CA (及任何中繼憑證) 轉換為 PEM 格式。

# openssl rsa -in <server>.key -outform pem -out server.key.pem

# openssl x509 -in <server>.crt -outform pem -out server.crt.pem

# openssl x509 -in CA.crt -outform pem -out CA.crt.pem

# openssl x509 -in ICA.crt -outform pem -out ICA.crt.pem

server.key.pem、根 CA.crt、中繼憑證 (若適用),並將已簽署的伺服器憑證放入 cakey.pem NMC 的檔案:

# cat server.key.pem CA.crt.pem ICA.crt.pem server.crt.pem > cakey.pem

- 關閉 NMC 伺服器的

gst服務:

# systemctl stop gst

- 製作現有

cakey.pem檔,然後將預設檔替換為在步驟 2 D 中創建的檔。

# cp /opt/lgtonmc/etc/cakey.pem /opt/lgtonmc/etc/cakey.pem_orig # cp cakey.pem /opt/lgtonmc/etc/cakey.pem

- 製作 NMC 伺服器的

server.crt和server.key檔案,然後將原始檔案取代為已簽署的server.crt和server.key:

# cp /opt/lgtonmc/apache/conf/server.crt /opt/lgtonmc/apache/conf/server.crt_orig # cp <server>.crt /opt/lgtonmc/apache/conf/server.crt # cp /opt/lgtonmc/apache/conf/server.key /opt/lgtonmc/apache/conf/server.key_orig # cp <server>.key /opt/lgtonmc/apache/conf/server.key

nsrnmc) 與 600 許可權。

- 啟動 NMC 伺服器的

gst服務:

# systemctl start gst

- 監控 NMC 伺服器的 /opt/lgtonmc/logs/gstd.raw 是否有任何錯誤。

NetWorker:如何使用nsr_render_log呈現.raw紀錄檔

驗證:

當 NMC 伺服器的 gst 服務正在執行中,比對 CA 簽署憑證的指紋與 NMC 的憑證指紋 gst 服務連接埠 (9000):

# openssl x509 -in <server>.crt -fingerprint -sha256 -noout # openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout

這兩個命令的 SHA256 指紋應相符。

範例:

[root@lnx-srvr01 ~]# openssl x509 -in lnx-srvr01.crt -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2 [root@lnx-srvr01 ~]# openssl x509 -in <(openssl s_client -connect localhost:9000 -prexit 2>/dev/null </dev/null | sed -n -e '/BEGIN\ CERTIFICATE/,/END\ CERTIFICATE/ p') -fingerprint -sha256 -noout sha256 Fingerprint=33:FF:25:13:A2:C7:59:1C:F0:D6:F3:F7:5D:10:6A:83:7A:2C:4E:20:4B:52:DD:3C:FA:D4:59:1B:6B:44:D6:A2

Windows NetWorker 管理主控台 (NMC) 伺服器:

- 取得個別金鑰檔案或 PFX 格式的單一檔案中的 CA 簽署憑證。

- 如果 CA 簽署的憑證位於單一 PFX 檔案中,則私密金鑰和 CA 簽署的憑證可以像使用 OpenSSL 工具一樣解壓縮 (Windows 通常不會安裝 OpenSSL,可以個別安裝)。

.crt 和 .key 具有完整檔案路徑的檔,相應地包括證書和金鑰檔的檔名。

%openssl% pkcs12 -in <file>.pfx -out <server>.key -nodes -nocerts

%openssl% pkcs12 -in <file>.pfx -out <server>.crt -nokeys

B. 驗證 server.key 和 server.crt。

%openssl% pkey -in <server>.key -pubout -outform pem | %openssl% dgst -sha256

%openssl% x509 -in <server>.crt -pubkey -noout -outform pem | %openssl% dgst -sha256

C. 將私密金鑰、CA 簽署的伺服器憑證、root CA (及任何中繼憑證) 轉換為 PEM 格式。

%openssl% rsa -in <server>.key -outform pem -out C:\tmp\server.key.pem

%openssl% x509 -in <server>.crt -outform pem -out C:\tmp\server.crt.pem

server.key.pem 和 sever.crt.pem 進入 cakey.pem 檔。為此,建議使用下列 PowerShell 命令:

PS C:\tmp> Get-Content server.key.pem,server.crt.pem | Out-File cakey.pem -Encoding ascii

-Encoding ascii 未設定,可能會觀察到下列問題:NetWorker:更換憑證後,Windows NMC 伺服器無法啟動 GSTD 服務

- 關閉 NMC 伺服器的

gst服務:

net stop gstd

- 製作原件的副本

cakey.pem,然後放置組合的 CA 簽名cakey.pem取而代之的是:

copy "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem" "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem_orig" copy C:\tmp\cakey.pem "C:\Program Files\EMC NetWorker\Management\GST\etc\cakey.pem"

- 製作 NMC 伺服器的

server.crt和server.key檔案,然後將原始檔案取代為已簽署的server.crt和server.key:

copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt_orig" copy "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key" "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key_orig" copy <server>.crt "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.crt" copy <server>.key "C:\Program Files\EMC NetWorker\Management\GST\apache\conf\server.key"

- 啟動 NMC 伺服器的

gst服務:

net start gstd

- 監控 NMC 伺服器的 C:\Program Files\EMC NetWorker\Management\GST\logs\gstd.raw 是否有任何錯誤。

NetWorker:如何使用nsr_render_log呈現.raw紀錄檔

驗證:

當 NMC 伺服器的 gst 服務正在執行中,比對 CA 簽署憑證的指紋與 NMC 的憑證指紋 gst 服務連接埠 (9000):

%openssl% x509 -in <server>.crt -fingerprint -sha256 -noout %openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256

這兩個命令的 SHA256 指紋應相符。

範例:

C:\tmp>%openssl% x509 -in win-srvr02.crt -fingerprint -sha256 -noout SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE C:\tmp>%openssl% s_client -connect localhost:9000 -showcerts 2>nul | %openssl% x509 -noout -fingerprint -sha256 SHA256 Fingerprint=B9:4A:1E:64:AA:1A:38:88:7B:D3:72:70:A2:32:D5:9A:D1:33:50:93:00:35:D6:9B:8D:AE:59:92:B1:66:46:DE

其他資訊

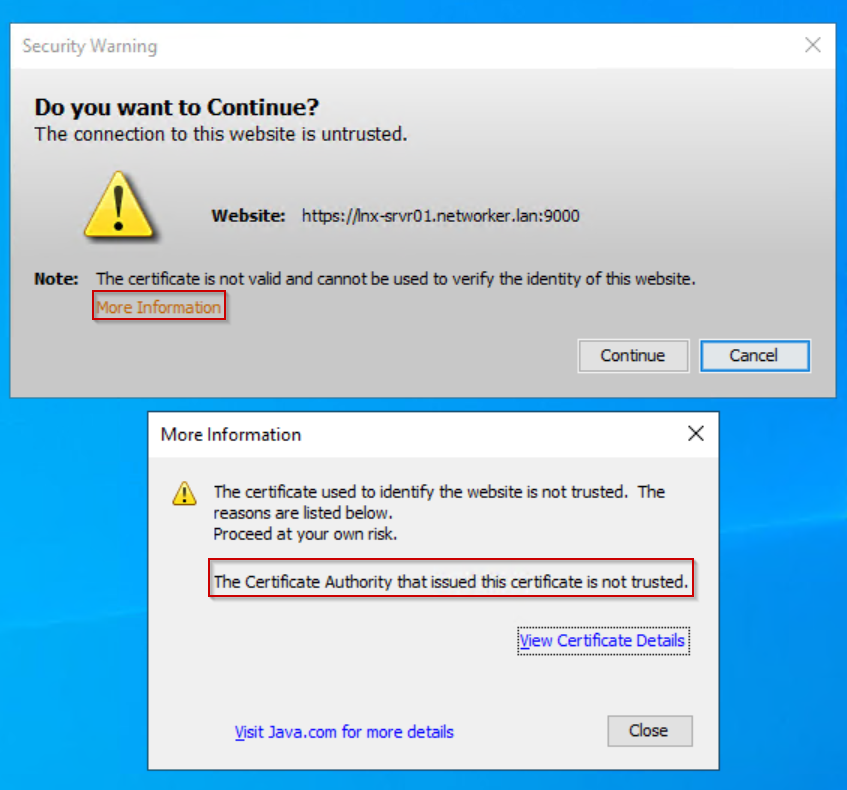

即使 NMC 的自我簽署憑證已更換為 CA 簽署憑證,從 NMC 啟動器連線至 NMC 伺服器時,您可能會看到下列警告:

按一下「檢視憑證詳細資料」。證書詳細資訊驗證是否使用 CA 簽名證書。

出現警告是因為 NMC 用戶端的受信任根憑證遺失已簽署的憑證。

可以忽略此警告;或者,NMC 伺服器的 CA 簽署憑證也可以匯入 NMC 用戶端的受信任根憑證:

- 將 NMC 伺服器的 CA 簽署憑證 (<server.crt>) 放在 NMC 用戶端主機上您選擇的資料夾中。

- 開啟 CA 簽署的憑證屬性。

- 按一下 安裝憑證。

- 選取近端機器。

- 選取將所有憑證放在下列存放區中。

- 按一下瀏覽。

- 選取受信任的根認證機構,然後按一下確定。

- 按一下 Next (下一步)。

- 按一下完成。

- 隨即會出現訊息,說明匯入失敗或成功,請按一下確定。

- 在 CA 簽署的憑證屬性上,按一下確定。

在下一次 NMC 啟動時,不會出現安全性警告。