ECS:如何在 ECS 上通过 LDAPS 设置和接受证书

Summary: 如何在 ECS 上通过轻量级安全目录访问协议 (LDAPS) 设置和接受证书。

Instructions

LDAPS 也称为基于安全套接字层 (SSL) 或传输层安全性 (TLS) 的轻量级目录访问协议 (LDAP),是 Active Directory (AD) 或 LDAP 服务器使用 LDAP 的加密流量形式。

LDAPS 依赖于正常工作的 LDAP 连接。查看 ECS 管理指南和此知识库文章 ECS:如何在 UI

中设置 AD 或 LDAP 服务器连接SSL 或 TLS 通信的关键组件是证书。确保使用的证书未过期和无效。这对于完整证书链中的所有证书都必须正确。

请就此问题咨询您的网络团队。

要上传 LDAPS 证书链并启用 LDAPS,请注意以下步骤。

1.节点管理 IP 地址是上传 LDAPS 证书链所必需的。

2.UI root 用户必须将 LDAPS 证书链上传到节点管理 CLI 接口。

3一个。指向节点管理 IP 地址

3B 的 XML 有效负载中的 LDAPS 证书链。XML 有效负载中节点管理 IP 地址

4 的 LDAPS 启用参数设置。在 ECS 身份验证提供程序页面中使用 LDAPS,使用完全限定域名 (FQDN) 而不是 IP 地址。

5.测试域用户登录。

对于步骤 3,

需要 FQDN 而不是 IP 地址,

因为:“使用 SSL 证书时,证书中必须具有主题备用名称 (SAN) 才能与正在连接的连接匹配,SAN 仅显示一个与 ECS 上的配置匹配的 DNS 名称。”

因此,请确认 ECS 身份验证提供程序页面的服务器 URL 对话框使用的是 FQDN,而不是 IP 地址。

例: ldaps://ad-or-ldap-fqdn-domain.com

上述步骤:

- 节点管理 IP 地址是上传 LDAPS 证书链所必需的。

要检查有关 LDAPS 证书设置的 ECS 设置,请首先获取要使用的节点管理 IP。

如果 UI 管理存在网络分离,“getrackinfo -n”将显示“MGMT”值。

使用节点管理 IP 地址。复制和数据网络分离与以下步骤无关:

admin@node1:~> getrackinfo -n Named networks ============== Node ID Network Ip Address Netmask Gateway VLAN Interface 1 repl 10.xxx.xxx.11 255.255.254.0 xxx.xxx.xxx.xxx 14 public 1 mgmt 10.xxx.xxx.21 255.255.254.0 xxx.xxx.xxx.xxx 13 public 1 data 10.xxx.xxx.31 255.255.254.0 xxx.xxx.xxx.xxx 15 public 2 repl 10.xxx.xxx.12 255.255.254.0 xxx.xxx.xxx.xxx 14 public 2 mgmt 10.xxx.xxx.22 255.255.254.0 xxx.xxx.xxx.xxx 13 public 2 data 10.xxx.xxx.32 255.255.254.0 xxx.xxx.xxx.xxx 15 public 3 repl 10.xxx.xxx.13 255.255.254.0 xxx.xxx.xxx.xxx 14 public 3 mgmt 10.xxx.xxx.23 255.255.254.0 xxx.xxx.xxx.xxx 13 public 3 data 10.xxx.xxx.33 255.255.254.0 xxx.xxx.xxx.xxx 15 public 4 repl 10.xxx.xxx.14 255.255.254.0 xxx.xxx.xxx.xxx 14 public 4 mgmt 10.xxx.xxx.24 255.255.254.0 xxx.xxx.xxx.xxx 13 public 4 data 10.xxx.xxx.34 255.255.254.0 xxx.xxx.xxx.xxx 15 public

如果 VDC 上没有网络管理分离,请改用节点的公用 IP 地址。

在以下示例中,以下位置不存在管理: "getrackinfo -n";因此,请在 getrackinfo 作为后续步骤的管理 IP 地址。

admin@node1:~> getrackinfo -n Named networks ============== Node ID Network Ip Address Netmask Gateway VLAN Interface admin@node1:~> admin@node1:~> getrackinfo Node private Node Public BMC Ip Address Id Status Mac Ip Address Mac Ip Address Node Name =============== ====== ====== ================= ================= ================= ================= ========= 192.1XX.2XX.1 1 MA a4:bf:xx:xx:xx:74 10.xx.xx.1 a4:bf:xx:xx:xx 192.1XX.2XX.101 provo-red 192.1XX.2XX.2 2 SA a4:bf:xx:xx:xx:c8 10.xx.xx.2 a4:bf:xx:xx:xx 192.1XX.2XX.102 sandy-red 192.1XX.2XX.3 3 SA a4:bf:xx:xx:xx:e0 10.xx.xx.3 a4:bf:xx:xx:xx 192.1XX.2XX.103 orem-red 192.1XX.2XX.4 4 SA a4:bf:xx:xx:xx:56 10.xx.xx.4 a4:bf:xx:xx:xx 192.168.219.104 ogden-red

2.需要 UI root 用户才能将 LDAPS 证书链上传到节点管理 CLI 界面。

使用获取的管理 IP 地址获取 root 用户令牌。需要根用户密码(或具有 UI 管理员权限的 UI 用户):

curl -s -k -v -u <user> https://<NodeManagementIP>:4443/login 2>&1

# curl -s -k -v -u root https://10.xxx.xxx.21:4443/login 2>&1 Enter host password for user 'root': ...... < HTTP/1.1 200 OK < Date: Thu, 14 Jan 2021 13:51:24 GMT < Content-Type: application/xml < Content-Length: 93 < Connection: keep-alive < X-SDS-AUTH-TOKEN: BAAcdWhGbnVRVjd1WlpmR0xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxAgAC0A8= < X-SDS-AUTH-USERNAME: root < X-SDS-AUTH-MAX-AGE: 28800 < * Connection #0 to host 10.xxx.xxx.21 left intact <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>root</user></loggedIn>

如果输出不是“HTTP/1.1 200 OK”,请检查密码和 IP 地址(如果 UI 管理网络与“getrackinfo -n.”命令存在分离)。

使用 root 用户令牌,创建令牌变量。

# export TOKEN='X-SDS-AUTH-TOKEN: BAAcdWhGbnVRVjd1WlpmR0xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxAgAC0A8='

要测试令牌值,请运行 curl 检查容量的命令:

# curl -k -X GET -H "$TOKEN" https://10.xxx.xxx.21:4443/object/capacity | xmllint --format - % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 100 176 100 176 0 0 249 0 --:--:-- --:--:-- --:--:-- 250 <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <cluster_capacity> <totalFree_gb>100657</totalFree_gb> <totalProvisioned_gb>447005</totalProvisioned_gb> </cluster_capacity>

3一个。指向节点管理 IP 地址

3B 的 XML 有效负载中的 LDAPS 证书链。LDAPS 启用参数设置。在 XML 有效负载中接受节点管理 IP 地址的 LDAPS 参数。

以上作使用 root 用户令牌获得对 ECS UI 信任库的 curl 访问权限,LDAPS 证书可在其中上传。

有关“添加自定义 LDAP 证书”的详细信息,请参见ECS 管理员指南。

通过 curl GET 命令执行此操作:

curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://<NodeManagementIP>:4443/vdc/truststore/settings | xmllint --format -

curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore/settings | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings> <accept_all_certificates>false</accept_all_certificates> </truststore_settings>

在上面的示例中,信任库 "accept_all_certificates" 设置为 false。这意味着不信任任何 LDAPS 证书。

这 "accept_all_certificates" 术语可能不明确,但它是 ECS 继续用于确定是否要使用 LDAPS 证书的标志。

用户可能希望此设置为 true 或 false,具体取决于他们的需要。要测试 LDAPS 连接,将其设置为 true 并测试用户的登录可以验证 LDAPS 连接。

"accept_all_certificates" 转回 false。因此,如果您编辑信任库,则必须将 "accept_all_certificates" 之后回到 true。

创建一个 xml 文件,以使用带有 xml 负载的 curl 命令更改信任库设置:

# sudo vi truststoresettings.xml <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings_changes> <accept_all_certificates>true</accept_all_certificates> </truststore_settings_changes> # cat truststoresettings.xml | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings_changes> <accept_all_certificates>true</accept_all_certificates> </truststore_settings_changes>

要将 accept_all_certificates设置为 false,请将有效负载文件编辑为 false,而不是 true,然后使用有效负载文件运行 PUT 命令。

使用 curl PUT 命令,以 xml 文件作为有效负载运行 curl 命令:

# curl -s -k -X PUT -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://<NodeManagementIP>:4443/vdc/truststore/settings --data-binary @truststoresettings.xml

要检查“accept_all_certificates”是否已更新,请运行 curl GET 命令:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore/settings | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings_changes> <accept_all_certificates>true</accept_all_certificates> </truststore_settings_changes>

要检查信任库,而不仅仅是 truststore 设置,请执行以下作:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://<NodeManagementIP>:4443/vdc/truststore | xmllint --format -

空 LDAP 证书信任库的示例:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://<NodeManagementIP>:4443/vdc/truststore | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <trusted_certificates/>

可能需要多个证书,因为 ECS 需要整个证书链、根证书、CA 证书、主机证书等。

要将证书添加到信任库,请创建用户拥有的证书的 xml 文件。证书可以是 .pem、.crt、.cer 等文件类型。

要将证书上传到 ECS,它们应采用 xml 格式,以充当 xml 有效负载。

证书的非 xml 格式文件:

# cat cert.crt -----BEGIN CERTIFICATE----- MIIF1DCCA7ygAwIBAgIUdK2Ao2/45jYdQP0q6Dr1/ULmnc8wDQYJKoZIhvcNAQEL xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx HhrV5ezjYHY= -----END CERTIFICATE-----

curl add 命令的 xml 格式:

# cat cert.xml | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <trusted_certificate_changes> <add> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgITMQAAAATxxxxxxxxxxxxxxxxxxxxxxxxxhkiG9w0BAQsF ADBbMRIwEAYKCZImiZPyLGQBGRYxxxxxxxxxxxxxxxxxxxxxxxxxFgR2aXRjMRMw ....................... pkHgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxzxhlGh2TaTC xqz4T/sO4ggWs0Yz5nBmCZMDn6nxxxxxxrjX+ahXI= -----END CERTIFICATE-----</certificate> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxqhkiG9w0BAQsF ADBbMRIwEAYKCZImiZxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxZFgR2aXRjMRMw EQYKCZImiZPyLGQBGRxxxxxxxxxxxxxxxxxxxxxxxxxxRW50ZXJwcmlzZS1DQTAe Fw0yMDA2MDgwNzQwxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxIiMA0GCSqGSIb3DQEB .......................... 8wYIKWr2AqSKKxcBHxxxxxxxxxxxxxxxxxxxxxxxxxxxxx3ykeRMZJk7VpQDQDLN feFI4rHZ4JOqDWttiHxxxxxxxxxxxxxxxxxxxxxxxxxxxhpXsxyjQIRvrtaCZVXz GR7Na7Ah1o+9MWenMExxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxGQlsQ47nZE2YgV -----END CERTIFICATE-----</certificate> </add> </trusted_certificate_changes>

上传证书有效负载 xml 格式:

curl -i -s -k -X PUT -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore --data-binary @cert.xml

要检查证书是否已上传,请运行 GET 命令,ECS 信任库中的结束行字符为“.”

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <trusted_certificates> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgITMQAAAATxxxxxxxxxxxxxxxxxxxxxxxxxhkiG9w0BAQsF ADBbMRIwEAYKCZImiZPyLGQBGRYxxxxxxxxxxxxxxxxxxxxxxxxxFgR2aXRjMRMw ....................... pkHgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxzxhlGh2TaTC xqz4T/sO4ggWs0Yz5nBmCZMDn6nxxxxxxrjX+ahXI= -----END CERTIFICATE-----</certificate> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxqhkiG9w0BAQsF ADBbMRIwEAYKCZImiZxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxZFgR2aXRjMRMw EQYKCZImiZPyLGQBGRxxxxxxxxxxxxxxxxxxxxxxxxxxRW50ZXJwcmlzZS1DQTAe Fw0yMDA2MDgwNzQwxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxIiMA0GCSqGSIb3DQEB .......................... 8wYIKWr2AqSKKxcBHxxxxxxxxxxxxxxxxxxxxxxxxxxxxx3ykeRMZJk7VpQDQDLN feFI4rHZ4JOqDWttiHxxxxxxxxxxxxxxxxxxxxxxxxxxxhpXsxyjQIRvrtaCZVXz GR7Na7Ah1o+9MWenMExxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxGQlsQ47nZE2YgV -----END CERTIFICATE-----</certificate> </trusted_certificates>

要检查 LDAPS 设置是否未恢复,请运行 curl GET 命令:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore/settings | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings> <accept_all_certificates>false</accept_all_certificates> </truststore_settings>

如果它恢复为 false,则将其设置回 true,

因为当信任库发生更改时,该设置可能会将自己设置为“false”。

使用 curl PUT 命令,以 xml 文件作为有效负载运行 curl 命令:

# curl -s -k -X PUT -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://<NodeManagementIP>:4443/vdc/truststore/settings --data-binary @truststoresettings.xml

要检查 LDAPS 设置,请执行以下作:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore/settings | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <truststore_settings> <accept_all_certificates>true</accept_all_certificates> </truststore_settings>

4.在 ECS 身份验证提供程序页面中使用 LDAPS,使用 FQDN 而不是 IP 地址。

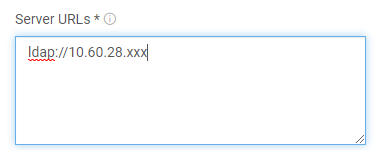

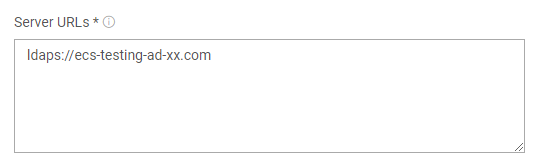

将 LDAPS 证书链上传到 ECS 信任库,然后 accept_all_certificates 标记设置为 true,请转至 ECS UI 身份验证提供程序页面并从中更改服务器 URL。

< ldap://域控制器 IP 或 FQDN>

到

ldaps://< 域控制器 FQDN>

即:

具有 LDAPS 协议 的 FQDN它必须是 LDAPS 使用的 FQDN。

的 FQDN它必须是 LDAPS 使用的 FQDN。

需要 FQDN 而不是 IP 地址,

因为:“使用 SSL 证书时,证书中必须有主题备用名称 (SAN) 才能与正在连接的连接匹配,SAN 仅显示一个与 ECS 上的配置匹配的 DNS 名称。”

因此,请确认 ECS 身份验证提供程序页面的服务器 URL 对话框使用的是 FQDN,而不是 IP 地址。

即:

ldaps://fqdn-domain-of-the-ad-or-ldap-server.com

港口:

LDAP 的默认端口为 389。

LDAPS 的默认端口为 636。

URL 格式(如果是非默认端口):

< ldap://域控制器 IP 或 FQDN:<端口>或 ldaps://< 域控制器 FQDN>:<端口>5。>

测试域用户登录。

然后在 LDAPS 协议下测试域用户登录,如果域用户可以通过 LDAPS 成功登录。

因此,ECS-LDAPS 协议连接正常工作。

其他信息:

如果需要:

要从信任库中删除证书,请创建一个 xml 文件,该文件与要删除的证书匹配,但不是

"add" 作为有效负载,使用 "remove":

# cat cert_remove.xml | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <trusted_certificate_changes> <remove> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgITMQAAAATxxxxxxxxxxxxxxxxxxxxxxxxxhkiG9w0BAQsF ADBbMRIwEAYKCZImiZPyLGQBGRYxxxxxxxxxxxxxxxxxxxxxxxxxFgR2aXRjMRMw ....................... pkHgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxzxhlGh2TaTC xqz4T/sO4ggWs0Yz5nBmCZMDn6nxxxxxxrjX+ahXI= -----END CERTIFICATE-----</certificate> <certificate>-----BEGIN CERTIFICATE----- MIIG2TCCBMGgAwIBAgxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxqhkiG9w0BAQsF ADBbMRIwEAYKCZImiZxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxZFgR2aXRjMRMw EQYKCZImiZPyLGQBGRxxxxxxxxxxxxxxxxxxxxxxxxxxRW50ZXJwcmlzZS1DQTAe Fw0yMDA2MDgwNzQwxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxIiMA0GCSqGSIb3DQEB .......................... 8wYIKWr2AqSKKxcBHxxxxxxxxxxxxxxxxxxxxxxxxxxxxx3ykeRMZJk7VpQDQDLN feFI4rHZ4JOqDWttiHxxxxxxxxxxxxxxxxxxxxxxxxxxxhpXsxyjQIRvrtaCZVXz GR7Na7Ah1o+9MWenMExxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxGQlsQ47nZE2YgV -----END CERTIFICATE-----</certificate> </remove> </trusted_certificate_changes>

要使用有效负载文件(即添加或删除),请使用以下命令:

# curl -s -k -X PUT -H Content-Type:application/xml-H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore --data-binary @cert_remove.xml

要检查有效负载是否成功,请运行 GET 命令:

# curl -s -k -X GET -H Content-Type:application/xml -H "$TOKEN" -H ACCEPT:application/xml https://10.xxx.xxx.21:4443/vdc/truststore | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <trusted_certificates/>

如果您不确定 LDAPS 服务器是否与提供的证书不匹配,请运行以下命令以检查 LDAPS 服务器请求匹配证书的预期回复。

"verify error:num=21:unable to verify the first certificate"。

在此示例中,LDAPS 服务器是自签名证书,而不是第三方证书,因此它可能会生成额外的警告,指出它是自签名证书:

# sudo openssl s_client -connect LDAPS_server_IP:636 < /dev/null

CONNECTED(00000003)

depth=0 CN =

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0 CN =

verify error:num=21:unable to verify the first certificate

verify return:1

---

Certificate chain

........

---

Server certificate

-----BEGIN CERTIFICATE-----

.......

A cert that it expects.

.......

-----END CERTIFICATE-----

No client certificate CA names sent

Client Certificate Types: RSA sign, DSA sign, ECDSA sign

Requested Signature Algorithms: RSA+SHA512:ECDSA+SHA512:RSA+SHA256:RSA+SHA384:RSA+SHA1:ECDSA+SHA256:ECDSA+SHA384:ECDSA+SHA1:DSA+SHA1

Shared Requested Signature Algorithms: RSA+SHA512:ECDSA+SHA512:RSA+SHA256:RSA+SHA384:RSA+SHA1:ECDSA+SHA256:ECDSA+SHA384:ECDSA+SHA1:DSA+SHA1

Peer signing digest: SHA1

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 2223 bytes and written 487 bytes

---

New, TLSv1/SSLv3, Cipher is ECDHE-RSA-AES256-SHA384

Server public key is 4096 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

.......................

SRP username: None

Start Time: 1610452553

Timeout : 300 (sec)

Verify return code: 21 (unable to verify the first certificate)

---

DONE

检查连接到 LDAPS 服务器的证书文件,如果有匹配的证书要使用,即验证返回代码:0 (ok)”:

# openssl s_client -connect LDAPS_server_IP:636 -CAfile /home/admin/cert_file_to_be_used.crt

CONNECTED(00000003)

.......

---

Server certificate

-----BEGIN CERTIFICATE-----

.....

.....

-----END CERTIFICATE-----

.......

---

No client certificate CA names sent

Client Certificate Types: RSA sign, DSA sign, ECDSA sign

Requested Signature Algorithms: RSA+SHA512:ECDSA+SHA512:RSA+SHA256:RSA+SHA384:RSA+SHA1:ECDSA+SHA256:ECDSA+SHA384:ECDSA+SHA1:DSA+SHA1

Shared Requested Signature Algorithms: RSA+SHA512:ECDSA+SHA512:RSA+SHA256:RSA+SHA384:RSA+SHA1:ECDSA+SHA256:ECDSA+SHA384:ECDSA+SHA1:DSA+SHA1

Peer signing digest: SHA1

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 2223 bytes and written 487 bytes

---

New, TLSv1/SSLv3, Cipher is ECDHE-RSA-AES256-SHA384

Server public key is 4096 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

.........

Verify return code: 0 (ok)

---

要进行检查,请使用以下命令:

# cat /home/admin/cert.crt | openssl x509 -dates -noout notBefore=Jan 12 13:43:52 2021 GMT notAfter=Jan 12 13:43:52 2022 GMT

命令示例的 JSON 版本。

如果不使用上述 XML 命令(请注意,首选 XML):

curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://<NodeManagementIP>:4443/vdc/truststore/settings

curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore/settings

{"accept_all_certificates":false}

要使用具有 JSON 有效负载的 curl 命令创建 JSON 文件以更改信任库设置,请执行以下作:

# sudo vi truststoresettings.json

# sudo cat truststoresettings.json

{"accept_all_certificates": "true"}

python 上的 json.tool 模块可以验证 JSON 文件格式。如果存在文件可能不是 JSON 文件的错误。在此示例中,没有任何错误,并且输出文件,因此它是格式化的 JSON 文件:

# python -m json.tool truststoresettings.json

{

"accept_all_certificates": "true"

}

使用 curl PUT 命令,以 JSON 文件作为有效负载运行 curl 命令:

# curl -s -k -X PUT -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://<NodeManagementIP>:4443/vdc/truststore/settings -d @truststoresettings.json

XML 有效负载 PUT 在 curl 命令中使用 --data-binary,而 JSON 有效负载 PUT 使用

-d 在 curl 命令中:

--data-binary

(HTTP)这将完全按照指定发布数据,而无需额外处理:--data-ascii aka -d

(HTTP)这是以下项的别名: -d开始, --data。

要检查它是否已更新,请运行 curl GET 命令:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore/settings

{"accept_all_certificates":true}

使用现在允许的 LDAPS 证书在 ECS UI 上测试域用户的登录。

要检查信任库,请执行以下作:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://<NodeManagementIP>:4443/vdc/truststore

空 LDAP 证书信任库的示例:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.xxx.21:4443/vdc/truststore

{"certificate":[]}

curl add 命令的 JSON 格式,其中换行符替换为 \n 和 \r\n 的单行文件:

{"add":["-----BEGIN CERTIFICATE-----\nxxxxx\r\n---END CERTIFICATE-----"]}

# cat cert.json

{"add":["-----BEGIN CERTIFICATE-----\nMIIF1DCCA7ygAwIBAgIUdK2Ao2/45jYdQP0q6Dr1/ULmnc8wDQYJKoZIhvcNAQEL\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nHhrV5ezjYHY=\r\n---END CERTIFICATE-----"]}

请参见ECS 管理指南“添加自定义 LDAP 证书”。使用此命令添加或删除:

# curl -s -k -X PUT -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore -d @cert.json

要检查上传,请使用以下命令:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.xxx.21:4443/vdc/truststore

{"certificate":["-----BEGIN CERTIFICATE-----\nMIIF1DCCA7ygAwIBAgIUdK2Ao2/45jYdQP0q6Dr1/ULmnc8wDQYJKoZIhvcNAQEL\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nHhrV5ezjYHY=\r\n---END CERTIFICATE-----"]}

要检查 LDAPS 设置是否未恢复,请运行 curl GET 命令:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore/settings

{"accept_all_certificates":false}

如果恢复为 false,则将其设置回 true。当信任库发生更改时,该设置可能会将自身设置为“false”。

使用 curl PUT 命令,以 JSON 文件作为有效负载运行 curl 命令:

# curl -s -k -X PUT -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://<NodeManagementIP>:4443/vdc/truststore/settings -d @truststoresettings.json

要检查 LDAPS 设置,请执行以下作:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore/settings

{"accept_all_certificates":true}

要从信任库中删除证书,请创建一个与要删除的证书匹配的 JSON 文件,但不要将“添加”用作有效负载,而是使用 "remove":

# cat cert.json

{"remove":["-----BEGIN CERTIFICATE-----\nMIIF1DCCA7ygAwIBAgIUdK2Ao2/45jYdQP0q6Dr1/ULmnc8wDQYJKoZIhvcNAQEL\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx\r\nHhrV5ezjYHY=\r\n---END CERTIFICATE-----"]}

要添加或删除,请使用以下命令:

# curl -s -k -X PUT -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.21:4443/vdc/truststore -d @cert.json

要检查上传,请使用以下命令:

# curl -s -k -X GET -H Content-Type:application/json -H "$TOKEN" -H ACCEPT:application/json https://10.xxx.xxx.xxx.21:4443/vdc/truststore

{"certificate":[]}