Data Domain: Como gerar uma solicitação de assinatura de certificado e usar certificados assinados externamente

Summary: Criando uma solicitação de assinatura de certificado (CSR) em um Data Domain.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Alguns usuários exigem certificados assinados externamente em vez dos certificados autoassinados, para evitar a advertência de segurança. Se o sistema Data Domain ou o Cloud Tier usar o gerenciador de chaves de criptografia externo do RSA Data Protection Manager (DPM), ele exigirá um certificado de host PKCS12 e um certificado de autoridade no formato de certificado público do Privacy Enhanced Mail (PEM) para estabelecer uma conexão confiável entre o servidor RSA Data Protection Manager e cada sistema Data Domain que ele gerencia.

Solicitação de assinatura de

certificadoA solicitação de assinatura de certificado está disponível neste local:

Depois de concluído, abra seu navegador e verifique se ele passa o aviso de segurança.

Um novo certificado é mostrado usando este comando:

Solicitação de assinatura de

certificadoA solicitação de assinatura de certificado está disponível neste local:

/ddvar/certificates/CertificateSigningRequest.csr

- O sistema deve ter uma frase secreta definida.

system passphrase set

- Gerar a solicitação de assinatura de certificado

#adminaccess certificate cert-signing-request generate [key-strength {1024bit | 2048bit

| 3072bit | 4096bit}] [country country-code] [state state] [city city] [org-name

organization-name] [org-unit organization-unit] [common-name common-name] [subject-alt-name value] Você pode obter essas informações do usuário, e é recomendável usar o tamanho da chave de 2048 bits:

- Ponto forte da chave privada: Os valores de enumeração permitidos são 1024 bits, 2048 bits, 3072 bits ou 4096 bits. O valor padrão é de 2.048 bits.

- País: O valor padrão é US. Essa abreviação não pode exceder dois caracteres. Não são permitidos caracteres especiais.

- Estado: O valor padrão é Califórnia. A entrada máxima tem 128 caracteres.

- Cidade: O valor padrão é Santa Clara. A entrada máxima tem 128 caracteres.

- Nome da organização: O valor padrão é My Company Ltd. A entrada máxima tem 64 caracteres.

- Unidade Organizacional: O valor padrão é uma string vazia. A entrada máxima tem 64 caracteres.

- Nome comum: O valor padrão é o hostname do sistema. A entrada máxima tem 64 caracteres.

- Nome alternativo do assunto: Define um ou mais nomes alternativos para a identidade utilizável pelo certificado gerado depois que essa CSR é assinada pela CA. O nome alternativo pode ser usado além do nome do assunto do certificado, ou em vez do nome do assunto. Isso inclui um endereço de e-mail, um URI (Uniform Resource Indicator), um DNS (nome de domínio), um ID registrado (RID): OBJECT IDENTIFIER, um endereço IP, um nome distinto (dirName) e outro nome

- Para uma CSR gerada em um sistema de alta disponibilidade (HA), inclua os nomes dos sistemas ativo, em espera e de HA em subject-alternative-name.

- Um dos exemplos é:

IP:<IP address>, IP:<IP address>, DNS:example.dell.com

Um exemplo de comando CSR:

# adminaccess certificate cert-signing-request generate key-strength 2048bit country US state Cali city "Santa Clara" org-name Dreamin common-name Beach_Boys subject-alt-name "DNS:beach.boy.com, DNS:they.singing.org, IP:10.60.36.142, IP:10.60.36.144" Certificate signing request (CSR) successfully generated at /ddvar/certificates/CertificateSigningRequest.csr With following parameters: Key Strength : 2048 Country : US State : Cali City : Santa Clara Organization Name : Dreamin Common Name : Beach_Boys Basic Constraints : Key Usage : Extended Key Usage : Subject Alt Name : DNS:beach.boy.com, DNS:they.singing.org, IP Address:10.60.36.142, IP Address:10.60.36.144

- Depois de gerada, copie a solicitação de CSR e entregue-a à autoridade de certificação do cliente para assinatura. O arquivo está disponível em:

/ddvar/certificates/CertificateSigningRequest.csr - A CA devolve um arquivo assinado nos formatos .cer ou .pem.

- Copie o arquivo assinado para

/ddvar/certficates - Importe o arquivo para o Data Domain como tal:

#adminaccess certificate import host application https file FILENAME.cerO certificado importado reinicia os serviços HTTPS ou HTTP, portanto, é melhor que você seja desconectado da interface do usuário do antes de executar esse comando.

Depois de concluído, abra seu navegador e verifique se ele passa o aviso de segurança.

Um novo certificado é mostrado usando este comando:

#adminaccess certificate show

Additional Information

Validação

da CSR============

A CSR pode ser validada depois de gerada e fora do Data Domain. Um desses métodos é usar o Windows certutil.

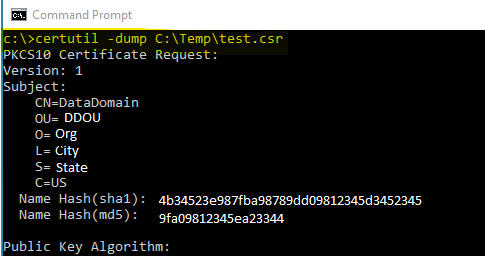

Salve a CSR em um sistema Windows e, usando o prompt de comando, execute certutil -dump <CSR with path>

Exemplo:

Este é o início da saída do comando, e todos os dados na CSR são exibidos.

Affected Products

DD OSProducts

DD OS 6.2, DD OS, DD OS 6.0, DD OS 6.1, DD OS 7.0, DD OS 7.1, DD OS 7.2Article Properties

Article Number: 000021466

Article Type: How To

Last Modified: 07 Oct 2025

Version: 11

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.