Qu’est-ce que Netskope Private Access ?

Summary: Netskope Private Access fait partie du cloud de sécurité Netskope et offre un accès sécurisé « zero-trust » aux applications d’entreprise privées dans l’IT hybride.

Instructions

Cet article vous offre une brève description des fonctionnalités et des caractéristiques de Netskope Private Access.

Produits concernés :

- Netskope

Versions concernées :

- Version 70+

Netskope Private Access est un service moderne d’accès distant qui :

- Se déploie pour permettre l’accès aux applications de plusieurs réseaux, à la fois dans le Cloud public (par exemple, Amazon Web Services, Azure, Google Cloud Platform) et dans le datacenter

- Fournit un accès Zero-Trust au niveau de l’application au lieu d’un accès réseau avec mouvement latéral

- Est fourni en tant que service Cloud avec une empreinte mondiale qui évolue

Netskope Private Access offre ces avantages via une fonctionnalité appelée Service Publishing. Service Publishing rend les applications d’entreprise disponibles sur et via la plate-forme Cloud Netskope plutôt que sur la périphérie réseau de l’entreprise.

La plate-forme Cloud Netskope devient le site Internet par lequel les applications d’entreprise sont accessibles. D’une certaine manière, ce système externalise les composants d’accès de la zone démilitarisée (DMZ). Cette externalisation de l’accès distant présente de nombreux avantages par rapport aux réseaux privés virtuels (VPN) traditionnels et à l’approche de l’accès distant basé sur le proxy. L’architecture globale et le modèle de delivery-as-a-service de Service Publishing sont cohérents avec les tendances IT. Il s’agit notamment de l’infrastructure-as-a-service, de l’IT hybride et de la fourniture décentralisée d’applications d’entreprise à partir du datacenter, du Cloud public et des SaaS (software as-a-service).

Netskope Private Access développe la plate-forme Netskope pour l’accès sécurisé au Logiciel en tant que service et au Web. Il comprend un accès sécurisé aux applications privées qui résident derrière les pare-feu d’une entreprise dans le datacenter et le Cloud public.

Voici quelques questions fréquemment posées concernant Netskope Private Access :

Quelles sont les conditions requises pour le déploiement d’un éditeur dans un environnement VMware ?

La configuration matérielle de Netskope Private Access diffère d’un environnement de déploiement à l’autre. Pour plus d’informations, reportez-vous à la section Configuration matérielle requise pour un éditeur Netskope Private Access.

Quels sont les ports obligatoires pour que Netskope Private Access fonctionne correctement ?

| Composant | URL | Port | Remarques |

|---|---|---|---|

| Client | gateway.npa.goskope.comAvant février 2020 : gateway.newedge.io |

TCP 443 (HTTPS) | Aucune |

| Éditeur | stitcher.npa.goskope.comAvant février 2020 : stitcher.newedge.io |

TCP 443 (HTTPS) UDP 53 (DNS) |

Le DNS n’a pas besoin d’être sortant si un réseau local de serveur DNS est en interne. |

| Client et éditeur | ns<TENANTID>.<MP-NAME>.npa.goskope.comAvant février 2020 : ns-[TENANTID].newedge.io |

TCP 443 (HTTPS) | Cela n’est nécessaire qu’une seule fois au cours de l’enregistrement. Exemple d’URL : ns-1234.us-sv5.npa.goskope.com<<MP-NAME> Variables:

|

<TENANTID>= l’identification du client propre à votre environnement<MP-NAME>= Emplacement du plan de gestion Netskope- Pour obtenir de l’aide sur l’identification de votre

<TENANTID>ou<MP-NAME>faire référence à: Comment obtenir une assistance pour Netskope. - Les ports par défaut peuvent également être différents des ports de votre environnement.

Je ne suis pas certain des ports TCP et UDP dont mon application a besoin pour fonctionner. Que puis-je faire ?

Pour connecter des utilisateurs avec des applications et des services, un administrateur de Netskope Private Access doit configurer des politiques d’application privées au sein de l’interface utilisateur de Netskope à quelques endroits. Voici les options de configuration et les détails des types d’application et de service connus.

| Application | Protocole et port | Facteurs |

|---|---|---|

| Trafic Web | TCP : 80, 443 (ports personnalisés : 8080, et ainsi de suite) UDP : 80, 443 |

Google Chrome utilise le protocole QUIC (HTTP/S sur UDP) pour certaines applications Web. La duplication des ports de navigation Web pour TCP et UDP peut améliorer les performances. |

| SSH | TCP : 22 | Sans objet |

| Remote Desktop (RDP) | TCP : 3389 UDP : 3389 |

Certaines des applications client Windows Remote Desktop Protocol (RDP) (telles que les versions de Windows 10 récentes) préfèrent utiliser UDP : 3389 pour effectuer une connectivité de Bureau distant. |

| Windows SQL Server | TCP : 1433, 1434 UDP : 1434 |

Le port par défaut pour Windows SQL Server est 1433, mais il peut être personnalisé dans vos environnements. Pour plus d’informations, reportez-vous à la rubrique Configurer le pare-feu Windows pour autoriser l’accès à SQL Server. SQL Server. |

| MySQL | TCP : 3300-3306, 33060 TCP : 33062 (pour les connexions propres à l’administrateur) |

Pour les cas d’utilisation de connexion MySQL généraux, seul le port 3306 est requis, mais certains utilisateurs peuvent profiter de ports de fonctionnalité MySQL supplémentaires. Netskope recommande d’utiliser une plage de ports pour les applications privées de base de données MySQL. MySQL bloque les connexions de Netskope Private Access, car il détecte le test d’accessibilité comme une attaque potentielle. L’utilisation d’une plage dans la configuration des ports fait que l’éditeur Netskope Private Access effectue une vérification de l’accessibilité uniquement sur le premier port de la plage. Cela empêche MySQL de voir ce trafic et d’éviter le blocage du port. Pour plus d’informations, reportez-vous aux Tableaux  de référence des ports MySQL. de référence des ports MySQL. |

Les protocoles et les ports de tunnel Netskope Private Access peuvent-ils être en dehors des éléments communs répertoriés ci-dessus ?

Oui. Netskope Private Access peut acheminer les applications en dehors de cette liste. Netskope Private Access prend en charge à la fois les protocoles TCP et UDP et tous les ports associés, avec une exception notable : Netskope ne réalise pas de protocole de tunnel du trafic DNS, mais nous prenons en charge les recherches par tunnel des services DNS (SRV) sur le port 53. Ce processus est nécessaire pour la découverte des services, qui est utilisée dans divers scénarios Windows Active Directory impliquant LDAP, Kerberos, etc.

Quels services et intervalle d’interrogation sont utilisés par un éditeur pour vérifier la disponibilité d’une application ou d’un service privé ?

L’intervalle d’interrogation est d’environ une minute.

Netskope Private Access Publisher tente de se connecter à un port configuré sur une application privée pour vérifier si l’application privée est accessible.

Facteurs importants à prendre en compte :

- L’éditeur fonctionne mieux lorsque vous définissez des applications privées par nom d’hôte (par exemple, jira.globex.io) et port (par exemple, 8080).

- Lorsqu’une application est spécifiée avec plusieurs ports ou une plage de ports, l’éditeur utilise uniquement le premier port de la liste ou de la plage pour vérifier la disponibilité.

- L’éditeur ne peut pas vérifier l’accessibilité pour les applications privées qui sont définies à l’aide d’un caractère générique (*.globex.io) ou d’un bloc CIDR (10.0.1.0/24). Il ne vérifie pas non plus l’accessibilité des applications avec des plages de ports définies (3305-3306).

Que se passe-t-il si le jeton d’enregistrement de l’éditeur est corrompu lors du déploiement initial ? Est-il possible de le réinitialiser localement sur l’éditeur ?

Si l’enregistrement échoue (par exemple, parce qu’un chiffre a été oublié lors de la saisie du code d’enregistrement), ouvrez une session SSH sur l’éditeur et fournissez un nouveau jeton d’enregistrement.

Si l’enregistrement a réussi, mais que vous avez décidé d’enregistrer l’éditeur avec un autre jeton, cela n’est pas pris en charge et n’est pas recommandé. Dans ce scénario, réinstallez l’éditeur.

Netskope Private Access peut-il utiliser un protocole de tunnel ICMP ?

Non. Netskope Private Access n’effectue pas de protocole de tunnel ICMP, mais uniquement TCP et UDP. Vous ne pouvez pas exécuter ping ou traceroute sur Netskope Private Access pour tester les connexions réseau.

Netskope Private Access prend-il en charge les tunnels des connexions établies d’une application privée vers un client ?

Non. Netskope Private Access ne prend pas en charge les protocoles qui établissement des connexions d’une application privée vers un client. Par exemple, le mode actif FTP n’est pas pris en charge.

Les connexions de l’éditeur peuvent-elles être de type proxy ou terminaison TLS ?

Non. L’éditeur effectue l’épinglage SSL pour le processus d’enregistrement et l’authentification du certificat côté serveur par rapport à un certificat spécifique.

Dans ce cas, si un proxy met fin à la connexion TLS, la destination doit être inscrite sur liste d’autorisation ou ignorée (*.newedge.io).

Pour la liste blanche d’applications privées, quelle adresse IP est affichée au niveau de l’application privée à partir de Netskope Private Access ? Existe-t-il une plage ?

L’hôte de l’application privée voit la connexion comme provenant de l’adresse IP de l’éditeur qui s’y connecte. Il n’existe aucune plage. En fonction du nombre d’éditeurs utilisés pour se connecter à l’hôte de l’application privée, placez sur liste blanche chacune de ces adresses IP.

Comment puis-je utiliser le protocole SSH dans l’éditeur Amazon Web Services ?

S’il est déployé dans Amazon Web Services, attribuez à l’image Amazon Machine Image (AMI) un attribut KeyPair.pem que vous possédez déjà (ou générez un nouveau KeyPair.pem) lors du provisionnement de l’éditeur.

À partir d’un client SSH, saisissez ssh -i [KEYPAIR.PEM] centos@[PUBLISHER] puis appuyez sur Entrée.

[KEYPAIR.PEM]= Le chemin vers votreKeyPair.pemfile[PUBLISHER]= L’adresse IP externe de l’éditeur- Le nom d’utilisateur par défaut de l’éditeur est :

centos

- Le nom d’utilisateur par défaut pour les API Amazon Web Service est le suivant :

ec2-user

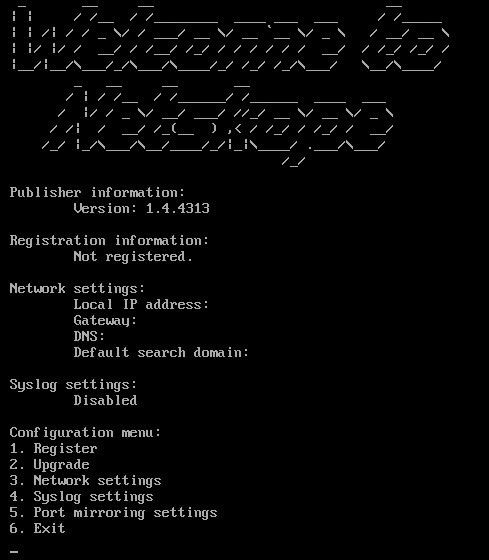

Après avoir réussi à utiliser SSH pour vous connecter à l’éditeur, vous êtes placé dans un menu d’interface de ligne de commande (CLI) interactive. Vous pouvez choisir l’option 3 pour être redirigé vers une CLI UNIX normale pour un dépannage supplémentaire. Pour plus d’informations, reportez-vous à l’article Quelle est la bonne méthode pour résoudre les problèmes d’accessibilité à une application/service privée derrière un éditeur ?

Comment puis-je utiliser le protocole SSH dans l’éditeur VMware ?

- Cliquez avec le bouton droit de la souris sur le menu Démarrer de Windows, puis cliquez sur Exécuter.

- Dans Run UI, saisissez

cmdpuis appuyez sur OK.

- Dans Invite de commandes, saisissez

ssh centos@<PUBLISHER>puis appuyez sur Entrée.Remarque :<PUBLISHER>= L’adresse IP externe de l’éditeur- Les informations d’identification par défaut pour l’éditeur sont les suivantes :

- Username:

centos - Mot de passe :

centos

- Username:

- Le mot de passe doit être modifié après la première connexion.

Les éditeurs prennent-ils en charge le mode actif/actif si plusieurs éditeurs ont accès à la même application privée ?

Les éditeurs travaillent en mode actif/passif. Tout le trafic est transmis à un premier éditeur s’il est opérationnel (connecté). S’il tombe en panne, il bascule sur un éditeur secondaire.

Quelles sont les bonnes méthodes de dépannage des problèmes d’accessibilité à une application ou un service privé derrière un éditeur ?

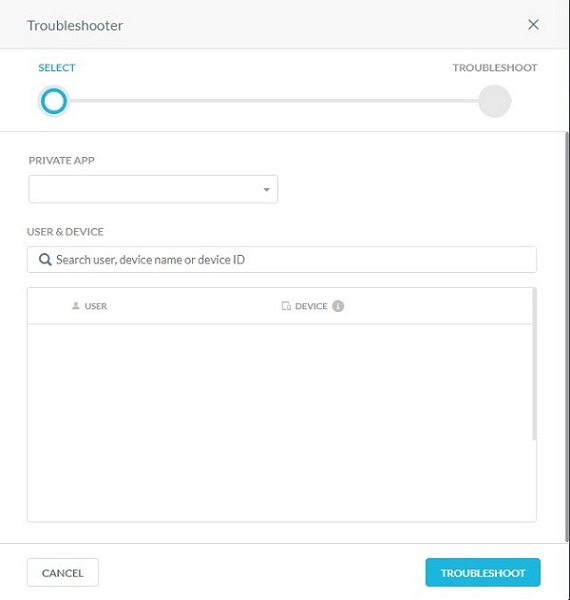

- La première option consiste à utiliser l’utilitaire de dépannage. Cliquez sur Utilitaire de résolution des problèmes sur la page Applications privées .

- Choisissez l’application privée et l’appareil appropriés pour y accéder, puis cliquez sur Dépanner.

- L’utilitaire de dépannage des problèmes restitue la liste des contrôles effectués, les problèmes susceptibles d’affecter votre configuration, ainsi que les solutions.

Pour contacter le support technique, consultez l’article Numéros de téléphone du support international Dell Data Security.

Accédez à TechDirect pour générer une demande de support technique en ligne.

Pour plus d’informations et de ressources, rejoignez le Forum de la communauté Dell Security.