Slik konfigurerer du Dell Encryption Enterprise til godkjenning med Windows Hello

Summary: Finn ut mer trinnvise instruksjoner for hvordan du konfigurerer Windows Hello til å fungere med Dell Encryption Enterprise.

Instructions

Denne artikkelen viser hvordan du konfigurerer Azure og Dell Security Management Server eller Dell Security Management Server Virtual for å støtte Windows Hello-godkjenning. Denne konfigurasjonen kan brukes med Dell Encryption Enterprise.

Berørte produkter:

- Dell Security Management Server

- Dell Security Management Server Virtual

- Dell Encryption Enterprise

Berørte versjoner:

- v11.0 og nyere

Berørte operativsystemer:

- Windows

- Linux

Fra og med Dell Encryption Enterprise versjon 11.0 kan policybasert kryptering nå aktiveres med Windows Hello-basert legitimasjon. Dette inkluderer PIN-kode for Windows Hello, Windows Hello-ansiktsgjenkjenning, Windows Hello-fingeravtrykk og flere andre mekanismer for disse tokenbaserte godkjenningsmetodene.

Godkjenning konfigureres i to trinn:

- Generere en programregistrering iAzure Active Directory. Dette krever at det lokale Active Directory-miljøet synkroniseres. Hvis du vil ha mer informasjon, kan du se Integrere lokale Active Directory-domener med Microsoft Entra-ID.

- Konfigurere Dell Security Management Server.

Klikk på den aktuelle konfigurasjonen for mer informasjon.

Azure Active Directory

Denne konfigurasjons gjør det mulig for Dell Security Management Server eller Dell Management Security Server Virtual å validere Windows Hello-tokener.

- Logg på Azure-nettportalen hos Microsoft Azure

med en konto som har programadministrator eller høyere rettigheter.

- Gå til konfigurasjonssiden for Azure Active Directory.

- Velg Appregistreringer fra venstre rute, og klikk deretter Ny registrering fra høyre rute.

- Angi et navn for applikasjonen.

Merk:

Merk:- Applikasjonen i eksempelbildet har fått navnet

DellEncryption-WindowsHello. Dette kan være noe annet i miljøet ditt. - Applikasjonsnavnet kan ikke være det samme som en annen appregistrering.

- Applikasjonen i eksempelbildet har fått navnet

- Velg riktig kontotype for miljøet ditt.

Merk: De fleste miljøer vil bare godkjenne for den gjeldende konfigurerte organisasjonskatalogen.

Merk: De fleste miljøer vil bare godkjenne for den gjeldende konfigurerte organisasjonskatalogen. - Konfigurer Redirect URI-plattformen (omdirigerings-URI) til Public client/native (mobile & desktop) (Offentlig/opprinnelig klient (mobil og stasjonær). Omdirigerings-URI-en kan være hvilken som helst adresse med prefikset https://.

Merk:

Merk:- Denne verdien brukes senere i innstillingen URI for omadressering i Dell Security Management Server.

- Omdirigerings-URI-en er nødvendig for passordløs godkjenning med Dell Encryption Enterprise.

- Klikk på Register (Registrer deg).

- Fra oversikten over appregistreringen registrerer du verdiene for program-ID (klient) og katalog-ID (leier).

Merk: Verdiene som registreres i dette trinnet, brukes ved konfigurasjon av Dell Security Management Server.

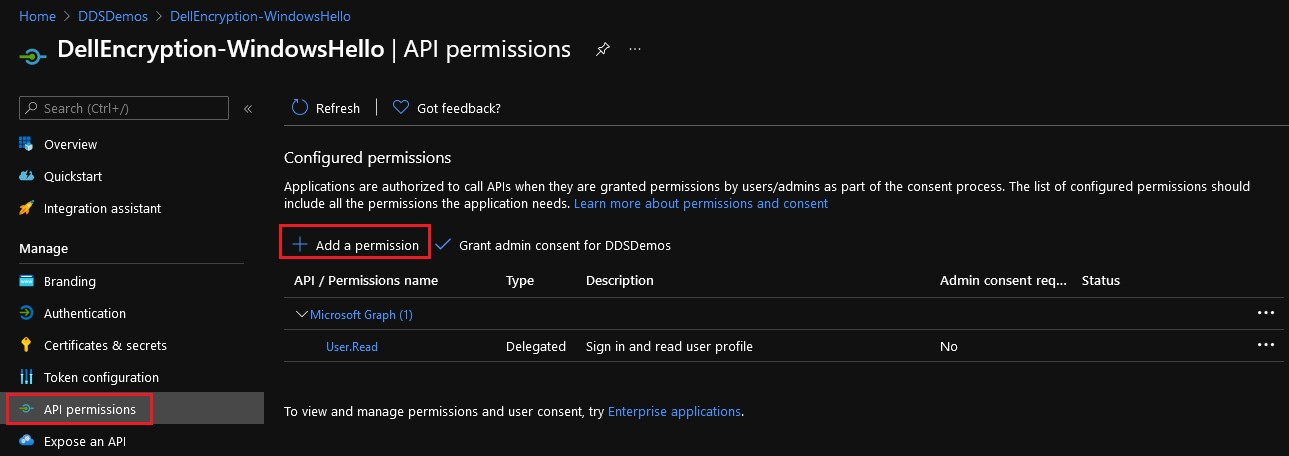

Merk: Verdiene som registreres i dette trinnet, brukes ved konfigurasjon av Dell Security Management Server. - Velg API-tillatelser fra venstre rute, og klikk deretter på Legg til en tillatelse fra ruten til høyre.

- Velg Microsoft Graph (Microsoft-diagram) fra Microsoft API-ene i høyre rute.

- Klikk på Delegated permissions (Delegerte tillatelser).

- Velg

offline_access,openidogprofile, og klikk deretter Legg til tillatelser.

- Velg Gi administratorsamtykke for

[ORGANIZATION]. Forsiktig: Det bare brukere med applikasjonsadministratortillatelse (eller høyere) som kan gi administratorsamtykke.Merk:

Forsiktig: Det bare brukere med applikasjonsadministratortillatelse (eller høyere) som kan gi administratorsamtykke.Merk:[ORGANIZATION]= Organisasjonsnavnet for miljøet - Klikk på Ja.

Merk:

Merk:- Tillatelsesendringene utføres på tvers av organisasjonen.

- Når tillatelsene er gitt, vises en grønn hake i statuskolonnen.

Dell Security Management Server

Den konfigurerte applikasjonsregistreringen i Azure Active Directory brukes til å konfigurere godkjenning uten passord i Dell Security Management Server.

- Logg på administrasjonskonsollen for Dell Data Security.

Merk: Hvis du vil ha mer informasjon, kan du se Slik får du tilgang til administrasjonskonsollen for Dell Data Security-serveren.

Merk: Hvis du vil ha mer informasjon, kan du se Slik får du tilgang til administrasjonskonsollen for Dell Data Security-serveren. - Klikk på Populations (Utfyllinger) i den venstre menyruten, og deretter på Domains (Domener).

- Velg domenet ditt.

Merk: Domenenavnet vil være annerledes i miljøet ditt.

Merk: Domenenavnet vil være annerledes i miljøet ditt. - Klikk på Settings (Innstillinger).

- Fra innstillingene for domenedetaljer :

- Velg Password less Authentication (Godkjenning uten passord).

- Velg Azure AD.

- Fyll autoriteten med

https://login.microsoftonline.com/[DIRECTORYTENANTID]/v2.0/. Dette feltet er merket med rødt på eksempelbildet. - Fyll ut klient-ID med program-ID-en (klient) i GUID-format fra det konfigurerte Azure Active Directory-miljøet. Dette feltet er merket med oransje på eksempelbildet.

- Fyll ut Redirect URI (Omdirigerings-URI) med den opprettede URL-en. Dette feltet er merket med grønt på eksempelbildet.

- Fyll ut Server Resource Id (Serverressurs-ID) med området som brukes til å behandle godkjenningstokenet. Dette kombineres med Authority (Autoritet) og Client ID (Klient-ID) for å sikre at man bruker rett metode under registreringen.

- Fyll ut feltene User Name (Brukernavn) og Password (Passord) for den konfigurerte domeneadministratoren.

- Klikk på Update Domain (Oppdater domene).

Merk:Endepunkter som kjører retningslinjebasert kryptering for Dell Encryption Enterprise, kan nå godkjennes ved hjelp av Windows Hello-legitimasjon på støttede Dell Encryption Enterprise-utgivelser.

Merk:Endepunkter som kjører retningslinjebasert kryptering for Dell Encryption Enterprise, kan nå godkjennes ved hjelp av Windows Hello-legitimasjon på støttede Dell Encryption Enterprise-utgivelser.[DIRECTORYTENANTID]= Katalog-ID-en (leier) fra konfigurasjonsinformasjonen for Azure Active Directory (trinn 8)- Feltet Authority (Autoritet) bruker den benyttede URI-en til å starte kommunikasjonen for å prøve å løse tokenet under brukerens aktiveringsforsøk. Authority er den primære serveren (URL) som vi må koble til. Dette inneholder valideringsmekanismen for brukerne som vi ber om å validere mot den tjenesten.

- Klient-ID-en skal fylles ut med program-ID-en (klient) fra konfigurasjonsinformasjonen for Azure Active Directory (trinn 8).

- Client ID-feltet (Klient-ID) dirigerer oss til å kommunisere med en spesifikk applikasjon på den "tenanten" vi har angitt.

- Redirect URI (Omdirigerings-URI) skal fylles ut med den opprettede URL-en fra informasjonen om Azure Active Directory-konfigurasjonen (trinn 6).

- Dette er en spesifikk ressurs som vi er vert for å vise hvordan vi vil logge på applikasjonen på nytt hvis det er påloggingsfeil.

- Serverressurs-ID-en skal fylles ut med

https://graph.microsoft.com/når du bruker Azure Active Directory.- Dette er det primære punktet på målmyndigheten der den opprinnelige appen kommuniserer til for at vi skal få informasjon om brukerne. Med Azure vil dette være på Azure-serverdelen for å sikre at vi konfererer med Azure-godkjenningsmekanismene.

Når du skal kontakte kundestøtte, kan du se Dell Data Security internasjonale telefonnumre for støtte..

Gå til TechDirect for å generere en forespørsel om teknisk støtte på Internett.

Hvis du vil ha mer innsikt og flere ressurser, kan du bli med i fellesskapsforumet for Dell Security.