Користувач AD може підключити NetWorker, але вкладки NMC залишаються порожніми. Інші користувачі AD у тій самій AD групі можуть бачити NetWorker без проблем.

Summary: Microsoft Active Directory (AD) інтегрований із сервером NetWorker як ресурс зовнішнього авторитету. Групи AD визначаються в ролях NetWorker Management Console (NMC) та NetWorker server User Groups. Один або кілька користувачів AD можуть увійти до NMC; однак вкладки сервера NetWorker залишаються порожніми. Інші користувачі AD у тій же групі AD можуть отримати доступ до сервера NetWorker, і жодних проблем не спостерігається. Користувачі AD, які спостерігають цю проблему, відсутні значення атрибута AD memberOf. ...

Symptoms

Сервер автентифікації NetWorker може бачити групи користувачів AD:

authc_mgmt -u administrator -p 'NetWorker_Administrator_Password' -e query-ldap-groups-for-user -D query-tenant="Tenant_Name" -D query-domain="Domain_Name" -D user-name="AD_UserName"

Приклад:

nve:~ # authc_mgmt -u Administrator -p '!Password1' -e query-ldap-groups-for-user -D query-tenant=default -D query-domain=networker.lan -D user-name=bkupadmin The query returns 1 records. Group Name Full Dn Name NetWorker_Admins CN=NetWorker_Admins,OU=DELL,dc=networker,dc=lan

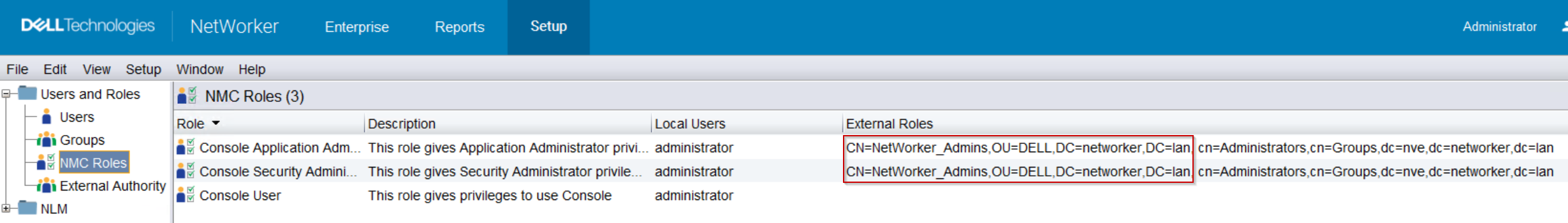

Група AD, до якої належить користувач, визначається у ролях NMC:

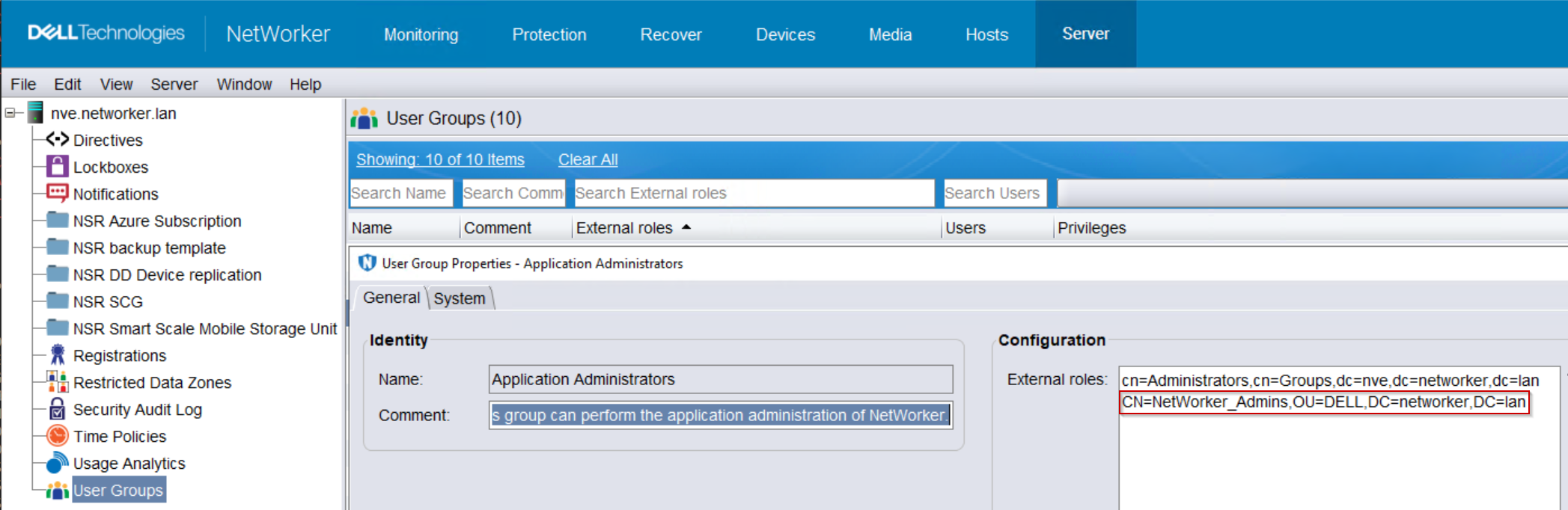

Група AD, до якої належить користувач, визначається в одній або кількох групах користувачів сервера NetWorker:

- Користувач AD не може увійти до NetWorker Management Console. Може з'явитися помилка, що користувач не має дозволів користуватися NMC.

- Користувач AD може увійти в NMC; однак після підключення до сервера NetWorker вкладки NMC порожні і не показують даних.

Інші користувачі AD у тій самій групі AD можуть без проблем увійти в NMC і користуватися сервером NetWorker.

Cause

Користувач AD належить до групи AD; однак атрибут користувача AD memberOf порожній.

Наступна команда PowerShell може бути виконана на сервері AD:

Get-ADUser -Identity "AD_UserName" -Properties MemberOf

Приклад:

PS C:\Scripts> Get-ADUser -Identity backupadmin -Properties MemberOf

DistinguishedName : CN=Backup Admin,CN=Users,DC=networker,DC=lan

Enabled : True

GivenName : Backup

MemberOf : {}

Name : Backup Administrator

ObjectClass : user

ObjectGUID : c3bdc763-1aed-40c9-84c1-3b50eeac6cb3

SamAccountName : backupadmin

SID : S-1-5-21-3856219763-2317145986-2559447504-1122

Surname : Administrator

UserPrincipalName : backupadmin@networker.lan

Ця проблема виникає поза межами NetWorker. Незрозуміло, як користувач AD був доданий до групи AD без набору атрибутів "memberOf". Це має бути розслідувано адміністратором домену.

Зовнішній авторитет NetWorker використовує атрибут memberOf для кореляції членства користувача/групи AD. Без цього NetWorker не може правильно визначити, до яких AD-груп належить користувач.

Resolution

Адміністратор домену повинен виправити атрибут MemberOf для користувача AD в Active Directory.

Видалення AD-користувача з групи AD і повернення користувача назад до групи може вирішити проблему.

Якщо потрібна додаткова допомога, звертайтеся до служби підтримки Microsoft.

Після того, як користувач AD показує правильні налаштування memberOf в Active Directory, користувач AD може отримати доступ до NMC і переглянути ресурси NetWorker. Ресурси, видимі користувачу AD, залежать від групи користувачів NetWorker, у якій визначена група AD/користувач.

Обхідний шлях:

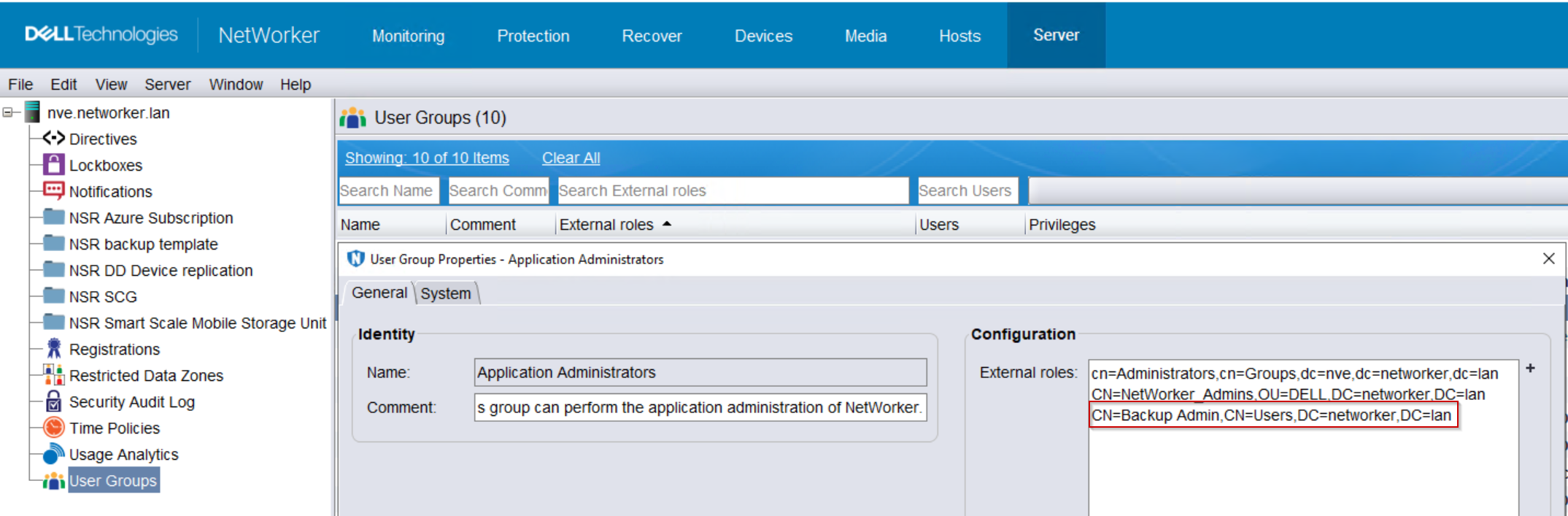

Визначте Distinguished Name user AD (DN) у ролях NMC та групах користувачів NetWorker. Наприклад:

Це дозволяє користувачу AD отримувати доступ і використовувати NetWorker, доки атрибут memberOf не буде виправлено. Після виправлення атрибута memberOf DN користувача можна видалити з поля зовнішніх ролей.

Additional Information

Наступні команди AUTHC можна використати для подальшого перегляду ресурсу зовнішнього авторитету.

1. Отримайте зовнішні повноваження config-id Кількість ресурсів зовнішнього авторитету:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-all-configs

2. Відобразіть деталі конфігурації:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-config -D config-id=Config_ID#

tenant-id Кількість:

authc_config -u Administrator -p 'NetWorker_Administrator_Password' -e find-tenant -D tenant-id=Tenant_ID#Використовуючи значення домену та імені орендаря з

authc_mgmt команда з поля Симптоми.