ECS: Sådan konfigureres en AD- eller LDAP-serverforbindelse i brugergrænsefladen

Summary: Sådan konfigureres en Active Directory- (AD) eller LDAP-serverforbindelse (Lightweight Directory Access Protocol) i ECS-brugergrænsefladen.

Instructions

Bekræft de NØJAGTIGE AD- eller LDAP-oplysninger, der skal bruges.

Det kan forekomme, at de værdier, der indtastes i ECS (se nedenfor), ikke stemmer overens med oplysningerne på AD- eller LDAP-serveren, og dette kan generere et ugyldigt legitimationsfejloutput for domænebrugerens logonforsøg.

Se og sørg for værdierne på AD- eller LDAP-serveren.

Læs afsnittet ECS-administratorvejledning i kapitlet Godkendelsesudbydere og "Tilføj en AD- eller LDAP-godkendelsesudbyder".

Afsnit 1)

Det er obligatorisk at have godkendelsesudbyderen konfigureretkorrekt.

Godkendelsesudbyderen er det sted, hvor ECS-forbindelsen til AD- eller LDAP-serveren er defineret.

Afsnit 2 og 3)

ECS kan konfigureres til at bruge AD- eller LDAP-brugere som objektbrugere eller som administrationsbrugere til at logge på ECS-brugergrænsefladen.

Under opsætningen eller fejlfindingen skal du begynde med at minimere kompleksiteten af de mulige problemer og fortsætte i flere trin.

- Gå til ECS UI-godkendelsesudbyderen > , og indstil en godkendelsesudbyder til én AD- eller LDAP-server med én server-URL. Dette er for at minimere kompleksiteten.

- I serverens URL-boks skal du prøve at bruge LDAP i stedet for LDAPS til test, hvis det er muligt. Som om LDAP ikke virker, så gør LDAPS det heller ikke.

- Har en korrekt leder DN.

- Indstil søgebasen i en nøjagtig brugermappe, ikke en stor søgebase, dette er for at diskontere LDAP-timeoutværdien, der overskrides.

- Som et søgefilter skal du vælge den korrekte type, brugerens attributter på AD- eller LDAP-serveren viser, hvilken der skal bruges. Se nedenfor. Mulige søgefilterindstillinger:

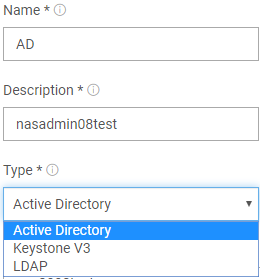

sAMAccountName=%U, userPrincipalName=%u, uid=%U - Bemærk, at et almindeligt spørgsmål er, hvilken godkendelsesudbydertype der skal bruges; AD, Keystone eller LDAP? Rådet er, at hvis serveren er en Windows Active Directory, skal du bruge AD-type. Hvis serveren er en Linux openLDAP, skal du bruge LDAP-typen. Hvis serveren er en Keystone, skal du bruge Keystone.

- Tilføj testbrugeren som domæneadministrationsbruger, og test login.

- Tilføj testbrugeren på ECS-brugergrænsefladen>>, brugeradministrationsbrugertilføjelse>

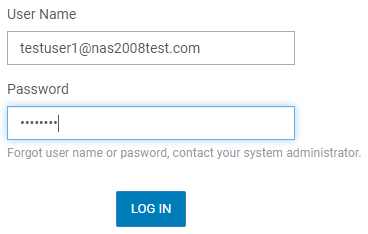

- Det korrekte format ville være username@domainname, ECS bruger @-symbolet til at registrere, at det skal lede efter en domænebruger som defineret i godkendelsesudbyderen.

- Du skal føje brugere til listen over brugere for at definere deres rettigheder på ECS, dvs. administrator- eller overvågningsbrugerrettigheder.

- Test brugerlogin.

- Hvis det ikke lykkes domænebrugeren at logge på, skal du undersøge og foretage fejlfinding

- Hvis det lykkes, skal du ændre søgebasen til den primære søgebase, som brugerne ønsker, det vil sige rodplaceringen,

- Hvis det derefter mislykkes, er den eneste ændring mellem et vellykket log-in og mislykket en ændring af søgebasen, se vidensartiklen ECS: Midlertidig loginfejl for domænebrugere på grund af en overskridelse af AD/LDAP-timeoutværdien

- Hvis det lykkes, kan domænegrupperne nu testes.

- Hvis det lykkes, skal du ændre søgebasen til den primære søgebase, som brugerne ønsker, det vil sige rodplaceringen,

- Hvis en bruger kan logge ind, kan en brugergruppe også bruges.

- Sørg for, at gruppen og brugerne af den påkrævede gruppe er inden for søgebasens omfang.

- Bedst at teste en testbruger som ovenfor for at bestemme, at forbindelsen fungerer.

- Fjern testbrugeren af gruppen fra ECS-administrationslisten, og føj i stedet den testgruppe, som brugeren tilhører, til ECS-administrationsbrugerlisten. Det er ligesom ovenstående trin, vi forsøger at minimere mulig fejlfinding. Den eneste forskel er, at ECS nu er opmærksom på gruppen og ikke den direkte bruger.

- Vær opmærksom på vidensartiklen (Log på Dell Support-konto kræves for at få adgang til artiklen). Det vil sige, hvis du vil bruge grupper, skal du være opmærksom på denne vidensartikel.

- Hvis det ikke lykkes domænebrugeren at logge på, skal du undersøge og foretage fejlfinding

- Med en administrationsbruger eller -gruppe, der kan logge på, er det nyttigt at vide, da det er lettere at foretage fejlfinding af brugeropsætning af domæneadministration end opsætning af domæneobjektbrugere, så det er godt at teste.

- Hvis en bruger derefter ønsker at bruge domæneobjekt og kan bevise over for sig selv, at de samme domænebrugere fungerer som brugergrænsefladeadministrationsbruger, er det nyttigt at vide, som om en bruger kan arbejde som en brugergrænsefladeadministrationsbruger, skal de arbejde som en objektbruger.

- For LDAP-certifikater (LDAP over SSL eller TLS) henvises til administratorvejledningen og vidensartiklen ECS: Sådan opsættes og accepteres alle certifikater via LDAPS på ECS

- Det anbefales at bekræfte, at LDAP-forbindelserne fungerer, og brugere kan logge ind på LDAP, før de ser på opsætning af LDAPS.

- Bemærk, at en gyldig og komplet certifikatkæde kan være påkrævet.

- Hvis du bruger LDAPS, skal serverens URL-adresser i godkendelsesudbyderen være i FQDN-format i stedet for IP-adressen, så de stemmer overens med LDAPS-certifikaterne, der viser LDAP-servernes FQDN i stedet for IP-adressen.

Formålet med de trin, der er angivet, er at diskontere mulige problemer ved at forenkle problemerne ned i trin til kontrol.

Afsnit 1: Godkendelsesudbyder

Se ECS-administratorvejledningen for alle trin.

Du kan føje godkendelsesudbydere til ECS, hvis du ønsker, at brugere skal godkendes af systemer uden for ECS.

En godkendelsesudbyder er et system, der er eksternt i forhold til ECS, og som kan godkende brugere på vegne af ECS.

ECS gemmer de oplysninger, der gør det muligt at oprette forbindelse til godkendelsesudbyderen, så ECS kan anmode om godkendelse af en bruger.

I ECS findes følgende typer godkendelsesudbydere:

- Active Directory-godkendelse (AD) eller LDAP-godkendelse (Lightweight Directory Access Protocol): Bruges til at godkende domænebrugere, der er tildelt administrationsroller i ECS.

- Slutsten: Bruges til at godkende OpenStack Swift-objektbrugere.

- Opret den bruger eller gruppe i AD, der indeholder de specifikke brugere, der skal logge på ECS:

- Navigering: Lede >Godkendelse

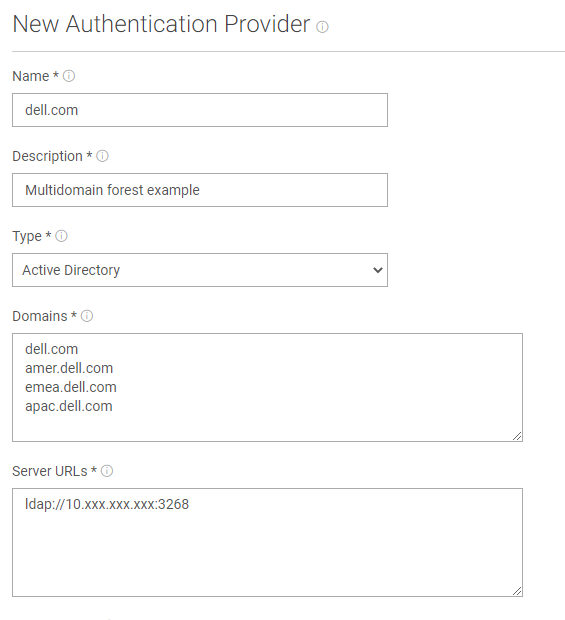

- Indtast feltet Navn og beskrivelse, og vælg den korrekte servertype:

Bemærk: Der kan opstå en fejlmeddelelse, hvis man forsøger at gemme en forkert type.

- Indtast i de domæner, der skal bruges.

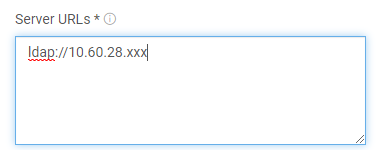

- AD- eller LDAP-server-URL:

Standardporten til LDAP er 389.

Standardporten til LDAPS er 636.

URL-format:

ldap://<Domain controller IP>:<port> Or ldaps://<Domain controller IP>:<port>

Standardporten til LDAP er 3268. Standardporten til LDAPS er 3269.

Hvis du bruger LDAPS, skal server-URL-adresserne i godkendelsesudbyderen være i FQDN-formatet i stedet for IP-adressen. Dette er for at matche LDAPS-certifikaterne, der viser LDAP-servernes FQDN i stedet for IP-adressen.

- Ændring eller opdatering af Manager DN.

F.eks.: Manager DN: CN=Administrator,CN=Brugere,DC=nas2008test,DC=com

Skal være den korrekte placering af Manager DN-brugeren på AD- eller LDAP-serveren.

Lederen DN:

Dette er den Active Directory Bind-brugerkonto, som ECS bruger til at oprette forbindelse til Active Directory- eller LDAP-serveren. Denne konto bruges til at søge i Active Directory, når en ECS-administrator angiver en bruger til rolletildeling.

Denne brugerkonto skal have "Læs alle inetOrgPerson-oplysninger" i Active Directory. InetOrgPerson-objektklassen bruges i flere bibliotekstjenester, der ikke er fra Microsoft, LDAP og X.500, til at repræsentere personer i en organisation.

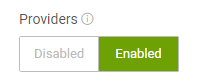

- Valgmuligheder for udbydere

For at teste og validere forbindelsen på dette tidspunkt skal du have den aktiveret.

- Indstilling af gruppeattributter:

Standard: CN

- Opdatering eller ændring af hvidlistningen af grupper

Et eller flere gruppenavne som defineret af godkendelsesudbyderen.

Flere værdier og jokertegn (f.eks. MyGroup*, TopAdminUsers*) er tilladt.

En tom værdi eller stjerne (*) gør ECS opmærksom på alle grupper, som en bruger tilhører.

Hvis der ikke tilføjes nogen grupper, accepteres brugere fra alle grupper som standard.

Det kan bruges til at begrænse brugergrupper.

Tom værdi eller stjerneværdi: Ingen brugergrupper begrænset.

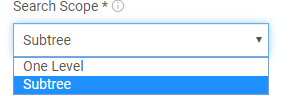

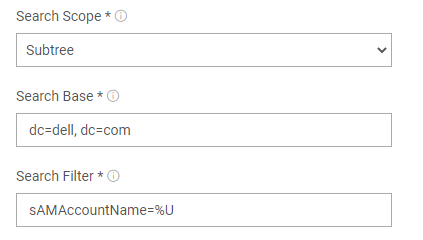

- Opdatering eller ændring af søgeområdet

- Opdatering eller ændring af søgebasen.

Mappeplacering for at starte brugersøgningen.

Hvis en bruger er uden for søgebasen, og søgeområdet forsøger at logge på, udsendes en ugyldig legitimationsfejl.

Have alle nødvendige AD- eller LDAP-brugere være inden for søgebasen. Og hvis brugeren vil bruge brugergrupper, skal du have både de brugere og grupper, der kræves i søgebasen.

ECS søger efter brugerens placering og derefter efter gruppens placering, hvis det er nødvendigt. Bekræft, at søgebasen kan finde brugerens placering, ikke kun gruppens placering.

Gruppeattributten kan defineres i "Gruppehvidliste".

Husk, at du kan have flere godkendelsesudbydere (med forskellige søgebaser). Eller du kan ændre søgebasen, så den omfatter den påkrævede brugerplacering, f.eks. "CN=Users,DC=nas2008test,DC=com" til "DC=nas2008test,DC=com"

- Søgefilter

Ikke valideret, når den føjes til godkendelsesudbyderen. Hvis der er konfigureret et alternativt UPN-suffiks, skal værdien i søgefilterformatet være sAMAccountName=%U, hvor %U er brugernavnet og ikke indeholder domænenavnet.

- Bekræft det korrekte søgefilter, som brugerne skal bruge:

Kontroller AD- eller LDAP-serveren for at bekræfte, dvs. LDIF-filen på en openLDAP-server.

Indikator for userPrincipalName (eksempel fundet i AD):

dn:CN=user1,CN=Users,DC=marketing,DC=example,DC=com userPrincipalName: user1@marketing.example.com memberOf: CN=marketing,CN=Users,DC=example,DC=com

Indikator for uid (eksempel fundet i openLDAP)

dn: uid=ldapuser1,ou=People,dc=example,dc=com uid: ldapuser1 cn: ldapuser1 sn: ldapuser1

Med sAMAccountName =% U ville en bruger logge ind som username@domain.com i modsætning til brugernavnet.

Dette er for at forhindre konflikt med ikke-domænebruger med samme brugernavn.

Det vil sige bruger1 > ikke-domæne brugerlogin user1@nas2008test.com > domænebrugerlogin.

Den domæneværdi, der skal bruges, skal svare til domæneposten i godkendelsesudbyderen for den bruger, der er nas2008test.com.

Bemærk brugerens e-mail, da de muligvis ikke stemmer overens, user@nas2008test.com vs user@emc.com.

Årsagen til, at sAMAccountName=%U bruger et stort U og userPrincipalName=%u bruger et lille bogstav u:

Ved at bruge 'U' søger den KUN efter brugernavnet, hvilket er formålet med sAMAccountName.

Mens userPrincipalName =% u også undersøger højre side af brugerværdien, er det nyttigt, hvis brugerens domæne adskiller sig fra domænenavnet.

Et kunde-AD- eller LDAP-team skal vide, hvad de bruger.

Se eksterne dokumenter, der findes online for mere information om forskellene.

- Opsætning af skov med flere domæner.

Overordnet eksempel: dell.com Eksempel på

underordnede domæner: amer.dell.com, emea.dell.com apac.dell.com

1) En gruppe kan være i et af domænerne, og nogle af dens brugere kan være i andre domæner.

2) Normalt er domænerne ikke synlige for hinanden, men det overordnede domæne kan se alle de underordnede domæner, og brug derfor det overordnede domæne som det primære domæne for godkendelsesudbyderen, når du opretter en skovforbindelse med flere domæner.

Trin, der er forskellige:

A) Navngiv domænet efter det overordnede domæne.

B) Angiv alle domæner af interesse i godkendelsesudbyderens domæneboks.

C) Hvis godkendelsesudbyderen understøtter en multidomæneskov, skal du bruge den globale katalogservers IP og altid angive portnummeret. Standardporte: LDAP: 3268, LDAPS: 3269

D) Indstil søgebasen til roden af det overordnede domæne.

E) Bemærk, at navnet på godkendelsesudbyderen vil være den primære identifikator for domænebrugerens brug. Det er i dette eksempel at tilføje brugere eller grupper som f.eks.: group1@dell.com, ikke et underdomæne som group1@amer.dell.com

Se afsnittet Administration og objekt, som brugere konfigurerer.

Afsnit 2: Administration og objekt, som brugerne konfigurerer

- Tilføj gruppen som administrationsbruger, og vælg de rigtige roller:

Du kan oprette og teste en enkelt AD- eller LDAP-bruger først, hvilket kan være nyttigt til fejlfinding.

Hvis den enkelte bruger derefter kan logge på uden problemer, skal du teste gruppeadministrationsbrugeren.

Seddel: Indlejrede grupper og deres brugere er afhængige af, at den overordnede gruppe fungerer korrekt. Test først den overordnede gruppe ved at logge på som bruger i den overordnede gruppe, og overvej derefter en indlejret gruppe.

Systemadministrator (administratorbruger) kan også være systemskærmbruger (skrivebeskyttet adgangsbruger). Administratorrettigheder tilsidesætter skærmens brugerrettigheder.

- Test login med den anden bruger i gruppen.

Afsnit 3: AD- eller LDAP-brugere som objektbrugere indstiller

Oprettelse af en administrationsbruger er nyttig til at teste forbindelsen til AD eller LDAP og skal udføres, før du opretter en objektbruger.

Se administrationsvejledningen OG dataadgangsvejledningen.

- Føj domænebrugere til et navneområde til objektbrugerbrug:

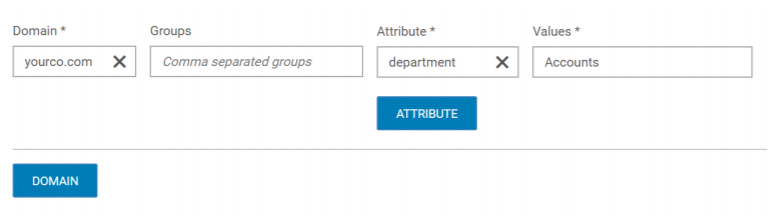

Du skal tilføje (tildele) domænebrugere i et navneområde, hvis du ønsker, at disse brugere skal udføre ECS-objektbrugerhandlinger. For at få adgang til ECS-objektlageret skal objektbrugere og navneområdeadministratorer være tildelt et navneområde. Du kan føje et helt domæne af brugere til et navneområde, eller du kan føje et undersæt af domænebrugerne til et navneområde ved at angive en bestemt gruppe eller attribut, der er knyttet til domænet.

Et domæne kan give brugere flere navneområder. Du kan f.eks. beslutte at føje brugere som regnskabsafdelingen i domænet "yourco.com" til navneområde1 og brugere som økonomiafdelingen i domænet "yourco.com" til navneområde2. I dette tilfælde giver domænet "yourco.com" brugerne to navneområder.

Et helt domæne, et bestemt sæt brugere eller en bestemt bruger kan ikke føjes til mere end ét navneområde. Domænet "yourco.com" kan f.eks. føjes til navneområde1, men domænet kan ikke også føjes til navneområde2.

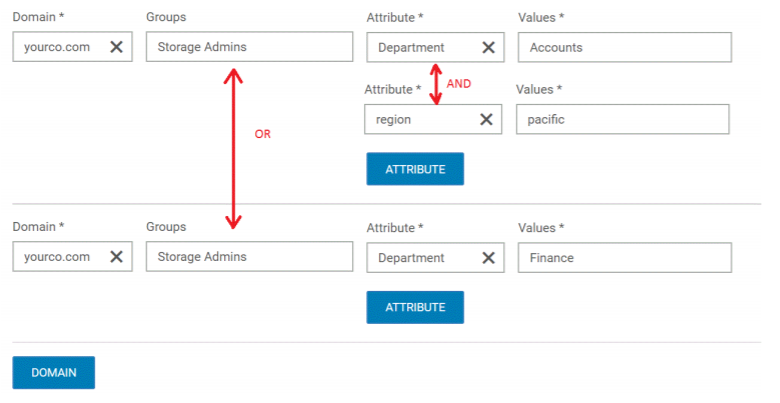

Følgende eksempel viser, at en system- eller navneområdeadministrator har føjet et undersæt af brugere i domænet "yourco.com" til et navneområde. de brugere, der har attributten afdeling = konti i Active Directory. System- eller navneområdeadministratoren har føjet brugerne i regnskabsafdelingen fra dette domæne til et navneområde ved hjælp af Rediger navneområde i ECS-portalen.

Figur 1. Tilføjelse af et undersæt af domænebrugere i et navneområde ved hjælp af én AD-attribut

Domæneobjektbrugere, der er valgt under valget "domæne", vil kun være ikke-administratorobjektbrugere med adgangsrettigheder til deres egne oprettede buckets.

Attributter er en delmængdeindstilling, der kan fjernes ved at klikke på "X".

Undergruppen Attributter skal matche attributterne for domænebrugere på AD-serveren.

Følgende eksempel viser et andet eksempel, hvor system- eller navneområdeadministratoren bruger mere kornethed til at føje brugere til et navneområde. I dette tilfælde har system- eller navneområdeadministratoren tilføjet medlemmerne i domænet "yourco.com", der tilhører gruppen Lageradministratorer med attributten afdeling = Konti OG områdeattributten = Stillehavet, ELLER tilhører gruppen Lageradministratorer med attributten Afdeling = Finans.

Figur 2. Tilføjelse af et undersæt af domænebrugere i et navneområde ved hjælp af flere AD-attributter

- Domænebruger skal oprette en hemmelig nøgle i henhold til ECS-vejledningen til dataadgang

ECS Management REST API giver mulighed for at tillade godkendte domænebrugere at anmode om en hemmelig nøgle, så de kan få adgang til objektlageret. ECS API-referencen kan bruges, hvor du vil oprette en brugerdefineret klient til at udføre visse ECS-administrationshandlinger. Til enkle handlinger kan domænebrugere bruge curl eller en browserbaseret HTTP-klient til at køre API'en for at oprette en hemmelig nøgle.

Se afsnittet Dataadgangsvejledning: Opret en hemmelig S3-nøgle: selvbetjening

En domænebruger kan oprettes som objektbruger som på brugergrænsefladen som normal oprettelse af objektbruger.

En bruger kan oprette en domæneobjektbruger ved hjælp af selvbetjenings-API'en. Hver domænebruger kræver en hemmelig nøgle, domæneobjektgrupper kan ikke bruges.

Selvbetjenings-API'en giver gyldige domænebrugere mulighed for at oprette hemmelige nøgler, uden at en brugergrænsefladeadministratorbruger opretter hver objektbruger individuelt.

Det er obligatorisk, at et navneområde knyttes til domænebrugeren eller -gruppen på forhånd, ellers opstår der en ugyldig fejl, når du forsøger selvbetjenings-API-kommandoerne.

Test først domænebrugerens forbindelse til ECS:

user@device:~$ curl -ik -u TestUser@TestDomain.com https://10.xxx.xxx.xxx:4443/login Enter host password for user 'TestUser@TestDomain.com': HTTP/1.1 200 OK Date: Thu, 09 Apr 2020 14:30:04 GMT Content-Type: application/xml Content-Length: 106 Connection: keep-alive X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8= X-SDS-AUTH-USERNAME: TestUser@TestDomain.com X-SDS-AUTH-MAX-AGE: 28800 <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>TestUser@TestDomain.com</user></loggedIn>Opret en hemmelig nøgle til brugeren

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <user_secret_keys> <secret_key_1/> <secret_key_1_exist>false</secret_key_1_exist> <secret_key_2/> <secret_key_2_exist>false</secret_key_2_exist> <key_timestamp_1/> <key_timestamp_2/> </user_secret_keys>Brug tokenet til at oprette en gyldig domæneobjektbruger, og undersøg:

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" -H "Content-Type:application/json" -X POST -d "{}" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format -

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<user_secret_key>

<link rel="self" href="/object/user-secret-keys/TestUser@TestDomain.com"/>

<secret_key>6C7fW_Secret_Key_COl38yzAHIRorJ3oiK</secret_key>

<key_expiry_timestamp/>

<key_timestamp>2020-04-09 14:44:27.431</key_timestamp>

</user_secret_key>

En domænebruger bør nu kunne bruge programmer som S3-browseren til at bruge navneområdet som normale objektbrugere.

Additional Information

Brugerloginfejl:

"Access is denied due to invalid or expired credentials."

- Bruger eller adgangskode er forkert.

- Brugeren blev ikke fundet, og brugeren blev ikke fundet, kan skyldes en forkert søgebase i godkendelsesudbyderen for den pågældende bruger.

- Det kan tage et par minutter, før ændringer af en ECS-godkendelsesudbyder træder i kraft, og den rettede godkendelsesudbyder opdaterer stadig forbindelsen til AD eller LDAP.

- Bruger AD-parameteren "Brugeren skal ændre adgangskode ved næste login" er aktiv for den pågældende bruger. Bemærk, ECS kan ikke ændre domænebrugernes adgangskode på AD- eller LDAP-serveren, og dette medfører derfor en fejl, da AD- eller LDAP-serveren forsøger at håndhæve parameteren. Du kan enten ændre adgangskoden i et andet program eller fjerne markeringen i afkrydsningsfeltet for parameteren. Det anbefales også at være på 3.6.2.0 eller derover for dette problem, da ECS derefter vil bede brugerne om AD-serveranmodningen om at

"User must change password at next login." -

Brugeren af typen sAMAccountName mangler den korrekte domæneværdi, der er username@domain.

-

Du har muligvis indstillet søgebasen til:

CN=Groups,DC=CAS,DC=EMC,DC=com

While the user location is:

CN=Users,DC=CAS,DC=EMC,DC=com

Indstil søgebasen til en placering, der kan finde de nødvendige brugere og den ønskede gruppe i søgeområdet:

DC=CAS,DC=EMC,DC=com

Søgebasen er at finde brugerne og den gruppe, de er i, ikke kun de grupper, som brugerne er i. Gruppemedlemskab kan filtreres ud i søgningen ved hjælp af gruppens hvidlisteindstilling.

Når du forsøger at oprette en godkendelsesudbyder, kan der opstå en fejl:

"Error 1008 (http:400): invalid parameter"

"Connection to the LDAP server succeeded, but the Manager DN CN=Users,DC=CAS,DC=EMC,DC=com or its password failed to authenticate"

- Er indstillet til den nøjagtige korrekte brugerplacering, CN=Administrator,CN=Brugere,DC=CAS,DC=EMC,DC=com ikke CN=Brugere,DC=CAS,DC=EMC,DC=com

- Adgangskoden er korrekt.

- Brugeren skal have den nødvendige autorisation til at være Manager DN-bruger.

Når du forsøger at oprette en godkendelsesudbyder, kan der opstå en fejl:

"Error 7000 (http: 500): An error occurred in the API Service. An error occurred in the API service. Cause: Error creating auth provider."

I tilfælde af nye VDC-opsætninger, hvis AD- eller LDAP-godkendelsesudbyderen forsøges tilføjet, før VDC'en har en replikeringsgruppe. Ovenstående fejlmeddelelse kan forekomme.

Mulige årsager:Der skal oprettes en replikeringsgruppe,

før godkendelsesudbyderen konfigureres.

Som AD- eller LDAP-brugere kan bruges som administrations- eller objektbrugere.

Og objektbrugere kræver en replikeringsgruppe for at fungere, og derfor kan tilføjelse af en godkendelsesudbyder muligvis medføre fejl på grund af, at replikeringsgruppekontrollen mislykkes.

ECS-understøttelse kan tjekke objcontrolsvc.log-logfilerne ind på tidspunktet for godkendelsesudbyderforsøget:

command type REQUEST_AUTHPROVIDER_CREATE failed with error code ERROR_RG_NOT_FOUND and message 'replication group urn:storageos:ReplicationGroupInfo:00000000-0000-0000-0000-000000000000:global not found'

Hvis det er tilfældet, skal du føje en replikeringsgruppe til VDC'en og derefter prøve at tilføje en godkendelsesudbyder igen.

Hvis en bruger har ændret LDAP-serveren, mens FQDN på den nye LDAP-server svarer til FQDN på den gamle LDAP-server.

Det aktuelle LDAP SSL-certifikat kan pege på den gamle LDAP-server, derfor skal LDAP SSL-certifikatet erstattes med et opdateret LDAP SSL-certifikat.

Mulig fejlmeddelelse:

Kontrollér, at certifikatet er udstedt, og sørg for, at FQDN svarer nøjagtigt til den URL-adresse, der bruges i ECS-brugergrænsefladen. Alternativt kan du gennemse emnerne for alternative navne nøjagtigt fra certifikatet:

Kommando:

sudo openssl s_client -connect :636 < /dev/null | openssl x509 -noout -text | grep DNS:

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636 < /dev/null| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS1.LOCAL

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS.LOCAL

Gennemgå dit LDAPS-certifikat på ECS-matches, hvis ikke, kan det være, at der kræves et nyt, korrekt certifikat til ECS.

En bruger kan overveje at åbne en SR med ECS-support for at få hjælp, hvis det er tilfældet.

- Er feltet Godkendelsesudbyder blevet korrekt udfyldt af brugeren?

-

Er administrationsbrugeren blevet oprettet?

-

Er testbrugeren og adgangskoden indtastet korrekt ved ECS-login?

-

Kan de logge ind med en anden bruger fra et domæne?

-

Er det første gang, AD eller LDAP konfigureres på ECS?

-

Hvis der ikke er oprettet en ny AD eller LDAP på ECS, har de så nogensinde været i stand til at logge ind med disse legitimationsoplysninger? I bekræftende fald oplyses det, om der er sket ændringer, som kan påvirke tilladelsen?

Hav alle de nødvendige oplysninger klar til support, herunder en testbrugerinformation for det påkrævede domæne.

Support kan kræve en Web Ex-session, og for at brugeren viser understøttelse af både AD- eller LDAP-serveren og ECS-detaljerne. Support kan kræve, at brugeren indtaster en testbrugerlegitimation.

Dette indhold er oversat til 15 forskellige sprog: