ECS: UI에서 AD 또는 LDAP 서버 연결을 설정하는 방법

Summary: ECS UI에서 AD(Active Directory) 또는 LDAP(Lightweight Directory Access Protocol) 서버 연결을 설정하는 방법

Instructions

사용할 정확한 AD 또는 LDAP 정보를 확인합니다.

ECS에 입력된 값(아래 참조)이 AD 또는 LDAP 서버의 세부 정보와 일치하지 않을 수 있으며, 이로 인해 도메인 사용자 로그인 시도에 대해 잘못된 자격 증명 오류 출력이 생성될 수 있습니다.

AD 또는 LDAP 서버의 값을 보고 확인합니다.

인증 공급자 장의 ECS 관리자 가이드 섹션과 "AD 또는 LDAP 인증 공급자 추가"를 읽어 보십시오.

섹션 1)

인증 공급자를 올바르게 설정해야 합니다.

인증 공급자는 AD 또는 LDAP 서버에 대한 ECS 연결이 정의되는 곳입니다.

섹션 2 및 3)

AD 또는 LDAP 사용자를 오브젝트 사용자 또는 관리 사용자로 사용하여 ECS UI에 로그인하도록 ECS를 설정할 수 있습니다.

설정 또는 문제 해결에서 발생 가능한 문제의 복잡성을 최소화하는 것부터 시작하여 여러 단계를 진행합니다.

- ECS UI > Authentication Provider로 이동하여 하나의 서버 URL을 사용하여 하나의 AD 또는 LDAP 서버에 인증 Provider를 설정합니다. 이는 복잡성을 최소화하기 위한 것입니다.

- 서버 URL 상자에서 가능하면 LDAPS 대신 LDAP를 사용하여 테스트해 보십시오. LDAP가 작동하지 않는 것처럼 LDAPS도 작동하지 않습니다.

- 올바른 관리자 DN이 있어야 합니다.

- 큰 검색 기준이 아닌 정확한 사용자 폴더에 검색 기준을 설정합니다. 이는 초과되는 LDAP 시간 초과 값을 할인하기 위한 것입니다.

- 검색 필터로 올바른 유형을 선택합니다. AD 또는 LDAP 서버의 사용자 특성에 사용할 특성이 표시됩니다. 아래를 참조하십시오. 가능한 검색 필터 옵션:

sAMAccountName=%U, userPrincipalName=%u, uid=%U - 일반적인 질문은 사용할 인증 공급자 유형입니다. AD, Keystone 또는 LDAP? 서버가 Windows Active Directory인 경우 AD 유형을 사용하는 것이 좋습니다. 서버가 Linux openLDAP인 경우 LDAP 유형을 사용합니다. 서버가 Keystone이면 Keystone을 사용합니다.

- 테스트 사용자를 도메인 관리 사용자로 추가하고 로그인을 테스트합니다.

- ECS UI>사용자 >관리 사용자>추가에 테스트 사용자 추가

- 올바른 형식은 username@domainname입니다. ECS는 @ 기호 as를 사용하여 인증 공급자에 정의된 도메인 사용자를 찾도록 감지합니다.

- ECS에 대한 사용자 권한, 즉 관리자 또는 모니터링 사용자 권한을 정의하려면 사용자 목록에 사용자를 추가해야 합니다.

- 사용자 로그인을 테스트합니다.

- 도메인 사용자 로그인에 실패한 경우 검사 및 문제 해결

- 성공하면 검색 베이스를 사용자가 원하는 기본 검색 베이스, 즉 루트 위치로 변경합니다.

- 그런 다음 로그인 성공과 실패 사이의 유일한 변경 사항은 검색 기반 변경입니다. 기술 자료 문서 ECS: AD/LDAP 시간 초과 값 초과로 인한 도메인 사용자의 간헐적인 로그인 실패

- 성공하면 이제 도메인 그룹을 테스트할 수 있습니다.

- 성공하면 검색 베이스를 사용자가 원하는 기본 검색 베이스, 즉 루트 위치로 변경합니다.

- 사용자가 로그인할 수 있는 경우 사용자 그룹도 사용할 수 있습니다.

- 그룹 및 필요한 그룹의 사용자가 검색 기준 범위 내에 있는지 확인합니다.

- 위와 같은 테스트 사용자를 테스트하여 연결이 작동하는지 확인하는 것이 가장 좋습니다.

- ECS 관리 목록에서 그룹의 테스트 사용자를 제거하고 대신 사용자가 속한 테스트 그룹을 ECS 관리 사용자 목록에 추가합니다. 이는 위의 단계와 마찬가지로 가능한 문제 해결을 최소화하기 위한 것입니다. 유일한 차이점은 이제 ECS가 직접 사용자가 아닌 그룹을 인식한다는 것입니다.

- 기술 자료 문서(문서에 액세스하려면 Dell 지원 계정에 로그인해야 함)를 숙지합니다. 즉, 그룹을 사용하려면 이 기술 자료 문서를 알고 있어야 합니다.

- 도메인 사용자 로그인에 실패한 경우 검사 및 문제 해결

- 로그인 가능한 관리 사용자 또는 그룹이 있으면 도메인 오브젝트 사용자 설정보다 도메인 관리 사용자 설정 문제를 해결하는 것이 더 쉽기 때문에 테스트하는 것이 좋습니다.

- 그런 다음 사용자가 도메인 개체를 사용하고 동일한 도메인 사용자가 UI 관리 사용자로 작업한다는 것을 스스로 증명할 수 있는 경우 사용자가 UI 관리 사용자로 작업할 수 있는 것처럼 개체 사용자로 작업해야 한다는 것을 아는 것이 도움이 됩니다.

- LDAP(LDAP over SSL 또는 TLS) 인증서의 경우 관리자 가이드 및 기술 자료 문서 ECS를 참조하십시오. ECS에서 LDAPS를 통해 모든 인증서를 설정하고 수락하는 방법

- LDAPS 설정을 살펴보기 전에 LDAP 연결이 작동하고 사용자가 LDAP에 로그인할 수 있는지 확인하는 것이 좋습니다.

- 유효하고 완전한 인증서 체인이 필요할 수 있습니다.

- LDAPS를 사용하는 경우 인증 공급자의 서버 URL은 IP 주소 대신 LDAP 서버 FQDN을 나열하는 LDAPS 인증서와 일치하도록 IP 주소가 아닌 FQDN 형식이어야 합니다.

나열된 단계의 목적은 문제를 확인할 단계로 단순화하여 발생 가능한 문제를 무시하는 것입니다.

섹션 1 : 인증 공급자

모든 단계는 ECS 관리자 가이드를 참조하십시오.

사용자가 ECS 외부의 시스템에서 인증을 받도록 하려면 인증 공급자를 ECS에 추가할 수 있습니다.

인증 공급자는 ECS를 대신하여 사용자를 인증할 수 있는 ECS 외부의 시스템입니다.

ECS는 사용자 인증을 요청할 수 있도록 인증 공급자에 연결할 수 있는 정보를 저장합니다.

ECS에서는 다음 유형의 인증 공급자를 사용할 수 있습니다.

- AD(Active Directory) 인증 또는 LDAP(Lightweight Directory Access Protocol) 인증: ECS에서 관리 역할에 할당된 도메인 사용자를 인증하는 데 사용됩니다.

- 키스톤: OpenStack Swift 오브젝트 사용자를 인증하는 데 사용됩니다.

- ECS에 로그인해야 하는 특정 사용자를 포함하는 사용자 또는 그룹을 AD에서 생성합니다.

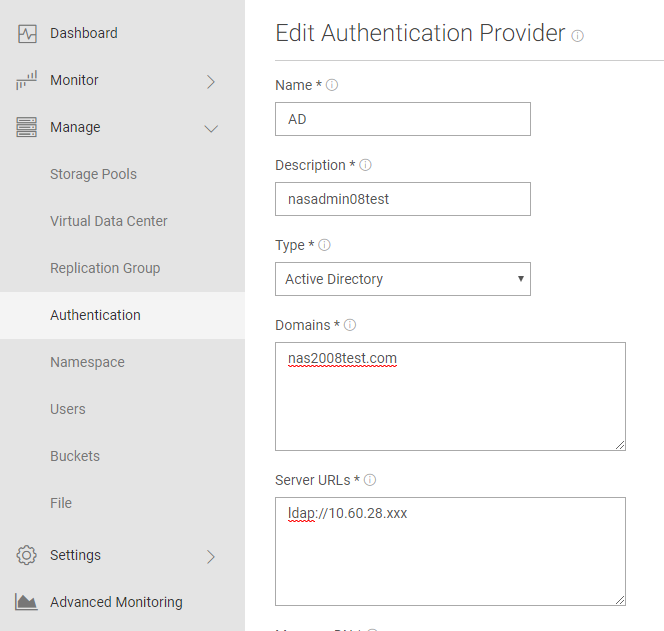

- 탐색: 관리하다 >인증

- 이름 및 설명 필드를 입력하고 올바른 서버 유형을 선택합니다.

참고: 잘못된 유형을 저장하려고 하면 오류 메시지가 발생할 수 있습니다.

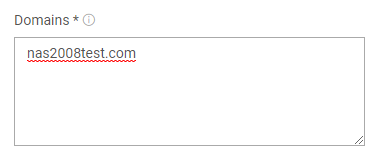

- 사용할 도메인을 입력합니다.

- AD 또는 LDAP 서버 URL:

LDAP의 기본 포트는 389입니다.

LDAPS의 기본 포트는 636입니다.

URL 형식:

ldap://<Domain controller IP>:<port> Or ldaps://<Domain controller IP>:<port>

LDAP의 기본 포트는 3268입니다. LDAPS의 기본 포트는 3269입니다.

LDAPS를 사용하는 경우 인증 공급자의 서버 URL은 IP 주소가 아닌 FQDN 형식이어야 합니다. 이는 IP 주소 대신 LDAP 서버 FQDN을 나열하는 LDAPS 인증서와 일치시키기 위한 것입니다.

- 관리자 DN을 변경하거나 업데이트합니다.

예: 관리자 DN: CN=Administrator,CN=Users,DC=nas2008test,DC=com

AD 또는 LDAP 서버에서 Manager DN 사용자의 올바른 위치여야 합니다.

관리자 DN:

ECS가 Active Directory 또는 LDAP 서버에 연결하는 데 사용하는 Active Directory 바인딩 사용자 계정입니다. 이 계정은 ECS 관리자가 역할 할당을 위해 사용자를 지정할 때 Active Directory를 검색하는 데 사용됩니다.

이 사용자 계정에는 Active Directory에 "모든 inetOrgPerson 정보 읽기"가 있어야 합니다. InetOrgPerson 개체 클래스는 여러 타사 디렉터리 서비스, LDAP 및 X.500 디렉터리 서비스에서 조직의 사용자를 나타내는 데 사용됩니다.

- 공급자 옵션

이 단계에서 연결을 테스트하고 유효성을 검사하려면 연결을 사용하도록 설정합니다.

- 그룹 속성 설정:

기본값: 씨엔(CN)

- 그룹 허용 목록 업데이트 또는 변경

인증 공급자가 정의한 하나 이상의 그룹 이름입니다.

여러 값과 와일드카드(예: MyGroup*, TopAdminUsers*)를 사용할 수 있습니다.

빈 값 또는 별표(*)를 사용하면 사용자가 속한 모든 그룹을 ECS에서 인식할 수 있습니다.

기본적으로 그룹을 추가하지 않으면 모든 그룹의 사용자가 허용됩니다.

이는 사용자 그룹을 제한하는 데 사용할 수 있습니다.

공백 또는 별표 값: 제한된 사용자 그룹이 없습니다.

- 검색 범위 업데이트 또는 변경

- 검색 기반을 업데이트하거나 변경합니다.

사용자 검색을 시작할 폴더 위치입니다.

사용자가 검색 베이스 외부에 있고 검색 범위에 로그인을 시도하면 잘못된 자격 증명오류가 출력됩니다.

필요한 모든 AD 또는 LDAP 사용자가 검색 베이스 내에 있어야 합니다. 그리고 사용자가 사용자 그룹을 사용하려는 경우 검색 베이스 내에 필요한 사용자와 그룹이 모두 있어야 합니다.

ECS는 사용자 위치를 검색한 다음 필요한 경우 그룹 위치를 검색합니다. 검색 기반이 그룹 위치뿐만 아니라 사용자 위치를 찾을 수 있는지 확인합니다.

그룹 속성은 "그룹 허용 목록"에서 정의할 수 있습니다.

인증 공급자(검색 기반이 서로 다름)는 여러 개 있을 수 있습니다. 또는 필요한 사용자 위치를 포함하도록 검색 기반을 변경할 수 있습니다(예: "CN=Users,DC=nas2008test,DC=com"에서 "DC=nas2008test,DC=com"으로).

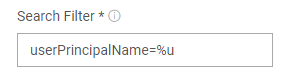

- 검색 필터

인증 공급자에 추가할 때 유효성이 검사되지 않습니다. 대체 UPN 접미사가 AD로 구성된 경우 검색 필터 형식 값은 sAMAccountName=%U여야 합니다. 여기서 %U는 사용자 이름이고 도메인 이름을 포함하지 않습니다.

- 사용자가 사용할 올바른 검색 필터를 확인합니다.

AD 또는 LDAP 서버를 확인하여 openLDAP 서버의 LDIF 파일인지 확인합니다.

userPrincipalName의 표시기(AD에 있는 예):

dn:CN=user1,CN=Users,DC=marketing,DC=example,DC=com userPrincipalName: user1@marketing.example.com memberOf: CN=marketing,CN=Users,DC=example,DC=com

uid 표시기(예: openLDAP에서 찾을 수 있음)

dn: uid=ldapuser1,ou=People,dc=example,dc=com uid: ldapuser1 cn: ldapuser1 sn: ldapuser1

sAMAccountName=%U인 경우 사용자는 사용자 이름이 아닌 username@domain.com 로 로그인합니다.

이는 동일한 사용자 이름을 가진 비도메인 사용자와의 충돌을 방지하기 위한 것입니다.

즉, 도메인 사용자 로그인 user1@nas2008test.com > user1 > 비도메인 사용자 로그인입니다.

사용할 도메인 값은 nas2008test.com 해당 사용자에 대한 인증 공급자의 도메인 항목과 일치해야 합니다.

사용자 이메일은 user@nas2008test.com 대 user@emc.com 일치하지 않을 수 있으므로 유의하십시오.

sAMAccountName=%U가 대문자 U를 사용하고 userPrincipalName=%u가 소문자 u를 사용하는 이유:

'U'를 사용하면 sAMAccountName의 목적인 사용자 이름만 검색합니다.

userPrincipalName=%u는 사용자 값의 오른쪽도 검사하지만 사용자의 도메인이 도메인 이름과 다른 경우에 유용합니다.

고객 AD 또는 LDAP 팀은 그들이 사용하는 것을 알고 있어야 합니다.

차이점에 대한 자세한 내용은 온라인에서 찾을 수 있는 외부 문서를 참조하십시오.

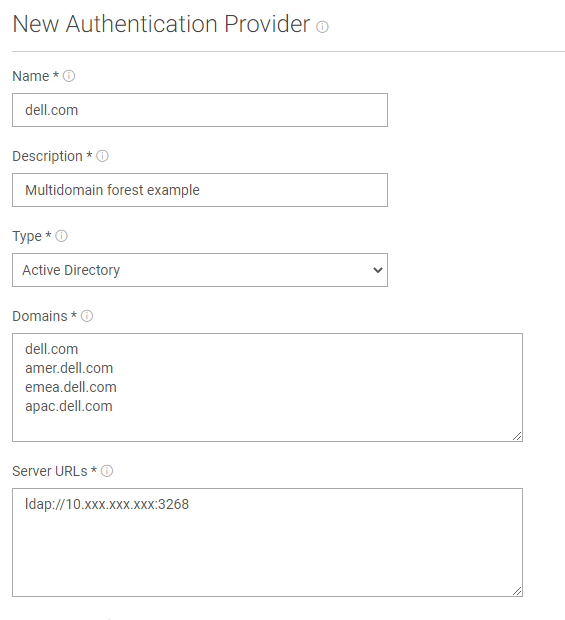

- 다중 도메인 포리스트 설정

상위 예: dell.com

하위 도메인 예: amer.dell.com, emea.dell.com apac.dell.com

1) 그룹은 도메인 중 하나에 있을 수 있고 일부 사용자는 다른 도메인에 있을 수 있습니다.

2) 일반적으로 도메인은 서로 표시되지 않지만 부모 도메인은 모든 자식 도메인을 볼 수 있으므로 다중 도메인 포리스트 연결을 설정할 때 부모 도메인을 인증 공급자의 기본 도메인으로 사용합니다.

다른 단계:

A) 상위 도메인 이름을 따서 도메인 이름을 지정합니다.

B) 인증 공급자의 도메인 상자에 관심 있는 모든 도메인을 나열합니다.

C) 인증 공급자가 다중 도메인 포리스트를 지원하는 경우 글로벌 카탈로그 서버 IP를 사용하고 항상 포트 번호를 지정합니다. 기본 포트: LDAP: 3268, LDAPS: 3269

D) 검색 기반을 상위 도메인의 루트로 설정합니다.

E) 인증 공급자 이름은 도메인 사용자 사용에 대한 기본 식별자입니다. 즉, 이 예에서는 다음과 같은 하위 도메인이 아닌 group1@dell.com 와 같은 사용자 또는 그룹을 추가합니다 group1@amer.dell.com

관리 및 개체 사용자 설정 섹션을 참조하십시오.

섹션 2: 관리 및 오브젝트 사용자 설정

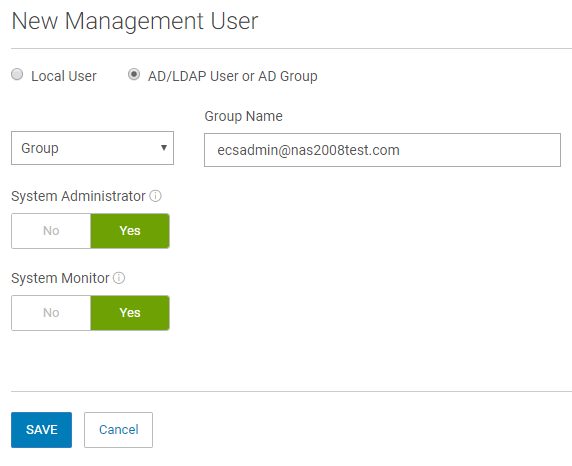

- 그룹을 관리 사용자로 추가하고 올바른 역할을 선택합니다.

먼저 단일 AD 또는 LDAP 사용자를 생성하고 테스트할 수 있으며, 이는 문제 해결에 유용할 수 있습니다.

그런 다음 단일 사용자가 문제 없이 로그인할 수 있으면 그룹 관리 사용자를 테스트합니다.

메모: 중첩된 그룹과 해당 사용자는 올바르게 작동하는 상위 그룹에 종속됩니다. 먼저 상위 그룹에 사용자로 로그인하여 상위 그룹을 테스트한 다음 중첩된 그룹을 고려합니다.

시스템 관리자(관리 사용자)는 시스템 모니터 사용자(읽기 전용 액세스 사용자)일 수도 있습니다. 관리자 권한이 모니터 사용자 권한보다 우선합니다.

- 그룹의 다른 사용자로 로그인을 테스트합니다.

섹션 3: AD 또는 LDAP 사용자를 오브젝트 사용자로 설정

관리 사용자 생성은 AD 또는 LDAP에 대한 연결을 테스트하는 데 유용하며 오브젝트 사용자를 생성하기 전에 수행해야 합니다.

관리 가이드 및 데이터 액세스 가이드를 참조하십시오.

- 오브젝트 사용자가 사용할 네임스페이스에 도메인 사용자 추가:

도메인 사용자가 ECS 오브젝트 사용자 작업을 수행하도록 하려면 이러한 사용자를 네임스페이스에 추가(할당)해야 합니다. ECS 오브젝트 저장소에 액세스하려면 네임스페이스에 오브젝트 사용자와 네임스페이스 관리자가 할당되어 있어야 합니다. 전체 사용자 도메인을 네임스페이스에 추가하거나 도메인과 연결된 특정 그룹 또는 속성을 지정하여 도메인 사용자의 하위 집합을 네임스페이스에 추가할 수 있습니다.

도메인은 사용자에게 여러 네임스페이스를 제공할 수 있습니다. 예를 들어 "yourco.com" 도메인의 Accounts 부서와 같은 사용자를 namespace1에 추가하고 "yourco.com" 도메인의 Finance 부서와 같은 사용자를 namespace2에 추가할 수 있습니다. 이 경우 "yourco.com" 도메인은 두 네임스페이스에 대한 사용자를 제공합니다.

전체 도메인, 특정 사용자 집합 또는 특정 사용자를 둘 이상의 네임스페이스에 추가할 수 없습니다. 예를 들어 "yourco.com" 도메인은 namespace1에 추가할 수 있지만 namespace2에도 추가할 수는 없습니다.

다음 예제에서는 System 또는 네임스페이스 관리자가 "yourco.com" 도메인에 있는 사용자 하위 집합을 네임스페이스에 추가했음을 보여 줍니다. Active Directory의 부서 특성 = 계정인 사용자입니다. System Administrator 또는 네임스페이스 관리자가 ECS Portal의 Edit 네임스페이스를 사용하여 이 도메인의 Accounts 부서 사용자를 네임스페이스에 추가했습니다.

그림 1. 하나의 AD 특성을

사용하여 네임스페이스에 도메인 사용자 하위 집합 추가: "도메인" 선택에서 선택한 도메인 오브젝트 사용자는 자신이 생성한 버킷에 대한 액세스 권한만 가진 관리자가 아닌 오브젝트 사용자 입니다.

속성은 "X"를 클릭하여 제거할 수 있는 하위 집합 옵션입니다.

특성 하위 집합은 AD 서버의 도메인 사용자 특성과 일치해야 합니다.

다음 예에서는 System Administrator 또는 네임스페이스 관리자가 네임스페이스에 사용자를 추가하는 데 더 세분화된 방법을 사용하는 다른 예를 보여 줍니다. 이 경우 시스템 또는 네임스페이스 관리자는 Department 특성 = Accounts AND Region 속성 = Pacific인 Storage Admins 그룹에 속하거나 Department 특성 = Finance인 Storage Admins 그룹에 속한 구성원을 "yourco.com" 도메인에 추가했습니다.

그림 2. 여러 AD 특성을 사용하여 네임스페이스에 도메인 사용자 하위 집합 추가

- ECS 데이터 액세스 가이드에 따라 암호 키를 생성하는 도메인 사용자

ECS Management REST API는 인증된 도메인 사용자가 오브젝트 저장소에 액세스할 수 있도록 암호 키를 요청할 수 있는 기능을 제공합니다. ECS API 참조는 특정 ECS 관리 작업을 수행하기 위한 사용자 지정 클라이언트를 생성하려는 경우에 사용할 수 있습니다. 간단한 작업을 위해 도메인 사용자는 curl 또는 브라우저 기반 HTTP 클라이언트를 사용하여 API를 실행하여 암호 키를 생성할 수 있습니다.

데이터 액세스 가이드 섹션을 참조하십시오. S3 암호 키 생성: 셀프 서비스

도메인 사용자는 일반 오브젝트 사용자 생성과 마찬가지로 UI에서와 같이 오브젝트 사용자로 생성할 수 있습니다.

사용자는 셀프 서비스 API를 사용하여 도메인 오브젝트 사용자를 생성할 수 있습니다. 각 도메인 사용자에게는 암호 키가 필요하며 도메인 개체 그룹은 사용할 수 없습니다.

셀프 서비스 API를 사용하면 UI 관리자가 각 오브젝트 사용자를 개별적으로 생성하지 않고도 유효한 도메인 사용자가 비밀 키를 생성할 수 있습니다.

네임스페이스를 도메인 사용자 또는 그룹에 미리 연결해야 합니다. 그렇지 않으면 셀프 서비스 API 명령을 시도할 때 잘못된 오류가 발생합니다.

먼저 ECS에 대한 도메인 사용자의 연결을 테스트합니다.

user@device:~$ curl -ik -u TestUser@TestDomain.com https://10.xxx.xxx.xxx:4443/login Enter host password for user 'TestUser@TestDomain.com': HTTP/1.1 200 OK Date: Thu, 09 Apr 2020 14:30:04 GMT Content-Type: application/xml Content-Length: 106 Connection: keep-alive X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8= X-SDS-AUTH-USERNAME: TestUser@TestDomain.com X-SDS-AUTH-MAX-AGE: 28800 <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>TestUser@TestDomain.com</user></loggedIn>사용자의 암호 키 생성

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <user_secret_keys> <secret_key_1/> <secret_key_1_exist>false</secret_key_1_exist> <secret_key_2/> <secret_key_2_exist>false</secret_key_2_exist> <key_timestamp_1/> <key_timestamp_2/> </user_secret_keys>토큰을 사용하여 유효한 도메인 오브젝트 사용자를 생성하고 다음을 검토합니다.

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" -H "Content-Type:application/json" -X POST -d "{}" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format -

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<user_secret_key>

<link rel="self" href="/object/user-secret-keys/TestUser@TestDomain.com"/>

<secret_key>6C7fW_Secret_Key_COl38yzAHIRorJ3oiK</secret_key>

<key_expiry_timestamp/>

<key_timestamp>2020-04-09 14:44:27.431</key_timestamp>

</user_secret_key>

이제 도메인 사용자는 S3 브라우저와 같은 애플리케이션을 사용하여 일반 오브젝트 사용자처럼 네임스페이스를 사용할 수 있습니다.

Additional Information

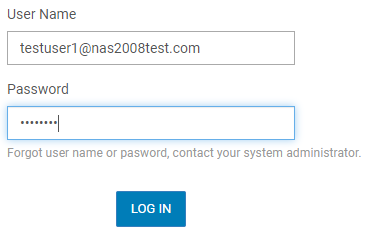

사용자 로그인 오류:

"Access is denied due to invalid or expired credentials."

- 사용자 또는 암호가 올바르지 않습니다.

- 사용자를 찾을 수 없음 및 사용자를 찾을 수 없음은 해당 사용자에 대한 인증 공급자의 검색 기반이 잘못 되었기 때문일 수 있습니다.

- ECS 인증 공급업체에 대한 변경 사항이 적용되는 데 몇 분 정도 걸릴 수 있으며, 수정된 인증 공급업체는 여전히 AD 또는 LDAP에 대한 연결을 업데이트하고 있습니다.

- 해당 사용자에 대해 사용자 AD 매개변수 "사용자가 다음 로그인 시 비밀번호를 변경해야 함"이 활성 상태입니다. ECS는 AD 또는 LDAP 서버에서 도메인 사용자 비밀번호를 변경할 수 없으므로 AD 또는 LDAP 서버가 매개변수를 적용하려고 할 때 오류가 발생합니다. 다른 애플리케이션에서 암호를 변경하거나 매개변수 확인란의 선택을 취소합니다. 또한 ECS는 사용자에게 AD 서버 요청에 대한 메시지를 표시하므로 이 문제에 대해 3.6.2.0 이상을 사용하는 것이 좋습니다.

"User must change password at next login." -

sAMAccountName 유형 사용자에게 username@domain인 올바른 도메인 값이 없습니다.

-

다음과 같이 검색 기반을 설정했을 수 있습니다.

CN=Groups,DC=CAS,DC=EMC,DC=com

While the user location is:

CN=Users,DC=CAS,DC=EMC,DC=com

검색 범위에서 필요한 사용자 및 필요한 그룹을 찾을 수 있는 위치로 검색 베이스를 설정합니다.

DC=CAS,DC=EMC,DC=com

검색 기준은 사용자가 속한 그룹뿐만 아니라 사용자와 사용자가 속한 그룹을 찾는 것입니다. 그룹 화이트리스트 옵션을 사용하여 검색에서 그룹 멤버십을 필터링할 수 있습니다.

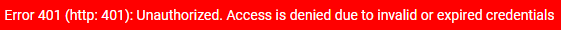

인증 공급자를 만들려고 하면 오류가 발생할 수 있습니다.

"Error 1008 (http:400): invalid parameter"

"Connection to the LDAP server succeeded, but the Manager DN CN=Users,DC=CAS,DC=EMC,DC=com or its password failed to authenticate"

- CN=Users,DC=CAS,DC=EMC,DC=com이 아니라 CN=Administrator,CN=Users,DC=CAS,DC=EMC,DC=DC=com인 CN=Administrator,CN=Users로 설정됩니다.

- 암호가 올바릅니다.

- 사용자에게 Manager DN 사용자가 되는 데 필요한 권한이 있습니다.

인증 공급자를 만들려고 하면 오류가 발생할 수 있습니다.

"Error 7000 (http: 500): An error occurred in the API Service. An error occurred in the API service. Cause: Error creating auth provider."

새로운 VDC 설정의 경우 VDC에 복제 그룹이 있기 전에 AD 또는 LDAP 인증 공급자를 추가하려고 하면 위의 오류 메시지가 발생할 수 있습니다.

가능한 원인:

인증 공급자를 구성하기 전에 복제 그룹을 생성해야 합니다.

AD 또는 LDAP 사용자를 관리 또는 오브젝트 사용자로 사용할 수 있습니다.

또한 오브젝트 사용자가 작동하려면 복제 그룹이 필요하므로 복제 그룹 검사 실패로 인해 인증 공급자 추가 오류가 발생할 수 있습니다.

ECS 지원 부서에서는 인증 공급자가 다음을 시도할 때 objcontrolsvc.log 로그를 확인할 수 있습니다.

command type REQUEST_AUTHPROVIDER_CREATE failed with error code ERROR_RG_NOT_FOUND and message 'replication group urn:storageos:ReplicationGroupInfo:00000000-0000-0000-0000-000000000000:global not found'

복제 그룹을 VDC에 추가한 다음 인증 공급업체를 다시 추가해 보십시오.

새 LDAP 서버의 FQDN이 이전 LDAP 서버의

FQDN과 일치하지만 사용자가 LDAP 서버를 변경한 경우현재 LDAP SSL 인증서가 이전 LDAP 서버를 가리킬 수 있으므로 LDAP SSL 인증서를 업데이트된 LDAP SSL 인증서로 교체해야 합니다.

가능한 오류 메시지:

발급된 인증서를 검토하고 FQDN이 ECS UI에서 사용된 URL과 정확히 일치하는지 확인합니다. 또는 인증서:

명령과 정확히 일치하는 주체 대체 이름을 검토합니다.

sudo openssl s_client -connect :636 < /dev/null | openssl x509 -noout -text | grep DNS:

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636 < /dev/null| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS1.LOCAL

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS.LOCAL

ECS 일치 항목에서 LDAPS 인증서를 검토합니다. 일치하지 않는 경우 ECS에 올바른 새 인증서가 필요할 수 있습니다.

이 경우 사용자는 ECS 지원을 통해 SR을 열어 도움을 받을 수 있습니다.

- Authentication Provider 필드를 사용자가 올바르게 작성했습니까?

-

관리 사용자가 생성되었습니까?

-

ECS 로그인 시 테스트 사용자와 비밀번호를 올바르게 입력했습니까?

-

도메인의 다른 사용자와 로그인할 수 있습니까?

-

ECS에서 AD 또는 LDAP를 처음 설정합니까?

-

ECS에 새로운 AD 또는 LDAP가 설정되지 않은 경우 이러한 자격 증명으로 로그인할 수 있었던 적이 있습니까? 그렇다면 권한 부여에 영향을 줄 수 있는 변경 사항이 있는지 확인합니다.

지원합니다.필요한 도메인에 대한 테스트 사용자 세부 정보를 포함하여 지원에 필요한 모든 세부 정보를 준비합니다.

지원에는 Web Ex 세션이 필요할 수 있으며 사용자는 AD 또는 LDAP 서버와 ECS 세부 정보를 모두 지원해야 합니다. 지원 센터에서는 사용자가 테스트 사용자 자격 증명을 입력하도록 요구할 수 있습니다.

이 콘텐츠는 15개 언어로 번역되어 있습니다.