ECS: Konfigurowanie połączenia z serwerem AD lub LDAP w interfejsie użytkownika

Summary: Konfigurowanie połączenia z serwerem Active Directory (AD) lub LDAP (Lightweight Directory Access Protocol) w interfejsie ECS.

Instructions

Potwierdź DOKŁADNE informacje AD lub LDAP, które mają zostać użyte.

Może się zdarzyć, że wartości wprowadzone do ECS (patrz poniżej) nie są zgodne ze szczegółami na serwerze AD lub LDAP, co może spowodować wygenerowanie błędu nieprawidłowych poświadczeń dla prób logowania użytkownika domeny.

Wyświetl i upewnij się, że wartości na serwerze AD lub LDAP są prawidłowe.

Zapoznaj się z sekcją podręcznika administratora ECS dotyczącą dostawców uwierzytelniania i "Dodawanie dostawcy uwierzytelniania AD lub LDAP".

Sekcja 1)

Wymagane jest poprawneskonfigurowanie dostawcy uwierzytelniania.

Dostawca uwierzytelniania to miejsce, w którym zdefiniowano połączenie ECS z serwerem AD lub LDAP.

Sekcja 2 i 3)

Usługę ECS można skonfigurować tak, aby używali użytkowników AD lub LDAP jako użytkowników obiektowych lub jako użytkowników zarządzania w celu logowania się do interfejsu użytkownika ECS.

Podczas konfigurowania lub rozwiązywania problemów zacznij od zminimalizowania złożoności możliwych problemów i postępuj w kilku krokach.

- Przejdź do dostawcy uwierzytelniania interfejsu użytkownika > ECS i skonfiguruj dostawcę uwierzytelniania na jednym serwerze AD lub LDAP z jednym adresem URL serwera. Ma to na celu zminimalizowanie złożoności.

- Jeśli to możliwe, w polu Adres URL serwera spróbuj użyć protokołu LDAP zamiast LDAPS do celów testowych. Jeśli protokół LDAP nie działa, nie działa również protokół LDAPS.

- Mieć prawidłową nazwę wyróżniającą menedżera.

- Ustaw bazę wyszukiwania w dokładnym folderze użytkowników, a nie w dużej bazie wyszukiwania, ma to na celu zdyskontowanie przekroczenia wartości limitu czasu LDAP.

- Jako filtr wyszukiwania wybierz prawidłowy typ. Atrybuty użytkowników na serwerze AD lub LDAP będą pokazywać, którego należy użyć. Zobacz poniżej. Możliwe opcje filtra wyszukiwania:

sAMAccountName=%U, userPrincipalName=%u, uid=%U - Uwaga: częstym pytaniem jest to, jakiego typu dostawcy uwierzytelniania użyć; AD, Keystone czy LDAP? Porada jest taka, że jeśli serwer jest Windows Active Directory, użyj typu AD. Jeśli serwer to Linux openLDAP, użyj typu LDAP. Jeśli serwer jest Keystone, użyj Keystone.

- Dodaj użytkownika testowego jako użytkownika zarządzania domeną i przetestuj logowanie.

- Dodaj użytkownika testowego w ECS UI>>users management user> add

- Prawidłowy format to username@domainname, ECS używa symbolu @ do wykrywania, że powinien szukać użytkownika domeny zgodnie z definicją dostawcy uwierzytelniania.

- Należy dodać użytkowników do listy użytkowników, aby zdefiniować ich uprawnienia w ECS, czyli uprawnienia administratora lub monitora.

- Przetestuj logowanie użytkownika.

- Jeśli logowanie użytkownika domeny się nie powiedzie, sprawdź i rozwiąż problem

- Jeśli się powiedzie, zmień bazę wyszukiwania na główną bazę wyszukiwania, której chcą użytkownicy, czyli lokalizację główną,

- Jeśli to się nie powiedzie, jedyną zmianą między pomyślnym a nieudanym logowaniem jest zmiana bazy wyszukiwania, patrz artykuł bazy wiedzy ECS: Sporadyczny błąd logowania się użytkowników domeny wynikający z przekroczenia wartości limitu czasu AD/LDAP

- Jeśli się powiedzie, będzie można teraz przetestować grupy domen.

- Jeśli się powiedzie, zmień bazę wyszukiwania na główną bazę wyszukiwania, której chcą użytkownicy, czyli lokalizację główną,

- Jeśli użytkownik może się zalogować, może również użyć grupy użytkowników.

- Upewnij się, że grupa i jej użytkownicy znajdują się w zakresie podstawowym wyszukiwania.

- Najlepiej przetestować użytkownika testowego, takiego jak powyżej, aby ustalić, czy połączenie działa.

- Usuń użytkownika testowego grupy z listy zarządzania ECS i zamiast tego dodaj grupę testową, do której należy użytkownik, do listy użytkowników zarządzania ECS. Podobnie jak w przypadku powyższych kroków, staramy się zminimalizować możliwe problemy z rozwiązywaniem problemów. Jedyna różnica polega na tym, że teraz ECS wie o grupie, a nie o bezpośrednim użytkowniku.

- Zapoznaj się z artykułem bazy wiedzy (aby uzyskać dostęp do artykułu, wymagane jest zalogowanie się do konta pomocy technicznej firmy Dell). Oznacza to, że jeśli chcesz korzystać z grup, musisz znać ten artykuł merytoryczny.

- Jeśli logowanie użytkownika domeny się nie powiedzie, sprawdź i rozwiąż problem

- Gdy użytkownik lub grupa zarządzająca może się zalogować, warto to wiedzieć, ponieważ łatwiej jest rozwiązać problemy z konfiguracją użytkownika zarządzającego domeną niż z konfiguracją użytkownika obiektu domeny, dlatego dobrze jest przetestować.

- Jeśli użytkownik chce następnie użyć obiektu domeny i może udowodnić sobie, że ci sami użytkownicy domeny działają jako użytkownik zarządzający interfejsem użytkownika, warto to wiedzieć, ponieważ jeśli użytkownik może pracować jako użytkownik zarządzający interfejsem użytkownika, powinien pracować jako użytkownik obiektu.

- W przypadku certyfikatów LDAP (LDAP przez SSL lub TLS) zapoznaj się z podręcznikiem administratora i artykułem bazy wiedzy ECS: Konfigurowanie i akceptowanie wszystkich certyfikatów przez LDAPS w ECS

- Przed przystąpieniem do konfiguracji LDAPS zaleca się sprawdzenie, czy połączenia LDAP działają, a użytkownicy mogą logować się za pomocą protokołu LDAP.

- Uwaga: może być wymagany prawidłowy i kompletny łańcuch certyfikatów.

- W przypadku korzystania z protokołu LDAPS adresy URL serwerów u dostawcy uwierzytelniania muszą być w formacie nazwy FQDN, a nie w adresie IP, aby były zgodne z certyfikatami LDAPS, które będą zawierać nazwę FQDN serwerów LDAP zamiast adresu IP.

Celem wymienionych kroków jest pominięcie możliwych problemów poprzez uproszczenie problemów do kroków do sprawdzenia.

Sekcja 1: Dostawca

uwierzytelnianiaWszystkie instrukcje można znaleźć w podręczniku administratora ECS.

Dostawców uwierzytelniania można dodać do ECS, jeśli chcesz, aby użytkownicy byli uwierzytelniani przez systemy zewnętrzne względem ECS.

Dostawca uwierzytelniania to system zewnętrzny w stosunku do usługi ECS, który może uwierzytelniać użytkowników w imieniu usługi ECS.

ECS przechowuje informacje, które umożliwiają mu połączenie się z dostawcą uwierzytelniania, dzięki czemu ECS może zażądać uwierzytelnienia użytkownika.

W ECS dostępne są następujące typy dostawców uwierzytelniania:

- Uwierzytelnianie za pomocą usługi Active Directory (AD) lub LDAP (Lightweight Directory Access Protocol): Służy do uwierzytelniania użytkowników domeny przypisanych do ról zarządzania w ECS.

- Podstawa: Służy do uwierzytelniania użytkowników obiektów OpenStack Swift.

- Utwórz użytkownika lub grupę w usłudze AD zawierającą określonych użytkowników, którzy muszą zalogować się do ECS:

- Nawigacja: Zarządzać >Uwierzytelnianie

- Wprowadź pole Nazwa i opis i wybierz prawidłowy typ serwera:

Uwaga: W przypadku próby zapisania nieprawidłowego typu może zostać wyświetlony komunikat o błędzie.

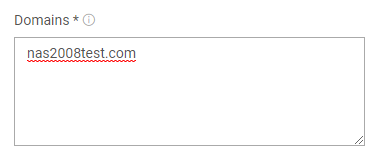

- Wprowadź domeny, które mają być używane.

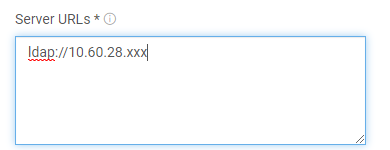

- Adres URL serwera AD lub LDAP:

Domyślnym portem LDAP jest 389.

Domyślnym portem LDAPS jest 636.

Format adresu URL:

ldap://<Domain controller IP>:<port> Or ldaps://<Domain controller IP>:<port>

Domyślnym portem LDAP jest 3268. Domyślnym portem LDAPS jest 3269.

W przypadku korzystania z protokołu LDAPS adresy URL serwerów u dostawcy uwierzytelniania muszą być w formacie nazwy FQDN, a nie w adresie IP. Ma to na celu dopasowanie certyfikatów LDAPS do nazwy FQDN serwerów LDAP zamiast adresu IP.

- Zmiana lub aktualizacja nazwy wyróżniającej menedżera.

Na przykład: Nazwa wyróżniająca menedżera: CN=Administrator,CN=Users,DC=nas2008test,DC=com

Musi to być prawidłowa lokalizacja nazwy wyróżniającej użytkownika menedżera na serwerze AD lub LDAP.

Nazwa wyróżniająca menedżera:

Jest to konto użytkownika powiązania usługi Active Directory, którego ECS używa do łączenia się z serwerem Active Directory lub LDAP. To konto służy do wyszukiwania w usłudze Active Directory, gdy administrator ECS określi użytkownika do przypisania roli.

To konto użytkownika musi mieć opcję "Read all inetOrgPerson information" w usłudze Active Directory. Klasa obiektów InetOrgPerson jest używana w kilku usługach katalogowych firm innych niż Microsoft, LDAP i X.500 do reprezentowania osób w organizacji.

- Opcja Dostawcy

Aby przetestować i zweryfikować połączenie na tym etapie, włącz je.

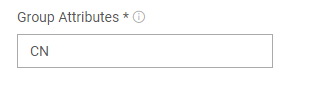

- Ustawianie atrybutów grupy:

Domyślny: CN

- Aktualizowanie lub zmiana białej listy grup

Co najmniej jedną nazwę grupy zdefiniowaną przez dostawcę uwierzytelniania.

Dozwolonych jest wiele wartości i symboli wieloznacznych (na przykład MyGroup*, TopAdminUsers*).

Pusta wartość lub gwiazdka (*) informują ECS o wszystkich grupach, do których należy użytkownik.

Domyślnie, jeśli nie zostaną dodane żadne grupy, akceptowani są użytkownicy z wszystkich grup.

Można to wykorzystać do ograniczenia grup użytkowników.

Wartość pusta lub gwiazdka: Żadne grupy użytkowników nie są objęte ograniczeniami.

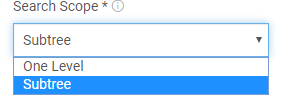

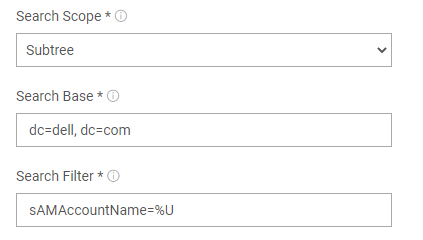

- Aktualizowanie lub zmienianie zakresu wyszukiwania

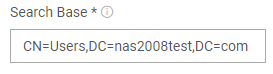

- Aktualizacja lub zmiana bazy wyszukiwania.

Lokalizacja folderu, aby rozpocząć wyszukiwanie użytkownika.

Jeśli użytkownik znajduje się poza bazą wyszukiwania i zakres wyszukiwania próbuje się zalogować, zwracany jest błąd dotyczący nieprawidłowych poświadczeń.

Upewnij się, że wszyscy wymagani użytkownicy AD lub LDAP muszą znajdować się w bazie wyszukiwania. A jeśli użytkownik chce korzystać z grup użytkowników, miej zarówno użytkowników, jak i grupy, które są wymagane w bazie wyszukiwania.

ECS wyszukuje lokalizację użytkownika, a następnie lokalizację grupy, jeśli jest to wymagane. Upewnij się, że baza wyszukiwania może znaleźć lokalizację użytkowników, a nie tylko lokalizację grupy.

Atrybut group [grupa] można zdefiniować w sekcji "Biała lista grup".

Pamiętaj, że możesz mieć wielu dostawców uwierzytelniania (z różnymi bazami wyszukiwania). Możesz też zmienić bazę wyszukiwania, aby uwzględnić wymaganą lokalizację użytkownika, na przykład "CN=Users,DC=nas2008test,DC=com" na "DC=nas2008test,DC=com"

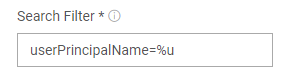

- Filtr wyszukiwania

Nie zweryfikowano po dodaniu do dostawcy uwierzytelniania. Jeśli alternatywny sufiks nazwy UPN jest skonfigurowany w usłudze AD, wartość formatu filtru wyszukiwania musi mieć wartość sAMAccountName=%U, gdzie %U jest nazwą użytkownika i nie zawiera nazwy domeny.

- Potwierdź prawidłowy filtr wyszukiwania, którego mają używać użytkownicy:

Sprawdź serwer AD lub LDAP, aby potwierdzić, że plik LDIF znajduje się na serwerze OpenLDAP.

Wskaźnik userPrincipalName (przykład znaleziony w usłudze AD):

dn:CN=user1,CN=Users,DC=marketing,DC=example,DC=com userPrincipalName: user1@marketing.example.com memberOf: CN=marketing,CN=Users,DC=example,DC=com

Wskaźnik uid (przykład znaleziony w openLDAP)

dn: uid=ldapuser1,ou=People,dc=example,dc=com uid: ldapuser1 cn: ldapuser1 sn: ldapuser1

W przypadku sAMAccountName=%U użytkownik loguje się jako username@domain.com, a nie jako nazwa użytkownika.

Ma to na celu zapobieganie konfliktom z użytkownikiem spoza domeny o tej samej nazwie użytkownika.

Oznacza to, że użytkownik niebędący domeną login użytkownika 1 > user1@nas2008test.com > login użytkownika domeny.

Wartość domeny, która ma zostać użyta, powinna być zgodna z wpisem domeny w dostawcy uwierzytelniania dla tego użytkownika, który jest nas2008test.com.

Zwróć uwagę na adres e-mail użytkownika, ponieważ mogą się nie zgadzać, user@nas2008test.com vs user@emc.com.

Powód, dla którego sAMAccountName=%U używa wielkiej litery u, a userPrincipalName=%u używa małej litery u:

Używając 'U', wyszukuje TYLKO nazwę użytkownika, co jest celem sAMAccountName.

Podczas gdy userPrincipalName=%u sprawdza również prawą stronę wartości użytkownika, przydatne, jeśli domena użytkownika różni się od nazwy domeny.

Zespół klienta ds. usług AD lub LDAP powinien wiedzieć, którego z nich używa.

Aby uzyskać więcej informacji na temat różnic, zapoznaj się z dokumentami zewnętrznymi, które można znaleźć w trybie online.

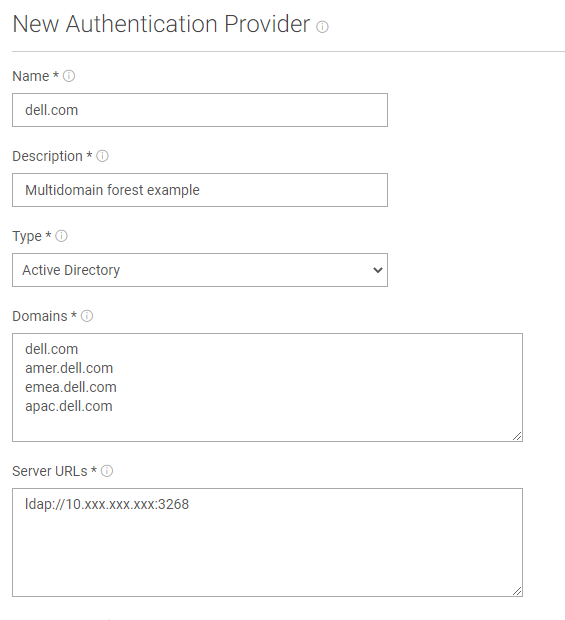

- Konfiguracja lasu wielodomenowego.

Przykład nadrzędny: dell.com

domeny podrzędne, np.: amer.dell.com, emea.dell.com, apac.dell.com

1) Grupa może znajdować się w jednej z domen, a niektórzy jej użytkownicy mogą znajdować się w innych domenach.

2) Zwykle domeny nie są widoczne dla siebie nawzajem, ale domena nadrzędna widzi wszystkie domeny podrzędne, dlatego podczas konfigurowania połączenia z lasem wielodomenowym należy użyć domeny nadrzędnej jako domeny podstawowej dla dostawcy uwierzytelniania.

Kroki, które są różne:

A) Nazwij domenę po domenie nadrzędnej.

B) Wymień wszystkie interesujące Cię domeny w polu Domeny dostawcy uwierzytelniania.

C) Jeśli dostawca uwierzytelniania obsługuje las wielodomenowy, należy zawsze używać adresu IP serwera wykazu globalnego i zawsze określać numer portu. Domyślne porty: LDAP: 3268, LDAPS: 3269

D) Ustaw bazę wyszukiwania na katalog główny domeny nadrzędnej.

E) Uwaga: nazwa dostawcy uwierzytelniania będzie podstawowym identyfikatorem użycia przez użytkownika domeny. Oznacza to, że w tym przykładzie dodaj użytkowników lub grupy, takie jak na przykład: group1@dell.com, a nie subdomena, taka jak group1@amer.dell.com

Zapoznaj się z sekcją Zarządzanie i obiekt Konfiguracja użytkowników.

Sekcja 2: Zarządzanie i konfiguracja użytkowników obiektów

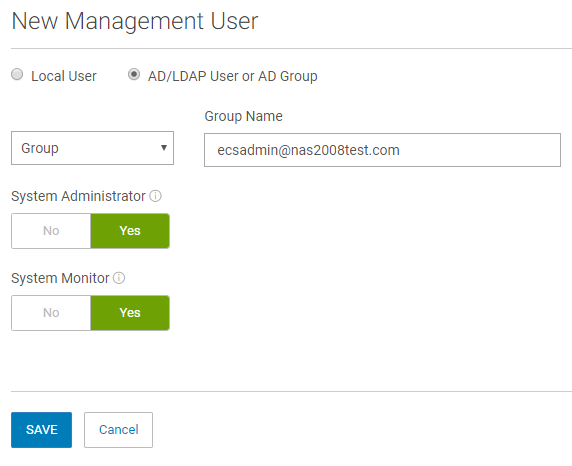

- Dodaj grupę jako użytkownika zarządzającego i wybierz odpowiednie role:

Możesz najpierw utworzyć i przetestować pojedynczego użytkownika AD lub LDAP, co może być przydatne podczas rozwiązywania problemów.

Następnie, jeśli pojedynczy użytkownik może zalogować się bez problemów, przetestuj użytkownika zarządzającego grupą.

Nuta: Grupy zagnieżdżone i ich użytkownicy są zależni od tego, czy grupa nadrzędna działa poprawnie. Najpierw przetestuj grupę nadrzędną, pomyślnie logując się jako użytkownik w grupie nadrzędnej, a następnie rozważ grupę zagnieżdżoną.

Administrator systemu (administrator) może być również użytkownikiem monitora systemu (użytkownik z dostępem tylko do odczytu). Uprawnienia administratora zastępują prawa użytkownika monitora.

- Przetestuj logowanie z innym użytkownikiem w grupie.

Sekcja 3: Użytkownicy AD lub LDAP jako użytkownicy

obiektówUtworzenie użytkownika zarządzania jest przydatne do testowania połączenia z AD lub LDAP i powinno być wykonane przed utworzeniem użytkownika obiektu.

Zapoznaj się z podręcznikiem administratora ORAZ przewodnikiem dotyczącym dostępu do danych.

- Dodawanie użytkowników domeny do przestrzeni nazw do użytku przez użytkowników obiektów:

Aby użytkownicy ci mogli wykonywać operacje na użytkownikach obiektów ECS, należy dodać (przypisać) ich do przestrzeni nazw. Aby uzyskać dostęp do magazynu obiektów ECS, użytkownicy obiektów i administratorzy przestrzeni nazw muszą być przypisani do przestrzeni nazw. Do obszaru nazw można dodać całą domenę użytkowników lub podzbiór użytkowników domeny do obszaru nazw, określając określoną grupę lub atrybut skojarzony z domeną.

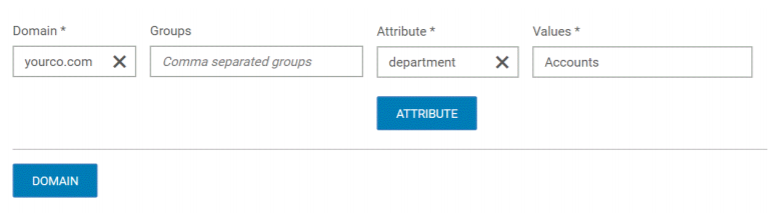

Domena może udostępniać użytkowników dla wielu obszarów nazw. Można na przykład zdecydować się na dodanie użytkowników, takich jak dział księgowości w domenie "yourco.com", do obszaru nazw1, a użytkowników, takich jak dział finansów, w domenie "yourco.com", do obszaru nazw2. W takim przypadku domena "yourco.com" udostępnia użytkowników dla dwóch przestrzeni nazw.

Całej domeny, określonego zestawu użytkowników lub określonego użytkownika nie można dodać do więcej niż jednego obszaru nazw. Na przykład domenę "yourco.com" można dodać do obszaru nazw1, ale nie można jej również dodać do obszaru nazw2.

W poniższym przykładzie pokazano, że administrator systemu lub przestrzeni nazw dodał do przestrzeni nazw podzbiór użytkowników w domenie "yourco.com". użytkownicy, którzy mają atrybut działu = konta w usłudze Active Directory. Administrator systemu lub obszaru nazw dodał użytkowników z działu Konta z tej domeny do obszaru nazw za pomocą opcji Edytuj obszar nazw w portalu ECS.

Rysunek 1. Dodanie podzbioru użytkowników domeny do obszaru nazw przy użyciu jednego atrybutu

użytkownika obiektu domeny usługi AD wybranych w obszarze "domena" będzie użytkownikiem obiektów bez uprawnień administratora z prawami dostępu tylko do własnych zasobników.

Atrybuty są opcją podzbioru, którą można usunąć, klikając "X".

Podzbiór Atrybuty musi być zgodny z atrybutami użytkowników domeny na serwerze AD.

W poniższym przykładzie przedstawiono inny przykład, w którym administrator systemu lub przestrzeni nazw używa większej szczegółowości przy dodawaniu użytkowników do przestrzeni nazw. W takim przypadku administrator systemu lub przestrzeni nazw dodał członków w domenie "yourco.com", którzy należą do grupy Administratorzy systemu pamięci masowej z atrybutem Dział = Konta ORAZ Region = Pacyfik lub należą do grupy Administratorzy systemu pamięci masowej z atrybutem Dział = Finanse.

Rysunek 2. Dodawanie podzbioru użytkowników domeny do obszaru nazw przy użyciu wielu atrybutów usługi AD

- Użytkownik domeny tworzy tajny klucz zgodnie z przewodnikiem ECS Data Access Guide

Interfejs API REST zarządzania ECS umożliwia uwierzytelnionym użytkownikom domeny żądanie tajnego klucza w celu umożliwienia im dostępu do magazynu obiektów. Dokumentacja interfejsu API ECS może być używana w przypadku tworzenia klienta niestandardowego do wykonywania określonych operacji zarządzania ECS. W przypadku prostych operacji użytkownicy domeny mogą użyć curl lub klienta HTTP opartego na przeglądarce, aby uruchomić interfejs API w celu utworzenia tajnego klucza.

Zapoznaj się z sekcją Przewodnik po dostępie do danych: Tworzenie tajnego klucza S3: samoobsługa

Użytkownik domeny można utworzyć jako użytkownika obiektu, tak jak w interfejsie użytkownika, tak jak w przypadku normalnego tworzenia użytkownika obiektu.

Użytkownik może utworzyć użytkownika obiektu domeny przy użyciu samoobsługowego interfejsu API. Każdy użytkownik domeny wymaga tajnego klucza, nie można używać grup obiektów domeny.

Samoobsługowy interfejs API umożliwia prawidłowym użytkownikom domeny tworzenie kluczy tajnych bez konieczności tworzenia każdego użytkownika obiektu oddzielnie przez administratora interfejsu użytkownika.

Konieczne jest, aby obszar nazw był wcześniej skojarzony z użytkownikiem lub grupą domeny, w przeciwnym razie podczas próby wykonania poleceń samoobsługowego interfejsu API wystąpi nieprawidłowy błąd.

Najpierw przetestuj połączenie użytkownika domeny z ECS:

user@device:~$ curl -ik -u TestUser@TestDomain.com https://10.xxx.xxx.xxx:4443/login Enter host password for user 'TestUser@TestDomain.com': HTTP/1.1 200 OK Date: Thu, 09 Apr 2020 14:30:04 GMT Content-Type: application/xml Content-Length: 106 Connection: keep-alive X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8= X-SDS-AUTH-USERNAME: TestUser@TestDomain.com X-SDS-AUTH-MAX-AGE: 28800 <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>TestUser@TestDomain.com</user></loggedIn>Utwórz tajny klucz dla użytkownika

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <user_secret_keys> <secret_key_1/> <secret_key_1_exist>false</secret_key_1_exist> <secret_key_2/> <secret_key_2_exist>false</secret_key_2_exist> <key_timestamp_1/> <key_timestamp_2/> </user_secret_keys>Użyj tokenu, aby utworzyć prawidłowego użytkownika obiektu domeny i sprawdź:

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" -H "Content-Type:application/json" -X POST -d "{}" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format -

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<user_secret_key>

<link rel="self" href="/object/user-secret-keys/TestUser@TestDomain.com"/>

<secret_key>6C7fW_Secret_Key_COl38yzAHIRorJ3oiK</secret_key>

<key_expiry_timestamp/>

<key_timestamp>2020-04-09 14:44:27.431</key_timestamp>

</user_secret_key>

Użytkownik domeny powinien teraz mieć możliwość korzystania z aplikacji, takich jak przeglądarka S3, aby korzystać z przestrzeni nazw tak jak zwykli użytkownicy obiektów.

Additional Information

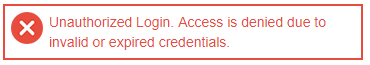

Błąd logowania użytkownika:

"Access is denied due to invalid or expired credentials."

- Użytkownik lub hasło są nieprawidłowe.

- Nie znaleziono użytkownika lub nie znaleziono użytkownika może być spowodowane nieprawidłową bazą wyszukiwania w dostawcy uwierzytelniania dla tego użytkownika.

- Wprowadzenie zmian dostawcy uwierzytelniania ECS może potrwać kilka minut, a poprawiony dostawca uwierzytelniania nadal aktualizuje połączenie z usługą AD lub LDAP.

- Parametr użytkownika AD "Użytkownik musi zmienić hasło przy następnym logowaniu" jest aktywny dla tego użytkownika. Uwaga: ECS nie może zmienić hasła użytkowników domeny na serwerze AD lub LDAP, dlatego powoduje to błąd, ponieważ serwer AD lub LDAP próbuje wymusić ten parametr. Zmień hasło w innej aplikacji lub wyczyść pole wyboru parametru. W przypadku tego problemu zaleca się również korzystanie z wersji 3.6.2.0 lub nowszej, ponieważ ECS będzie wtedy monitować użytkowników o żądanie serwera AD do

"User must change password at next login." -

Użytkownik typu sAMAccountName nie ma poprawnej wartości domeny, która jest username@domain.

-

Być może podstawa wyszukiwania została ustawiona na:

CN=Groups,DC=CAS,DC=EMC,DC=com

While the user location is:

CN=Users,DC=CAS,DC=EMC,DC=com

Ustaw bazę wyszukiwania na lokalizację, w której można znaleźć wymaganych użytkowników i wymaganą grupę w zakresie wyszukiwania:

DC=CAS,DC=EMC,DC=com

Baza wyszukiwania ma na celu znalezienie użytkowników i grupy, w której się znajdują, a nie tylko grup, w których znajdują się użytkownicy. Członkostwo w grupie można odfiltrować w wyszukiwarce, korzystając z opcji białej listy grup.

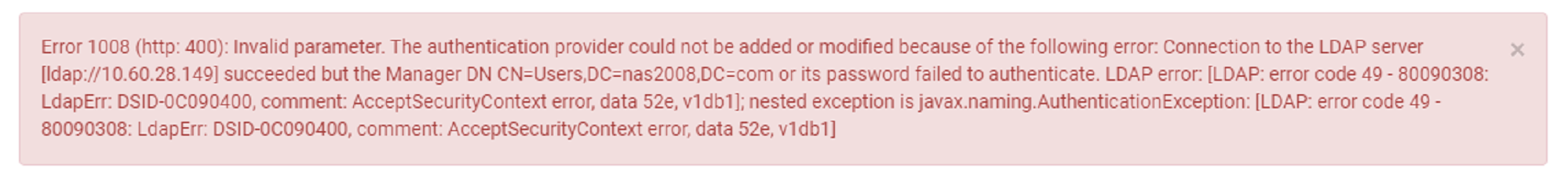

Podczas próby utworzenia dostawcy uwierzytelniania może wystąpić błąd:

"Error 1008 (http:400): invalid parameter"

"Connection to the LDAP server succeeded, but the Manager DN CN=Users,DC=CAS,DC=EMC,DC=com or its password failed to authenticate"

- Jest ustawiona na dokładną prawidłową lokalizację użytkownika, CN=Administrator,CN=Users,DC=CAS,DC=EMC,DC=com not CN=Users,DC=CAS,DC=EMC,DC=com

- Hasło jest poprawne.

- Użytkownik ma wymagane uprawnienia, aby być użytkownikiem wyróżniającym menedżera.

Podczas próby utworzenia dostawcy uwierzytelniania może wystąpić błąd:

"Error 7000 (http: 500): An error occurred in the API Service. An error occurred in the API service. Cause: Error creating auth provider."

W przypadku nowych konfiguracji VDC, jeśli zostanie podjęta próba dodania dostawcy uwierzytelniania AD lub LDAP, zanim VDC będzie miało grupy replikacji. Może pojawić się powyższy komunikat o błędzie.

Możliwe przyczyny:

Przed skonfigurowaniem dostawcy uwierzytelniania należy utworzyć grupę replikacji.

Jako użytkownicy AD lub LDAP mogą być używani jako użytkownicy zarządzający lub obiektowi.

Użytkownicy obiektów wymagają do działania grupy replikacji, dlatego dodanie dostawcy uwierzytelniania może spowodować błąd z powodu niepowodzenia sprawdzania grupy replikacji.

Pomoc techniczna ECS może zaewidencjonować dzienniki objcontrolsvc.log w momencie próby dostawcy uwierzytelniania:

command type REQUEST_AUTHPROVIDER_CREATE failed with error code ERROR_RG_NOT_FOUND and message 'replication group urn:storageos:ReplicationGroupInfo:00000000-0000-0000-0000-000000000000:global not found'

Jeśli tak, dodaj grupę replikacji do centrum VDC, a następnie ponów próbę dodania dostawcy uwierzytelniania.

Jeśli użytkownik zmienił serwer LDAP, a nazwa FQDN nowego serwera LDAP jest zgodna z nazwą FQDN starego serwera LDAP.

Bieżący certyfikat SSL LDAP może wskazywać na stary serwer LDAP, dlatego certyfikat SSL LDAP należy zastąpić zaktualizowanym certyfikatem SSL LDAP.

Możliwy komunikat o błędzie:

Sprawdź, czy wystawiony certyfikat i upewnij się, że nazwa FQDN jest dokładnie zgodna z adresem URL używanym w interfejsie użytkownika ECS. Alternatywnie sprawdź dopasowania alternatywnych nazw podmiotów dokładnie z certificate:

Command:

sudo openssl s_client -connect :636 < /dev/null | openssl x509 -noout -text | grep DNS:

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636 < /dev/null| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS1.LOCAL

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS.LOCAL

Sprawdź certyfikat LDAPS pod kątem zgodności z ECS. Jeśli nie, może to oznaczać, że dla ECS wymagany będzie nowy, prawidłowy certyfikat.

W takim przypadku użytkownik może rozważyć otwarcie zgłoszenia serwisowego z pomocą techniczną ECS.

- Czy pole Dostawca uwierzytelniania zostało poprawnie wypełnione przez użytkownika?

-

Czy użytkownik zarządzający został utworzony?

-

Czy użytkownik testowy i hasło zostały wprowadzone poprawnie w logowaniu ECS?

-

Czy mogą logować się za pomocą innych użytkowników z domeny?

-

Czy to pierwsza konfiguracja AD lub LDAP w ECS?

-

Jeśli nie jest to nowy AD lub LDAP skonfigurowany w ECS, czy kiedykolwiek był w stanie zalogować się przy użyciu tych poświadczeń? Jeśli tak, określ, czy nastąpiły jakieś zmiany, które miałyby wpływ na autoryzację?

Przygotuj wszystkie wymagane szczegóły dotyczące pomocy technicznej, w tym dane użytkownika testowego dla wymaganej domeny.

Pomoc techniczna może wymagać sesji Web Ex i wykazania przez użytkownika obsługi zarówno serwera AD lub LDAP, jak i szczegółów ECS. Pomoc techniczna może wymagać wprowadzenia przez użytkownika poświadczeń użytkownika testowego.

Informacje te przetłumaczono na 15 różnych języków: