ECS. Как настроить подключение к серверу AD или LDAP в пользовательском интерфейсе

Summary: Как настроить подключение к серверу Active Directory (AD) или LDAP (Lightweight Directory Access Protocol) в пользовательском интерфейсе ECS.

Instructions

Подтвердите ТОЧНУЮ информацию AD или LDAP, которая будет использоваться.

Может случиться так, что значения, введенные в ECS (см. ниже), не совпадут со сведениями на сервере AD или LDAP, из-за чего при попытках входа пользователя домена в систему могут появиться выводы об ошибке недопустимых учетных данных.

Просмотрите и проверьте значения на сервере AD или LDAP.

Прочитайте раздел руководства администратора ECS в главе о поставщиках проверки подлинности и разделе «Добавление поставщика проверки подлинности AD или LDAP».

Раздел 1)

Необходимо правильнонастроить поставщика проверки подлинности.

Поставщик аутентификации определяет подключение ECS к серверу AD или LDAP.

Разделы 2 и 3)

ECS можно настроить для использования пользователей AD или LDAP в качестве пользователей объектов или пользователей управления для входа в пользовательский интерфейс ECS.

При настройке или устранении неисправностей начните с минимизации сложности возможных проблем и переходите к выполнению нескольких шагов.

- Перейдите в ECS UI > Authentication Provider и настройте для поставщика аутентификации один сервер AD или LDAP с одним URL-адресом сервера. Это необходимо для минимизации сложности.

- Попробуйте по возможности использовать для тестирования LDAP вместо LDAPS в поле URL-адреса сервера. Если LDAP не работает, то и LDAPS тоже не работает.

- Подготовьте правильное доменное имя менеджера.

- Задайте базу поиска в точной папке пользователей, а не в большой базе поиска, чтобы не учитывать превышение значения времени ожидания LDAP.

- В качестве фильтра поиска выберите правильный тип, который будет указан в атрибутах users на сервере AD или LDAP. Смотрите ниже. Возможные варианты фильтра поиска:

sAMAccountName=%U, userPrincipalName=%u, uid=%U - Обратите внимание, что часто возникает вопрос о том, какой тип поставщика проверки подлинности использовать; AD, Keystone или LDAP? Если сервером является Windows Active Directory, следует использовать тип AD. Если используется сервер Linux openLDAP, используйте тип LDAP. Если сервер является Keystone, то используйте Keystone.

- Добавьте тестового пользователя в качестве пользователя управления доменом и проверьте вход в систему.

- Добавление тестового пользователя в пользовательском интерфейсе> ECS Добавлениепользователя >> управления

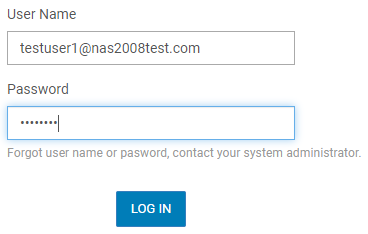

- Правильным форматом является username@domainname, ECS использует символ @, чтобы определить, что необходимо выполнить поиск пользователя домена, как определено в поставщике проверки подлинности.

- Необходимо добавить пользователей в список пользователей, чтобы определить их права в ECS, то есть права администратора или пользователя мониторинга.

- Тестирует вход пользователя в систему.

- В случае неудачного входа пользователя в домен проверьте и устраните неполадки

- В случае успеха измените поисковую базу на основную поисковую базу, нужную пользователям, то есть корневое расположение,

- Если после этого происходит сбой, единственным различием между успешным и неудачным входом является изменение базы поиска, см. статью базы знаний ECS: Периодический сбой входа пользователей домена из-за превышения значения тайм-аута AD/LDAP

- В случае успешного выполнения группы доменов можно протестировать.

- В случае успеха измените поисковую базу на основную поисковую базу, нужную пользователям, то есть корневое расположение,

- Если пользователь может войти в систему, то также можно использовать группу пользователей.

- Убедитесь, что группа и пользователи требуемой группы находятся в пределах области базы поиска.

- Лучше всего протестировать тестового пользователя, как указано выше, чтобы убедиться, что подключение работает.

- Удалите тестового пользователя группы из списка управления ECS и вместо него добавьте тестовую группу, к которой принадлежит пользователь, в список пользователей для управления ECS. Это похоже на описанные выше шаги, которые мы пытаемся свести к минимуму возможным устранением неполадок. Единственное отличие состоит в том, что теперь ECS знает о группе, а не о непосредственном пользователе.

- Ознакомьтесь со статьей базы знаний (для доступа к ней требуется вход в службу поддержки Dell). То есть, если вы хотите использовать группы, вы должны знать об этой статье базы знаний.

- В случае неудачного входа пользователя в домен проверьте и устраните неполадки

- Если пользователь или группа управления могут войти в систему, это полезно знать, так как устранить неполадки с настройкой пользователя управления доменом проще, чем с настройкой пользователя объекта домена, поэтому рекомендуется протестировать.

- Если пользователь затем хочет использовать объект домена и может доказать себе, что те же пользователи домена работают как пользователи управления пользовательским интерфейсом, то это полезно знать, так как если пользователь может работать как пользователь управления пользовательским интерфейсом, то он должен работать как пользователь объекта.

- Сертификаты LDAP (LDAP over SSL или TLS) см. в руководстве администратора и статье базы знаний ECS. Как настроить и принять все сертификаты через LDAPS в ECS

- Прежде чем приступать к настройке LDAPS, рекомендуется убедиться, что подключения LDAP работают и пользователи могут входить в LDAP.

- Обратите внимание, что может потребоваться действительная и полная цепочка сертификатов.

- При использовании LDAPS URL-адреса серверов в поставщике проверки подлинности должны иметь формат полного доменного имени, а не IP-адреса, чтобы соответствовать сертификатам LDAPS, в которых вместо IP-адреса будет указано полное доменное имя серверов LDAP.

Цель перечисленных шагов — исключить возможные проблемы из списка, упростив их до шагов для проверки.

Раздел 1: Поставщик

проверки подлинностиВсе действия см. в руководстве администратора ECS.

Если требуется, чтобы пользователи проходили аутентификацию в системах, внешних по отношению к ECS, можно добавить поставщики проверки подлинности в ECS.

Поставщик проверки подлинности — это внешняя по отношению к ECS система, которая может проводить аутентификацию пользователей от имени ECS.

ECS сохраняет информацию, которая позволяет ей подключаться к поставщику аутентификации, чтобы ECS могла запросить аутентификацию пользователя.

В ECS доступны следующие типы поставщиков проверки подлинности:

- Аутентификация Active Directory (AD) или LDAP (Lightweight Directory Access Protocol): Используется для аутентификации пользователей домена, которым назначены роли управления в ECS.

- Замковый камень: Используется для аутентификации пользователей объектов OpenStack Swift.

- Создайте пользователя или группу в AD, содержащую конкретных пользователей, которые должны войти в ECS:

- Навигация: Руководить >Аутентификация

- Заполните поле Имя и описание и выберите правильный тип сервера:

Примечание. При попытке сохранить неверный тип может появиться сообщение об ошибке.

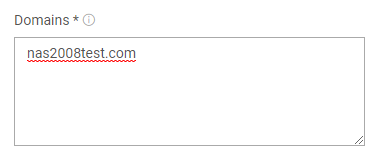

- Введите домены, которые будут использоваться.

- URL-адрес сервера AD или LDAP:

По умолчанию для LDAP установлен порт 389.

По умолчанию для LDAPS используется порт 636.

Формат URL-адреса:

ldap://<Domain controller IP>:<port> Or ldaps://<Domain controller IP>:<port>

По умолчанию для LDAP установлен порт 3268. По умолчанию для LDAPS установлен порт 3269.

При использовании протокола LDAPS URL-адреса серверов в поставщике проверки подлинности должны иметь формат полного доменного имени, а не IP-адрес. Это необходимо для сопоставления сертификатов LDAPS, в которых вместо IP-адреса будет указано полное доменное имя серверов LDAP.

- Изменение или обновление DN диспетчера.

Пример. Доменное имя менеджера: CN = Administrator,CN = Users,DC = nas2008test,DC=com

Должно быть правильным местоположением пользователя с доменным именем диспетчера на сервере AD или LDAP.

Отличительные данные управляющего:

Это учетная запись пользователя привязки Active Directory, которая ECS использует для подключения к серверу Active Directory или LDAP. Эта учетная запись используется для поиска в Active Directory, когда администратор ECS указывает пользователя для назначения роли.

Для этой учетной записи пользователя должен быть указан параметр «Чтение всей информации inetOrgPerson» в Active Directory. Класс объектов InetOrgPerson используется в нескольких службах каталогов, отличных от Microsoft, LDAP и X.500, для представления людей в организации.

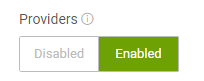

- Опция провайдеров

Чтобы протестировать и проверить подключение на этом этапе, включите его.

- Настройка атрибутов группы:

По умолчанию: КН

- Обновление или изменение белого списка группы

Одно или несколько имен групп, определенных поставщиком проверки подлинности.

Допускается использование нескольких значений и подстановочных знаков (например, MyGroup*, TopAdminUsers*).

Если пустое значение или звездочка (*), ECS известно обо всех группах, к которым принадлежит пользователь.

По умолчанию, если группы не добавляются, принимаются пользователи из любых групп.

Это можно использовать для ограничения групп пользователей.

Пустое значение или значение звездочки: Группы пользователей не ограничены.

- Обновление или изменение области поиска

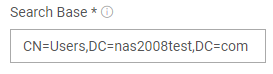

- Обновление или изменение поисковой базы.

Расположение папки, с которой начинается поиск пользователя.

Если пользователь находится за пределами базы поиска и область поиска пытается войти в систему, выводится ошибка недопустимых учетных данных.

Все необходимые пользователи AD или LDAP должны быть в базе поиска. А если пользователь хочет использовать группы пользователей, подготовьте в базе поиска как нужных пользователей, так и группы.

ECS выполнит поиск местоположения пользователей, а затем местоположения группы, если это необходимо. Убедитесь, что база поиска может найти местоположение пользователя, а не только местоположение группы.

Атрибут group может быть определен в "Белом списке группы".

Помните, что у вас может быть несколько поставщиков аутентификации (с разными базами поиска). Или можно изменить базу поиска, включив в нее требуемое местоположение пользователя, например «CN=Users,DC=nas2008test,DC=com» на «DC=nas2008test,DC=com»

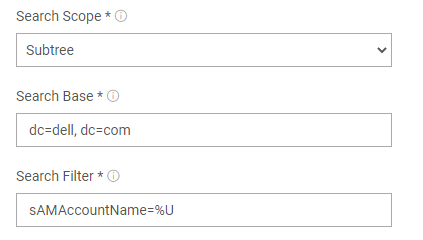

- Фильтр поиска

Не проверено при добавлении в поставщик проверки подлинности. Если для AD настроен альтернативный суффикс имени участника-пользователя, значение формата фильтра поиска должно быть sAMAccountName=%U, где %U — имя пользователя и не содержит имя домена.

- Подтвердите правильность фильтра поиска, который будут использовать пользователи:

Проверьте сервер AD или LDAP, чтобы убедиться, что это файл LDIF на сервере openLDAP.

Показатель userPrincipalName (пример, найденный в AD):

dn:CN=user1,CN=Users,DC=marketing,DC=example,DC=com userPrincipalName: user1@marketing.example.com memberOf: CN=marketing,CN=Users,DC=example,DC=com

Индикатор uid (пример найден в openLDAP)

dn: uid=ldapuser1,ou=People,dc=example,dc=com uid: ldapuser1 cn: ldapuser1 sn: ldapuser1

Если sAMAccountName=%U пользователь будет входить в систему как username@domain.com, а не как имя пользователя.

Это необходимо для предотвращения конфликта с пользователями, не являющимися пользователями, с тем же именем пользователя.

То есть user1 > — имя пользователя, не являющегося доменом, user1@nas2008test.com > имя пользователя домена.

Используемое значение домена должно совпадать с записью домена в поставщике проверки подлинности для nas2008test.com пользователя.

Обратите внимание на адреса электронной почты пользователей, так как они могут не совпадать, user@nas2008test.com и user@emc.com.

Причина, по которой sAMAccountName=%U использует заглавную букву u, а userPrincipalName=%u использует строчную букву u:

Используя 'U', он ищет ТОЛЬКО имя пользователя, которое является целью sAMAccountName.

В то время как userPrincipalName=%u также проверяет правую часть значения пользователя, полезно, если домен пользователя отличается от имени домена.

Команда AD или LDAP заказчика должна знать, какие компоненты они используют.

Дополнительные сведения о различиях см. во внешних документах, которые можно найти в Интернете.

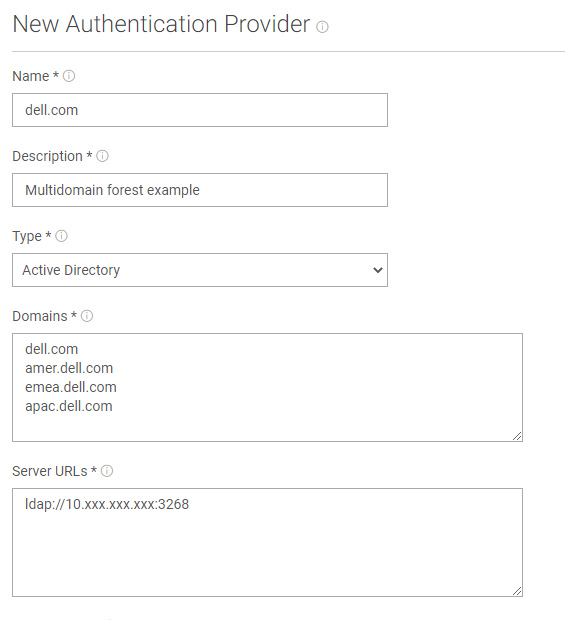

- Настройка многодоменного леса.

Пример родительского элемента: dell.com

Пример дочерних доменов: amer.dell.com, emea.dell.com, apac.dell.com

1) Группа может находиться в одном из доменов, а некоторые из ее пользователей могут находиться в других доменах.

2) Обычно домены не видны друг другу, но родительский домен может видеть все дочерние домены, поэтому при настройке соединения с многодоменным лесом используйте родительский домен в качестве основного домена для поставщика аутентификации.

Шаги, которые отличаются:

A) Назовите домен в честь родительского домена.

Б) Перечислите все интересующие вас домены в поле доменов провайдера аутентификации.

В) Если поставщик проверки подлинности поддерживает многодоменный лес, используйте IP-адрес сервера глобального каталога и всегда указывайте номер порта. Порты по умолчанию: LDAP: 3268, LDAPS: 3269

D) Установите в качестве базы поиска корень родительского домена.

Д) Обратите внимание, что имя поставщика аутентификации будет основным идентификатором для использования пользователем домена. То есть для этого примера добавьте пользователей или группы, например: group1@dell.com, а не поддомен, как group1@amer.dell.com

См. раздел Управление и объект Пользователи настроены.

Раздел 2. Управление и настройка пользователей объектов

- Добавьте группу в качестве пользователя управления и выберите соответствующие роли:

Сначала можно создать и протестировать одного пользователя AD или LDAP, что может быть полезно при поиске и устранении неисправностей.

Затем, если один пользователь может войти в систему без проблем, проверьте пользователя управления группой.

Заметка: Вложенные группы и их пользователи зависят от правильной работы родительской группы. Сначала протестируйте родительскую группу, выполнив вход в качестве пользователя в родительской группе, а затем рассмотрите возможность вложенной группы.

Системный администратор (пользователь-администратор) также может быть пользователем системного монитора (пользователь с доступом только для чтения). Права администратора имеют приоритет над правами пользователя монитора.

- Протестируйте вход с другим пользователем в группе.

Раздел 3. Пользователи AD или LDAP настраиваются

как пользователи объектовСоздание пользователя управления полезно для тестирования подключения к AD или LDAP и должно выполняться до создания пользователя объекта.

См. руководство администратора И руководство по доступу к данным.

- Добавление пользователей домена в пространство имен для использования пользователями объекта:

Если требуется, чтобы эти пользователи выполняли операции с пользователями объектов ECS, необходимо добавить (назначить) пользователей домена в пространство имен. Чтобы получить доступ к хранилищу объектов ECS, пользователи объектов и администраторы пространства имен должны быть назначены пространству имен. Можно добавить в пространство имен весь домен пользователей или подмножество пользователей домена в пространство имен, указав определенную группу или атрибут, связанный с доменом.

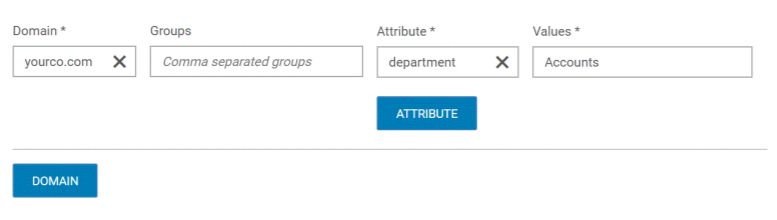

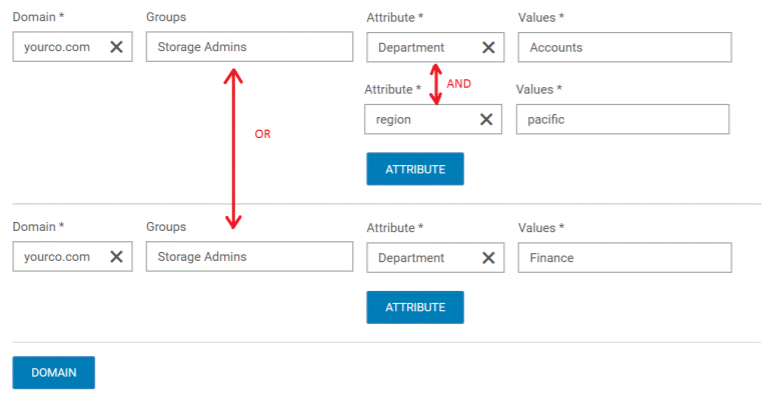

Домен может предоставлять пользователям несколько пространств имен. Например, можно добавить таких пользователей, как бухгалтерский отдел в домене "yourco.com", в пространство имен1, а таких пользователей, как финансовый отдел, в домене "yourco.com", в пространство имен2. В этом случае домен «yourco.com» предоставляет пользователей для двух пространств имен.

Весь домен, определенный набор пользователей или отдельного пользователя нельзя добавить более чем в одно пространство имен. Например, домен «yourco.com» можно добавить в namespace1, но домен нельзя добавить в namespace2.

В следующем примере показано, что системный администратор или администратор пространства имен добавил в пространство имен подмножество пользователей в домене «yourco.com»; пользователи, имеющие атрибут Department = Accounts in Active Directory. Системный администратор или администратор пространства имен добавил пользователей из этого домена в отдел учетных записей в пространство имен с помощью функции Изменить пространство имен на портале ECS.

Рисунок 1. Добавление подмножества пользователей домена в пространство имен с помощью одного атрибута

AD Пользователи объектов домена, выбранные в разделе «domain», будут пользователями объектов без прав администратора с правами доступа только к собственным созданным контейнерам.

Атрибуты — это параметр подмножества, который можно удалить, нажав «X».

Подмножество Атрибутов должно совпадать с Атрибутами пользователей домена на сервере AD.

В следующем примере показан другой пример, в котором системный администратор или администратор пространства имен использует большую детализацию при добавлении пользователей в пространство имен. В этом случае системный администратор или администратор пространства имен добавил в домен «yourco.com» участников, которые относятся к группе «Администраторы хранилища» с атрибутом «Department = Accounts» И атрибутом «Region» = Pacific, ИЛИ относятся к группе «Администраторы хранилища» с атрибутом «Department = Finance».

Рис. 2. Добавление подмножества пользователей домена в пространство имен с помощью нескольких атрибутов AD

- Пользователь домена должен создать секретный ключ в соответствии с руководством по доступу к данным ECS

REST API управления ECS позволяет разрешить аутентифицированным пользователям домена запрашивать секретный ключ для доступа к хранилищу объектов. Справочник по API ECS можно использовать, если необходимо создать пользовательский клиент для выполнения определенных операций управления ECS. Для простых операций пользователи домена могут использовать curl или HTTP-клиент на основе браузера для запуска API для создания секретного ключа.

См. раздел Руководство по доступу к данным: Создайте секретный ключ S3: самообслуживание

Пользователя домена можно создать как пользователя объекта, как в пользовательском интерфейсе, как при обычном создании пользователя объекта.

Пользователь может создать пользователя объекта домена с помощью API самообслуживания. Каждому пользователю домена потребуется секретный ключ, группы объектов домена использовать нельзя.

API самообслуживания позволяет действительным пользователям домена создавать секретные ключи без необходимости администратора пользовательского интерфейса создавать каждого отдельного пользователя объекта.

Пространство имен необходимо заранее связать с пользователем или группой домена, иначе при попытке самостоятельного выполнения команд API произойдет недопустимая ошибка.

Сначала проверьте подключение пользователя домена к ECS:

user@device:~$ curl -ik -u TestUser@TestDomain.com https://10.xxx.xxx.xxx:4443/login Enter host password for user 'TestUser@TestDomain.com': HTTP/1.1 200 OK Date: Thu, 09 Apr 2020 14:30:04 GMT Content-Type: application/xml Content-Length: 106 Connection: keep-alive X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8= X-SDS-AUTH-USERNAME: TestUser@TestDomain.com X-SDS-AUTH-MAX-AGE: 28800 <?xml version="1.0" encoding="UTF-8" standalone="yes"?><loggedIn><user>TestUser@TestDomain.com</user></loggedIn>Создайте секретный ключ для пользователя

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format - <?xml version="1.0" encoding="UTF-8" standalone="yes"?> <user_secret_keys> <secret_key_1/> <secret_key_1_exist>false</secret_key_1_exist> <secret_key_2/> <secret_key_2_exist>false</secret_key_2_exist> <key_timestamp_1/> <key_timestamp_2/> </user_secret_keys>Используйте маркер для создания допустимого пользователя объекта домена и проверьте:

user@device:~$ curl -ks -H "X-SDS-AUTH-TOKEN: BAAcYnJ_token_NlU0PQMAjAQASHVybjpzdG9yYWdlb3M6VmlydHVhbERhdGFDZW50ZXJEYXRhOmJhOGQ3ZTkzLTMyMGYtNDNmNy05Y2FkLWM4YWQzMWFiMzY1MAIADTE1ODYzNjE0Mjg5MTADAC51cm46VG9rZW46NGE3M2Q5ODYtODQ3My00ZjYxLTkwYWQtMzg5NTcyNmRmZGM3AgAC0A8=" -H "Content-Type:application/json" -X POST -d "{}" https://10.xxx.xxx.xxx:4443/object/secret-keys | xmllint --format -

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<user_secret_key>

<link rel="self" href="/object/user-secret-keys/TestUser@TestDomain.com"/>

<secret_key>6C7fW_Secret_Key_COl38yzAHIRorJ3oiK</secret_key>

<key_expiry_timestamp/>

<key_timestamp>2020-04-09 14:44:27.431</key_timestamp>

</user_secret_key>

Теперь пользователь домена должен иметь возможность использовать такие приложения, как браузер S3, для использования пространства имен так же, как обычные пользователи объектов.

Additional Information

Ошибка входа пользователя в систему:

"Access is denied due to invalid or expired credentials."

- Неверный пользователь или пароль.

- Пользователь не найден или пользователь не найден может быть вызвана неверной базой поиска в поставщике проверки подлинности для этого пользователя.

- Вступление изменений в поставщик проверки подлинности ECS может занять несколько минут, и исправленный поставщик проверки подлинности все еще обновляет подключение к AD или LDAP.

- Параметр AD пользователя «Пользователь должен изменить пароль при следующем входе в систему» активен для этого пользователя. Обратите внимание, что ECS не может изменить пароль пользователей домена на сервере AD или LDAP, поэтому это приводит к ошибке, так как сервер AD или LDAP пытается принудительно применить этот параметр. Измените пароль в другом приложении или снимите флажок параметра. Для решения этой проблемы также рекомендуется использовать версию 3.6.2.0 или более позднюю, так как в этом случае ECS будет запрашивать у пользователей сервер AD

"User must change password at next login." -

У пользователя типа sAMAccountName отсутствует правильное значение домена, username@domain.

-

Возможно, вы установили для базы поиска следующие значения:

CN=Groups,DC=CAS,DC=EMC,DC=com

While the user location is:

CN=Users,DC=CAS,DC=EMC,DC=com

Установите для базы поиска местоположение, позволяющее найти нужных пользователей и нужную группу в области поиска:

DC=CAS,DC=EMC,DC=com

Поисковая база предназначена для поиска пользователей и групп, в которых они находятся, а не только групп, в которых состоят пользователи. Членство в группе можно отфильтровать в поиске, используя опцию белого списка группы.

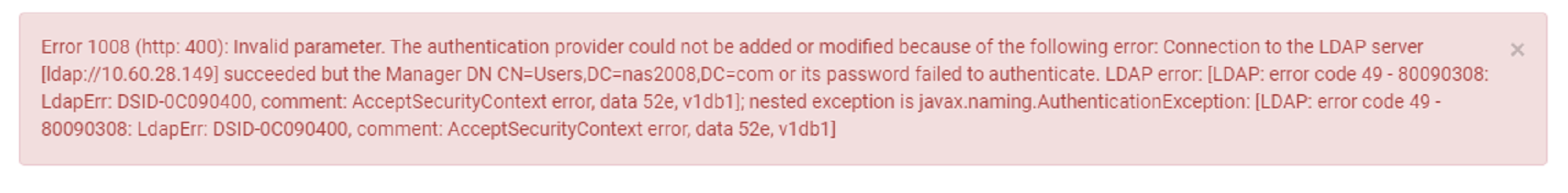

При попытке создания поставщика проверки подлинности может произойти ошибка:

"Error 1008 (http:400): invalid parameter"

"Connection to the LDAP server succeeded, but the Manager DN CN=Users,DC=CAS,DC=EMC,DC=com or its password failed to authenticate"

- Задается точное правильное местоположение пользователя, CN = Administrator, CN = Users, DC = CAS, DC = EMC, DC = com, а не CN = Users, DC = CAS, DC = EMC, DC = com

- Введен правильный пароль.

- Пользователь имеет необходимые права для того, чтобы стать управляющим доменным именем.

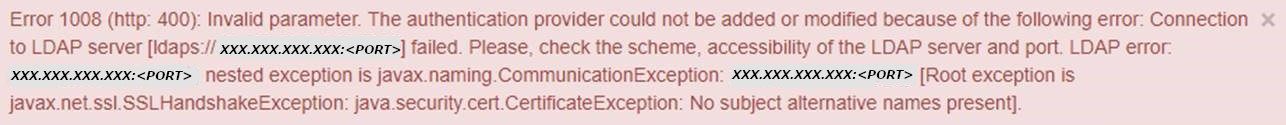

При попытке создания поставщика проверки подлинности может произойти ошибка:

"Error 7000 (http: 500): An error occurred in the API Service. An error occurred in the API service. Cause: Error creating auth provider."

В случае новых конфигураций виртуального ЦОД, если делается попытка добавить поставщик аутентификации AD или LDAP до того, как в виртуальном ЦОД появятся группы репликации. Может появиться указанное выше сообщение об ошибке.

Возможные причины.

Перед настройкой поставщика проверки подлинности необходимо создать группу репликации.

Пользователи AD или LDAP могут использоваться в качестве пользователей управления или объектных пользователей.

Кроме того, для работы пользователей объектов требуется группа репликации, поэтому добавление поставщика проверки подлинности может привести к ошибке из-за сбоя проверки группы репликации.

Служба поддержки ECS может проверить журналы objcontrolsvc.log во время попытки поставщика аутентификации:

command type REQUEST_AUTHPROVIDER_CREATE failed with error code ERROR_RG_NOT_FOUND and message 'replication group urn:storageos:ReplicationGroupInfo:00000000-0000-0000-0000-000000000000:global not found'

Если да, добавьте группу репликации в виртуальный ЦОД и повторите попытку добавления поставщика проверки подлинности.

Если пользователь изменил сервер LDAP, а полностью определенное доменное имя нового сервера LDAP совпадает с полным доменным именем старого сервера LDAP.

Текущий SSL-сертификат LDAP может указывать на старый сервер LDAP, поэтому сертификат LDAP SSL необходимо заменить обновленным SSL-сертификатом LDAP.

Возможное сообщение об ошибке:

Проверьте, выдан ли сертификат, и убедитесь, что полностью определенное доменное имя точно соответствует URL-адресу, используемому в пользовательском интерфейсе ECS. Либо проверьте, соответствуют ли альтернативные имена субъектов точно из certificate:

Command:

sudo openssl s_client -connect :636 < /dev/null | openssl x509 -noout -text | grep DNS:

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636 < /dev/null| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS1.LOCAL

node1:~ # sudo openssl s_client -connect XXX.XXX.XXX:636| openssl x509 -noout -text | grep DNS:

depth=0

verify error:num=20:unable to get local issuer certificate

verify return:1

depth=0

verify error:num=21:unable to verify the first certificate

verify return:1

DNS:FQDN.LDAPS.LOCAL

Проверьте свой сертификат LDAPS на соответствие ECS. В противном случае может потребоваться новый правильный сертификат для ECS.

В этом случае пользователь может рассмотреть возможность открытия SR с поддержкой ECS.

- Правильно ли заполнено пользователем поле Authentication Provider?

-

Создан ли пользователь управления?

-

Правильно ли введены тестовый пользователь и пароль при входе в ECS?

-

Могут ли они войти в систему с другим пользователем из домена?

-

Это первый раз, когда AD или LDAP настраивается на ECS?

-

Если это не новый AD или LDAP, настроенный на ECS, он когда-либо мог войти с этими учетными данными? Если да, то укажите, произошли ли какие-либо изменения, которые могут повлиять на авторизацию?

Подготовьте все необходимые сведения для поддержки, в том числе сведения о тестовом пользователе для требуемого домена.

Для поддержки может потребоваться сеанс Web Ex, а также демонстрация пользователем поддержки сервера AD или LDAP и сведений о ECS. Поддержка может потребовать от пользователя ввести учетные данные тестового пользователя.

Содержание этой статьи переведено на 15 языков: