PowerVault ME4: Instalowanie i usuwanie certyfikatów niestandardowych

Summary: W tym artykule opisano etapy instalowania certyfikatu niestandardowego za pośrednictwem protokołu FTP dla produktów pamięci masowej Dell PowerVault z serii ME.

Instructions

Instalowanie lub usuwanie certyfikatów niestandardowych w ME4

- Instalowanie certyfikatu

- Wyświetlanie informacji o certyfikacie

- Usuwanie certyfikatów niestandardowych

- Przykład użycia tylko interfejsu wiersza polecenia przy użyciu systemu Linux i sesji SSH ME4

Instalowanie certyfikatu.

Wykonaj następujące czynności, aby zainstalować certyfikat bezpieczeństwa innej firmy lub certyfikat bezpieczeństwa z podpisem własnym:

-

W programie PowerVault Manager przygotuj się do korzystania z protokołu FTP lub SFTP (Secure File Transfer Protocol):

-

Określ adresy IP portów sieciowych kontrolerów w obszarze ustawień systemowych > ME4 Sieć.

-

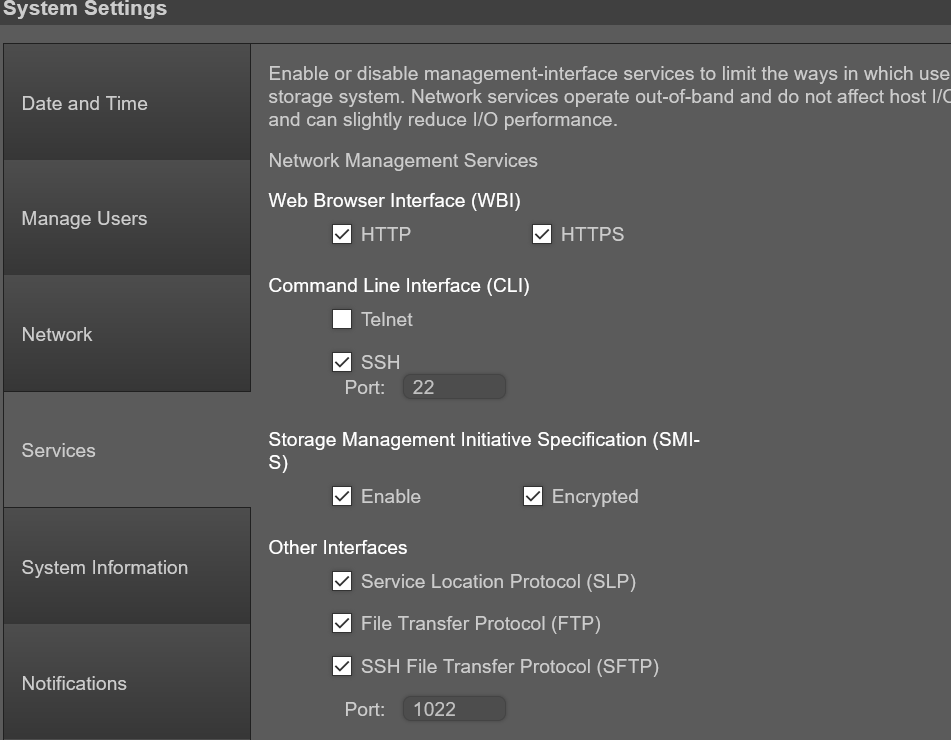

Sprawdź, czy usługa FTP lub SFTP jest włączona w pamięci masowej w obszarze usług ustawień > systemu ME4. Jeśli używasz SFTP, zapisz, który port SFTP ma być używany.

-

-

Za pomocą ustawień systemowych > ME4 można sprawdzić, czy konto użytkownika ma role zarządzania i FTP/SFTP.

-

Umieść plik certyfikatu i plik klucza w katalogu dostępnym dla klienta FTP. Certyfikat i plik klucza muszą mieć format PEM (Privacy Enhanced Mail). Klienci mogą przesyłać pliki DER (Distinguished Encoding Rules), ale nie można ich używać podczas ponownego uruchamiania zarządzania na kontrolerach. Uwaga: ME4 obsługuje certyfikaty z symbolami wieloznacznymi.

-

Otwórz wiersz polecenia (Windows) lub okno terminala (UNIX) i przejdź do katalogu zawierającego pliki certyfikatów. Interfejs użytkownika nie może być używany jak klient Filezilla, ponieważ wiersz "put" wymaga parametrów polecenia po nazwie pliku.

Protokół FTP systemu Windows nie może wykonywać pasywnego protokołu FTP, jeśli zapora jest włączona. Może być w stanie zalogować się do macierzy ME4, ale podczas próby wysłania plików wystąpi błąd z powodu problemu z połączeniem portu. Jeśli próbujesz użyć wiersza poleceń FTP systemu Windows, zapora systemu Windows musi być wyłączona przed uruchomieniem).

-

Wpisz:

sftp controller-network-address -P port or ftp controller-network-address. Pliki muszą być przesłane do obu kontrolerów, aby można było ich używać na obu kontrolerach.

Na przykład: sftp 10.235.XXX.XXX -P 1022 or ftp 10.X.0.X X.

Zaloguj się jako użytkownik z uprawnieniami do zarządzania rolą i uprawnieniami interfejsu FTP lub SFTP. W tych przykładach używany jest klient wiersza polecenia FTP WinSCP, ale jeśli zapora systemu Windows jest wyłączona, można użyć klienta FTP systemu Windows. Można również użyć klienta Linux.

C:\Users\Administrator\Documents\SSLCerts\2048PEM>"c:\Program Files (x86)\WinSCP\WinSCP.com"

winscp> open ftp://100.85.XXX.X

Prompting for credentials...

Username: manage

Connecting to 100.85.XXX.X ...

Password:

Connected

Starting the session...

Session started.

Active session: [1] 100.85.XXX.X

winscp>

-

Wpisz:

put certificate-file-name cert-filegdzie nazwa pliku certyfikatu jest nazwą pliku certyfikatu dla określonej jednostki pamięci masowej. Błędy pliku mogą wystąpić, jeśli katalog, w którym znajduje się certyfikat, jest katalogiem ukrytym, którego użytkownik FTP nie ma uprawnień do modyfikacji.

winscp> put 2048b-rsa-example-cert.pem cert-file

2048b-rsa-example-cert.pe | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Wpisz:

put key-file-name cert-key-filegdzie nazwa-pliku-klucza jest nazwą pliku klucza zabezpieczeń dla określonego magazynu.

winscp> put 2048b-rsa-example-keypair.pem cert-key-file

2048b-rsa-example-keypair | 1 KB | 0.0 KB/s | binary | 100%

winscp>

-

Zauważ, że jeśli lista katalogów jest wykonywana w witrynie FTP macierzy, po przesłaniu tych plików nie są one widoczne. Są one przechowywane w ukrytych katalogach, do których użytkownik FTP nie może zajrzeć.

winscp> ls

D--------- 0 0 ..

Lrwxrwxrwx 0 0 0 12 Dec 2 13:19:33 2020 .banner ->

-rw-rw-rw- 0 0 10 0 Dec 2 14:46:49 2020 0

-rw-r--r-- 0 0 0 8436 Dec 2 13:19:33 2020 README

winscp>

-

Powtórz kroki 4, 5, 6 i 7 dla drugiego kontrolera.

-

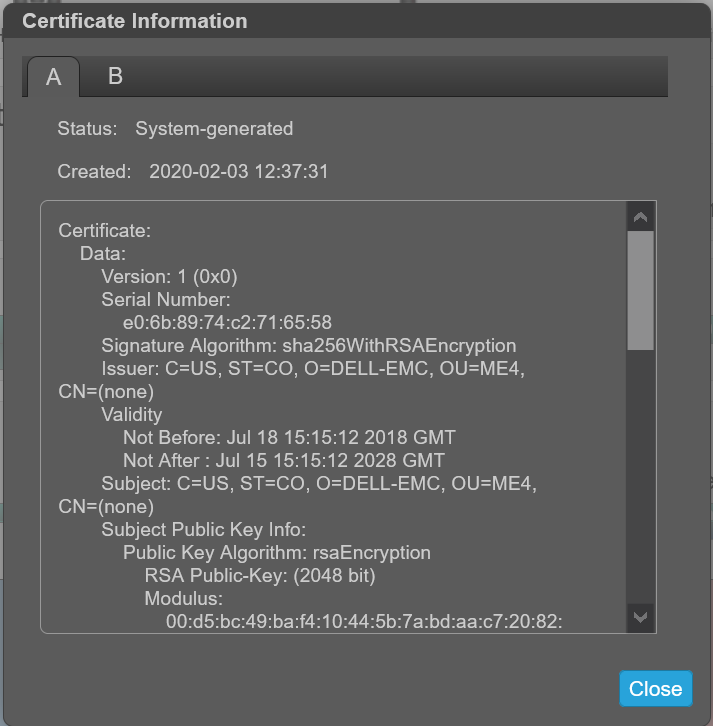

Uruchom ponownie oba kontrolery zarządzania, aby nowy certyfikat zabezpieczeń zaczął obowiązywać. Po ponownym uruchomieniu kontrolerów zarządzania certyfikat można wyświetlić za pomocą interfejsu użytkownika, jak pokazano poniżej, lub za pomocą polecenia SSH "show certificate".

Wyświetlanie informacji o certyfikacie.

Domyślnie magazyn generuje unikatowy certyfikat SSL dla każdego kontrolera. Aby uzyskać najsilniejsze zabezpieczenia, zastąp domyślny certyfikat wygenerowany przez system certyfikatem wystawionym przez zaufany urząd certyfikacji.

Na panelu Informacje o certyfikacie wyświetlane są informacje o aktywnych certyfikatach SSL każdego kontrolera, które są przechowywane w systemie. Karty A i B zawierają niesformatowany tekst certyfikatu dla każdego z odpowiednich kontrolerów. Panel pokazuje również jedną z następujących wartości stanu i datę utworzenia dla każdego certyfikatu:

-

Klient dostarczony — wskazuje, że kontroler korzysta z certyfikatu przesłanego przez klienta.

-

Wygenerowane przez system — wskazuje, że kontroler używa aktywnego certyfikatu i klucza wygenerowanego przez kontroler.

-

Nieznany stan — wskazuje, że nie można odczytać certyfikatu kontrolera. Dzieje się tak najczęściej, gdy kontroler jest ponownie uruchamiany, proces wymiany certyfikatu jest nadal w toku lub użytkownik wybrał kartę kontrolera partnera w systemie z jednym kontrolerem.

Certyfikatów niestandardowych można używać, przekazując je za pośrednictwem protokołu FTP lub SFTP albo używając parametru zawartości polecenia interfejsu wiersza polecenia create certificate. Dzięki temu użytkownik może tworzyć certyfikaty z własną, unikatową zawartością certyfikatu. Aby nowy certyfikat zaczął obowiązywać, uruchom ponownie kontroler zarządzania.

Sprawdź, czy zamiana certyfikatu zakończyła się pomyślnie, a kontroler używa dostarczonego certyfikatu:

- Upewnij się, że certyfikat ma status "dostarczony przez klienta".

- Data utworzenia jest prawidłowa

- Zawartość certyfikatu jest oczekiwanym tekstem

Wyświetl informacje o certyfikacie:

-

Kliknij na banerze panel systemowy i wybierz opcję Pokaż informacje o certyfikacie. Zostanie otwarty panel Informacje o certyfikacie.

-

Po zakończeniu przeglądania informacji o certyfikacie kliknij przycisk Zamknij.

Przed zainstalowaniem certyfikatu informacje są wyświetlane jako "System Generated".

Po zainstalowaniu własnego certyfikatu będzie on identyfikowany jako Dostarczony przez klienta:

Usuwanie certyfikatów niestandardowych.

Aby przywrócić certyfikat wygenerowany przez system i usunąć certyfikat niestandardowy z obu kontrolerów, zaloguj się do każdego kontrolera i uruchom polecenie:# create certificate restore

Aby zmiany certyfikatu zostały wprowadzone, uruchom ponownie kontroler Management Controller na wszystkich kontrolerach, na których użyto polecenia.

Przykład użycia tylko interfejsu wiersza polecenia przy użyciu systemu Linux i sesji SSH ME4

-

Utwórz certyfikat i umieść "PEM .cer" i ".key" na komputerze z systemem Linux.

-

Z sesji SSH w systemie Linux prześlij pliki za pomocą protokołu FTP do macierzy, a następnie otwórz sesję SSH w macierzy, aby ponownie uruchomić oba kontrolery ME4. Po ponownym uruchomieniu kontrolerów zarządzania ME4 użytkownik może zalogować się ponownie do ME4 i wyświetlić nowy certyfikat. Uwaga: Uruchomienie jednego kontrolera może trwać dłużej niż drugiego. Dopóki oba kontrolery nie zostaną w pełni włączone, pamięć masowa może wykazywać jeden kontroler w certyfikacie systemu i jeden kontroler w certyfikacie klienta.

W poniższym przykładzie adresy IP kontrolera ME4 są następujące:

A: 100.85.XXX.X

B: 100.85.XXX.XX8

Aby oba kontrolery miały certyfikat:

- Prześlij certyfikat i plik klucza do obu kontrolerów przy użyciu protokołu FTP

- Uruchom ponownie kontroler zarządzania na obu kontrolerach

[grpadmin@WWWWWWW certs]$ pwd

/home/grpadmin/Documents/certs

[grpadmin@WWWWWWW certs]$ ls

2048b-rsa-example-cert.pem 2048b-rsa-example-keypair.pem put

[grpadmin@WWWWWWW certs]$ ftp 100.85.QQQ.ZZZ

Connected to 100.85.QQQ.ZZZ (100.85.QQQ.ZZZ).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:29. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.QQQ.ZZZ:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /.

.

.

230-Instructions for loading security certificate files:

230- 1. The security certificate files will consist of a pair of files.

230- You will have a certificate file and a key file.

230- 2. Log in with a user name and password.

230- 3. Type 'put <certificate-file-name> cert-file'

230- where <certificate-file-name> is the name of the certificate file

230- for your specific system.

230- 4. Type 'put <key-file-name> cert-key-file'

230- where <key-file-name> is the name of the security key file for

230- your specific system.

230- 5. Restart both Management Controllers to have the new security

230- certificate take effect.

230-

230

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,127,0)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:12)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-10 17:40:18)

1050 bytes sent in 9.4e-05 secs (11170.21 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,QQQ,ZZZ,204,57)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-10 17:40:37)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-10 17:40:45)

1679 bytes sent in 8.5e-05 secs (19752.94 Kbytes/sec)

ftp> ls

227 Entering Passive Mode (100,85,QQQ,ZZZ,189,193)

150 Accepted data connection

-rw-rw-rw- 1 0 users 0 Dec 10 17:40 0

-rw-r--r-- 1 0 0 8436 Dec 2 20:39 README

226-Options: -l

226 2 matches total

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ftp 100.85.XXX.YYY

Connected to 100.85.XXX.YYY (100.85.XXX.YYY).

220-Welcome to Pure-FTPd.

220-You are user number 1 of 5 allowed.

220-Local time is now 23:30. Server port: 21.

220-This is a private system - No anonymous login

220-IPv6 connections are also welcome on this server.

220 You will be disconnected after 15 minutes of inactivity.

Name (100.85.XXX.YYY:grpadmin): manage

331 User manage OK. Password required

Password:

230-OK. Current restricted directory is /

.

.

.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> put 2048b-rsa-example-cert.pem cert-file

local: 2048b-rsa-example-cert.pem remote: cert-file

227 Entering Passive Mode (100,85,XXX,YYY,126,144)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:22)

STATUS: Loading security certificate file

226-

226 Operation Complete. (2020-12-11 23:30:28)

1050 bytes sent in 4.7e-05 secs (22340.42 Kbytes/sec)

ftp> put 2048b-rsa-example-keypair.pem cert-key-file

local: 2048b-rsa-example-keypair.pem remote: cert-key-file

227 Entering Passive Mode (100,85,XXX,YYY,200,227)

150 Accepted data connection

226-File Transfer Complete. Starting Operation: (2020-12-11 23:30:40)

STATUS: Loading security certificate file

Verifying uploaded certificate and key.

The uploaded SSL certificate and key have been installed. Reboot the controller to apply.

226-

226 Operation Complete. (2020-12-11 23:30:47)

1679 bytes sent in 5.2e-05 secs (32288.46 Kbytes/sec)

ftp> bye

221-Goodbye. You uploaded 3 and downloaded 0 kbytes.

221 Logout.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# restart mc both

During the restart process you will briefly lose communication with the specified Management Controller(s).

Do you want to continue? (y/n) y

Info: Restarting the local MC (A)...

Success: Command completed successfully. - Both MCs were restarted. (2020-12-11 23:31:26)

# Killed

Connection to 100.85.QQQ.ZZZ closed.

.

. Will take about 2 minutes for you to be able to log back into the array to

. see the certificates

.

[grpadmin@WWWWWWW certs]$ ssh manage@100.85.QQQ.ZZZ

Password:

DELL EMC ME4024

System Name: NDC-ME4

System Location: NDC

Version: GT280R008-01

# show certificates

Error: The command was not recognized. (2020-12-11 23:36:35)

# show certificate

Certificate Status

------------------

Controller: A

Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:29:29

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Certificate Status

------------------

Controller: B Certificate Status: Customer-supplied

Time Created: 2020-12-11 23:30:22

Certificate Text: Certificate:

Data:

Version: 1 (0x0)

Serial Number: 3580 (0xdfc)

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=JP, ST=Tokyo, L=RRRRRRR, O=SSSSSSSSS, OU=WebCert Support, CN=SSSSSSSSS Web CA/emailAddress=support@SSSSSSSSS.com

Validity

Not Before: Aug 22 05:27:41 2012 GMT

Not After : Aug 21 05:27:41 2017 GMT

Subject: C=JP, ST=Tokyo, O=SSSSSSSSS, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b4:cf:d1:5e:33:29:ec:0b:cf:ae:76:f5:fe:2d:

c8:99:c6:78:79:b9:18:f8:0b:d4:ba:b4:d7:9e:02:

52:06:09:f4:18:93:4c:d4:70:d1:42:a0:29:13:92:

73:50:77:f6:04:89:ac:03:2c:d6:f1:06:ab:ad:6c:

c0:d9:d5:a6:ab:ca:cd:5a:d2:56:26:51:e5:4b:08:

8a:af:cc:19:0f:25:34:90:b0:2a:29:41:0f:55:f1:

---REDACTED---

9a:24:79:49:17:27:d7:89:4b:6a:2e:0d:87:51:d9:

23:3d:06:85:56:f8:58:31:0e:ee:81:99:78:68:cd:

6e:44:7e:c9:da:8c:5a:7b:1c:bf:24:40:29:48:d1:

03:9c:ef:dc:ae:2a:5d:f8:f7:6a:c7:e9:bc:c5:b0:

59:f6:95:fc:16:cb:d8:9c:ed:c3:fc:12:90:93:78:

5a:75:b4:56:83:fa:fc:41:84:f6:64:79:34:35:1c:

ac:7a:85:0e:73:78:72:01:e7:24:89:25:9e:da:7f:

65:bc:af:87:93:19:8c:db:75:15:b6:e0:30:c7:08:

f8:59

Exponent: 65537 (0x10001)

Signature Algorithm: sha1WithRSAEncryption

40:cb:fe:04:5b:c6:74:c5:73:91:06:90:df:ff:b6:9e:85:73:

fe:e0:0a:6f:3a:44:2f:cc:53:73:16:32:3f:79:64:39:e8:78:

---REDACTED---

1b:d7:eb:c0:31:6c:86:a0:f6:55:a8:f8:10:d0:42:06:1e:94:

a5:e0:68:a7:9f:b6:f3:9c:d0:e1:22:3b:ab:85:3d:a1:27:9b:

50:32:62:b8:ec:7a:fa:d6:7d:2b:29:e6:ad:b2:69:4d:28:b4:

f8:13

Success: Command completed successfully. (2020-12-11 23:36:41)

#