Comment gérer les modifications de certificat AWS S3 à partir du 23 mars 2021

Summary: AWS modifie ses certificats de serveur pour S3 en certificats émis par l’autorité de certification Amazon Trust Services. Cela commence à partir du 23 mars 2021, selon une communication d’AWS. Cette modification a un impact sur les systèmes Data Domain configurés avec le niveau Cloud et Data Domain Virtual Edition (DDVE) déployé sur la plate-forme Cloud AWS avec ATOS (Active Tier on Object Storage). ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Cette modification de certificat entraîne la déconnexion de l’unité Cloud pour les systèmes Data Domain configurés avec le niveau Cloud :

OU

Pour DDVE déployé sur AWS avec ATOS, le système de fichiers est désactivé avec les messages d’alerte suivants :

# alert show current

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

OU

Pour DDVE déployé sur AWS avec ATOS, le système de fichiers est désactivé avec les messages d’alerte suivants :

Alert History

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Un problème empêche le système de fichiers

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Un problème empêche le système de fichiers

Cause

AWS modifie ses certificats de serveur pour S3 en certificats émis par l’autorité de certification Amazon Trust Services. Cela commence à compter du 23 mars 2021.

Pour accéder aux compartiments S3, le système nécessite un nouveau certificat rootCA d’autorité de certification Starfield de classe 2 au lieu du présent certificat Baltimore CyberTrust Root.

Resolution

Les étapes suivantes s’appliquent aux systèmes Data Domain configurés avec niveau Cloud et DDVE déployés sur la plate-forme Cloud AWS avec ATOS.

- Vérifiez si le système utilise actuellement Baltimore CyberTrust Root pour l’application Cloud, conformément à l’exemple suivant :

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Demande de signature de certificat (CSR) présente sur /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Demande de signature de certificat (CSR) présente sur /ddvar/certificates/CertificateSigningRequest.csr

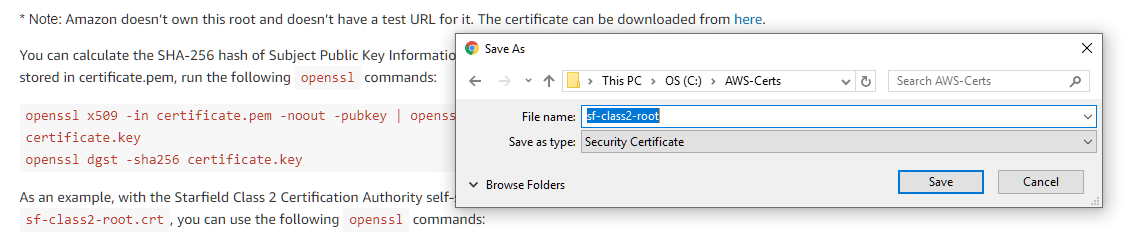

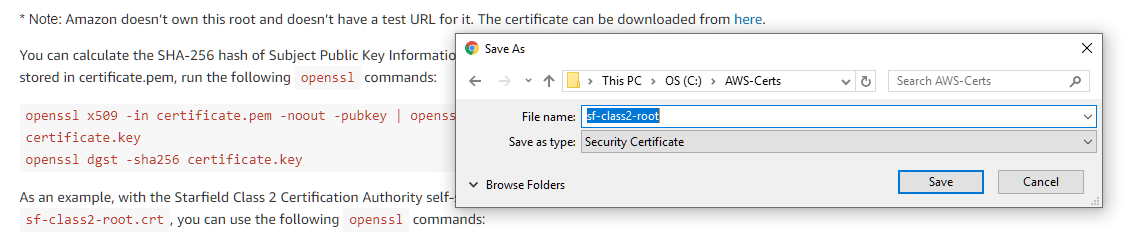

- Téléchargez le certificat rootCA de l’autorité de certification Starfield de classe 2 à partir de la page suivante

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Cliquez avec le bouton droit de la souris sur « here » (ici) et enregistrez sous :

Cliquez avec le bouton droit de la souris sur « here » (ici) et enregistrez sous :

Autre lien pour télécharger le certificat : https://certs.secureserver.net/repository/sf-class2-root.crt

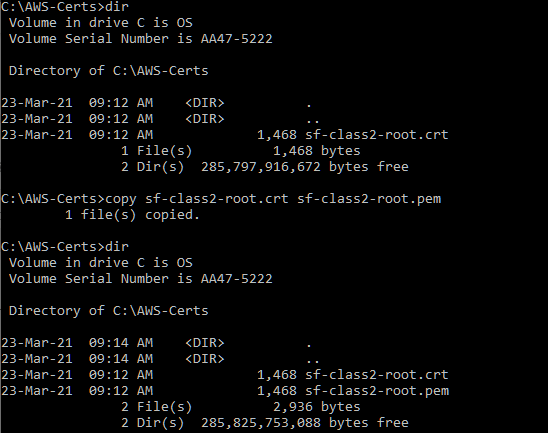

- Renommez le fichier sf-class2-root.crt en sf-class2-root.pem (modification de l’extension uniquement).

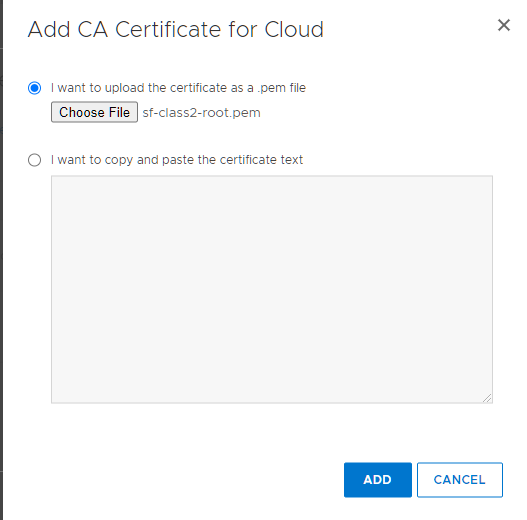

- Importez le certificat à l’aide de l’interface graphique de Data Domain System Manager.

- Unités Cloud : Gestion des données > Système de fichiers > Unités Cloud > Manage Certificates > Ajouter

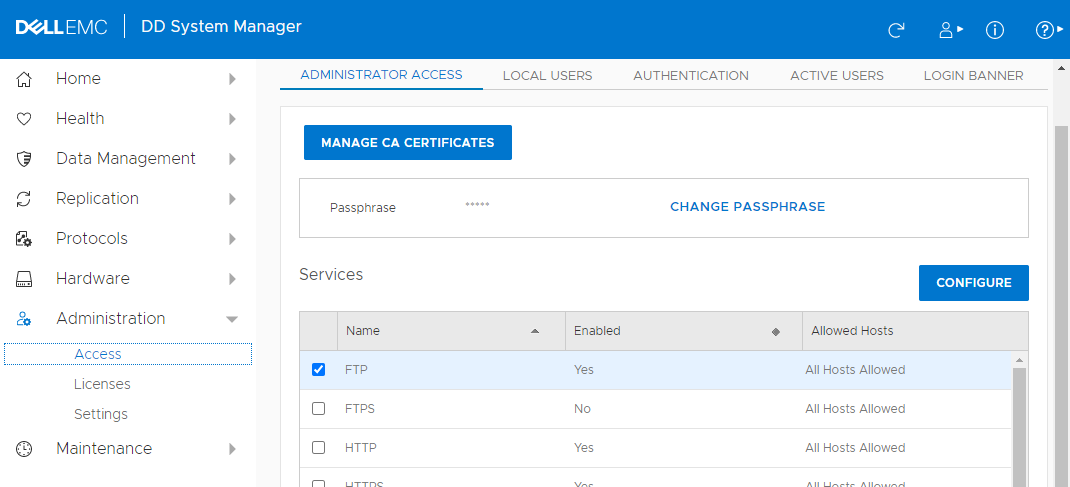

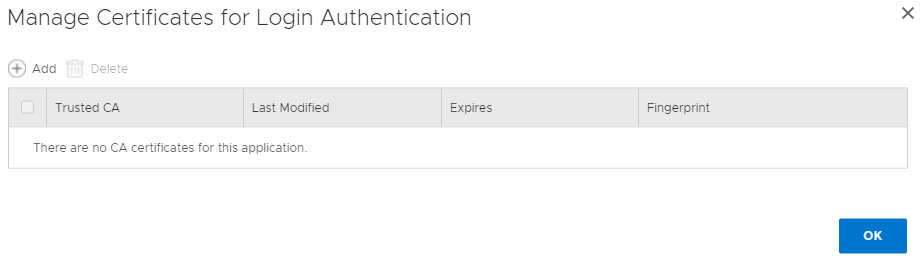

- DDVE : Administration > Accès > MANAGE CA CERTIFICATES > + Add

- Exécutez ensuite l’étape 2 de l’interface de ligne de commande (située en dessous de ces captures d’écran).

Ou à partir de l’interface de ligne de commande

- Transférez sf-class2-root.pem vers /ddr/var/certificates à l’aide de la méthode scp ou sftp

- Importez le certificat

# adminaccess certificate import ca application cloud file sf-class2-root.pem

- Remarque : Ce certificat peut afficher l’objet comme étant vide sur l’interface graphique ou dans la sortie « adminaccess certificate show ». Cela peut être ignoré (aucun problème de fonctionnalité à l’exception de l’affichage vide).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Demande de signature de certificat (CSR) présente sur /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Demande de signature de certificat (CSR) présente sur /ddvar/certificates/CertificateSigningRequest.csr

- Ne supprimez pas l’ancien certificat Baltimore CyberTrust Root. Dans certains cas, nous avons constaté qu’AWS était revenu au certificat Baltimore.

- Conservez-le avec le nouveau certificat Starfield.

Affected Products

Data Domain, PowerProtect Data Protection SoftwareArticle Properties

Article Number: 000184415

Article Type: Solution

Last Modified: 22 Aug 2022

Version: 13

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.