Slik håndterer du AWS S3-sertifikatendringer fra 23. mars 2021

Summary: AWS endrer serversertifikatene for S3 til sertifikater utstedt av Amazon Trust Services CA. Dette skjer fra 23. mars 2021 i henhold til AWS-kommunikasjon. Denne endringen påvirker Data Domain-systemer som er konfigurert med Cloud Tier og Data Domain Virtual Edition (DDVE) implementert på AWS Cloud Platform med (Active Tier on Object Storage) ATOS. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Denne sertifikatendringen fører til at nettskyenheten går i frakoblingstilstand for Data Domain-systemer som er konfigurert med skynivå:

ELLER

for DDVE som implementeres på AWS med ATOS, er filsystemet deaktivert med følgende varsler:

# varsel viser gjeldende melding om alvorlighetsgrad for posttid

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 mon apr 19 15:34:03 2021 KRITISK CloudUnit=aws-unit EVT-CLOUD-00001: Får ikke tilgang til leverandøren for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Det

er ett aktivt varsel.

# Liste over navneprofiler i skyenhet

-------------- --------- ------------

aws-unit aws disconnected

-------------- --------- ------------

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 mon apr 19 15:34:03 2021 KRITISK CloudUnit=aws-unit EVT-CLOUD-00001: Får ikke tilgang til leverandøren for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ ------------------------------------------------------------------------- Det

er ett aktivt varsel.

# Liste over navneprofiler i skyenhet

-------------- --------- ------------

aws-unit aws disconnected

-------------- --------- ------------

ELLER

for DDVE som implementeres på AWS med ATOS, er filsystemet deaktivert med følgende varsler:

Varselhistorikk

-------------

ID post time clear time severity class object message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 tue apr 6 13:58:41 2021 tue apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Det har oppstått en feil i filsystemet og starter på nytt.

m0-27 tirsdag 6. apr 14:19:59 2021 tirsdag 6. april kl. 14:20:03 2021 VARSEL Filesystem EVT-FILESYS-00002: Problemet hindrer filsystemet i å

-------------

ID post time clear time severity class object message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 tue apr 6 13:58:41 2021 tue apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Det har oppstått en feil i filsystemet og starter på nytt.

m0-27 tirsdag 6. apr 14:19:59 2021 tirsdag 6. april kl. 14:20:03 2021 VARSEL Filesystem EVT-FILESYS-00002: Problemet hindrer filsystemet i å

Cause

AWS endrer serversertifikatene for S3 til sertifikater utstedt av Amazon Trust Services CA. Dette skjer fra 23. mars 2021.

For å få tilgang til S3-kurver krever systemet et nytt RotCA-sertifikat for Starfield Class 2-sertifiseringsinstans i stedet for det nåværende Administrator-sertifikatet for CyberTrust.

Resolution

Følgende trinn gjelder for Data Domain-systemer som er konfigurert med skynivå og DDVE implementert på AWS Cloud-plattform med ATOS.

- Kontroller om systemet for øyeblikket bruker" Cybersecur CyberTrust Root"for nettskyapplikasjonen i henhold til følgende eksempel:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost fredag 19. juni 17:25:13 2020 onsdag 18. juni 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Wat CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66 :FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74------------------------- ------------- ----------- ------------------------ ------------------------ ----------------------------------------------------------- Sertifikat

signeringsforespørsel (CSR) finnes på /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost fredag 19. juni 17:25:13 2020 onsdag 18. juni 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Wat CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66 :FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74------------------------- ------------- ----------- ------------------------ ------------------------ ----------------------------------------------------------- Sertifikat

signeringsforespørsel (CSR) finnes på /ddvar/certificates/CertificateSigningRequest.csr

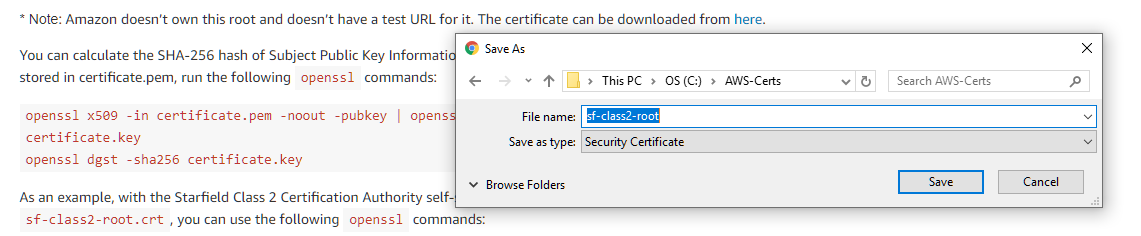

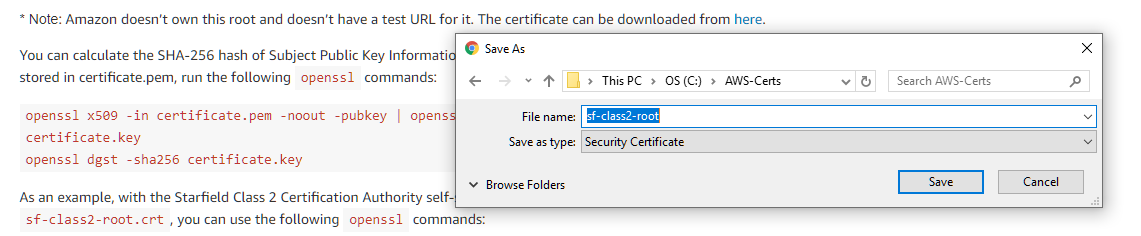

- Last ned RootCA-sertifikatet for Starfield Class 2-sertifiseringsinstansen fra følgende side

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Høyreklikk på"her"og lagre som:

Høyreklikk på"her"og lagre som:

Alternativ kobling for å laste ned sertifikatet: https://certs.secureserver.net/repository/sf-class2-root.crt

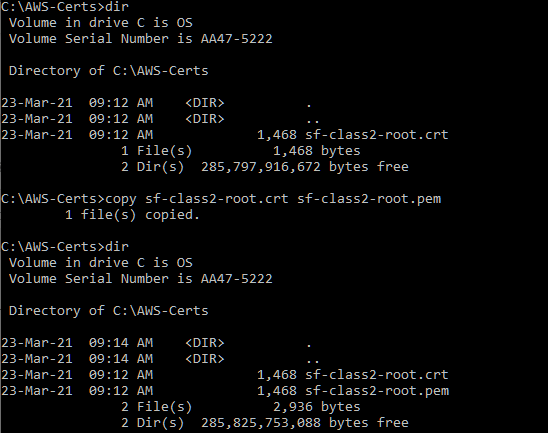

- Gi filen nytt navn sf-class2-root.crt til sf-class2-root.pem (kun endring i filtype).

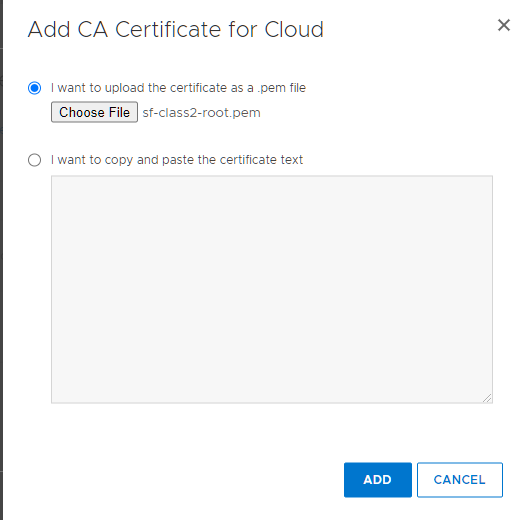

- Importer sertifikatet enten ved hjelp av Det grafiske brukergrensesnittet for Data Domain System Manager.

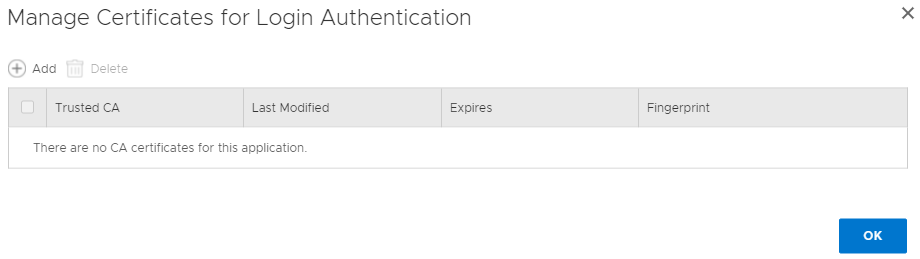

- Nettskyenheter: Dataadministrasjon > «filsystem» > «Nettskyenheter» > «Administrer sertifikater» > legg til

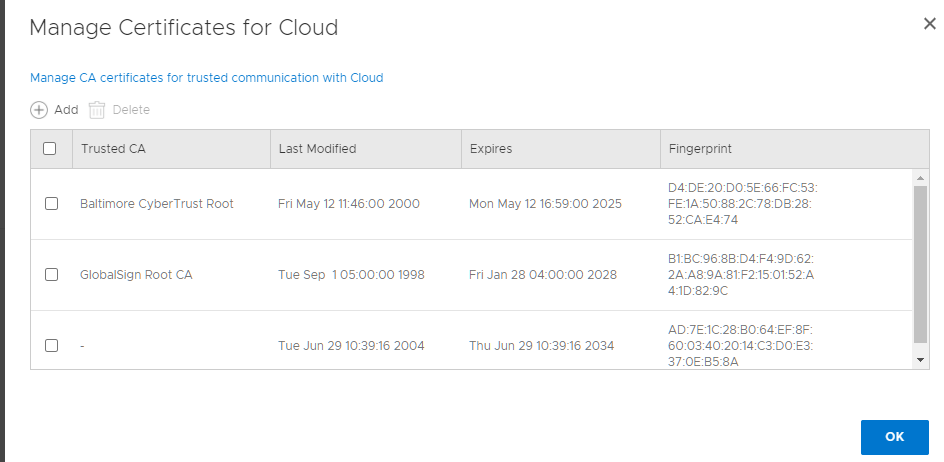

- DDVE: "Administration" (Administrasjon) > "Access" (Tilgang) > "MANAGE CA CERTIFICATES" (Administrer CA-SERTIFIKATER) > "+ Add "+Add" (Legg til)

- Deretter utfører du CLI-trinn 2. (under disse skjermbildene)

Eller alternativt fra CLI

- Overføre sf-class2-root.pem til /ddr/var/certificates ved hjelp av scp- eller sftp-metoden

- Importer sertifikatet

# adminaccess sertifikat import ca applikasjon sky fil sf-class2-root.pem

- MERK: Dette sertifikatet kan vise temaet som tomt på GUI eller i "adminaccess certificate show"-utdataene som kan ignoreres (ingen funksjonalitetsproblem unntatt tom skjerm).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31: C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Du må ikke fjerne det gamle "Pst CyberTrust Root"-sertifikatet. I noen tilfeller fant vi ut at AWS har gått tilbake til Dll-sertifikatet.

- Behold det sammen med det nye Starfield-sertifikatet.

Affected Products

Data Domain, PowerProtect Data Protection SoftwareArticle Properties

Article Number: 000184415

Article Type: Solution

Last Modified: 22 Aug 2022

Version: 13

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.