Obsługa zmian certyfikatu S3 AWS od 23 marca 2021 r.

Summary: AWS zmienia swoje certyfikaty serwera dla S3 na certyfikaty wystawione przez instytucję certyfikującą Amazon Trust Services. Dzieje się tak od 23 marca 2021 r. zgodnie z komunikatem AWS. Ta zmiana wpływa na systemy Data Domain skonfigurowane z warstwą chmury i rozwiązaniem Data Domain Virtual Edition (DDVE) wdrożonym na platformie chmury AWS z ATOS (warstwa aktywna na przechowywaniu obiektów). ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Ta zmiana certyfikatu powoduje przejście jednostki chmury w stan rozłączenia dla systemów Data Domain skonfigurowanych z warstwą chmury:

ALBO

W przypadku DDVE wdrożonego w AWS z ATOS, system plików jest wyłączony i pojawiają się następujące alerty:

# alert show current

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

Id Post Time Severity Class Object Message

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 CRITICAL Cloud CloudUnit=aws-unit EVT-CLOUD-00001: Unable to access provider for cloud unit aws-unit.

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

There is 1 active alert.

# cloud unit list

Name Profile Status

-------------- --------- ------------

aws-unit aws Disconnected

-------------- --------- ------------

ALBO

W przypadku DDVE wdrożonego w AWS z ATOS, system plików jest wyłączony i pojawiają się następujące alerty:

Alert History

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

-------------

Id Post Time Clear Time Severity Class Object Message

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 ERROR Filesystem EVT-FILESYS-00008: Filesystem has encountered an error and is restarting.

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 ALERT Filesystem EVT-FILESYS-00002: Problem is preventing filesystem from

Cause

AWS zmienia swoje certyfikaty serwera dla S3 na certyfikaty wystawione przez instytucję certyfikującą Amazon Trust Services. Dzieje się tak od 23 marca 2021 r.

Aby uzyskać dostęp do zasobników S3, system wymaga nowego certyfikatu rootCA instytucji certyfikującej Starfield Class 2, zamiast obecnego certyfikatu Baltimore CyberTrust Root.

Resolution

Poniższe kroki dotyczą systemów Data Domain skonfigurowanych z warstwą chmury i DDVE wdrożoną na platformie chmury AWS z ATOS.

- Sprawdź, czy system korzysta obecnie z Baltimore CyberTrust Root dla aplikacji chmurowej zgodnie z poniższym przykładem:

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

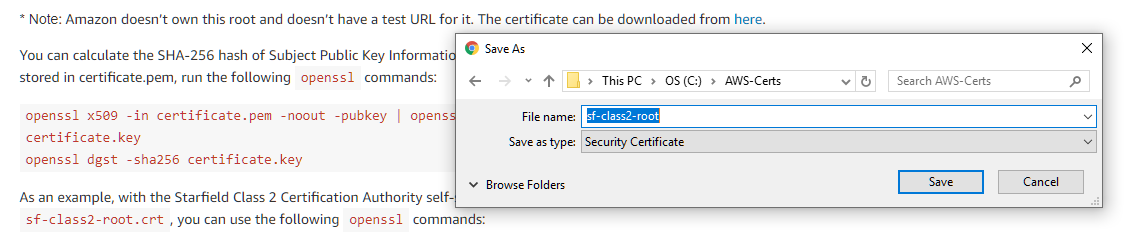

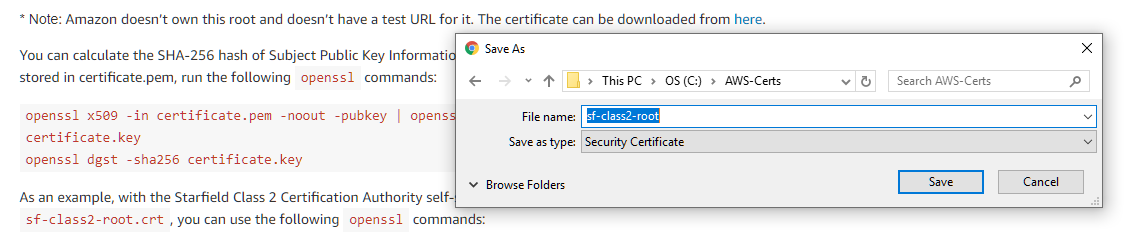

- Pobierz certyfikat rootCA instytucji certyfikującej Starfield Class 2 z poniższej strony

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

Kliknij prawym przyciskiem myszy „tutaj” i zapisz jako:

Kliknij prawym przyciskiem myszy „tutaj” i zapisz jako:

Alternatywne łącze do pobierania certyfikatu: https://certs.secureserver.net/repository/sf-class2-root.crt

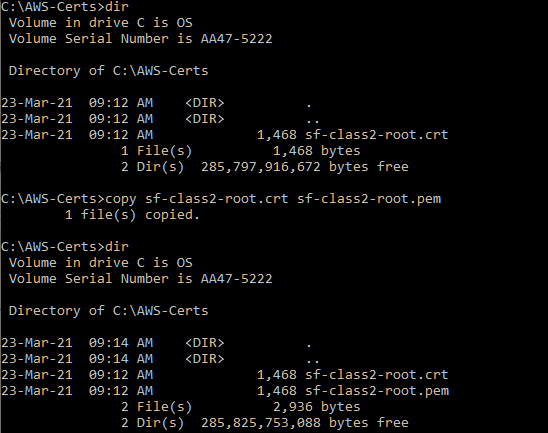

- Zmień nazwę pliku sf-class2-root.crt na sf-class2-root.pem (zmiana tylko w rozszerzeniu).

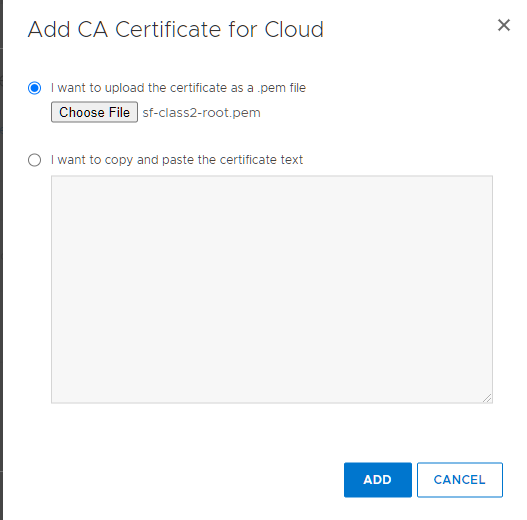

- Zaimportuj certyfikat przy użyciu graficznego interfejsu użytkownika menedżera systemu Data Domain.

- Jednostki chmury: „Zarządzanie danymi” > „System plików” > „Jednostki chmury” > „Zarządzaj certyfikatami” > Dodaj

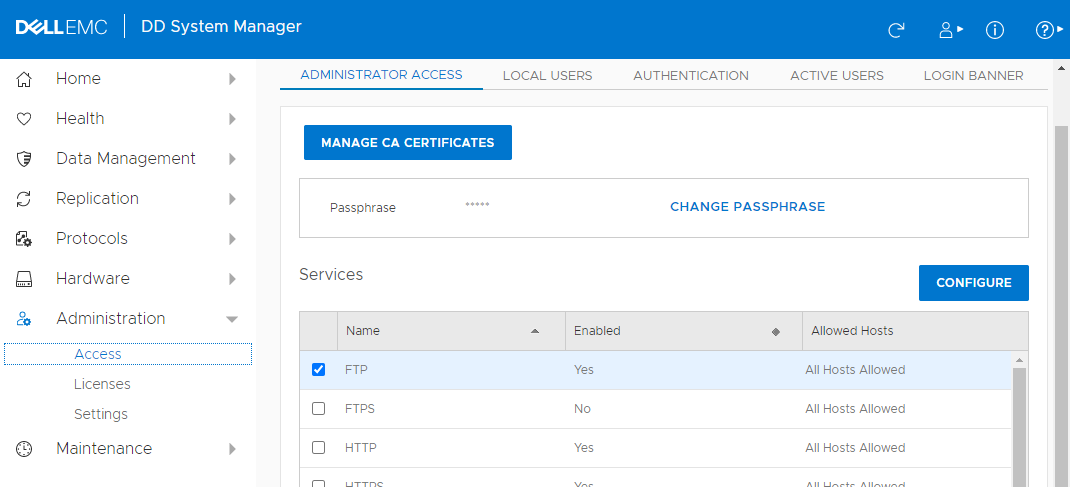

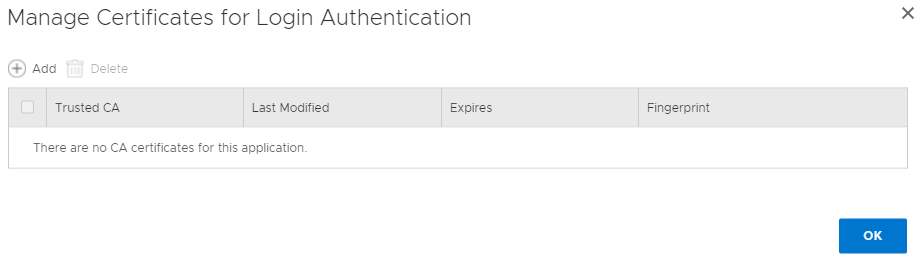

- DDVE: „Administracja” > „Dostęp” > „ZARZĄDZAJ CERTYFIKATAMI CA” > "+ Dodaj

- Następnie wykonaj krok 2 interfejsu wiersza poleceń. (znajduje się poniżej zrzutów ekranu)

lub w interfejsie wiersza poleceń

- Przenieś sf-class2-root.pem do /ddr/var/certificates przy użyciu metody scp lub sftp

- Importuj certyfikat

# adminaccess certificate import ca application cloud file sf-class2-root.pem

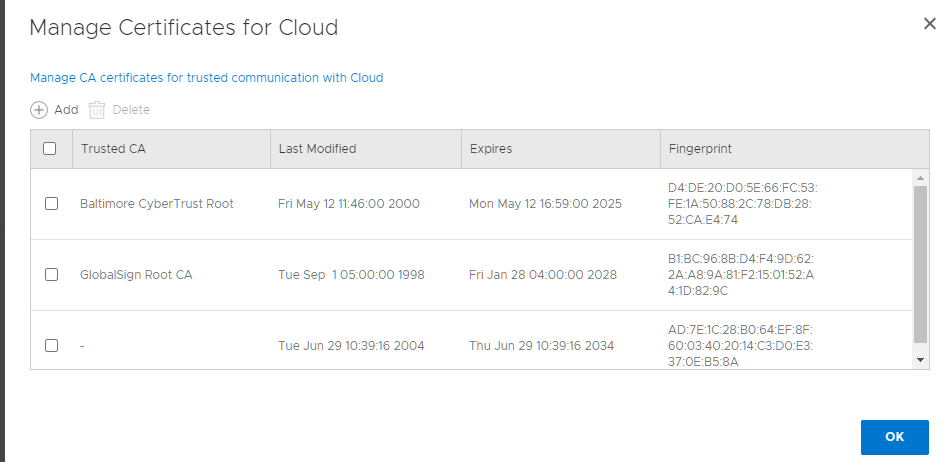

- UWAGA: ten certyfikat może wyświetlać temat jako pusty w graficznym interfejsie użytkownika lub w wynikach „adminaccess certificate show”, które można zignorować (brak problemu z funkcjonalnością z wyjątkiem pustego wyświetlacza).

sysadmin@dd01# adminaccess certificate show

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

Subject Type Application Valid From Valid Until Fingerprint

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com host https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

Certificate signing request (CSR) exists at /ddvar/certificates/CertificateSigningRequest.csr

- Nie usuwaj starego certyfikatu „Baltimore CyberTrust Root”. W niektórych przypadkach okazało się, że AWS powróciła do certyfikatu Baltimore.

- Zachowaj go razem z nowym certyfikatem Starfield.

Affected Products

Data Domain, PowerProtect Data Protection SoftwareArticle Properties

Article Number: 000184415

Article Type: Solution

Last Modified: 22 Aug 2022

Version: 13

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.