如何處理從 2021 年 3 月 23 日開始的 AWS S3 憑證變更

Summary: AWS 將 S3 的伺服器憑證變更為 Amazon Trust Services CA 簽發的憑證。這會從 2021 年 3 月 23 日開始發生,如依 AWS 通訊所示。此變更會影響使用雲端層設定的 Data Domain 系統和在具有 (Active Tier on Object Storage) ATOS 之 AWS 雲端平台上部署的 Data Domain Virtual Edition (DDVE)。 ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

此憑證變更會導致雲端裝置針對使用雲端層設定的 Data Domain 系統進入連線中斷狀態:

或者

對於在具有 ATOS 的 AWS 上部署的 DDVE,檔案系統會停用並顯示下列警示訊息:

# 警示顯示目前

ID Post 時間 嚴重性 類別 物件 訊息

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 嚴重 雲端 CloudUnit=aws-unit EVT-CLOUD-00001:無法存取雲端裝置 aws-unit 的提供商。

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

有 1 個使用中的警示。

# 雲端單位清單

名稱 設定檔 狀態

-------------- --------- ------------

aws-unit aws 連線中斷

-------------- --------- ------------

ID Post 時間 嚴重性 類別 物件 訊息

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

m0-76 Mon Apr 19 15:34:03 2021 嚴重 雲端 CloudUnit=aws-unit EVT-CLOUD-00001:無法存取雲端裝置 aws-unit 的提供商。

----- ------------------------ -------- ----- ------------------------ -------------------------------------------------------------------------

有 1 個使用中的警示。

# 雲端單位清單

名稱 設定檔 狀態

-------------- --------- ------------

aws-unit aws 連線中斷

-------------- --------- ------------

或者

對於在具有 ATOS 的 AWS 上部署的 DDVE,檔案系統會停用並顯示下列警示訊息:

警示歷史記錄

-------------

ID Post 時間 清除時間 嚴重性 類別 物件 訊息

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 錯誤 檔案系統 EVT-FILESYS-00008:檔案系統發生錯誤且正在重新開機。

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 警示 檔案系統 EVT-FILESYS-00002:問題造成檔案系統無法

-------------

ID Post 時間 清除時間 嚴重性 類別 物件 訊息

----- ------------------------ ------------------------ -------- ----------------- ------ --------------------------------------------------------------------------------------

m0-26 Tue Apr 6 13:58:41 2021 Tue Apr 6 13:59:03 2021 錯誤 檔案系統 EVT-FILESYS-00008:檔案系統發生錯誤且正在重新開機。

m0-27 Tue Apr 6 14:19:59 2021 Tue Apr 6 14:20:03 2021 警示 檔案系統 EVT-FILESYS-00002:問題造成檔案系統無法

Cause

AWS 將 S3 的伺服器憑證變更為 Amazon Trust Services CA 簽發的憑證。這種情況會自 2021 年 3 月 23 日開始發生。

若要存取 S3 群組,系統需要新的 Starfield Class 2 憑證授權單位 rootCA 憑證,而非目前的 Baltimore CyberTrust Root 憑證。

Resolution

下列步驟適用於使用雲端層設定的 Data Domain 系統和在具有 ATOS 之 AWS 雲端平台上部署的 DDVE。

- 根據下列範例,檢查系統目前是否使用雲端應用程式的「Baltimore CyberTrust Root」:

sysadmin@dd01# adminaccess 憑證顯示

主旨 類型 應用程式 有效期自 有效期至 指紋

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com 主機 https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

憑證簽署要求 (CSR) 存在 /ddvar/certificates/CertificateSigningRequest.csr

主旨 類型 應用程式 有效期自 有效期至 指紋

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com 主機 https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

憑證簽署要求 (CSR) 存在 /ddvar/certificates/CertificateSigningRequest.csr

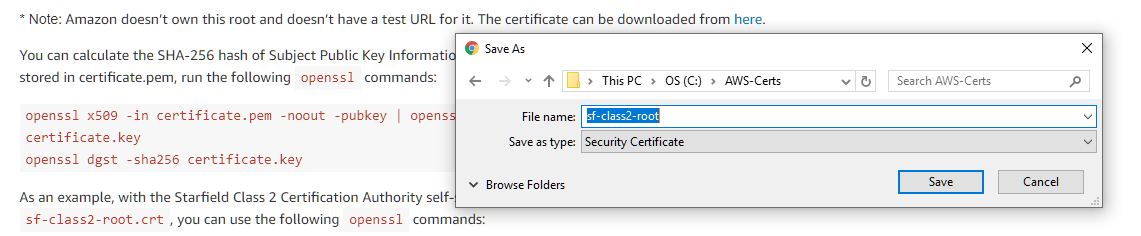

- 從下列頁面下載 Starfield Class 2 憑證授權單位 rootCA 憑證

https://aws.amazon.com/blogs/security/how-to-prepare-for-aws-move-to-its-own-certif: icate-authority/

在「這裡」按一下滑鼠右鍵並儲存為:

在「這裡」按一下滑鼠右鍵並儲存為:

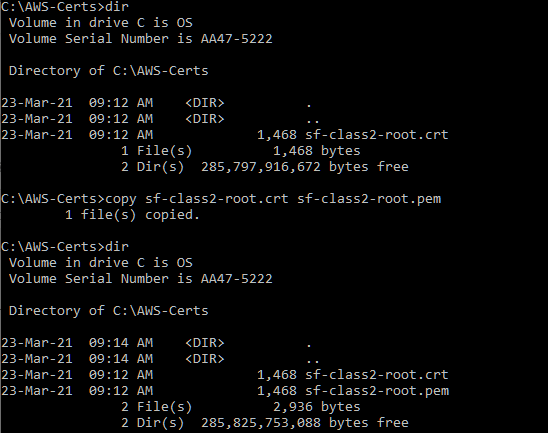

- 將檔案 sf-class2-root.crt 重新命名為 sf-class2-root.pem (僅變更副檔名)。

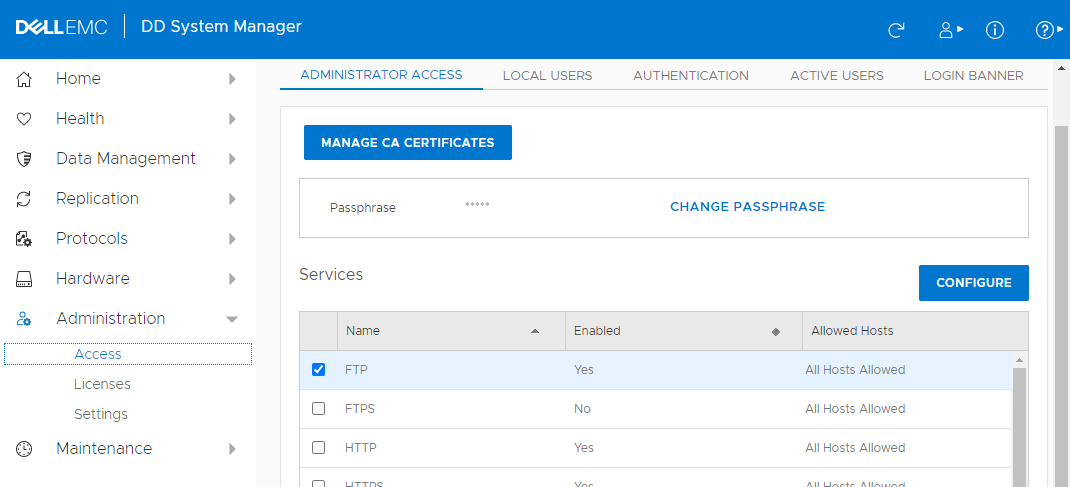

- 使用 Data Domain System Manager GUI 匯入憑證。

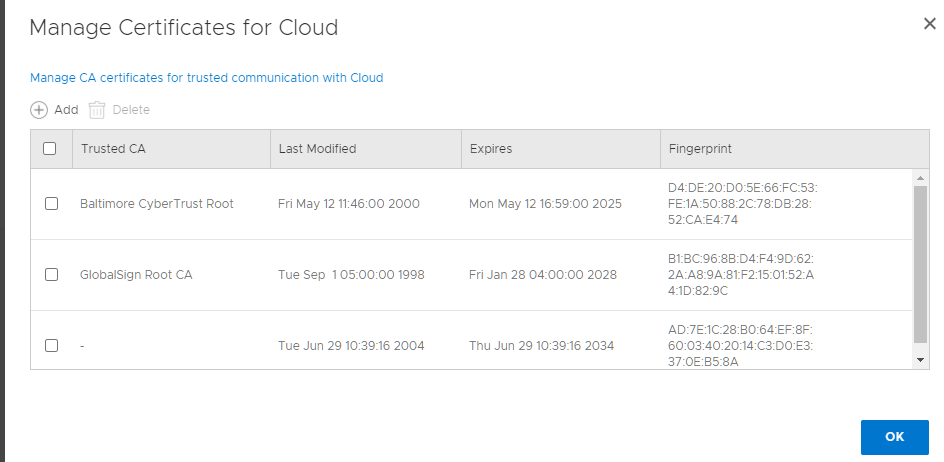

- 雲端裝置: 「資料管理」>「檔案系統」>「雲端裝置」>「管理憑證」>「新增」

- DDVE:「管理」>「存取」>「管理 CA 憑證」>「+ 新增」

- 然後執行 CLI 步驟 2。(位於這些螢幕截圖下方)

或者,從 CLI

- 使用 scp 或 sftp 方法將 sf-class2-root.pem 傳輸至 /ddr/var/certificates

- 匯入憑證

# adminaccess certificate import ca application cloud file sf-class2-root.pem

- 備註:此憑證在 GUI 或「adminaccess certificate show」輸出中可能會顯示主旨為空白,這可忽略 (無功能問題,但會顯示空白)。

sysadmin@dd01# adminaccess 憑證顯示

主旨 類型 應用程式 有效期自 有效期至 指紋

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com 主機 https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

憑證簽署要求 (CSR) 存在 /ddvar/certificates/CertificateSigningRequest.csr

主旨 類型 應用程式 有效期自 有效期至 指紋

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

dd01.example.com 主機 https Tue Mar 26 10:38:34 2019 Wed Jan 31 10:48:38 2024 30:78:FE:93:DF:2F:9D:B5:08:D7:EC:5E:9E:89:E2:BD:16:13:E1:BA

dd01.example.com ca trusted-ca Wed Mar 27 17:38:34 2019 Wed Jan 31 10:16:38 2024 CB:9D:64:39:56:48:FB:58:C6:93:40:FB:29:91:56:9A:BD:08:7A:C8

dd01.example.com imported-host ddboost Sat Jun 20 15:09:16 2020 Thu Jun 19 15:09:16 2025 12:DB:62:AA:E8:59:5B:E9:63:29:A0:DC:6B:63:B2:BB:E5:77:07:C6

avamar.example.com imported-ca login-auth Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

avamar.example.com imported-ca ddboost Fri Jun 19 17:25:13 2020 Wed Jun 18 17:25:13 2025 D8:03:BB:B0:31:C4:6D:E5:9E:14:92:A8:E2:36:99:3E:97:BB:31:25

Baltimore CyberTrust Root imported-ca cloud Fri May 12 11:46:00 2000 Mon May 12 16:59:00 2025 D4:DE:20:D0:5E:66:FC:53:FE:1A:50:88:2C:78:DB:28:52:CA:E4:74

- imported-ca cloud Tue Jun 29 10:39:16 2004 Thu Jun 29 10:39:16 2034 AD:7E:1C:28:B0:64:EF:8F:60:03:40:20:14:C3:D0:E3:37:0E:B5:8A

------------------------- ------------- ----------- ------------------------ ------------------------ -----------------------------------------------------------

憑證簽署要求 (CSR) 存在 /ddvar/certificates/CertificateSigningRequest.csr

- 請勿移除舊的「Baltimore CyberTrust Root」憑證。在某些情況下,我們發現 AWS 已回復至 Baltimore 憑證。

- 請將它連同新的 Starfield 憑證一併保存。

Affected Products

Data Domain, PowerProtect Data Protection SoftwareArticle Properties

Article Number: 000184415

Article Type: Solution

Last Modified: 22 Aug 2022

Version: 13

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.