PowerStore : Comment remplacer le certificat de gestion de cluster auto-signé par un certificat publié par une autorité de certification externe

Summary: Cet article fournit des instructions détaillées sur la façon de remplacer le certificat auto-signé de PowerStore utilisé pour la gestion par un certificat publié par une autorité de certification (CA) externe. ...

Instructions

Remarque : En règle générale, PowerStore ne prend pas en charge les CA tierces qui signent le certificat de l’interface utilisateur. Le forum des navigateurs interdit aux autorités de certification de signer des certificats avec des adresses IP restreintes dans le certificat. Étant donné que les adresses IP privées sont incluses dans la liste des adresses restreintes et également requises dans le certificat par PowerStore, l’autorité de certification refusera la demande. La seule possibilité d’obtenir un certificat signé par une autorité de certification tierce serait d’utiliser des adresses IP publiques fournies par un FAI ou un IANA pour le réseau de gestion.

Cet article fait référence à un certificat signé par une autorité de certification d’entreprise privée (par exemple, à l’aide d’OpenSSL, d’une autorité de certification Microsoft ou d’une autorité de certification similaire)

Cet article traite de PowerStoreOS 2.1. Pour les versions plus récentes de PowerStore OS, voir PowerStore : Création et importation d’un certificat de gestion HTTPS signé

La prise en charge initiale du remplacement des certificats auto-signés de PowerStore Management par des certificats émis par une autorité de certification externe est fournie sous une forme limitée dans PowerStoreOS version 2.1.

Outre la sécurisation de l’accès à l’interface utilisateur (UI) à l’aide de HTTPS, le certificat de gestion de cluster a d’autres utilisations, telles que diverses communications internes, etc.

Les restrictions suivantes s’appliquent lors de l’introduction initiale de la fonctionnalité, qui a été fournie avec PowerStoreOS version 2.1.

Ces restrictions et limitations s’appliquent à PowerStoreOS version 2.1.x pour l’importation d’un certificat de serveur signé par une CA privée. Ces restrictions et limitations ne s’appliquent pas à PowerStoreOS 3.0 ou versions ultérieures.

- L’importation de certificats tiers n’est pas prise en charge sur

- Un cluster à plusieurs appliances

- Un cluster qui est dans une relation de réplication avec un autre cluster

- Cluster sur lequel SDNAS est configuré

- Un système unifié (fichier + bloc)

- Le retour au certificat signé par l’autorité de certification PowerStore d’origine n’est pas pris en charge une fois le certificat tiers importé pour un cluster.

- L’expiration du certificat ne génère aucune alerte.

- Le certificat à importer doit être valide pendant au moins 30 jours.

- L’importation de certificats tiers n’est pas prise en charge à l’aide de l’interface utilisateur de PowerStore Manager.

- L’importation de certificats tiers est uniquement prise en charge pour le trafic de gestion ( Management_HTTP ) et non pour d’autres services (tels que VASA, réplication, etc.).

Important : Passez en revue ces restrictions et comprenez-les dans toutes les circonstances si vous exécutez PowerStoreOS 2.1. Ne poursuivez PAS le processus si votre système fait partie d’une des catégories répertoriées ci-dessus.

Comment importer un certificat émis par une autorité de certification externe à l’aide de l’interface utilisateur de PowerStore Manager

La procédure CLI manuelle doit uniquement être requise pour les systèmes exécutant PowerStoreOS version 2.1.

Pour les systèmes exécutant PowerStoreOS v3 et versions ultérieures, utilisez l’interface utilisateur de PowerStore Manager pour importer le certificat.

Pour plus d’informations, reportez-vous au Guide de configuration de la sécurité de PowerStore.

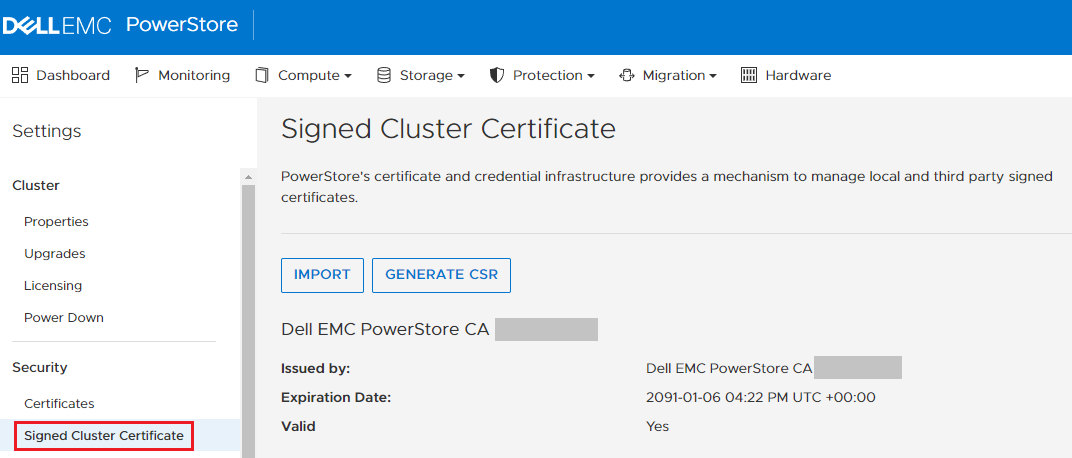

Fenêtre du certificat de cluster signé de l’interface utilisateur Web de PowerStore Manager :

Comment importer un certificat émis par une autorité de certification externe à l’aide de la CLI

Étape 1 : récupérer l’adresse IPv4/IPv6 du cluster

La première étape consiste à récupérer l’adresse IPv4/IPv6 (de gestion) du cluster. Cette adresse IP est intégrée dans le certificat de gestion auto-signé actuel. Il s’agit également de la même adresse IP que celle que vous devez saisir dans votre navigateur pour vous connecter à l’interface utilisateur de PowerStore Manager.

Étape 1a

Récupérez la liste de tous les certificats.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show

# | id | type | service | is_current | is_valid

----+--------------------------------------+--------+------------------+------------+----------

1 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes

2 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes

<trimmed for brevity>

Notez le champ id du certificat avec le Management_HTTP de service et le type Server.

Étape 1b

Obtenez tous les détails du certificat de gestion auto-signé actuel.

Exécutez la commande ci-dessous, en remplaçant id par la valeur que vous avez récupérée à l’étape 1a.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate -id 00907634-b4eb-446a-a381-aae685bae066 show

id = 00907634-b4eb-446a-a381-aae685bae066

type = Server

type_l10n = Server

service = Management_HTTP

service_l10n = Management_HTTP

is_current = yes

is_valid = yes

members:

subject = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

serial_number = 14daac34e1db4711

signature_algorithm = SHA384withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:16:33

valid_to = 10/30/89 23:16:33

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = 279ea39ad7b8d2e0f3695a850a7d302e8318e080e1092fccb314c8f4f19e50a4

certificate = MIIFdDCCA1ygAwIBAgIIFNqsNOHbRxEwDQYJKoZIhvcNAQEMBQAwVzELMAkGA1UEBhMCVVMxCzAJBg

<trimmed for brevity>

Ar4eTY0aBe7R8fnSbg97EFqF+1gGhKlxrOU9AICgZJDh0PDQJRcYLFJBi36Ktt++mtRgpSig8VvypZ

depth = 2

subject_alternative_names =

subject = C=US+O=Dell+L=Hopkinton+OU=PowerStore+ST=Massachusetts+CN=ManagementHTTP.xxxxxxxxxxxx

serial_number = xxxxxxxxxxxxx

signature_algorithm = SHA256withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:56:23

valid_to = 11/15/26 23:56:23

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = eedf2f9c1d0f70f018857110e87cd122f4fa31140e694c30b5ea10398629dbf1

certificate = MIIFejCCA2KgAwIBAgIJANlUDR+8+78qMA0GCSqGSIb3DQEBCwUAMFcxCzAJBgNVBAYTAlVTMQswCQ

<trimmed for brevity>

ZTShTW0BFh3IeAgt23Tlhz+npsJNqbvxXB+8hXqvNWcpzeSluiUalqB3qU9MwCzwHpEkXqagzk8EZM

depth = 1

subject_alternative_names = aaa.bbb.ccc.ddd, 1111:2222:3333:4444:5555:6666:7777:8888

Vous obtenez deux certificats dans la sortie : l’autorité de certification interne PowerStore et le certificat de gestion signé par cette autorité de certification interne.

Le champ du certificat de gestion comporte une profondeur = 1 et le champ subject_alternative_names est renseigné avec les adresses IP IPv4 et IPv6.

Si vous utilisez IPv4 pour gérer votre cluster, vous devez voir l’adresse IP de gestion du cluster IPv4 en premier dans le champ subject_alternative_names (comme dans l’exemple ci-dessus : aaa.bbb.ccc.ddd). Si vous utilisez IPv6 pour gérer votre cluster, notez la première adresse IPv6.

Étape 2 : génération d’une demande de signature de certificat (CSR)

Comment générer une CSR qui est ensuite transmise à une autorité de certification pour signature.

Étape 2a

Exécutez la commande suivante pour produire l’aide relative à la génération d’une CSR et familiarisez-vous avec sa syntaxe :

$ pstcli -u admin -p <password> -d <cluster_ip> help x509_certificate csr

x509_certificate csr -type { Server | Client | CA_Client_Validation | CA_Server_Validation } -service { Management_HTTP | Replication_HTTP | VASA_HTTP | Import_HTTP | LDAP_HTTP | Encrypt_HTTP | Syslog_HTTP } -dns_name <value>,...

-ip_addresses <value>,... -key_length <2048..4096> [ -scope <value> ] [ -common_name <value> ] [ -organizational_unit <value> ] [ -organization <value> ] [ -locality <value> ] [ -state <value> ] [ -country <value> ] [ { -passphrase

<value> | -passphraseSecure } ] [ -async ]

<trimmed for brevity>

Les options en gras ci-dessus sont obligatoires, toutes les autres sont facultatives. Consultez votre administrateur CA ou PKI si la politique de certificat de votre société nécessite l’utilisation de l’un de ces champs facultatifs.

Étape 2b

Générez une CSR en suivant les instructions ci-dessus.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate csr -type Server -service Management_HTTP -dns_name "powerstoreXY.mycompany.com" -ip_addresses aaa.bbb.ccc.ddd -key_length 2048 -scope "External" -common_name "powerstoreXY.mycompany.com"

Le résultat de la commande renvoie un ID et la CSR en codage BASE64. Par exemple :

1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | Management_HTTP | no | no | -----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Copiez l’ID que vous avez reçu dans la sortie (en gras ci-dessus), car il est nécessaire pour les étapes ultérieures.

Vous devez également formater la CSR (à l’aide de VIM ou d’un éditeur de texte tel que le Bloc-notes). La première ligne doit être ----- BEGIN CERTIFICATE REQUEST ----- tandis que la dernière ligne doit se terminer par ----- END CERTIFICATE REQUEST -----. Il ne doit y avoir aucun espace de début ou de fin nulle part.

Exemple de CSR formaté :

-----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ SG9wa2ludG9uMBEGA1UECxMKUG93ZXJTdG9yZTAUBgNVBAgTDU1hc3NhY2h1c2V0 <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Enregistrez votre CSR dans un fichier avec un nom évocateur. Par exemple : powerstoreXY.csr

Étape 2c (en option)

Si vous êtes sûr que votre CSR est correctement formaté, vous pouvez ignorer cette étape.

Si vous souhaitez vérifier la validité de celui-ci, vous pouvez utiliser la suite d’outils OpenSSL pour confirmer qu’il peut être lu et que les données dans les champs de la CSR semblent correctes. Par exemple, en utilisant les valeurs fournies à l’étape 2b, les champs en gras de la CSR doivent refléter les éléments suivants :

$ openssl req -in powerstoreXY.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=US, O=Dell, L=Hopkinton, OU=PowerStore, ST=Massachusetts, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

Signature Algorithm: sha256WithRSAEncryption

15:f6:08:8e:ab:f6:07:91:82:ed:45:f0:d9:4d:8c:f5:c6:e3:

<trimmed for brevity

16:7d:6c:ff:f3:2b:19:a4:36:54:cd:d6:f8:aa:b4:89:c6:97:

ec:d9:6b:a5

Si tout semble correct, passez à l’étape suivante.

Étape 3 : envoi de la CSR à une autorité de certification privée pour signature

Cette étape varie d’un fournisseur à un autre. L’objectif ici est de soumettre votre CSR à l’autorité de certification émettrice en suivant les procédures recommandées par le fournisseur pour recevoir un certificat signé codé en BASE64.

Étape 3a

Vérifiez que le certificat nouvellement émis est codé en BASE64. Assurez-vous que le fichier commence par -----BEGIN CERTIFICATE----- et se termine par -----END CERTIFICATE----- et qu’il contient des données codées entre les deux.

$ cat powerstoreXY.cer -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF <trimmed for brevity> 7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9 l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE= -----END CERTIFICATE-----

Étape 3b

Vérifiez que le certificat que vous avez reçu contient les valeurs des attributs que vous avez demandés lorsque vous avez généré la CSR, en particulier le DNS et les adresses IP dans le nom alternatif de l’objet. Selon les procédures impliquées dans la production et la signature du certificat par l’autorité de certification, le certificat peut ou non les contenir.

$ openssl x509 -in powerstoreXY.cer -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

74:00:00:00:0e:12:88:4a:4e:80:85:cb:82:00:01:00:00:00:0e

Signature Algorithm: sha256WithRSAEncryption

Issuer: DC=com, DC=mycompany, CN=Issuing CA

Validity

Not Before: Nov 26 16:51:16 2021 GMT

Not After : Nov 26 16:51:16 2023 GMT

Subject: C=US, ST=Massachusetts, L=Hopkinton, O=Dell, OU=PowerStore, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

X509v3 Subject Key Identifier:

1C:19:5D:DF:B4:F0:9F:B7:7B:2B:4A:0E:09:B3:C6:43:3E:CF:4D:4C

X509v3 Authority Key Identifier:

keyid:25:D0:D5:01:27:75:BD:08:FF:E7:FF:02:6C:CE:17:46:86:50:DD:71

X509v3 CRL Distribution Points:

Full Name:

URI:http://pki.mycompany.com/pki/Issuing%20CA.crl

Authority Information Access:

CA Issuers - URI:http://pki.mycompany.com/pki/ca-iss.mycompany.com_Issuing%20CA.crt

1.3.6.1.4.1.311.20.2:

...W.e.b.S.e.r.v.e.r

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Signature Algorithm: sha256WithRSAEncryption

99:d9:99:a7:7a:b9:4a:e8:e3:66:ed:56:1f:6f:bc:71:b8:07:

<trimmed for brevity>

97:d7:56:a4:39:07:ea:6a:bf:7e:18:1a:30:d4:ff:be:e3:02:

52:d0:f8:d1:f8:fc:d4:31

Si vous ne voyez pas les attributs DNS et IP que vous avez demandés dans la CSR dans le nom alternatif de l’objet X509v3 de votre certificat (exemple en gras ci-dessus), consultez votre administrateur CA pour résoudre ce problème.

Ne poursuivez PAS tant que vous n’avez pas confirmé que les attributs requis sont présents dans le certificat.

Étape 3c

Cette étape implique la création d’une chaîne de certificats complète dans un seul fichier codé en BASE64. Celui-ci doit contenir votre certificat PowerStore plus des certificats pour chaque autorité de certification au sein de la hiérarchie impliquée dans la signature de votre certificat.

Utilisation d’une infrastructure à clé publique (PKI) hypothétique composée des entités suivantes :

CA racine > émettant > CA Leaf

Emplacement

- L’autorité de certification racine se trouve au sommet de la hiérarchie et elle signe et émet uniquement des certificats pour les autorités de certification émettrices. Il n’est généralement jamais impliqué dans la signature de certificats pour les points de terminaison.

- Délivrance d’une autorité de certification : il s’agit de ce qui émet généralement des certificats pour différents points de terminaison.

- Leaf : les points de terminaison, tels que les stations de travail, les serveurs, etc. Votre système PowerStore entre dans cette catégorie.

Selon la façon dont votre certificat PowerStore a été émis, le fichier que vous avez reçu en retour peut ne contenir qu’un seul certificat pour votre point de terminaison PowerStore (feuille) ou il peut contenir la chaîne complète (feuille + issuingCA + racine). Vous ne pouvez pas importer un fichier contenant un seul certificat feuille dans PowerStore dans les étapes suivantes. Vous devez créer une chaîne complète (leaf + issuingCA + rootCA) sous la forme d’un seul fichier PEM codé en BASE64 contenant les trois certificats (ou plus, si vous avez plusieurs CA dans la chaîne).

Si ce n’est pas déjà fait, vous devez obtenir des certificats codés en BASE64 pour votre autorité de certification émettrice et votre autorité de certification racine, puis les combiner avec le certificat feuille de PowerStore dans un seul fichier PEM :

$ cat powerstoreXY.cer issuingca.cer rootca.cer > combined.pem

Ouvrez le fichier combined.pem à l’aide d’un éditeur de texte et supprimez les espaces de fin ou de début et les lignes vides. En outre, le corps des certificats (données comprises entre les balises BEGIN/END CERTIFICATE) doit être une chaîne de ligne unique.

Le fichier combined.pem qui en résulte doit ressembler à l’exemple ci-dessous :

$ cat combined.pem -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAkiG9w0BAQs<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZF0fj81DE= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIGXjCCBEagAwIBDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8fGI4iLyh5kWjnWW2SZVI4wWQ= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIFCzCCAvOgAwIyoqhkiG9w0BAQ0FAuDAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxupm288LcH3UU3iGHx0tHieAGEkT0= -----END CERTIFICATE-----

Étape 4 - Importation d’une chaîne de certificats signée

Dans cette dernière étape, vous remplacez le certificat auto-signé PowerStore en important la chaîne complète, composée de votre nouveau certificat signé et de toutes les autorités de certification. Vous avez besoin de l’ID de certificat que vous avez fourni à l’étape 2b.

Si vous ne l’avez pas écrit, exécutez la commande suivante pour obtenir à nouveau cet ID :

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show # | id | type | service | is_current | is_valid ----+--------------------------------------+--------+------------------+------------+---------- 1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | no | no 2 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes 3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes 4 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

Notez que le certificat de service Management_HTTP qui n’est PAS valide et qui n’est PAS à jour. Dans l’exemple ci-dessus, id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd est celui dont vous avez besoin.

Exécutez la commande suivante pour importer la chaîne :

$ pstcli -u admin -p <password> -d <cluster_id> x509_certificate -id <cert_id> set -is_current true -certificate '<contents_of_the_combined.pem_file>'

Par exemple :

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----\n[...Single line PowerStore certificate content...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Single line CA Certificate certificate content...] \n-----END CERTIFICATE-----'

Alternativement, lors de l’utilisation d’une station Linux avec PSTCLI (comme SSH sur PowerStore), vous pouvez demander à l’interpréteur BASH d’utiliser tout ce qui se trouve entre les $' ' exactement tel quel, y compris le formatage. Dans ce cas, il n’est pas nécessaire d’ajouter la valeur « new line \n » :

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----

MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIGXjCCBEagAwIBAgITQgAAAARkLTTf7tqFAQAAAAAABDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8o65kK+qWvvYG10PbMbIYxxm/zyofGI4iLyh5kWjnWW2SZVI4wWQ=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFCzCCAvOgAwIBAgIQad6TNg7Pqa5HsuYzLFAK5jANBgkqhkiG9w0BAQ0FADAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxOdBGBBENLQnD6U6HkA4FO/jVbXR2B793giBmi9w85+B7obgWPSTypIgA+LKG3nE0jf5AW5LnOV+gQDCOsSJlGpm288LcH3UU3iGHx0tHieAGEkT0=

-----END CERTIFICATE-----'

À ce stade, le nouveau certificat doit être installé et opérationnel. Vous devez fermer et redémarrer votre navigateur pour voir le nouveau certificat. La reconnexion à PSTCLI vous avertit également que l’empreinte du certificat a changé, ce qui indique que le nouveau certificat a été installé avec succès.