PowerStore: Het zelfondertekende certificaat voor clusterbeheer vervangen door een certificaat dat is uitgegeven door een externe certificeringsinstantie

Summary: Dit artikel bevat stapsgewijze instructies voor het vervangen van het zelfondertekende PowerStore-certificaat dat wordt gebruikt voor beheer door een certificaat dat is uitgegeven door een externe certificeringsinstantie (CA). ...

Instructions

Opmerking: Over het algemeen biedt PowerStore geen ondersteuning voor CA's van derden die het GUI-certificaat ondertekenen. Het browserforum verbiedt CA's om certificaten te ondertekenen met beperkte IP's in het certificaat, aangezien privé-IP's zijn opgenomen in de beperkte lijst en ook vereist zijn in het certificaat door PowerStore, zal de CA het verzoek weigeren. De enige mogelijkheid om een certificaat te laten ondertekenen door een CA van een derde partij zou zijn om openbare IP's te gebruiken die door een ISP of IANA worden geleverd voor het beheernetwerk.

Dit artikel verwijst naar een certificaat dat is ondertekend door een CA van een particuliere onderneming (bijvoorbeeld met behulp van OpenSSL, Microsoft CA of iets dergelijks)

Dit artikel behandelt PowerStoreOS 2.1. Zie PowerStore voor nieuwere versies van PowerStore OS: Een ondertekend HTTPS-beheercertificaat maken en importeren

De initiële ondersteuning voor het vervangen van zelfondertekende PowerStore Management-certificaten door externe CA-certificaten wordt in een beperkte vorm geleverd in PowerStoreOS versie 2.1.

Naast het beveiligen van de toegang tot de gebruikersinterface (UI) met behulp van HTTPS, heeft het clusterbeheercertificaat nog andere toepassingen, zoals verschillende interne communicatie, enzovoort.

De volgende beperkingen zijn van toepassing tijdens de eerste introductie van de functie die werd geleverd met PowerStoreOS versie 2.1.

Deze beperkingen en beperkingen zijn van toepassing op PowerStoreOS versie 2.1.x voor het importeren van een privé-CA-ondertekend servercertificaat. Deze beperkingen en beperkingen zijn niet van toepassing op PowerStoreOS versies 3.0 of hoger.

- Het importeren van certificaten van derden wordt niet ondersteund op

- Een cluster met meerdere apparaten

- Een cluster dat in replicatierelatie staat met een ander cluster

- Cluster waarvoor SDNAS is geconfigureerd

- Een uniform systeem (bestand + blok)

- Terugkeren naar het oorspronkelijke PowerStore CA-ondertekende certificaat wordt niet ondersteund nadat een certificaat van derden is geïmporteerd voor een cluster.

- Er worden geen waarschuwingen gegenereerd voor het verlopen van certificaten.

- Het in te voeren certificaat moet ten minste 30 dagen of langer geldig zijn.

- Het importeren van certificaten van derden wordt niet ondersteund via de PowerStore Manager UI.

- Het importeren van certificaten van derden wordt alleen ondersteund voor beheerverkeer (Management_HTTP ) en niet voor andere services (zoals VASA, replicatie, enz.).

Belangrijk: Lees en begrijp deze beperkingen volledig als u PowerStoreOS 2.1 uitvoert. Ga NIET verder als uw systeem in een van de bovenstaande categorieën valt.

Een certificaat importeren dat is uitgegeven door een externe certificeringsinstantie met behulp van de gebruikersinterface van PowerStore Manager

De handmatige cli-procedure zou alleen vereist moeten zijn voor systemen waarop PowerStoreOS versie 2.1 wordt uitgevoerd.

Voor systemen met PowerStoreOS v3 en hoger gebruikt u de PowerStore Manager-gebruikersinterface om het certificaat te importeren.

Zie de PowerStore Security Configuration Guide voor meer informatie.

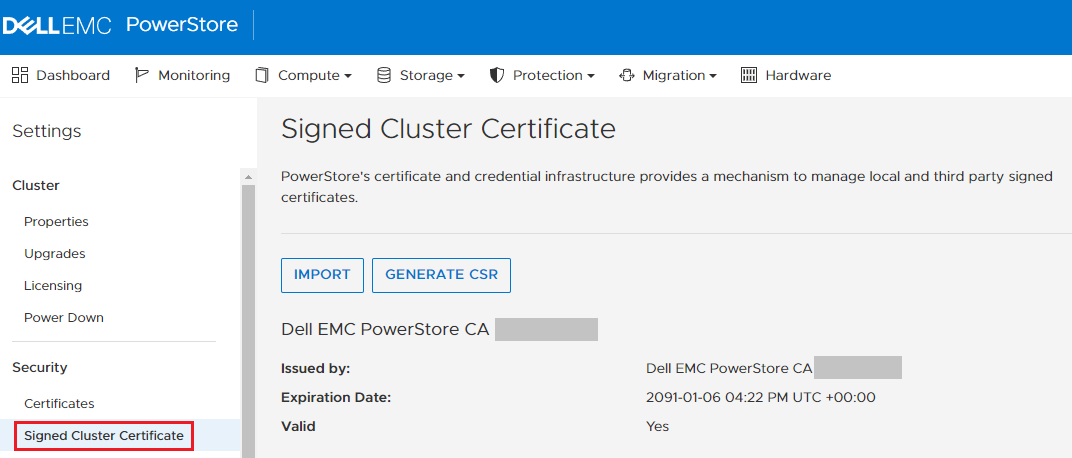

Venster met ondertekend clustercertificaat voor Web-UI van PowerStore Manager:

Een certificaat importeren dat is uitgegeven door een externe certificeringsinstantie met behulp van de CLI

Stap 1 - Cluster IPv4/IPv6-adres ophalen

De eerste stap is het ophalen van het IPv4/IPv6-adres (beheer) van het cluster. Dit IP-adres is geïntegreerd in het huidige, zelfondertekende managementcertificaat. Dit is ook hetzelfde IP-adres dat u in uw browser zou typen om verbinding te maken met de gebruikersinterface van PowerStore Manager.

Stap 1a

De lijst met alle certificaten ophalen.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show

# | id | type | service | is_current | is_valid

----+--------------------------------------+--------+------------------+------------+----------

1 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes

2 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes

<trimmed for brevity>

Noteer het id-veld van het certificaat met de service-Management_HTTP en het type Server.

Stap 1b

Bekijk de volledige details van het huidige zelfondertekende managementcertificaat.

Voer de onderstaande opdracht uit en vervang id door de waarde die u in stap 1a hebt opgehaald.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate -id 00907634-b4eb-446a-a381-aae685bae066 show

id = 00907634-b4eb-446a-a381-aae685bae066

type = Server

type_l10n = Server

service = Management_HTTP

service_l10n = Management_HTTP

is_current = yes

is_valid = yes

members:

subject = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

serial_number = 14daac34e1db4711

signature_algorithm = SHA384withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:16:33

valid_to = 10/30/89 23:16:33

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = 279ea39ad7b8d2e0f3695a850a7d302e8318e080e1092fccb314c8f4f19e50a4

certificate = MIIFdDCCA1ygAwIBAgIIFNqsNOHbRxEwDQYJKoZIhvcNAQEMBQAwVzELMAkGA1UEBhMCVVMxCzAJBg

<trimmed for brevity>

Ar4eTY0aBe7R8fnSbg97EFqF+1gGhKlxrOU9AICgZJDh0PDQJRcYLFJBi36Ktt++mtRgpSig8VvypZ

depth = 2

subject_alternative_names =

subject = C=US+O=Dell+L=Hopkinton+OU=PowerStore+ST=Massachusetts+CN=ManagementHTTP.xxxxxxxxxxxx

serial_number = xxxxxxxxxxxxx

signature_algorithm = SHA256withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:56:23

valid_to = 11/15/26 23:56:23

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = eedf2f9c1d0f70f018857110e87cd122f4fa31140e694c30b5ea10398629dbf1

certificate = MIIFejCCA2KgAwIBAgIJANlUDR+8+78qMA0GCSqGSIb3DQEBCwUAMFcxCzAJBgNVBAYTAlVTMQswCQ

<trimmed for brevity>

ZTShTW0BFh3IeAgt23Tlhz+npsJNqbvxXB+8hXqvNWcpzeSluiUalqB3qU9MwCzwHpEkXqagzk8EZM

depth = 1

subject_alternative_names = aaa.bbb.ccc.ddd, 1111:2222:3333:4444:5555:6666:7777:8888

U krijgt twee certificaten in de uitvoer: de interne PowerStore CA en het managementcertificaat dat is ondertekend door die interne CA.

Het beheercertificaat heeft diepte = 1 veld en het veld subject_alternative_names is gevuld met de IPv4- en IPv6-IP-adressen.

Als u IPv4 gebruikt om uw cluster te beheren, zou u het IP-adres voor IPv4-clusterbeheer als eerste in het veld subject_alternative_names moeten zien (zoals in het bovenstaande voorbeeld - aaa.bbb.ccc.ddd). Als u IPv6 gebruikt om uw cluster te beheren, noteert u het eerste IPv6-adres.

Stap 2 - CSR (Certificate Signing Request) genereren

Een CSR genereren die vervolgens ter ondertekening naar een certificeringsinstantie wordt gebracht.

Stap 2a

Voer de volgende opdracht uit om hulp bij het genereren van CSR te genereren en vertrouwd te raken met de syntaxis:

$ pstcli -u admin -p <password> -d <cluster_ip> help x509_certificate csr

x509_certificate csr -type { Server | Client | CA_Client_Validation | CA_Server_Validation } -service { Management_HTTP | Replication_HTTP | VASA_HTTP | Import_HTTP | LDAP_HTTP | Encrypt_HTTP | Syslog_HTTP } -dns_name <value>,...

-ip_addresses <value>,... -key_length <2048..4096> [ -scope <value> ] [ -common_name <value> ] [ -organizational_unit <value> ] [ -organization <value> ] [ -locality <value> ] [ -state <value> ] [ -country <value> ] [ { -passphrase

<value> | -passphraseSecure } ] [ -async ]

<trimmed for brevity>

De vetgedrukte opties hierboven zijn verplicht, alle andere zijn optioneel. Neem contact op met uw CA- of PKI-beheerder als uw bedrijfscertificaatbeleid het gebruik van een van deze optionele velden vereist.

Stap 2b

Genereer een CSR aan de hand van de bovenstaande richtlijnen.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate csr -type Server -service Management_HTTP -dns_name "powerstoreXY.mycompany.com" -ip_addresses aaa.bbb.ccc.ddd -key_length 2048 -scope "External" -common_name "powerstoreXY.mycompany.com"

De uitvoer van de opdracht retourneert een id en de CSR in BASE64-codering. Bijvoorbeeld:

1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | Management_HTTP | no | no | -----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Kopieer de id die u in de uitvoer hebt ontvangen (hierboven vetgedrukt), omdat deze nodig is voor latere stappen.

U moet ook de CSR opmaken (met behulp van VIM of een teksteditor zoals Kladblok). De eerste regel moet -----BEGIN CERTIFICATE REQUEST----- zijn, terwijl de laatste regel moet eindigen met -----END CERTIFICATE REQUEST-----. Er mogen nergens voor- of eindspaties zijn.

Een voorbeeld van een opgemaakt CSR:

-----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ SG9wa2ludG9uMBEGA1UECxMKUG93ZXJTdG9yZTAUBgNVBAgTDU1hc3NhY2h1c2V0 <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Sla uw CSR op in een bestand met een betekenisvolle naam. Bijvoorbeeld: powerstoreXY.csr

Stap 2c (optioneel)

Als u zeker weet dat uw CSR de juiste indeling heeft, kunt u deze stap overslaan.

Als u de geldigheid ervan wilt controleren, kunt u de OpenSSL-suite van tools gebruiken om te bevestigen dat het kan worden gelezen en dat de gegevens binnen de velden van de CSR er correct uitzien. Als u bijvoorbeeld de waarden in stap 2b gebruikt, moeten de vetgedrukte velden in de CSR het volgende weergeven:

$ openssl req -in powerstoreXY.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=US, O=Dell, L=Hopkinton, OU=PowerStore, ST=Massachusetts, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

Signature Algorithm: sha256WithRSAEncryption

15:f6:08:8e:ab:f6:07:91:82:ed:45:f0:d9:4d:8c:f5:c6:e3:

<trimmed for brevity

16:7d:6c:ff:f3:2b:19:a4:36:54:cd:d6:f8:aa:b4:89:c6:97:

ec:d9:6b:a5

Als alles klopt, gaat u verder met de volgende stap.

Stap 3 - CSR ter ondertekening voorleggen aan een particuliere CA

Deze stap verschilt van leverancier tot leverancier. Het doel hier is om uw CSR in te dienen bij de uitgevende certificeringsinstantie met behulp van de aanbevolen procedures van de leverancier om een ondertekend certificaat te ontvangen dat is gecodeerd als BASE64.

Stap 3a

Controleer of het nieuw uitgegeven certificaat BASE64-gecodeerd is. Zorg ervoor dat het bestand begint met -----BEGIN CERTIFICATE----- en eindigt met -----END CERTIFICATE----- en daartussen gecodeerde gegevens bevat.

$ cat powerstoreXY.cer -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF <trimmed for brevity> 7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9 l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE= -----END CERTIFICATE-----

Stap 3b

Controleer of het certificaat dat u hebt ontvangen, de waarden bevat voor de kenmerken die u hebt aangevraagd toen u CSR genereerde, met name DNS, en IP-adressen in de alternatieve onderwerpsnaam. Afhankelijk van de procedures die betrokken zijn bij het opstellen en ondertekenen van het certificaat door de certificeringsinstantie, kan het certificaat deze al dan niet bevatten.

$ openssl x509 -in powerstoreXY.cer -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

74:00:00:00:0e:12:88:4a:4e:80:85:cb:82:00:01:00:00:00:0e

Signature Algorithm: sha256WithRSAEncryption

Issuer: DC=com, DC=mycompany, CN=Issuing CA

Validity

Not Before: Nov 26 16:51:16 2021 GMT

Not After : Nov 26 16:51:16 2023 GMT

Subject: C=US, ST=Massachusetts, L=Hopkinton, O=Dell, OU=PowerStore, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

X509v3 Subject Key Identifier:

1C:19:5D:DF:B4:F0:9F:B7:7B:2B:4A:0E:09:B3:C6:43:3E:CF:4D:4C

X509v3 Authority Key Identifier:

keyid:25:D0:D5:01:27:75:BD:08:FF:E7:FF:02:6C:CE:17:46:86:50:DD:71

X509v3 CRL Distribution Points:

Full Name:

URI:http://pki.mycompany.com/pki/Issuing%20CA.crl

Authority Information Access:

CA Issuers - URI:http://pki.mycompany.com/pki/ca-iss.mycompany.com_Issuing%20CA.crt

1.3.6.1.4.1.311.20.2:

...W.e.b.S.e.r.v.e.r

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Signature Algorithm: sha256WithRSAEncryption

99:d9:99:a7:7a:b9:4a:e8:e3:66:ed:56:1f:6f:bc:71:b8:07:

<trimmed for brevity>

97:d7:56:a4:39:07:ea:6a:bf:7e:18:1a:30:d4:ff:be:e3:02:

52:d0:f8:d1:f8:fc:d4:31

Als u de DNS- en IP-kenmerken die u hebt aangevraagd in CSR niet ziet in de X509v3 Subject Alternative Name van uw certificaat (voorbeeld hierboven vetgedrukt), neemt u contact op met uw CA-beheerder om dit op te lossen.

Ga NIET verder totdat u hebt bevestigd dat de vereiste kenmerken aanwezig zijn in het certificaat.

Stap 3c

Deze stap omvat het bouwen van een volledige certificaatketen in één BASE64-gecodeerd bestand, dat uw PowerStore certificaat plus certificaten moet bevatten voor elke CA binnen de hiërarchie die betrokken is bij het ondertekenen van uw certificaat.

Met behulp van een hypothetische openbare-sleutelinfrastructuur (PKI) die bestaat uit de volgende entiteiten:

Root CA > Issuing CA > Leaf

Waarbij

- Basiscertificeringsinstantie - staat bovenaan de hiërarchie en ondertekent en geeft alleen certificaten uit voor de uitgevende CA's. Het wordt doorgaans nooit betrokken bij het ondertekenen van certificaten voor de eindpunten.

- CA uitgeven - dit is wat normaal gesproken certificaten uitgeeft aan verschillende eindpunten.

- Leaf : de eindpunten, zoals workstations, servers, enzovoort. Uw PowerStore systeem valt in deze categorie.

Afhankelijk van hoe uw PowerStore-certificaat is uitgegeven, kan het bestand dat u hebt terugontvangen slechts één certificaat voor uw PowerStore-eindpunt (leaf) bevatten of de hele keten (leaf + issuingCA + rootCA). U kunt in de volgende stappen geen bestand met slechts één leaf-certificaat importeren in PowerStore. U moet een volledige keten (leaf + issuingCA + rootCA) maken als één enkel PEM-bestand met BASE64-codering dat alle drie de certificaten (of meer, als u meer CA's in de keten hebt) bevat.

Als u dat nog niet hebt, moet u BASE64-gecodeerde certificaten verkrijgen voor uw uitgevende CA en root-CA en deze combineren met het leaf-certificaat van de PowerStore in één enkel PEM-bestand:

$ cat powerstoreXY.cer issuingca.cer rootca.cer > combined.pem

Open het combined.pem-bestand met een teksteditor en verwijder eventuele spaties aan het einde of voorloop, en lege regels. Ook moet de hoofdtekst van de certificaten (gegevens tussen de tags BEGIN/END CERTIFICATE) één regel bevatten.

Het resulterende combined.pem-bestand zou er ongeveer zo uit moeten zien als in het onderstaande voorbeeld:

$ cat combined.pem -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAkiG9w0BAQs<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZF0fj81DE= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIGXjCCBEagAwIBDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8fGI4iLyh5kWjnWW2SZVI4wWQ= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIFCzCCAvOgAwIyoqhkiG9w0BAQ0FAuDAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxupm288LcH3UU3iGHx0tHieAGEkT0= -----END CERTIFICATE-----

Stap 4 - Importeren van ondertekende certificaatketen

In deze laatste stap vervangt u het zelfondertekende PowerStore-certificaat door de volledige keten te importeren, bestaande uit uw nieuwe ondertekende certificaat en alle CA's. U hebt de certificaat-id nodig die u in stap 2b hebt gemaakt.

Als u het niet hebt opgeschreven, voert u de volgende opdracht uit om die id opnieuw op te halen:

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show # | id | type | service | is_current | is_valid ----+--------------------------------------+--------+------------------+------------+---------- 1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | no | no 2 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes 3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes 4 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

Let op: het servicecertificaat Management_HTTP dat NIET geldig en actueel is. In het bovenstaande voorbeeld is id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd degene die je nodig hebt.

Voer de volgende opdracht uit om de keten te importeren:

$ pstcli -u admin -p <password> -d <cluster_id> x509_certificate -id <cert_id> set -is_current true -certificate '<contents_of_the_combined.pem_file>'

Bijvoorbeeld:

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----\n[...Single line PowerStore certificate content...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Single line CA Certificate certificate content...] \n-----END CERTIFICATE-----'

Als alternatief, wanneer je een linux station met PSTCLI gebruikt (zoals SSH op de PowerStore), kun je de BASH interpreter vertellen om alles tussen de $' ' precies te gebruiken zoals het is, inclusief de opmaak. In dit geval is het niet nodig om de "nieuwe regel \n" toe te voegen:

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----

MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIGXjCCBEagAwIBAgITQgAAAARkLTTf7tqFAQAAAAAABDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8o65kK+qWvvYG10PbMbIYxxm/zyofGI4iLyh5kWjnWW2SZVI4wWQ=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFCzCCAvOgAwIBAgIQad6TNg7Pqa5HsuYzLFAK5jANBgkqhkiG9w0BAQ0FADAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxOdBGBBENLQnD6U6HkA4FO/jVbXR2B793giBmi9w85+B7obgWPSTypIgA+LKG3nE0jf5AW5LnOV+gQDCOsSJlGpm288LcH3UU3iGHx0tHieAGEkT0=

-----END CERTIFICATE-----'

Op dit punt moet u het nieuwe certificaat geïnstalleerd en operationeel hebben. U moet uw browser sluiten en opnieuw starten om een nieuw certificaat te zien. Opnieuw verbinding maken met PSTCLI geeft u ook een waarschuwing dat de certificaatvingerafdruk is gewijzigd, wat een indicatie is dat het nieuwe certificaat is geïnstalleerd.