PowerStore: Zastępowanie certyfikatu zarządzania klastrem z podpisem własnym certyfikatem wystawionym przez zewnętrzny urząd certyfikacji

Summary: Ten artykuł zawiera instrukcje krok po kroku dotyczące zastąpienia certyfikatu PowerStore z podpisem własnym używanym do zarządzania certyfikatem wystawionym przez zewnętrzną instytucję certyfikującą (CA). ...

Instructions

Uwaga: Ogólnie rzecz biorąc, PowerStore nie obsługuje urzędów certyfikacji innych firm podpisujących certyfikat GUI. Forum przeglądarki zabrania urzędom certyfikacji podpisywania certyfikatów z zastrzeżonymi adresami IP w certyfikacie, ponieważ prywatne adresy IP znajdują się na liście zastrzeżonych i są również wymagane w certyfikacie przez PowerStore. Urząd certyfikacji odrzuci żądanie. Jedyną możliwością uzyskania certyfikatu podpisanego przez zewnętrzny urząd certyfikacji byłoby użycie publicznych adresów IP dostarczonych przez dostawcę usług internetowych lub IANA dla sieci zarządzania.

Ten artykuł odnosi się do certyfikatu podpisanego przez urząd certyfikacji prywatnej firmy (na przykład przy użyciu OpenSSL, urzędu certyfikacji firmy Microsoft lub podobnego)

Ten artykuł dotyczy systemu PowerStoreOS 2.1. W przypadku nowszych wersji systemu PowerStore OS zobacz PowerStore: Tworzenie i importowanie podpisanego certyfikatu zarządzania HTTPS

Początkowa obsługa zastępowania certyfikatów z podpisem własnym zarządzania PowerStore certyfikatami wystawionymi przez zewnętrzny urząd certyfikacji jest dostępna w ograniczonej formie w systemie PowerStoreOS w wersji 2.1.

Oprócz zabezpieczenia dostępu do interfejsu użytkownika (UI) za pomocą protokołu HTTPS certyfikat zarządzania klastrem ma inne zastosowania, takie jak różnorodna komunikacja wewnętrzna i tak dalej.

Podczas początkowego wprowadzenia funkcji, która została dostarczona z systemem PowerStoreOS w wersji 2.1, obowiązują następujące ograniczenia.

Te ograniczenia dotyczą systemu PowerStoreOS w wersji 2.1.x w przypadku importu certyfikatu serwera podpisanego przez prywatny urząd certyfikacji. Te restrykcje i restrykcje nie dotyczą systemu PowerStoreOS w wersji 3.0 lub nowszej.

- Import certyfikatów innych firm nie jest obsługiwany w przypadku

- Klaster z wieloma urządzeniami

- Klaster, który jest w relacji replikacji z innym klastrem

- Klaster ze skonfigurowanym serwerem SDNAS

- Ujednolicony system (plik + blok)

- Przywracanie oryginalnego certyfikatu podpisanego przez urząd certyfikacji PowerStore nie jest obsługiwane po zaimportowaniu certyfikatu innej firmy dla klastra.

- Nie są generowane żadne alerty dotyczące wygaśnięcia certyfikatu.

- Certyfikat, który ma zostać zaimportowany, powinien być ważny przez co najmniej 30 dni.

- Import certyfikatów innych firm nie jest obsługiwany przy użyciu interfejsu użytkownika PowerStore Manager.

- Importowanie certyfikatów innych firm jest obsługiwane tylko w przypadku ruchu zarządzania (Management_HTTP), a nie w przypadku innych usług (takich jak VASA, replikacja itp.).

Ważne: W przypadku korzystania z systemu PowerStoreOS 2.1 należy w pełni zapoznać się z tymi ograniczeniami i je zrozumieć. NIE kontynuuj, jeżeli system należy do jednej z wyżej wymienionych kategorii.

Importowanie certyfikatu wystawionego przez zewnętrzny urząd certyfikacji za pomocą interfejsu użytkownika PowerStore Manager

Ręczna procedura interfejsu wiersza poleceń powinna być wymagana tylko w przypadku systemów z systemem PowerStoreOS w wersji 2.1.

W przypadku systemów z systemem PowerStoreOS w wersji 3 lub nowszej należy użyć interfejsu użytkownika programu PowerStore Manager, aby zaimportować certyfikat.

Aby uzyskać więcej informacji, zapoznaj się z podręcznikiem konfiguracji zabezpieczeń PowerStore.

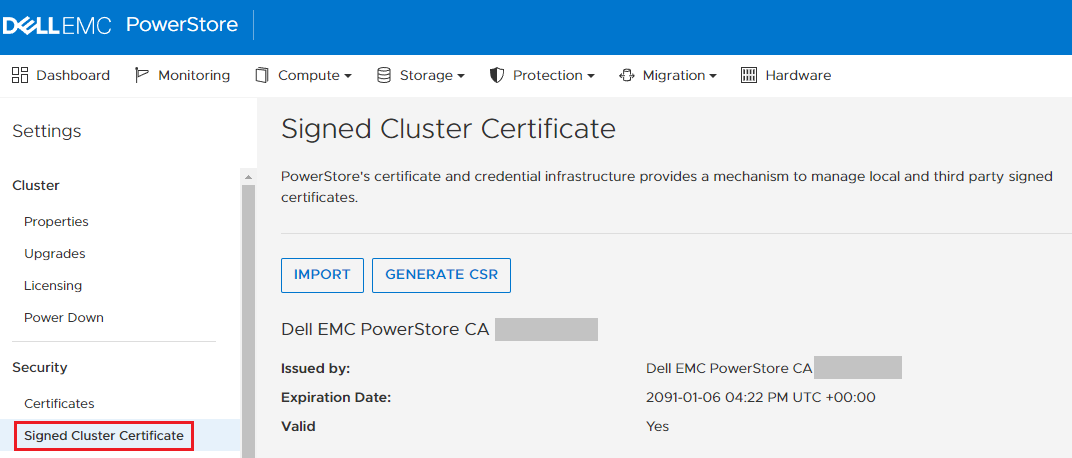

Okno certyfikatu klastra podpisanego przez interfejs sieciowy programu PowerStore Manager:

Importowanie certyfikatu wystawionego przez zewnętrzny urząd certyfikacji za pomocą interfejsu wiersza poleceń

Krok 1 — Uzyskanie adresu IPv4/IPv6 klastra

Pierwszym krokiem jest pobranie adresu IPv4/IPv6 klastra (zarządzania). Ten adres IP jest osadzony w bieżącym certyfikacie zarządzania z podpisem własnym. Jest to również ten sam adres IP, który należy wpisać w przeglądarce, aby połączyć się z interfejsem użytkownika programu PowerStore Manager.

Krok 1a

Pobranie listy wszystkich certyfikatów.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show

# | id | type | service | is_current | is_valid

----+--------------------------------------+--------+------------------+------------+----------

1 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes

2 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes

<trimmed for brevity>

Zanotuj pole identyfikatora certyfikatu z Management_HTTP usługi i typem Serwer.

Krok 1b

Uzyskaj szczegółowe informacje na temat bieżącego certyfikatu zarządzania z podpisem własnym.

Uruchom poniższe polecenie, zastępując wartość id wartością pobraną w kroku 1a.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate -id 00907634-b4eb-446a-a381-aae685bae066 show

id = 00907634-b4eb-446a-a381-aae685bae066

type = Server

type_l10n = Server

service = Management_HTTP

service_l10n = Management_HTTP

is_current = yes

is_valid = yes

members:

subject = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

serial_number = 14daac34e1db4711

signature_algorithm = SHA384withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:16:33

valid_to = 10/30/89 23:16:33

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = 279ea39ad7b8d2e0f3695a850a7d302e8318e080e1092fccb314c8f4f19e50a4

certificate = MIIFdDCCA1ygAwIBAgIIFNqsNOHbRxEwDQYJKoZIhvcNAQEMBQAwVzELMAkGA1UEBhMCVVMxCzAJBg

<trimmed for brevity>

Ar4eTY0aBe7R8fnSbg97EFqF+1gGhKlxrOU9AICgZJDh0PDQJRcYLFJBi36Ktt++mtRgpSig8VvypZ

depth = 2

subject_alternative_names =

subject = C=US+O=Dell+L=Hopkinton+OU=PowerStore+ST=Massachusetts+CN=ManagementHTTP.xxxxxxxxxxxx

serial_number = xxxxxxxxxxxxx

signature_algorithm = SHA256withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:56:23

valid_to = 11/15/26 23:56:23

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = eedf2f9c1d0f70f018857110e87cd122f4fa31140e694c30b5ea10398629dbf1

certificate = MIIFejCCA2KgAwIBAgIJANlUDR+8+78qMA0GCSqGSIb3DQEBCwUAMFcxCzAJBgNVBAYTAlVTMQswCQ

<trimmed for brevity>

ZTShTW0BFh3IeAgt23Tlhz+npsJNqbvxXB+8hXqvNWcpzeSluiUalqB3qU9MwCzwHpEkXqagzk8EZM

depth = 1

subject_alternative_names = aaa.bbb.ccc.ddd, 1111:2222:3333:4444:5555:6666:7777:8888

W danych wyjściowych zostaną wyświetlone dwa certyfikaty: wewnętrzny urząd certyfikacji PowerStore i certyfikat zarządzania podpisany przez ten wewnętrzny urząd certyfikacji.

Certyfikat zarządzania ma pole depth = 1, a pole subject_alternative_names jest wypełnione adresami IPv4 i IPv6.

Jeśli używasz protokołu IPv4 do zarządzania klastrem, adres IP zarządzania klastrem IPv4 powinien być widoczny jako pierwszy w polu subject_alternative_names (jak w powyższym przykładzie — aaa.bbb.ccc.ddd). Jeśli używasz protokołu IPv6 do zarządzania klastrem, zapisz pierwszy adres IPv6.

Krok 2 — Generowanie żądania podpisania certyfikatu (CSR)

Generowanie CSR, który zostanie później przekazany do urzędu certyfikacji w celu podpisania.

Krok 2a

Uruchom następujące polecenie, aby uzyskać pomoc dotyczącą generowania CSR i zapoznaj się z jego składnią:

$ pstcli -u admin -p <password> -d <cluster_ip> help x509_certificate csr

x509_certificate csr -type { Server | Client | CA_Client_Validation | CA_Server_Validation } -service { Management_HTTP | Replication_HTTP | VASA_HTTP | Import_HTTP | LDAP_HTTP | Encrypt_HTTP | Syslog_HTTP } -dns_name <value>,...

-ip_addresses <value>,... -key_length <2048..4096> [ -scope <value> ] [ -common_name <value> ] [ -organizational_unit <value> ] [ -organization <value> ] [ -locality <value> ] [ -state <value> ] [ -country <value> ] [ { -passphrase

<value> | -passphraseSecure } ] [ -async ]

<trimmed for brevity>

Pogrubione opcje powyżej są obowiązkowe, wszystkie inne są opcjonalne. Skontaktuj się z urzędem certyfikacji lub administratorem infrastruktury kluczy publicznych, jeśli zasady certyfikatów firmy wymagają użycia któregokolwiek z tych pól opcjonalnych.

Krok 2b

Wygeneruj CSR, korzystając z powyższych wskazówek.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate csr -type Server -service Management_HTTP -dns_name "powerstoreXY.mycompany.com" -ip_addresses aaa.bbb.ccc.ddd -key_length 2048 -scope "External" -common_name "powerstoreXY.mycompany.com"

Dane wyjściowe polecenia zwracają identyfikator i CSR w kodowaniu BASE64. Na przykład:

1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | Management_HTTP | no | no | -----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Skopiuj identyfikator otrzymany w danych wyjściowych (pogrubiony powyżej), ponieważ jest on potrzebny w późniejszych krokach.

Należy również sformatować CSR (za pomocą VIM lub dowolnego edytora tekstu, takiego jak Notatnik). Pierwszy wiersz musi być -----BEGIN CERTIFICATE REQUEST----- a ostatni wiersz musi kończyć się -----END CERTIFICATE REQUEST-----. Nigdzie nie może być spacji wiodących ani końcowych.

Przykład sformatowanego CSR:

-----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ SG9wa2ludG9uMBEGA1UECxMKUG93ZXJTdG9yZTAUBgNVBAgTDU1hc3NhY2h1c2V0 <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Zapisz swój CSR w pliku o jednoznacznej nazwie. Na przykład: powerstoreXY.csr

Krok 2c (opcjonalnie)

Jeśli masz pewność, że Twój CSR jest prawidłowo sformatowany, możesz pominąć ten krok.

Jeśli chcesz zweryfikować jego poprawność, możesz skorzystać z pakietu narzędzi OpenSSL, aby potwierdzić, że można go odczytać i że dane w polach CSR wyglądają poprawnie. Na przykład przy użyciu wartości podanych w kroku 2b pogrubione pola w CSR powinny odzwierciedlać, że:

$ openssl req -in powerstoreXY.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=US, O=Dell, L=Hopkinton, OU=PowerStore, ST=Massachusetts, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

Signature Algorithm: sha256WithRSAEncryption

15:f6:08:8e:ab:f6:07:91:82:ed:45:f0:d9:4d:8c:f5:c6:e3:

<trimmed for brevity

16:7d:6c:ff:f3:2b:19:a4:36:54:cd:d6:f8:aa:b4:89:c6:97:

ec:d9:6b:a5

Jeśli wszystko wygląda prawidłowo, przejdź do następnego kroku.

Krok 3 - Przesyłanie CSR do prywatnego urzędu certyfikacji w celu podpisania

Ten krok różni się w zależności od dostawcy. Celem jest przesłanie CSR do wydającego urzędu certyfikacji przy użyciu zalecanych przez dostawcę procedur w celu otrzymania podpisanego certyfikatu zakodowanego jako BASE64.

Krok 3a

Sprawdzenie, czy nowo wydany certyfikat jest zakodowany w BASE64. Upewnij się, że plik zaczyna się od -----BEGIN CERTIFICATE----- i kończy na -----END CERTIFICATE----- oraz zawiera zakodowane dane.

$ cat powerstoreXY.cer -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF <trimmed for brevity> 7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9 l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE= -----END CERTIFICATE-----

Krok 3b

Upewnij się, że otrzymany certyfikat zawiera wartości atrybutów, których zażądałeś podczas generowania CSR, w szczególności DNS i adresów IP w alternatywnej nazwie podmiotu. W zależności od procedur związanych z wytworzeniem i podpisaniem certyfikatu przez urząd certyfikacji, certyfikat może, ale nie musi ich zawierać.

$ openssl x509 -in powerstoreXY.cer -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

74:00:00:00:0e:12:88:4a:4e:80:85:cb:82:00:01:00:00:00:0e

Signature Algorithm: sha256WithRSAEncryption

Issuer: DC=com, DC=mycompany, CN=Issuing CA

Validity

Not Before: Nov 26 16:51:16 2021 GMT

Not After : Nov 26 16:51:16 2023 GMT

Subject: C=US, ST=Massachusetts, L=Hopkinton, O=Dell, OU=PowerStore, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

X509v3 Subject Key Identifier:

1C:19:5D:DF:B4:F0:9F:B7:7B:2B:4A:0E:09:B3:C6:43:3E:CF:4D:4C

X509v3 Authority Key Identifier:

keyid:25:D0:D5:01:27:75:BD:08:FF:E7:FF:02:6C:CE:17:46:86:50:DD:71

X509v3 CRL Distribution Points:

Full Name:

URI:http://pki.mycompany.com/pki/Issuing%20CA.crl

Authority Information Access:

CA Issuers - URI:http://pki.mycompany.com/pki/ca-iss.mycompany.com_Issuing%20CA.crt

1.3.6.1.4.1.311.20.2:

...W.e.b.S.e.r.v.e.r

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Signature Algorithm: sha256WithRSAEncryption

99:d9:99:a7:7a:b9:4a:e8:e3:66:ed:56:1f:6f:bc:71:b8:07:

<trimmed for brevity>

97:d7:56:a4:39:07:ea:6a:bf:7e:18:1a:30:d4:ff:be:e3:02:

52:d0:f8:d1:f8:fc:d4:31

Jeśli nie widzisz atrybutów DNS i IP, których zażądałeś w CSR w alternatywnej nazwie podmiotu X509v3 certyfikatu (przykład pogrubiony powyżej), skontaktuj się z administratorem urzędu certyfikacji, aby rozwiązać ten problem.

NIE przechodź dalej, dopóki nie potwierdzisz, że wymagane atrybuty są obecne w certyfikacie.

Krok 3c

Ten krok polega na zbudowaniu kompletnego łańcucha certyfikatów w jednym pliku zakodowanym w BASE64, który musi zawierać certyfikat PowerStore oraz certyfikaty każdego urzędu w hierarchii biorącego udział w podpisywaniu certyfikatu.

Na przykładzie hipotetycznej infrastruktury klucza publicznego (PKI) składającej się z następujących podmiotów:

Liść głównego > urzędu certyfikacji > wystawiający

gdzie

- Główny urząd certyfikacji — znajduje się na szczycie hierarchii i podpisuje oraz wystawia certyfikaty tylko dla wystawiających urzędów certyfikacji. Zazwyczaj nigdy nie jest zaangażowany w podpisywanie certyfikatów dla punktów końcowych.

- Wystawiający urząd certyfikacji — jest to typowy system wystawiający certyfikaty dla różnych punktów końcowych.

- Leaf — punkty końcowe, takie jak stacje robocze, serwery itd. System PowerStore należy do tej kategorii.

W zależności od sposobu wystawienia certyfikatu PowerStore otrzymany plik może zawierać tylko jeden certyfikat dla punktu końcowego PowerStore (leaf) lub cały łańcuch (liść + issueCA + rootCA). W kolejnych krokach nie można importować do PowerStore pliku zawierającego tylko jeden certyfikat typu leaf. Należy utworzyć kompletny łańcuch (liść + issueCA + rootCA) jako jeden plik PEM zakodowany w formacie BASE64 zawierający wszystkie trzy (lub więcej, jeśli w łańcuchu jest więcej urzędów certyfikacji).

Jeśli jeszcze tego nie zrobiono, należy uzyskać certyfikaty zakodowane w formacie BASE64 dla wystawiającego urzędu certyfikacji i głównego urzędu certyfikacji, a następnie połączyć je z certyfikatem liścia PowerStore w jeden plik PEM:

$ cat powerstoreXY.cer issuingca.cer rootca.cer > combined.pem

Otwórz plik combined.pem za pomocą edytora tekstu i usuń wszystkie spacje końcowe lub wiodące oraz puste wiersze. Ponadto treść certyfikatów (dane między znacznikami BEGIN/END CERTIFICATE) musi być ciągiem jednowierszowym.

Wynikowy plik combined.pem powinien wyglądać podobnie do poniższego przykładu:

$ cat combined.pem -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAkiG9w0BAQs<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZF0fj81DE= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIGXjCCBEagAwIBDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8fGI4iLyh5kWjnWW2SZVI4wWQ= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIFCzCCAvOgAwIyoqhkiG9w0BAQ0FAuDAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxupm288LcH3UU3iGHx0tHieAGEkT0= -----END CERTIFICATE-----

Krok 4 - Importowanie podpisanego łańcucha certyfikatów

W tym ostatnim kroku zastąpisz certyfikat z podpisem własnym PowerStore, importując cały łańcuch składający się z nowego podpisanego certyfikatu i wszystkich urzędów certyfikacji. Potrzebny jest identyfikator certyfikatu utworzony w kroku 2b.

Jeśli go nie zapisałeś, uruchom następujące polecenie, aby ponownie uzyskać ten identyfikator:

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show # | id | type | service | is_current | is_valid ----+--------------------------------------+--------+------------------+------------+---------- 1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | no | no 2 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes 3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes 4 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

Zanotuj Management_HTTP certyfikatu usługi, który NIE jest prawidłowy i NIE jest aktualny. W powyższym przykładzie identyfikator 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd jest tym, którego potrzebujesz.

Uruchom następujące polecenie, aby zaimportować łańcuch:

$ pstcli -u admin -p <password> -d <cluster_id> x509_certificate -id <cert_id> set -is_current true -certificate '<contents_of_the_combined.pem_file>'

Na przykład:

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----\n[...Single line PowerStore certificate content...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Single line CA Certificate certificate content...] \n-----END CERTIFICATE-----'

Alternatywnie, w przypadku korzystania ze stacji linuksowej z PSTCLI (takiej jak SSH w PowerStore), możesz powiedzieć interpreterowi BASH, aby używał wszystkiego pomiędzy $' ' dokładnie tak, jak jest, w tym formatowania. W tym przypadku nie jest wymagane dołączanie "nowej linii \n":

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----

MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIGXjCCBEagAwIBAgITQgAAAARkLTTf7tqFAQAAAAAABDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8o65kK+qWvvYG10PbMbIYxxm/zyofGI4iLyh5kWjnWW2SZVI4wWQ=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFCzCCAvOgAwIBAgIQad6TNg7Pqa5HsuYzLFAK5jANBgkqhkiG9w0BAQ0FADAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxOdBGBBENLQnD6U6HkA4FO/jVbXR2B793giBmi9w85+B7obgWPSTypIgA+LKG3nE0jf5AW5LnOV+gQDCOsSJlGpm288LcH3UU3iGHx0tHieAGEkT0=

-----END CERTIFICATE-----'

W tym momencie nowy certyfikat powinien być zainstalowany i działać. Aby zobaczyć nowy certyfikat, należy zamknąć i ponownie uruchomić przeglądarkę. Ponowne połączenie z PSTCLI powoduje również wyświetlenie ostrzeżenia o zmianie odcisku palca certyfikatu, co wskazuje, że nowy certyfikat został pomyślnie zainstalowany.