PowerStore: Como substituir o certificado autoassinado de gerenciamento de cluster por um certificado emitido por uma autoridade de certificação externa

Summary: Este artigo fornece instruções passo a passo sobre como substituir o certificado autoassinado do PowerStore usado para gerenciamento por um certificado emitido por uma autoridade de certificação (CA) externa. ...

Instructions

Nota: Em geral, o PowerStore não é compatível com CAs de terceiros que assinam o certificado da GUI. O fórum do navegador proíbe as CAs de assinar certificados com IPs restritos no certificado, já que IPs privados estão incluídos na lista restrita e também são exigidos no certificado pelo PowerStore. A CA recusará a solicitação. A única possibilidade de obter um certificado assinado por uma CA de terceiros seria usar IPs públicos fornecidos por um ISP ou IANA para a rede de gerenciamento.

Este artigo se refere a um certificado assinado por uma CA de empresa privada (por exemplo, usando OpenSSL, Microsoft CA ou algo semelhante)

Este artigo aborda o PowerStoreOS 2.1. Para obter as versões mais recentes do PowerStore OS , consulte PowerStore: Criando e importando um certificado de gerenciamento HTTPS assinado

O suporte inicial para substituir certificados autoassinados do PowerStore Management por certificados externos emitidos pela CA vem em um formato limitado no PowerStoreOS versão 2.1.

Além de proteger o acesso à interface do usuário (UI) usando HTTPS, o certificado de gerenciamento de cluster tem outros usos, como várias comunicações internas e assim por diante.

As restrições a seguir se aplicam durante a introdução inicial do recurso, que foi fornecido com o PowerStoreOS versão 2.1.

Essas restrições e limitações se aplicam ao PowerStoreOS versão 2.1.x para uma importação de certificado de servidor privado assinado pela CA. Essas restrições e limitações não se aplicam ao PowerStoreOS versões 3.0 ou posteriores.

- A importação de certificados de terceiros não é compatível com

- Um cluster com vários equipamentos

- Um cluster que está em relação de replicação com outro cluster

- Cluster que tem SDNAS configurado

- Um sistema unificado (arquivo + bloco)

- A reversão para o certificado original assinado pela CA do PowerStore não é compatível depois que um certificado de terceiros é importado para um cluster.

- Não há alertas gerados para o vencimento do certificado.

- O certificado a ser importado deve ser válido por pelo menos 30 dias ou mais.

- A importação de certificados de terceiros não é compatível com a interface do usuário do PowerStore Manager.

- A importação de certificados de terceiros só é compatível com o tráfego de gerenciamento ( Management_HTTP ) e não para quaisquer outros serviços (como VASA, replicação e assim por diante).

Importante: Analise e compreenda totalmente essas restrições se estiver executando o PowerStoreOS 2.1. NÃO prossiga se o seu sistema se enquadrar em uma das categorias listadas acima.

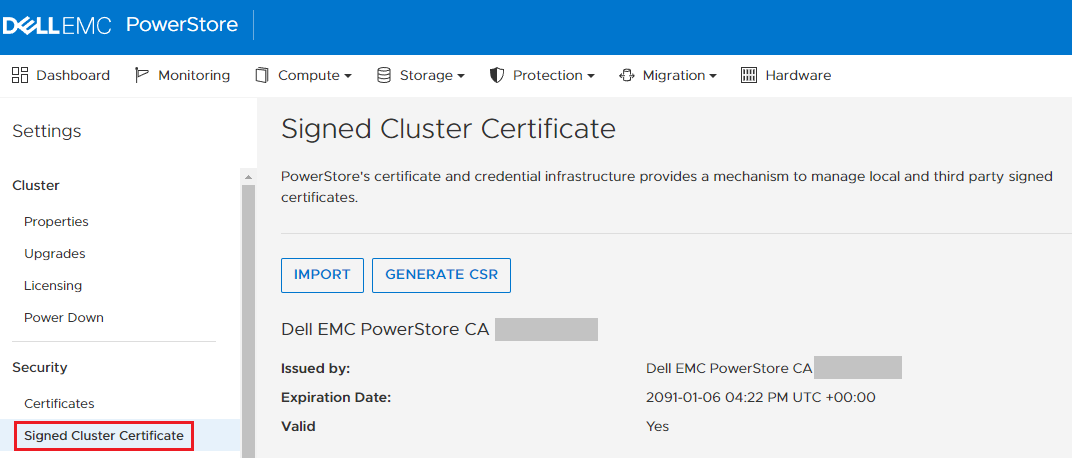

Como importar um certificado emitido por uma autoridade de certificação externa usando a interface do usuário do PowerStore Manager

O procedimento manual da CLI só deve ser necessário para sistemas que executam o PowerStoreOS versão 2.1.

Para sistemas que executam o PowerStoreOS v3 e superior, use a interface do usuário do PowerStore Manager para importar o certificado.

Para obter mais detalhes, consulte o Guia de configuração de segurança do PowerStore.

Janela Certificado assinado do cluster assinado pela IU da Web do PowerStore Manager:

Como importar um certificado emitido por uma autoridade de certificação externa usando a CLI

Etapa 1: recuperar o endereço IPv4/IPv6 do cluster

A primeira etapa é recuperar o endereço IPv4/IPv6 (gerenciamento) do cluster. Esse IP está incorporado ao certificado de gerenciamento autoassinado atual. Esse também é o mesmo endereço IP que você digitaria em seu navegador para se conectar à interface do usuário do PowerStore Manager.

Passo 1a

Recupere a lista de todos os certificados.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show

# | id | type | service | is_current | is_valid

----+--------------------------------------+--------+------------------+------------+----------

1 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes

2 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes

<trimmed for brevity>

Anote o campo id do certificado com o Management_HTTP de serviço e o tipo Server.

Passo 1b

Obtenha todos os detalhes do certificado de gerenciamento autoassinado atual.

Execute o comando abaixo, substituindo id pelo valor recuperado na Etapa 1a.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate -id 00907634-b4eb-446a-a381-aae685bae066 show

id = 00907634-b4eb-446a-a381-aae685bae066

type = Server

type_l10n = Server

service = Management_HTTP

service_l10n = Management_HTTP

is_current = yes

is_valid = yes

members:

subject = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

serial_number = 14daac34e1db4711

signature_algorithm = SHA384withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:16:33

valid_to = 10/30/89 23:16:33

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = 279ea39ad7b8d2e0f3695a850a7d302e8318e080e1092fccb314c8f4f19e50a4

certificate = MIIFdDCCA1ygAwIBAgIIFNqsNOHbRxEwDQYJKoZIhvcNAQEMBQAwVzELMAkGA1UEBhMCVVMxCzAJBg

<trimmed for brevity>

Ar4eTY0aBe7R8fnSbg97EFqF+1gGhKlxrOU9AICgZJDh0PDQJRcYLFJBi36Ktt++mtRgpSig8VvypZ

depth = 2

subject_alternative_names =

subject = C=US+O=Dell+L=Hopkinton+OU=PowerStore+ST=Massachusetts+CN=ManagementHTTP.xxxxxxxxxxxx

serial_number = xxxxxxxxxxxxx

signature_algorithm = SHA256withRSA

issuer = CN=Dell EMC PowerStore CA E79NFK8T,O=Dell EMC,ST=MA,C=US

valid_from = 11/16/21 23:56:23

valid_to = 11/15/26 23:56:23

public_key_algorithm = RSA

key_length = 4096

thumbprint_algorithm = SHA-256

thumbprint_algorithm_l10n = SHA-256

thumbprint = eedf2f9c1d0f70f018857110e87cd122f4fa31140e694c30b5ea10398629dbf1

certificate = MIIFejCCA2KgAwIBAgIJANlUDR+8+78qMA0GCSqGSIb3DQEBCwUAMFcxCzAJBgNVBAYTAlVTMQswCQ

<trimmed for brevity>

ZTShTW0BFh3IeAgt23Tlhz+npsJNqbvxXB+8hXqvNWcpzeSluiUalqB3qU9MwCzwHpEkXqagzk8EZM

depth = 1

subject_alternative_names = aaa.bbb.ccc.ddd, 1111:2222:3333:4444:5555:6666:7777:8888

Você obtém dois certificados na saída: a CA interna do PowerStore e o certificado de gerenciamento assinado por essa CA interna.

O certificado de gerenciamento tem um campo de profundidade = 1, e o campo subject_alternative_names é preenchido com os endereços IP IPv4 e IPv6.

Se você estiver usando IPv4 para gerenciar seu cluster, deverá ver o IP de gerenciamento de cluster IPv4 como o primeiro no campo subject_alternative_names (como no exemplo acima - aaa.bbb.ccc.ddd). Se você estiver usando IPv6 para gerenciar o cluster, anote o primeiro endereço IPv6.

Etapa 2 — gerando uma CSR (Certificate Signing Request, solicitação de assinatura de certificado)

Como gerar uma CSR que posteriormente é levada a uma autoridade de certificação para assinatura.

Passo 2a

Execute o seguinte comando para obter ajuda sobre como gerar CSR e familiarizar-se com sua sintaxe:

$ pstcli -u admin -p <password> -d <cluster_ip> help x509_certificate csr

x509_certificate csr -type { Server | Client | CA_Client_Validation | CA_Server_Validation } -service { Management_HTTP | Replication_HTTP | VASA_HTTP | Import_HTTP | LDAP_HTTP | Encrypt_HTTP | Syslog_HTTP } -dns_name <value>,...

-ip_addresses <value>,... -key_length <2048..4096> [ -scope <value> ] [ -common_name <value> ] [ -organizational_unit <value> ] [ -organization <value> ] [ -locality <value> ] [ -state <value> ] [ -country <value> ] [ { -passphrase

<value> | -passphraseSecure } ] [ -async ]

<trimmed for brevity>

As opções em negrito acima são obrigatórias, todas as outras são opcionais. Consulte o administrador da CA ou da PKI se a política de certificado de sua empresa exigir o uso de qualquer um desses campos opcionais.

Passo 2b

Gere uma CSR usando as diretrizes acima.

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate csr -type Server -service Management_HTTP -dns_name "powerstoreXY.mycompany.com" -ip_addresses aaa.bbb.ccc.ddd -key_length 2048 -scope "External" -common_name "powerstoreXY.mycompany.com"

O resultado do comando retorna um id e a CSR na codificação BASE64. Por exemplo:

1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | Management_HTTP | no | no | -----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Copie o ID que você recebeu no resultado (negrito acima), pois ele é necessário para etapas posteriores.

Você também deve formatar a CSR (usando o VIM, ou qualquer editor de texto, como o Bloco de Notas). A primeira linha deve ser -----BEGIN CERTIFICATE REQUEST----- enquanto a última linha deve terminar com -----END CERTIFICATE REQUEST-----. Não deve haver espaços à esquerda ou finais em nenhum lugar.

Um exemplo de uma CSR formatada:

-----BEGIN CERTIFICATE REQUEST----- MIIDJTCCAg0CAQAwezF5MAkGA1UEBhMCVVMwCwYDVQQKEwREZWxsMBAGA1UEBxMJ SG9wa2ludG9uMBEGA1UECxMKUG93ZXJTdG9yZTAUBgNVBAgTDU1hc3NhY2h1c2V0 <trimmed for brevity> h4t6QVXny+nF25XASq49kuZ8aWA0aTwU8VN5lC0qbSA2Zy6uX8jPmf/ecGNSQzIc 6iDIm76HbL7UKlDecSmr7WiR5hZ9bP/zKxmkNlTN1viqtInGl+zZa6U= -----END CERTIFICATE REQUEST-----

Salve sua CSR em um arquivo com um nome significativo. Por exemplo: powerstoreXY.csr

Etapa 2c (opcional)

Se você tiver certeza de que sua CSR está formatada corretamente, ignore esta etapa.

Se você quiser verificar a validade dele, você pode usar o conjunto de ferramentas OpenSSL para confirmar que ele pode ser lido e que os dados dentro dos campos da CSR parecem corretos. Por exemplo, usando os valores fornecidos na Etapa 2b, os campos em negrito na CSR devem refletir que:

$ openssl req -in powerstoreXY.csr -noout -text

Certificate Request:

Data:

Version: 0 (0x0)

Subject: C=US, O=Dell, L=Hopkinton, OU=PowerStore, ST=Massachusetts, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

Attributes:

Requested Extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

Signature Algorithm: sha256WithRSAEncryption

15:f6:08:8e:ab:f6:07:91:82:ed:45:f0:d9:4d:8c:f5:c6:e3:

<trimmed for brevity

16:7d:6c:ff:f3:2b:19:a4:36:54:cd:d6:f8:aa:b4:89:c6:97:

ec:d9:6b:a5

Se tudo parecer correto, vá para a próxima etapa.

Etapa 3 - Envio da CSR a uma CA privada para assinatura

Essa etapa varia de fornecedor para fornecedor. O objetivo aqui é enviar sua CSR à autoridade de certificação emissora usando os procedimentos recomendados pelo fornecedor para receber um certificado assinado codificado como BASE64.

Passo 3a

Verifique se o certificado recém-emitido é codificado como BASE64. Certifique-se de que o arquivo comece com -----BEGIN CERTIFICATE----- termine com -----END CERTIFICATE----- e contenha dados codificados entre eles.

$ cat powerstoreXY.cer -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF <trimmed for brevity> 7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9 l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE= -----END CERTIFICATE-----

Passo 3b

Confirme se o certificado recebido contém os valores dos atributos solicitados ao gerar a CSR, especificamente DNS, e endereços IP no Subject Alternative Name. Dependendo dos procedimentos envolvidos na produção e assinatura do certificado pela Autoridade de Certificação, o certificado pode ou não contê-los.

$ openssl x509 -in powerstoreXY.cer -noout -text

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

74:00:00:00:0e:12:88:4a:4e:80:85:cb:82:00:01:00:00:00:0e

Signature Algorithm: sha256WithRSAEncryption

Issuer: DC=com, DC=mycompany, CN=Issuing CA

Validity

Not Before: Nov 26 16:51:16 2021 GMT

Not After : Nov 26 16:51:16 2023 GMT

Subject: C=US, ST=Massachusetts, L=Hopkinton, O=Dell, OU=PowerStore, CN=powerstoreXY.mycompany.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:af:cd:73:7a:d7:71:03:67:d6:f9:46:9f:aa:68:

<trimmed for brevity>

90:c4:68:44:71:bd:d7:64:65:81:36:90:2e:c2:15:

b8:f5

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:powerstoreXY.mycompany.com, IP Address:aaa.bbb.ccc.ddd, IP Address:1111:2222:3333:4444:5555:6666:7777:8888

X509v3 Subject Key Identifier:

1C:19:5D:DF:B4:F0:9F:B7:7B:2B:4A:0E:09:B3:C6:43:3E:CF:4D:4C

X509v3 Authority Key Identifier:

keyid:25:D0:D5:01:27:75:BD:08:FF:E7:FF:02:6C:CE:17:46:86:50:DD:71

X509v3 CRL Distribution Points:

Full Name:

URI:http://pki.mycompany.com/pki/Issuing%20CA.crl

Authority Information Access:

CA Issuers - URI:http://pki.mycompany.com/pki/ca-iss.mycompany.com_Issuing%20CA.crt

1.3.6.1.4.1.311.20.2:

...W.e.b.S.e.r.v.e.r

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

X509v3 Extended Key Usage:

TLS Web Server Authentication

Signature Algorithm: sha256WithRSAEncryption

99:d9:99:a7:7a:b9:4a:e8:e3:66:ed:56:1f:6f:bc:71:b8:07:

<trimmed for brevity>

97:d7:56:a4:39:07:ea:6a:bf:7e:18:1a:30:d4:ff:be:e3:02:

52:d0:f8:d1:f8:fc:d4:31

Se você não vir os atributos de DNS e IP solicitados na CSR no Nome alternativo de assunto X509v3 do certificado (exemplo em negrito acima), consulte o administrador da CA para resolver isso.

NÃO prossiga até confirmar que os atributos necessários estão presentes no certificado.

Passo 3c

Essa etapa envolve a criação de uma cadeia completa de certificados em um único arquivo codificado BASE64, que deve conter seu certificado do PowerStore mais certificados para cada CA dentro da hierarquia envolvida na assinatura de seu certificado.

Usando uma infraestrutura de chave pública (PKI) hipotética que consiste nas seguintes entidades:

CA raiz > emitindo CA > Leaf

Em que

- CA raiz — é o topo da hierarquia e só assina e emite certificados para as CAs emissoras. Normalmente, ele nunca está envolvido na assinatura de certificados para os endpoints.

- Emissão de CA - é o que normalmente emitiria certificados para vários endpoints.

- Leaf - os endpoints, como estações de trabalho, servidores e assim por diante. Seu sistema PowerStore se enquadra nessa categoria.

Dependendo de como seu certificado do PowerStore foi emitido, o arquivo recebido de volta pode conter apenas um certificado para o endpoint do PowerStore (leaf) ou pode conter toda a cadeia (leaf + issuingCA + rootCA). Não é possível importar um arquivo que contenha apenas um certificado leaf para o PowerStore nas próximas etapas. Você deve criar uma cadeia completa (leaf + issuingCA + rootCA) como um único arquivo PEM codificado em BASE64 contendo todos os três certificados (ou mais, se você tiver mais CAs na cadeia).

Se ainda não tiver, você deverá obter os certificados codificados BASE64 para a CA emissora e a CA raiz e combiná-los com o certificado leaf do PowerStore em um único arquivo PEM:

$ cat powerstoreXY.cer issuingca.cer rootca.cer > combined.pem

Abra o arquivo combined.pem com um editor de texto e remova quaisquer espaços finais ou à esquerda e linhas em branco. Além disso, o corpo dos certificados (dados entre as marcas BEGIN/END CERTIFICATE) deve ser uma cadeia de caracteres de linha única.

O arquivo combined.pem resultante deve ser semelhante ao exemplo abaixo:

$ cat combined.pem -----BEGIN CERTIFICATE----- MIIGFjCCA/6gAwIBAgITdAAAAkiG9w0BAQs<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZF0fj81DE= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIGXjCCBEagAwIBDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8fGI4iLyh5kWjnWW2SZVI4wWQ= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIFCzCCAvOgAwIyoqhkiG9w0BAQ0FAuDAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxupm288LcH3UU3iGHx0tHieAGEkT0= -----END CERTIFICATE-----

Etapa 4 - Importando a cadeia de certificados assinados

Nesta etapa final, você substitui o certificado autoassinado do PowerStore importando a cadeia completa, que consiste no novo certificado assinado e em todas as CAs. Você precisa do ID do certificado produzido na Etapa 2b.

Se você não anotou, execute o seguinte comando para obter esse ID novamente:

$ pstcli -u admin -p <password> -d <cluster_ip> x509_certificate show # | id | type | service | is_current | is_valid ----+--------------------------------------+--------+------------------+------------+---------- 1 | 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd | Server | Management_HTTP | no | no 2 | 00907634-b4eb-446a-a381-aae685bae066 | Server | Management_HTTP | yes | yes 3 | c5f03cf7-fe1d-40bd-b6fb-7abba0c6026a | Client | Replication_HTTP | yes | yes 4 | 9d0ec275-3688-4ae2-922b-639e1cfb0b88 | Server | VASA_HTTP | yes | yes

Observe que o certificado de serviço Management_HTTP que NÃO é válido e NÃO é atual. No exemplo acima, id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd é o que você precisa.

Execute o seguinte comando para importar a cadeia:

$ pstcli -u admin -p <password> -d <cluster_id> x509_certificate -id <cert_id> set -is_current true -certificate '<contents_of_the_combined.pem_file>'

Por exemplo:

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----\n[...Single line PowerStore certificate content...]\n-----END CERTIFICATE-----\n-----BEGIN CERTIFICATE-----\n[...Single line CA Certificate certificate content...] \n-----END CERTIFICATE-----'

Como alternativa, ao usar uma estação Linux com PSTCLI (como SSH no PowerStore), você pode dizer ao intérprete BASH para usar qualquer coisa entre o $' exatamente como está, incluindo a formatação. Nesse caso, não é necessário acrescentar a "nova linha \n":

pstcli -u admin -d self x509_certificate -id 81ea4b51-4b80-4a88-87f1-f0a0ddd1c1fd set -is_current true -certificate $'-----BEGIN CERTIFICATE-----

MIIGFjCCA/6gAwIBAgITdAAAAA4SiEpOgIXLggABAAAADjANBgkqhkiG9w0BAQsF<trimmed for brevity><PowerStore leaf cert>7NcBrSr0Ach8rC443vrqLSChaTZFt1TtYiSJJT+ZEL2F0/TG9BTXBbHKFTVFXgf9l9dWpDkH6mq/fhgaMNT/vuMCUtD40fj81DE=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIGXjCCBEagAwIBAgITQgAAAARkLTTf7tqFAQAAAAAABDANBgkqhkiG9w0BAQ0F<trimmed for brevity><Issuing CA cert>HU+TePFvwmGruno8o65kK+qWvvYG10PbMbIYxxm/zyofGI4iLyh5kWjnWW2SZVI4wWQ=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFCzCCAvOgAwIBAgIQad6TNg7Pqa5HsuYzLFAK5jANBgkqhkiG9w0BAQ0FADAX<trimmed for brevity><Root CA cert>wRh/EXhVd32yvTxOdBGBBENLQnD6U6HkA4FO/jVbXR2B793giBmi9w85+B7obgWPSTypIgA+LKG3nE0jf5AW5LnOV+gQDCOsSJlGpm288LcH3UU3iGHx0tHieAGEkT0=

-----END CERTIFICATE-----'

Neste ponto, você deve ter o novo certificado instalado e operacional. Você deve fechar e reiniciar seu navegador para ver o novo certificado. A reconexão com o PSTCLI também exibe um aviso de que a impressão digital do certificado foi alterada, o que é um indicador de que o novo certificado foi instalado com êxito.