NVP vProxy: Sådan aktiveres fjernsystemlogføring (rsyslog)

Summary: Denne KB indeholder oplysninger om, hvordan du konfigurerer rsyslog-funktioner med NetWorker VMware Protection (NVP) vProxy-enheden.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Implementeringen af NetWorker 19.8 vProxy tilbyder fjernlogføring (rsyslog)-funktioner:

- vProxy stopper ikke med at logge på en lokal server, selv hvis den mister forbindelsen med fjernserveren.

- vProxy giver mulighed for at sende logfiler ved hjælp af tcp eller udp

- vProxy leverer funktionalitet til fjernlogføring med minimalt spild.

- vProxy omdirigerer alle logmeddelelser til en fjernserver.

- Nødvendige kodeændringer implementeres i vProxy-kildekoden.

- vProxy kan sende logfiler til den lokale server eller en fjernserver.

Begrænsninger:

- vProxy-enheden kan kun sende logfiler til én fjernserver.

Krav:

- vProxy 4.3.0-38 eller nyere er installeret.

- Linux-server med rsyslog-pakke er installeret.

BEMÆRK: Rsyslog er et tredjepartsværktøj, der ikke leveres med NetWorker-software. Se operativsystemleverandørvejledningen til installation af rsyslog-pakken.

Proces:

Konfigurer overvågningsserveren:- Log på syslog-overvågningsserveren, og bekræft, at rsyslog er installeret:

# rsyslogd -vEksempel:

root@linux1:~# rsyslogd -v rsyslogd 8.24.0-57.el7_9.3, compiled with: PLATFORM: x86_64-redhat-linux-gnu PLATFORM (lsb_release -d): FEATURE_REGEXP: Yes GSSAPI Kerberos 5 support: Yes FEATURE_DEBUG (debug build, slow code): No 32bit Atomic operations supported: Yes 64bit Atomic operations supported: Yes memory allocator: system default Runtime Instrumentation (slow code): No uuid support: Yes Number of Bits in RainerScript integers: 64

Se rsyslog-webstedet for at få flere oplysninger:

http://www.rsyslog.com

http://www.rsyslog.com

- Rediger rsyslog-konfigurationsfilen for at tillade TCP eller UDP, og angiv placeringen af logfiloutputtet:

# vi /etc/rsyslog.confFor TCP skal du fjerne de følgende linjer:

# Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514For UDP skal du fjerne følgende linjer:

# Provides UDP syslog reception #$ModLoad imudp #$UDPServerRun 514

BEMÆRK: De viste indstillinger bruger standardporten (514). Hvis du vælger at ændre porten, skal ændringen også afspejlet i vProxy-konfigurationen.

Indstil placeringen af logoutput (denne sti er brugerdefineret og kan ændres efter eget skøn):

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Eksempel på fuldførte ændringer for UDP-overvågning:

# Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514 $template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Gem filen.

- Genstart syslogd:

# systemctl restart rsyslog.service

BEMÆRK: Hvis der er firewalls (operativsystemniveau eller netværksenhed), skal du konfigurere en firewallregel, så denne port kan kommunikere via firewallen ved hjælp af TCP eller UDP i henhold til ovenstående konfigurationer. Se operativsystemets brugervejledning til konfiguration af operativsystemets firewallregler.

- Bekræft, at porten er angivet med netstat:

# netstat -apn | grep rsyslog root@linux1:~# netstat -apn | grep rsyslog udp 0 0 0.0.0.0:514 0.0.0.0:* 5795/rsyslogd udp6 0 0 :::514 :::* 5795/rsyslogd

Konfigurer vProxy:

Konfigurationen på vProxy-enheden bruger følgende syntaks:

[IP_or_FQDN_of_syslog_server]:[syslog_port]/{tcp|udp} Eksempel:

linux1.amer.lan:514/udp

BEMÆRK: Hvis TCP- eller UDP-protokoller ikke er angivet, bruges UDP som standardprotokol.

- Denne indstilling kan anvendes på en af følgende måder:

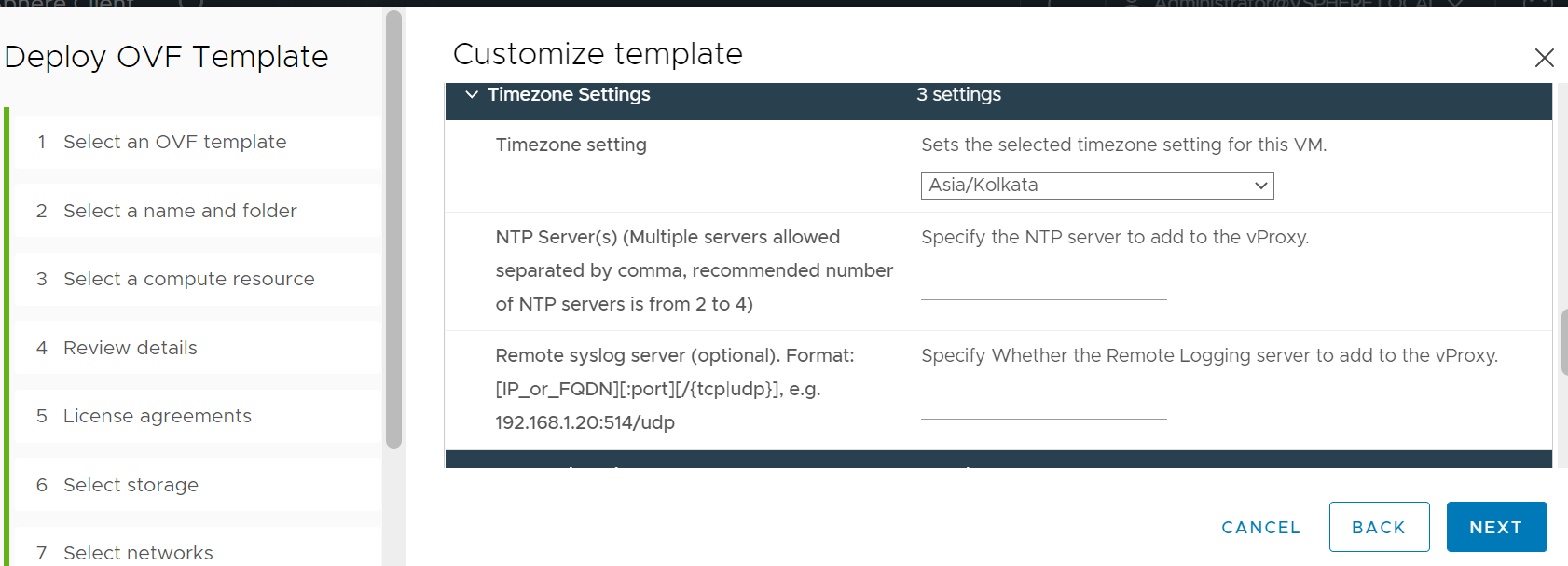

- Under implementering af OVF-skabelonen:

Figur 1: Implementering af OVF-skabelon

- B. I vProxys /opt/emc/vproxy/conf/rsyslog.conf efter udrulningen.

BEMÆRK: Hvis denne fil ikke findes, kan den oprettes med et tekstredigeringsprogram.

- Log på vProxy-enheden som admin, og skift derefter til root:

$ sudo su -

- Bekræft indstillingerne i filen /opt/emc/vproxy/conf/rsyslog.conf:

vproxy01:~ # cat /opt/emc/vproxy/conf/rsyslog.conf linux1.amer.lan:514/udp

- Hvis der ikke kører nogen VM-sikkerhedskopieringshandlinger på vProxy, kan du gennemtvinge nogle meddelelser til syslog-serveren ved at genstarte vbackupd-tjenesten:

# systemctl restart vbackup

Konklusion:

Når ovenstående indstillinger anvendes, skal syslog-filer genereres på syslog-serveren for vProxy-enheden. Dette afhænger af den sti, der er angivet i syslog-konfigurationen.Eksempel:

root@linux1:~# tail -n 10 /var/log/syslog/vproxy01.amer.lan/syslog.log 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z TRACE: Configured with 1 resource types. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Logging to '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' on host 'vproxy01.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Release: '4.3.0-38_1', Build number: '1', Build date: '2022-11-04T08:24:00Z' 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Setting log level to INFO. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Opened Snapshot Manager log file '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' using level info. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Loaded snapshot map from '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: vCenter 'vcsa.amer.lan' has no Remove Snapshot requests. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: No remove snapshot requests associated with vCenter 'vcsa.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Saved snapshot map to '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Started Snapshot Manager.

Additional Information

Log rotation:

Alternativt kan logrotation konfigureres på fjernlogføringsserveren. Hvis f.eks. rsyslog-konfigurationen ligner:

Alternativt kan logrotation konfigureres på fjernlogføringsserveren. Hvis f.eks. rsyslog-konfigurationen ligner:

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

/etc/logrotate.conf kan indeholde:

/var/log/syslog/*/syslog.log {

rotate 5

weekly

delaycompress

compress

}

- Ugentligt – Dette er log-rotationsperioden. roteres logfilerne hver uge. Andre mulige værdier er dagligt og månedligt.

- Roter 5 – Dette indikerer, at kun fem roterede logfiler skal gemmes. Den ældste fil fjernes i den efterfølgende kørsel.

- Komprimer og delaycompress - Disse bruges til at fortælle, at alle roterede logfiler, bortset fra den nyeste logfil, skal komprimeres.

- Du kan finde andre indstillinger på siden logrotate man på Linux-webstedet.

Dette resulterer i, at logfilen roterer én gang om ugen:

root@linux1:~# ls -l /var/log/syslog/vproxy01.amer.lan/ total 32760 -rw------- 1 root root 6698746 Mar 6 07:15 syslog.log -rw------- 1 root root 24760221 Mar 5 03:17 syslog.log-20230305

BEMÆRK: Alle operativsystemkonfigurationer skal udføres af systemadministratoren, ikke support til NetWorker.

Affected Products

NetWorkerProducts

NetWorker Family, NetWorker SeriesArticle Properties

Article Number: 000210555

Article Type: How To

Last Modified: 25 Mar 2025

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.