NVP-vProxy: So aktivieren Sie die Remote-Systemprotokollierung (rsyslog)

Summary: In diesem Wissensdatenbank-Artikel wird beschrieben, wie Sie rsyslog-Funktionen mit der NetWorker VMware Protection (NVP)-vProxy-Appliance konfigurieren.

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Die NetWorker 19.8 vProxy-Bereitstellung bietet Remotesystemprotokollierungsfunktionen (rsyslog):

- vProxy beendet die Protokollierung auf dem lokalen Server auch dann nicht, wenn die Verbindung mit dem Remoteserver verloren geht.

- vProxy bietet die Option zum Senden von Protokollen unter Verwendung von tcp oder udp.

- vProxy bietet Remoteprotokollierungsfunktionen mit minimalem Overhead.

- vProxy leitet jede Protokollmeldung an den Remoteserver weiter.

- Erforderliche Codeänderungen werden im vProxy-Quellcode implementiert.

- vProxy kann Protokolle an den lokalen Server oder einen Remoteserver senden.

Einschränkungen:

- Die vProxy-Appliance kann nur Protokolle an einen Remoteserver senden.

Anforderungen:

- vProxy 4.3.0-38 oder höher ist installiert.

- Linux-Server mit rsyslog-Paket ist installiert.

HINWEIS: Rsyslog ist ein Dienstprogramm von Drittanbietern, das nicht mit NetWorker-Software bereitgestellt wird. Informationen zur Installation des rsyslog-Pakets finden Sie in den Anweisungen des Betriebssystemanbieters.

Process:

Konfigurieren Sie den Überwachungsserver:- Melden Sie sich beim Syslog-Überwachungsserver an und vergewissern Sie sich, dass rsyslog installiert ist:

# rsyslogd -vBeispiel:

root@linux1:~# rsyslogd -v rsyslogd 8.24.0-57.el7_9.3, compiled with: PLATFORM: x86_64-redhat-linux-gnu PLATFORM (lsb_release -d): FEATURE_REGEXP: Yes GSSAPI Kerberos 5 support: Yes FEATURE_DEBUG (debug build, slow code): No 32bit Atomic operations supported: Yes 64bit Atomic operations supported: Yes memory allocator: system default Runtime Instrumentation (slow code): No uuid support: Yes Number of Bits in RainerScript integers: 64

Weitere Informationen finden Sie auf der rsyslog-Website:

http://www.rsyslog.com

http://www.rsyslog.com

- Ändern Sie die rsyslog-Konfigurationsdatei, um TCP oder UDP zuzulassen, und legen Sie den Speicherort der Protokollausgabe fest:

# vi /etc/rsyslog.confKommentieren Sie für TCP die folgenden Zeilen aus:

# Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514Kommentieren Sie für UDP die folgenden Zeilen aus:

# Provides UDP syslog reception #$ModLoad imudp #$UDPServerRun 514

HINWEIS: Die angezeigten Einstellungen verwenden den Standardport (514). Wenn Sie sich dafür entschieden haben, den Port zu ändern, muss die Änderung auch in der vProxy-Konfiguration berücksichtigt werden.

Legen Sie den Speicherort für die Protokollausgabe fest (dieser Pfad ist benutzerdefinierter Pfad und kann nach Eigenem Ermessen geändert werden):

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Beispiel für abgeschlossene Änderungen für die UDP-Überwachung:

# Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514 $template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Speichern Sie die Datei.

- Starten Sie syslogd neu:

# systemctl restart rsyslog.service

HINWEIS: Wenn Firewalls vorhanden sind (Betriebssystemebene oder Netzwerkgerät), müssen Sie eine Firewallregel konfigurieren, damit dieser Port über die Firewall über TCP oder UDP gemäß den oben genannten Konfigurationen kommunizieren kann. Informationen zum Konfigurieren der Firewallregeln des Betriebssystems finden Sie in den Anweisungen des Anbieters des Betriebssystems.

- Vergewissern Sie sich, dass der Port mit netstat aufgeführt ist:

# netstat -apn | grep rsyslog root@linux1:~# netstat -apn | grep rsyslog udp 0 0 0.0.0.0:514 0.0.0.0:* 5795/rsyslogd udp6 0 0 :::514 :::* 5795/rsyslogd

Konfigurieren Sie den vProxy:

Die Konfiguration auf der vProxy-Appliance verwendet die folgende Syntax:

[IP_or_FQDN_of_syslog_server]:[syslog_port]/{tcp|udp} Beispiel:

linux1.amer.lan:514/udp

HINWEIS: Wenn keine TCP- oder UDP-Protokolle angegeben werden, wird UDP als Standardprotokoll verwendet.

- Diese Einstellung kann mithilfe einer der folgenden Methoden angewendet werden:

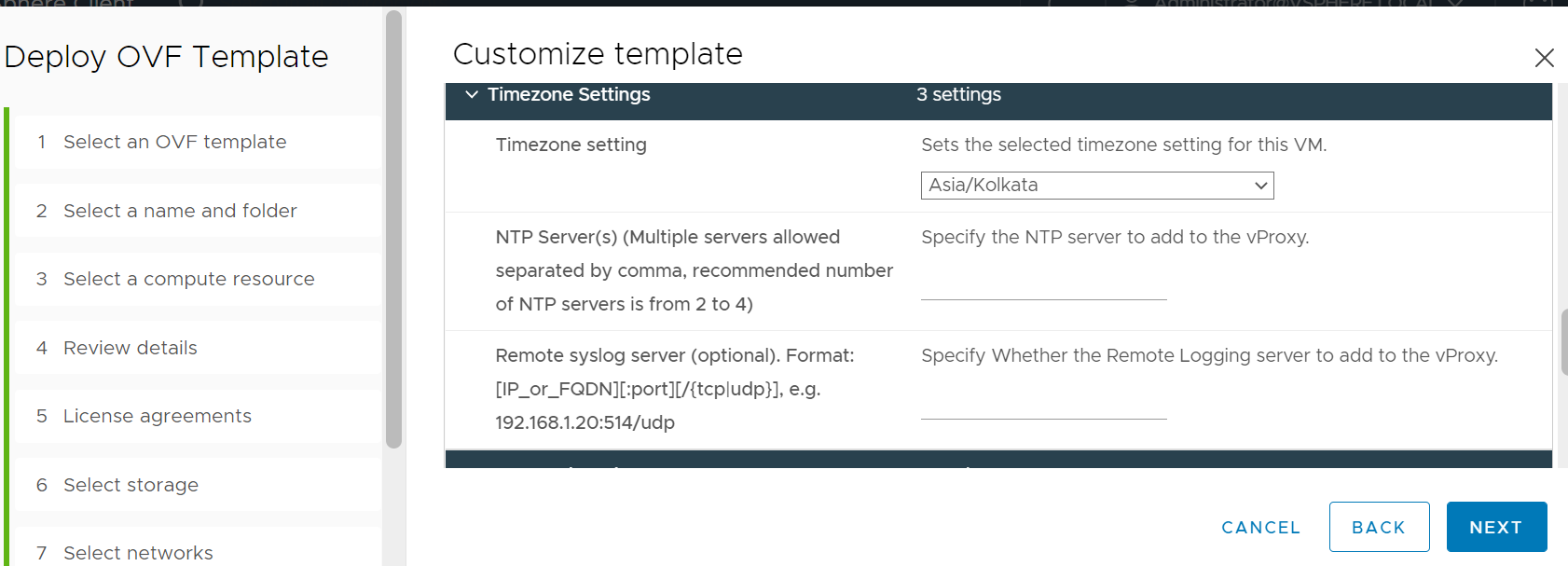

- Während der Bereitstellung der OVF-Vorlage:

Abbildung 1: Bereitstellen der OVF-Vorlage

- B. In der /opt/emc/vproxy/conf/rsyslog.conf des vProxy nach der Bereitstellung.

HINWEIS: Wenn diese Datei nicht vorhanden ist, kann sie mit einem Texteditor erstellt werden.

- Melden Sie sich bei der vProxy-Appliance als Administrator an und wechseln Sie dann zu root:

$ sudo su -

- Bestätigen Sie die Einstellungen in der Datei /opt/emc/vproxy/conf/rsyslog.conf:

vproxy01:~ # cat /opt/emc/vproxy/conf/rsyslog.conf linux1.amer.lan:514/udp

- Wenn keine VM-Backupvorgänge auf dem vProxy ausgeführt werden, können Sie einige Meldungen an den Syslog-Server erzwingen, indem Sie den vbackupd-Service neu starten:

# systemctl restart vbackup

Fazit:

Sobald die obigen Einstellungen angewendet wurden, sollten Syslog-Dateien auf dem Syslog-Server für die vProxy-Appliance erzeugt werden. Dies hängt vom in Ihrer Syslog-Konfiguration festgelegten Pfad ab.Beispiel:

root@linux1:~# tail -n 10 /var/log/syslog/vproxy01.amer.lan/syslog.log 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z TRACE: Configured with 1 resource types. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Logging to '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' on host 'vproxy01.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Release: '4.3.0-38_1', Build number: '1', Build date: '2022-11-04T08:24:00Z' 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Setting log level to INFO. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Opened Snapshot Manager log file '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' using level info. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Loaded snapshot map from '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: vCenter 'vcsa.amer.lan' has no Remove Snapshot requests. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: No remove snapshot requests associated with vCenter 'vcsa.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Saved snapshot map to '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Started Snapshot Manager.

Additional Information

Protokollrotation:

Optional kann die Protokollrotation auf dem Remoteprotokollierungsserver konfiguriert werden. Beispiel: Wenn die rsyslog-Konfiguration ähnlich aussieht:

Optional kann die Protokollrotation auf dem Remoteprotokollierungsserver konfiguriert werden. Beispiel: Wenn die rsyslog-Konfiguration ähnlich aussieht:

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Die Datei /etc/logrotate.conf könnte Folgendes enthalten:

/var/log/syslog/*/syslog.log {

rotate 5

weekly

delaycompress

compress

}

- Wöchentlich : Dies ist der Protokollrotationszeitraum. die Protokolle werden jede Woche rotiert. Andere mögliche Werte sind täglich und monatlich.

- Rotieren 5 – Dies weist darauf hin, dass nur fünf rotierte Protokolle aufbewahrt werden sollten. Die älteste Datei wird bei der nachfolgenden Ausführung entfernt.

- Komprimierung und Delaycompress – Diese werden verwendet, um zu erfahren, dass alle rotierten Protokolle, mit Ausnahme des neuesten Protokolls, komprimiert werden sollten.

- Andere Optionen finden Sie auf der Manpage logrotate auf der Linux-Website.

Dies führt dazu, dass sich das Protokoll einmal pro Woche dreht:

root@linux1:~# ls -l /var/log/syslog/vproxy01.amer.lan/ total 32760 -rw------- 1 root root 6698746 Mar 6 07:15 syslog.log -rw------- 1 root root 24760221 Mar 5 03:17 syslog.log-20230305

HINWEIS: Alle Betriebssystemkonfigurationen müssen vom Systemadministrator durchgeführt werden, nicht vom NetWorker-Support.

Affected Products

NetWorkerProducts

NetWorker Family, NetWorker SeriesArticle Properties

Article Number: 000210555

Article Type: How To

Last Modified: 25 Mar 2025

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.