NVP vProxy : Activation de la consignation système à distance (rsyslog)

Summary: Cet article de la base de connaissances explique comment configurer les fonctionnalités rsyslog avec l’appliance vProxy NetWorker VMware Protection (NVP).

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Instructions

Le déploiement de NetWorker 19.8 vProxy offre des fonctionnalités de consignation système à distance (rsyslog):

- vProxy n’arrête pas de se connecter au serveur local même s’il perd la connexion avec le serveur distant.

- vProxy offre la possibilité d’envoyer le journal à l’aide de tcp ou udp

- vProxy fournit une fonctionnalité de consignation à distance avec un temps système minimal.

- vProxy redirige chaque message de log vers le serveur distant.

- Les modifications de code nécessaires sont implémentées dans le code source vProxy.

- vProxy peut envoyer des logs au serveur local ou à un serveur distant.

Limites :

- L’appliance vProxy ne peut envoyer des logs qu’à un seul serveur distant.

Exigences :

- vProxy 4.3.0-38 ou version supérieure est installé.

- Le serveur Linux avec le package rsyslog est installé.

Remarque : Rsyslog est un utilitaire tiers non fourni avec le logiciel NetWorker. Reportez-vous aux instructions du fournisseur du système d’exploitation pour installer le package rsyslog.

Process:

Configurez le serveur de surveillance:- Connectez-vous au serveur de surveillance syslog et vérifiez que rsyslog est installé:

# rsyslogd -vExemple :

root@linux1:~# rsyslogd -v rsyslogd 8.24.0-57.el7_9.3, compiled with: PLATFORM: x86_64-redhat-linux-gnu PLATFORM (lsb_release -d): FEATURE_REGEXP: Yes GSSAPI Kerberos 5 support: Yes FEATURE_DEBUG (debug build, slow code): No 32bit Atomic operations supported: Yes 64bit Atomic operations supported: Yes memory allocator: system default Runtime Instrumentation (slow code): No uuid support: Yes Number of Bits in RainerScript integers: 64

Pour plus d’informations, consultez le site rsyslog:

http://www.rsyslog.com

http://www.rsyslog.com

- Modifiez le fichier de configuration rsyslog pour autoriser TCP ou UDP et définissez l’emplacement de la sortie du log:

# vi /etc/rsyslog.confPour TCP, supprimez les commentaires des lignes suivantes:

# Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514Pour UDP, supprimez les commentaires des lignes suivantes:

# Provides UDP syslog reception #$ModLoad imudp #$UDPServerRun 514

Remarque : Les paramètres indiqués utilisent le port par défaut (514). Si vous avez choisi de modifier le port, la modification doit également être reflétée dans la configuration vProxy.

Définissez l’emplacement de sortie du log (ce chemin est défini par l’utilisateur et peut être modifié à votre discrétion):

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Exemple de modifications terminées pour la surveillance UDP:

# Provides UDP syslog reception $ModLoad imudp $UDPServerRun 514 # Provides TCP syslog reception #$ModLoad imtcp #$InputTCPServerRun 514 $template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Enregistrez le fichier.

- Redémarrez syslogd:

# systemctl restart rsyslog.service

Remarque : S’il existe des pare-feu (au niveau du système d’exploitation ou du périphérique réseau), vous devez configurer une règle de pare-feu pour permettre à ce port de communiquer via le pare-feu à l’aide de TCP ou UDP, conformément aux configurations effectuées ci-dessus. Reportez-vous aux instructions du distributeur du système d’exploitation pour configurer les règles de pare-feu du système d’exploitation.

- Vérifiez que le port est répertorié avec netstat:

# netstat -apn | grep rsyslog root@linux1:~# netstat -apn | grep rsyslog udp 0 0 0.0.0.0:514 0.0.0.0:* 5795/rsyslogd udp6 0 0 :::514 :::* 5795/rsyslogd

Configurez le vProxy:

La configuration sur l’appliance vProxy utilise la syntaxe suivante:

[IP_or_FQDN_of_syslog_server]:[syslog_port]/{tcp|udp} Exemple :

linux1.amer.lan:514/udp

Remarque : Si les protocoles TCP ou UDP ne sont pas spécifiés, UDP est utilisé comme protocole par défaut.

- Ce paramètre peut être appliqué à l’aide de l’une des méthodes suivantes:

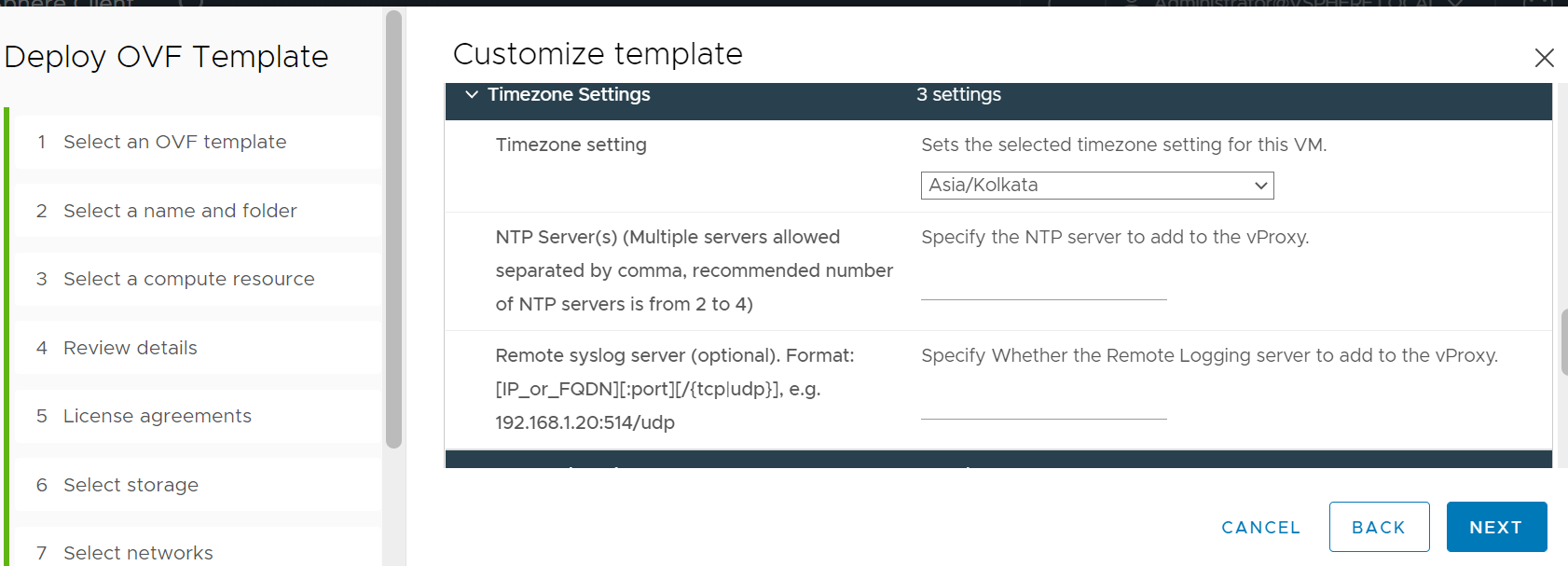

- Lors du déploiement du modèle OVF:

Figure 1 : Déploiement du modèle OVF

- B. Dans le post-déploiement de /opt/emc/vproxy/conf/rsyslog.conf du vProxy.

Remarque : Si ce fichier n’existe pas, il peut être créé avec un éditeur de texte.

- Connectez-vous à l’appliance vProxy en tant qu’administrateur, puis passez à la racine:

$ sudo su -

- Confirmez les paramètres dans le fichier /opt/emc/vproxy/conf/rsyslog.conf:

vproxy01:~ # cat /opt/emc/vproxy/conf/rsyslog.conf linux1.amer.lan:514/udp

- Si aucune opération de sauvegarde de machine virtuelle n’est en cours d’exécution sur le vProxy, vous pouvez forcer certains messages vers le serveur syslog en redémarrant le service vbackupd:

# systemctl restart vbackup

Conclusion :

Une fois les paramètres ci-dessus appliqués, les fichiers syslog doivent être générés sur le serveur syslog de l’appliance vProxy. Cela dépend du chemin défini dans votre configuration syslog.Exemple :

root@linux1:~# tail -n 10 /var/log/syslog/vproxy01.amer.lan/syslog.log 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z TRACE: Configured with 1 resource types. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Logging to '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' on host 'vproxy01.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Release: '4.3.0-38_1', Build number: '1', Build date: '2022-11-04T08:24:00Z' 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Setting log level to INFO. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Opened Snapshot Manager log file '/opt/emc/vproxy/runtime/logs/vbackupd/vbackupd-snapmgr.log' using level info. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Loaded snapshot map from '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: vCenter 'vcsa.amer.lan' has no Remove Snapshot requests. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: No remove snapshot requests associated with vCenter 'vcsa.amer.lan'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z INFO: Saved snapshot map to '/opt/emc/vproxy/runtime/state/vbackupd/SnapshotMaps.gob'. 2023-03-01T09:47:00-08:00 vproxy01.amer.lan vProxy[8014]: 2023-03-01T17:47:00Z NOTICE: Started Snapshot Manager.

Additional Information

Rotation des logs:

Si vous le souhaitez, la rotation des logs peut être configurée sur le serveur de consignation à distance. Par exemple, si la configuration rsyslog ressemble à:

Si vous le souhaitez, la rotation des logs peut être configurée sur le serveur de consignation à distance. Par exemple, si la configuration rsyslog ressemble à:

$template FILENAME,"/var/log/syslog/%HOSTNAME%/syslog.log" *.* ?FILENAME

Le fichier /etc/logrotate.conf peut contenir:

/var/log/syslog/*/syslog.log {

rotate 5

weekly

delaycompress

compress

}

- Weekly : il s’agit de la période de rotation des logs. les logs sont rotations chaque semaine. Les autres valeurs possibles sont quotidiennes et mensuelles.

- Rotation 5: indique que seuls cinq logs rotatifs doivent être conservés. Le fichier le plus ancien est supprimé lors de l’exécution suivante.

- Compresser et delaycompress: ils sont utilisés pour indiquer que tous les logs rotatifs, à l’exception du log le plus récent, doivent être compressés.

- D’autres options sont disponibles sur la page man logrotate sur le site Linux.

Cela entraîne une rotation du journal une fois par semaine:

root@linux1:~# ls -l /var/log/syslog/vproxy01.amer.lan/ total 32760 -rw------- 1 root root 6698746 Mar 6 07:15 syslog.log -rw------- 1 root root 24760221 Mar 5 03:17 syslog.log-20230305

Remarque : Toutes les configurations du système d’exploitation doivent être effectuées par l’administrateur système, et non par le support NetWorker.

Affected Products

NetWorkerProducts

NetWorker Family, NetWorker SeriesArticle Properties

Article Number: 000210555

Article Type: How To

Last Modified: 25 Mar 2025

Version: 6

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.