Dell Unity: Eicar Malware-testen op Unity NAS krijgen een netwerkfout

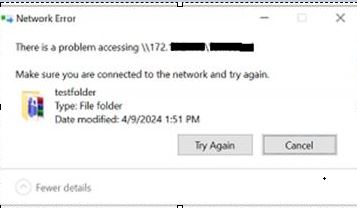

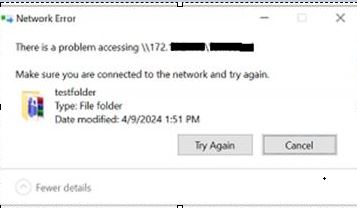

Summary: De gebruiker heeft de malware getest met Eicar in de Unity NAS-server, die de netwerkfout "There is a problem accessing \\172.xx.xx.xx\abc (NasIP \testfolder)" weergeeft. Deze fout kan door de gebruiker worden gecorrigeerd. ...

This article applies to

This article does not apply to

This article is not tied to any specific product.

Not all product versions are identified in this article.

Symptoms

Het EICAR Anti-Virus Test File of EICAR-testbestand is een computerbestand dat is ontwikkeld door het European Institute for Computer Anti-Virus Research (EICAR) en Computer Anti-Virus Research Organization (CARO) om de respons van computerantivirusprogramma's (AV) te testen.

De gebruiker is een AV-engine van derden, namelijk Sophos Central Intercept X.

De gebruiker is een AV-engine van derden, namelijk Sophos Central Intercept X.

There is a problem accessing \\172.xx.xx.xx\abc (NasIP \testfolder ) You have received this message because an event that has occurred on your Unity system requires your attention. The alert is: "The virus checker server 172.xx.xx.xx has encountered an error and is no longer operational.(Error: OFFLINE, httpStatus: 1006 Connection Disconnected)" The virus checker server 172.xx.xx.xx has encountered an error and is no longer operational.(Error: ERROR_AVINTERFACE)" "No virus checker server is available."

Cause

Deze fout is een duidelijke aanwijzing dat de Windows Server met de externe AV-software en Cava Agent niet beschikbaar was om services te leveren gedurende het tijdsbestek van de waarschuwing. Als het Unity-apparaat verder in orde is, kan het probleem verband houden met netwerkstoringen of een probleem met Windows Server, of mogelijk een probleem met AV Services. De gebruiker of een Windows-beheerder moet het Windows-waarschuwingslogboek controleren op een duidelijke hoofdoorzaak.

Resolution

Stappen voor probleemoplossing vanuit Unity:

- Zoeken op de locatie van het Unity-logboek:

EMCSystemBackup.log - cd /EMC/C4core/log/ grep -i infect EMCSystemBackup.log grep -i blocked EMCSystemBackup.log c4_safe_ktrace.log – cd /EMC/C4core/log/ grep -i "virus checker" c4_safe_ktrace.log zgrep -i "virus checker" /EMC/C4core/log/c4_safe_ktrace.log*

Uemcli svc_cava servicescript met NAS-servernaam biedt CAVA-versie en naam van de antivirus-engine.

Nas server name/IP : OV-xx-x-xxx-xx-001/ 172.xx.xx.xx AV server IP address: 172.xx.xx.xx

Lijst met opdrachten:

Command Usage: svc_cava

svc_cava { <NAS_Server_Name> | ALL }

[-h | --help]

| <no option>

| -stats

| [ -set accesstime={ now | none | [[[[yy]mm]dd]hh]mm[.ss] }]

| [ -fsscan [<fs_mountpath> { -list | -create | -delete } ]

Example : svc_cava -stats

svc_cava nas1 -stats

svc_cava nas1

Opdrachtgebruik:

08:38:39 root@DE4142343780xx spa:/EMC/C4Core/log# svc_cava OV-xxx-x-xxx-xx-001 -stats OV-xxx-x-xxx-xx-001 : commands processed: 1 command(s) succeeded output is complete 1712653384: VC: 5: Total Requests: 0. 1712653384: VC: 5: 1712653384: VC: 5: NO ANSWER from the Virus Checker Servers: 0. 1712653384: VC: 5: ERROR_SETUP: 0. 1712653384: VC: 5: FAIL: 0. 1712653384: VC: 5: TIMEOUT: 0. 1712653384: VC: 5: 1712653384: VC: 5: 0 files in the collector queue. 1712653384: VC: 5: 0 files processed by the AV threads. Command succeeded

- Download het bestand viruschecker.config en controleer of shutdown=no of shutdown=viruschecking het volgende weergeeft:

Open de Unity UI>Storage > NAS-server >Security >Anti-virus >Retrieve Current Configuration (view the file)

- Werk de viruschecker.conf waarde bij (Upload New Configuration) en pas de wijzigingen toe:

# Example: OV-xxx-x-xxx-xx-001

#

masks=*.EXE:*.COM:*.DOC:*.DOT:*.XL?:*.MD?:*.VXD:*.386:*.SYS:*.BIN:*.ppt:*docx:*.rar:*.zip:*.txt

excl=pagefile.sys:*.tmp

# masks=*.RTF:*.OBD:*.DLL:*.SCR:*.OBT:*.PP?:*.POT:*.OLE:*.SHS:*.MPP

# masks=*.MPT:*.XTP:*.XLB:*.CMD:*.OVL:*.DEV

# masks=*.ZIP:*.TAR:*.ARJ:*.ARC:*.Z

addr=172.xx.xx.xx >> AV Server IP address

shutdown=no (update the value to shutdown=viruschecking and upload the viruschecker.conf file to unity GUI)

# Stops SMB/CIFS if no AV machine available.(No Windows clients can access any Unity share)

08:18:51 root@DE414234378xxx spa:/cores/service/user# svc_cava OV-xxx-x-xxx-xx-001

OV-xxx-x-xxx-xx-001: commands processed: 1

command(s) succeeded

output is complete

1712650760: VC: 5: OV-xxx-x-xxx-xx-001: Enabled and Started.

1712650760: VC: 5: 1 Checker IP Address(es):

1712650760: VC: 5: 172.xx.xx.xx ONLINE at Tue Apr 9 08:19:14 2024 (GMT-00:00)

1712650760: VC: 5: HTTP, CAVA version: 8.9.10.0

1712650760: VC: 5: AV Engine: Microsoft Antivirus ( Third party AV Engine )

1712650760: VC: 5: Remediation Window: 30 seconds

1712650760: VC: 5: Server Name: 172.xx.xx.xx

1712650760: VC: 5: Last time signature updated: Tue Apr 9 05:29:36 2024 (GMT-00:00)

1712650760: VC: 5:

1712650760: VC: 5: 15 File Mask(s):

1712650760: VC: 5: *.EXE *.COM *.DOC *.DOT *.XL? *.MD? *.VXD *.386 *.SYS *.BIN *.PPT *DOCX *.RAR

1712650760: VC: 5: *.ZIP *.TXT

1712650760: VC: 5: 2 Excluded File(s):

1712650760: VC: 5: PAGEFILE.SYS *.TMP

1712650760: VC: 5: Share \\ov-yml-p-ser-fs-001.yoma.com.mm\CHECK$.

1712650760: VC: 5: RPC request timeout=25000 milliseconds.

1712650760: VC: 5: RPC retry timeout=5000 milliseconds.

1712650760: VC: 5: High water mark=200.

1712650760: VC: 5: Low water mark=50.

1712650760: VC: 5: Scan all virus checkers every 10 seconds.

1712650760: VC: 5: When all virus checkers are offline:

1712650760: VC: 5: Continue to work with Virus Checking and CIFS.

1712650760: VC: 5: Scan on read disable.

1712650760: VC: 5: MS-RPC User: OV-xxx-x-xxx-xx-001-FS$

1712650760: VC: 5: MS-RPC ClientName: ov-xxx-x-xxx-xx-001.abc

Command succeeded

Het probleem is opgelost en CAVA begon goed te werken na het wijzigen van het netwerk-IP.

Aanbevelingen voor probleemoplossing:

- Bevestig de viruschecker.conf instellingen. (shutdown=viruschecking)

- Controleer of de CAVA-service wordt uitgevoerd met het AV-gebruikersaccount.

- Controleer of de geïnstalleerde antivirusservice (Sophos, TrendMicro, McAfee, enzovoort) wordt uitgevoerd met het lokale systeemaccount.

-

Controleer of de AV-gebruiker lid is van de lokale beheerdersgroep op elke AV-server.

-

Controleer of het antivirusprogramma en de CEE in de juiste volgorde zijn geïnstalleerd: eerst CEE en dan antivirus

-

De CAVA-services opnieuw opstarten

-

Start de AV-server één keer opnieuw op

-

Controleer of de CAVA-servers slechts één netwerkinterface hebben.

-

Controleer met de gebruiker of aan de clientcomputer dezelfde of verschillende netwerk-IP's van NAS-servers zijn toegewezen (het wordt altijd aanbevolen dat de computer zich in hetzelfde netwerk bevindt)

1712650760: VC: 5: HTTP, CAVA version: 8.9.10.0 1712650760: VC: 5: AV Engine: Microsoft Antivirus ( Third party AV Engine )

Aanbevolen werkwijzen:

- Stel het beleid VirusChecking=No niet in, omdat dit kan leiden tot geblokkeerde threads en niet als best practice wordt beschouwd.

- Gebruik geen enkele AV-server, aangezien dit niet wordt aanbevolen.

- Gebruik niet één AV-server voor meerdere platforms, aangezien dit niet wordt aanbevolen en als niet-ondersteund moet worden beschouwd.

Als het probleem zich blijft voordoen, moet de gebruiker contact opnemen met de ondersteuning van externe antivirusleveranciers voor verdere hulp.

Additional Information

Zie de onderstaande documenten voor meer informatie:

Affected Products

Dell EMC Unity Family |Dell EMC Unity All Flash, Dell EMC Unity FamilyArticle Properties

Article Number: 000224432

Article Type: Solution

Last Modified: 16 Oct 2025

Version: 3

Find answers to your questions from other Dell users

Support Services

Check if your device is covered by Support Services.