Appliances PowerProtect DP et IDPA : Failles de sécurité Apache Tomcat trouvées sur IDPA 2.7.6 ACM

Summary: PowerProtect Data Protection (DP) Series et Integrated Data Protection Appliance (IDPA) : Cet article traite des failles de sécurité Apache Tomcat détectées sur IDPA Appliance Configuration Manager (ACM) version 2.7.6. ...

Symptoms

Cet article traite des failles de sécurité et expositions courantes (CVE) suivantes détectées sur IDPA ACM version 2.7.6 :

Apache Tomcat : Important : Déni de service (CVE-2023-44487)

Apache Tomcat : Bas: Apache Tomcat EncryptInterceptor DoS (CVE-2022-29885)

Apache Tomcat : Important : Déni de service Apache Tomcat (CVE-2023-24998)

Apache Tomcat : Important : Divulgation d’informations Apache Tomcat (CVE-2023-28708)

Apache Tomcat : Important : Demande de contrebande (CVE-2023-46589)

Apache Tomcat : Important : Déni de service (CVE-2024-23672)Apache

Tomcat : Important : Déni de service (CVE-2024-24549)

Apache Tomcat : Important : Déni de service (CVE-2021-42340)

Apache Tomcat : Élevé : Divulgation d’informations (CVE-2021-43980)Apache

Tomcat : Bas: Escalade des privilèges locaux (CVE-2022-23181)Apache

Tomcat : Bas: Demande de contrebande Apache Tomcat (CVE-2022-42252)

Apache Tomcat : Bas: Apache Tomcat JsonErrorReportValve injection (CVE-2022-45143)

Apache Tomcat : Modéré: Open redirect (CVE-2023-41080)

Apache Tomcat : Important : Demande de contrebande (CVE-2023-45648)

Apache Tomcat : Important : Divulgation d’informations (CVE-2023-42795)Apache

Tomcat : Important : Demande de trafic illicite (CVE-2023-46589)

Cause

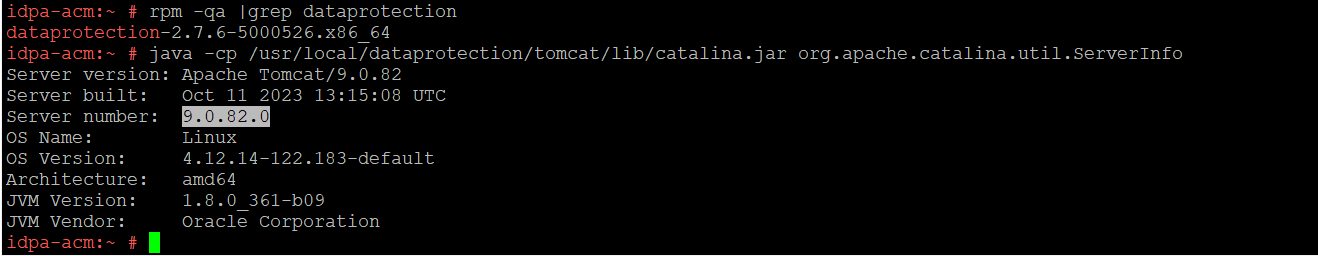

La commande suivante peut être utilisée pour vérifier la version d’ACM :

rpm -qa |grep dataprotection

La commande suivante permet de vérifier la version d’Apache Tomcat :

java -cp /usr/local/dataprotection/tomcat/lib/catalina.jar org.apache.catalina.util.ServerInfo

Exemple tiré d’un ACM IDPA version 2.7.6 :

Figure 1 : Vérification de la version d’ACM Apache Tomcat.

Resolution

Pour IDPA version 2.7.6, l’ACM Apache Tomcat est sur la version 9.0.82. Par conséquent, toutes les failles de sécurité résolues auparavant peuvent être considérées comme des faux positifs. Dans la version 2.7.7 de l’IDPA, Apache Tomcat de l’ACM est mis à niveau vers la version 9.0.86 pour couvrir ces failles de sécurité exceptionnelles.