Capacidade de observação do APEX AIOps: Não é possível configurar um coletor para o Gateway de conexão segura (SCG) porque o certificado está sendo carregado.

Summary: O cliente não consegue configurar seu coletor de observabilidade do APEX AIOps para o Gateway de conexão segura (SCG) porque um certificado foi configurado no gateway, mas não inserido na janela de configuração de gateway centralizado do coletor de observabilidade de AIOps do APEX. Este artigo explicará o que deu errado e como corrigi-lo. ...

Symptoms

O coletor não se conectará ao gateway.

Os logs de diagnóstico do coletor (diretório padrão do tomcat – log Catalina) mostram os seguintes erros:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

E

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

O cliente não pode configurar o Observability Collector do AIOps APEX porque ele carregou um certificado no gateway, mas não o carregou no collector. Eles precisariam carregar o mesmo certificado no collector para permitir que ele se conecte ao gateway. Os certificados devem corresponder.

Resolution

Para permitir que um coletor de observabilidade do APEX AIOps se conecte ao Gateway de conexão segura (SCG) usando um certificado, um certificado é criado no final do cliente pela equipe de segurança e, em seguida, o mesmo é carregado no gateway e no coletor para permitir a conexão. Os certificados devem corresponder para que a conexão seja válida.

Estas são as etapas fornecidas pela equipe de sistema de rede para criar o certificado.

#Before podemos criar um certificado, temos que criar gerar CA (Certificate Authority, Autoridade de Certificação)

1. Gerar RSA — esta é a chave privada que você normalmente não gostaria de compartilhar com ninguém

openssl genrsa -aes256 -out ca-key.pem 4096

#note: Acabei de colocar Dell_123$ como minha frase secreta, pois é fácil de lembrar, mas o que quer que você digite, você tem que lembrá-lo para os passos posteriores abaixo

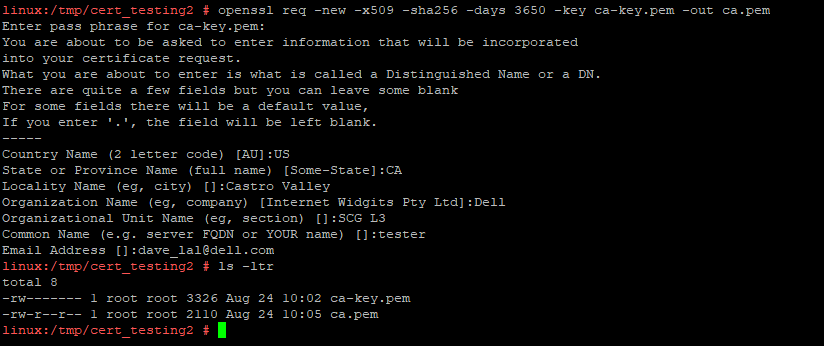

2. Gerar um certificado de CA público: gerando uma chave pública (nota: as informações adicionadas aqui são apenas informativas, como país/ou/etc.)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

#The informações inseridas acima não são realmente importantes para fins de teste, para uma implantação real isso seria importante.

#Note: para visualizar o arquivo ca.pem em formato legível por humanos, você pode usar o seguinte comando - é uma saída longa, então eu não postei uma captura de tela

openssl x509 -in ca.pem -text

#Now tiver a CA criada acima, podemos gerar um certificado

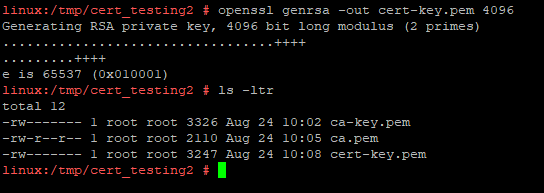

1. Criar uma chave RSA

openssl genrsa -out cert-key.pem 4096

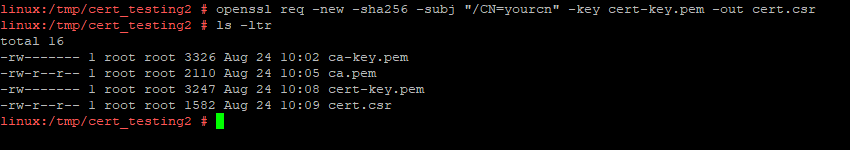

2. Criar uma solicitação de assinatura de certificado (CSR)

openssl req -new -sha256 -subj "/CN=yourcn" -key cert-key.pem -out cert.csr

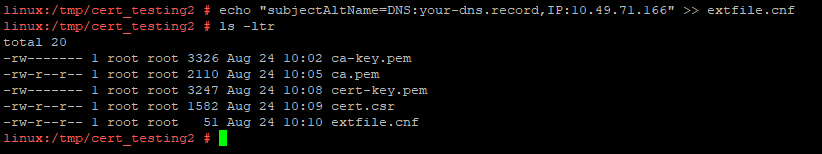

3. Crie um extfile com todos os nomes alternativos

echo "subjectAltName=DNS:your-dns.record,IP:10.49.71.166" >> extfile.cnf

#Note: o IP deve estar correto aqui para o seu servidor.

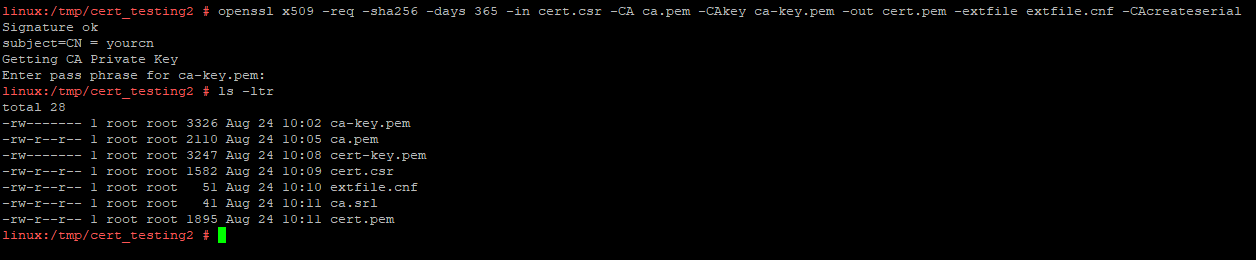

4. Criar o certificado

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

Agora, se analisarmos o cert.pem, temos apenas o certificado sem certificado intermediário ou raiz incluído:

#This é onde a maioria dos clientes termina e tenta importar, e recebemos um erro de cadeia inválido nos logs do SCG-VE.

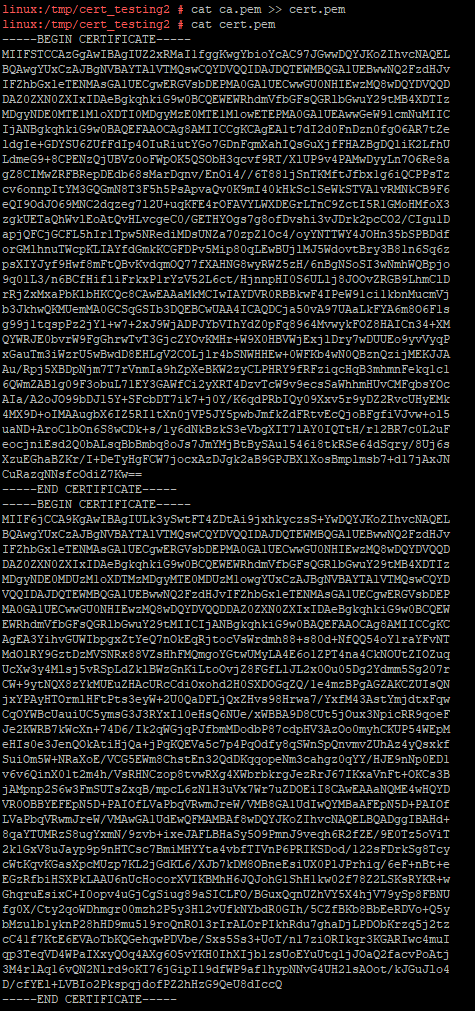

5. Criar uma cadeia completa

Para criar uma cadeia completa, você precisa acrescentar o certificado raiz (não temos um certificado intermediário no exemplo acima):

cat ca.pem >> cert.pem

#Note no exemplo acima, ca.pem é nosso certificado raiz e cert.pem é nosso certificado de servidor.

Agora temos uma cadeia completa para cert.pem e podemos aplicá-la ao SCG-VE sem nenhuma exceção.

Em um ambiente do cliente, eles provavelmente terão uma CA pública e um certificado intermediário envolvidos. Portanto, normalmente eles terão 3 parágrafos no certificado importado para o SCG-VE, o que pode ser ainda mais dependendo de quantos intermediários eles têm.

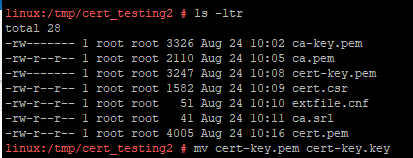

6. Renomeie o arquivo de chave para atender ao SCG:

Por fim, também precisamos alterar o nome do arquivo cert-key.pem acima para cert-key.key pois o SCG não usará outro sufixo para o arquivo de chave.

Você pode exportar o cert-key.key & cert.pem usando WinSCP para que ele fique em um lugar onde você possa arrastar e soltar na interface do usuário do SCG-VE.

Existem outros formatos de certificado, e você sempre pode converter entre diferentes formatos com comandos openssl, fácil o suficiente para pesquisar na internet pública sobre como fazer isso. O mais fácil é manter o formato pem para fins de teste.

A partir do guia do usuário do gateway — Guia do usuário do Gateway de conexão segura 5.x — Virtual Edition

Gerenciar certificados

Sobre essa tarefa

Um certificado de segurança permite:

● Acesse com segurança a interface do usuário do gateway de conexão segura ou execute qualquer tarefa no gateway de conexão segura por meio da porta 5700.

● Conecte-se com segurança ao back-end usando o protocolo RESTful por meio da porta 9443.

Você pode fazer upload de certificados nos formatos .pem, .p12 ou .pfx. Se você fizer upload de um certificado no formato .pem, deverá também fazer upload

a chave no formato KEY como um arquivo separado. O arquivo .pem deve ter a cadeia de certificados que inclui o certificado, intermediário,

e autoridade de certificação raiz. Você pode fazer upload de certificados separados para as portas 5700 e 9443 ou um certificado comum para ambas as

Portas.

Etapas

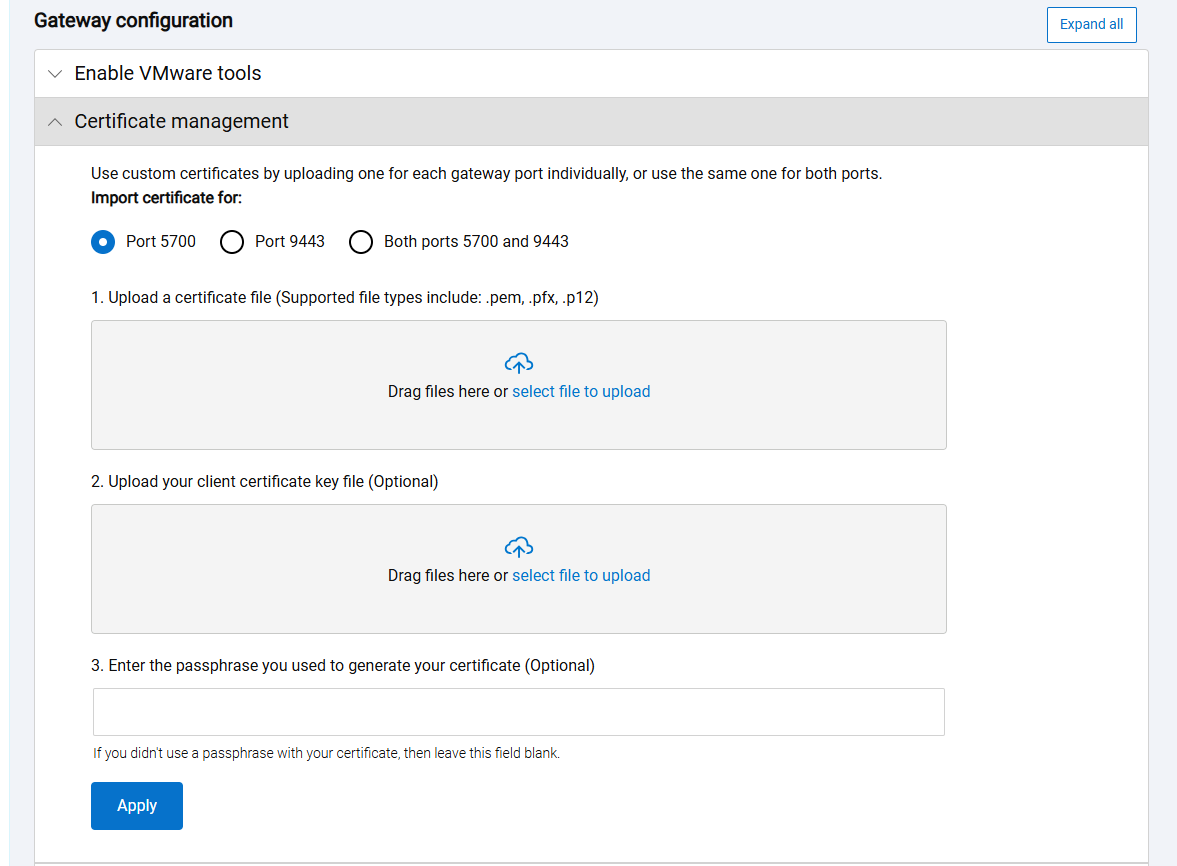

1. Acesse Settings > Environment configuration > Gateway configuration > Certificate management.

2. Selecione o número da porta para a qual o certificado é aplicável e, em seguida, faça upload do certificado e do arquivo de chave, se aplicável.

Nota: Se você carregar um certificado no formato .pem, também deverá carregar a chave no formato KEY como um arquivo separado.

3. Se você fizer upload do certificado no formato .pem, digite a frase secreta.

4. Clique em Apply.

5. Clique em Reiniciar agora para reiniciar o gateway de conexão segura.

● Você está desconectado da interface do usuário do gateway de conexão segura.

● Os certificados de segurança são aplicados à sua instância.

● O nome do certificado e as informações de vencimento são exibidos na seção Gerenciamento de certificados.

No SCG, o certificado teria que ser definido para usar a porta 9443 ou as portas 5700 e 9443, pois o coletor usa a porta 9443.

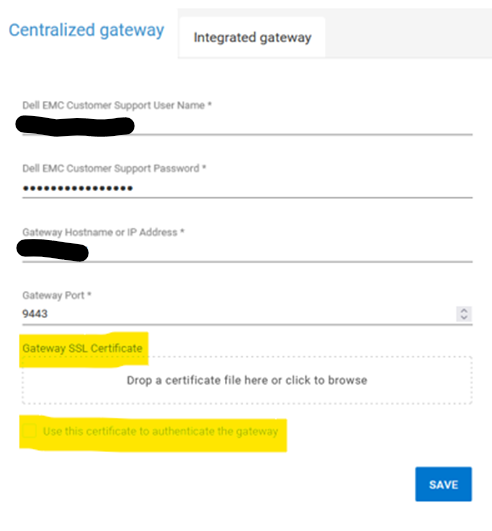

Esse mesmo certificado usado para seu gateway precisará ser carregado na captura de tela de configuração do collector observada abaixo após ser configurado para usar a porta 9443.

Em APEX AIOps Observability, você pode colocar o arquivo aqui, marcar "Use this certificate to authenticate the gateway" e clicar em SAVE.