APEX AIOps 可观察性:由于正在加载证书,无法将收集器配置到安全连接网关 (SCG)。

Summary: 客户无法将其 APEX AIOps 可观察性收集器配置为安全连接网关 (SCG),因为已在网关上设置了证书,但未在 APEX AIOps 可观察性收集器的集中式网关配置窗口中输入。 本文将解释出了什么问题以及如何纠正它。

Symptoms

收集器不会连接到网关。

收集器诊断日志(tomcat-默认目录 — Catalina 日志)显示以下错误:

Nov 06, 2024 4:43:33 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS EVE proxy has been retrieved Nov 06, 2024 4:43:37 PM com.emc.ciqc.api.ApiErrorHandler fatalError SEVERE: An error occured (9e480e22-db51-4381-890a-6d240b66d627) ! com.emc.ciqc.api.ApiErrorHandler$FatalError: Could not find the certificate.

和

Nov 06, 2024 4:43:47 PM com.watch4net.apg.logging.util.LoggingUtils audit INFO: The ESRS settings have been retrieved Nov 06, 2024 4:44:03 PM com.emc.ciqc.api.EsrsApiService lambda$getStatus$0 WARNING: ESRS manager test failed ! javax.xml.ws.WebServiceException: java.net.SocketTimeoutException: Read timed out

Cause

客户无法配置 APEX AIOps 可观察性收集器,因为他们在网关上加载了证书,但未在收集器上加载证书。 他们需要在收集器上加载相同的证书,以允许它连接到网关。 证书必须匹配。

Resolution

要允许 APEX AIOps 可观察性收集器使用证书连接到安全连接网关 (SCG),客户的安全团队会在客户端创建一个证书,然后将该证书加载到网关和收集器中以允许连接。 证书必须匹配才能使连接有效。

以下是网络团队提供的创建证书的步骤。

创建证书 #Before,我们必须创建 并生成 CA(证书颁发机构)

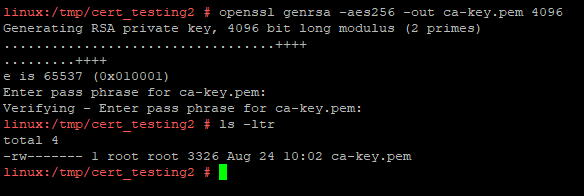

1.生成 RSA - 这是您通常不想与任何人共享的私钥

openssl genrsa -aes256 -out ca-key.pem 4096

#note:我只是输入 Dell_123$ 作为我的密码,因为它很容易记住,但无论您输入什么,您都必须记住它以供后续步骤使用

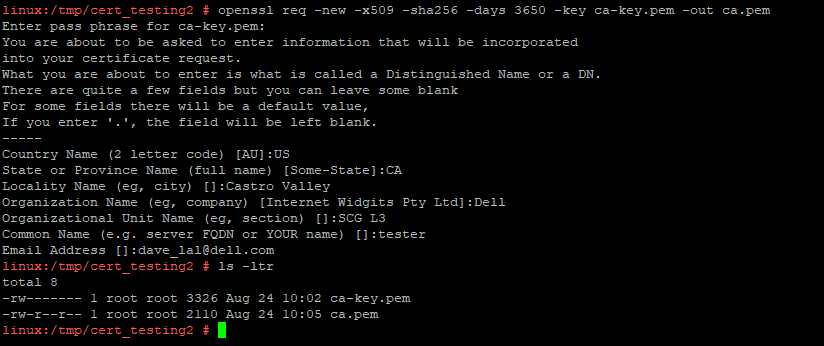

2.生成公共 CA 证书 - 生成公钥(注意:此处添加的信息仅供参考,如国家/地区/ou/等)

openssl req -new -x509 -sha256 -days 3650 -key ca-key.pem -out ca.pem

您在上面输入 #The 信息对于测试目的并不重要,但对于实际部署来说,这很重要。

#Note:要以人类可读的格式查看 ca.pem 文件,您可以使用以下命令 - 这是一个很长的输出,所以我没有发布屏幕截图

openssl x509 -in ca.pem -text

在上面创建了 CA #Now,我们可以 生成证书

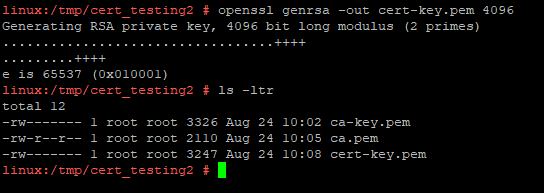

1.创建 RSA 密钥

openssl genrsa -out cert-key.pem 4096

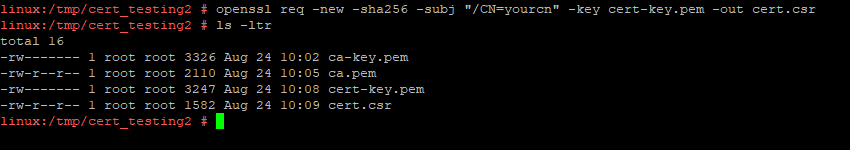

2.创建证书签名请求 (CSR)

openssl req -new -sha256 -subj “/CN=yourcn” -key cert-key.pem -out cert.csr

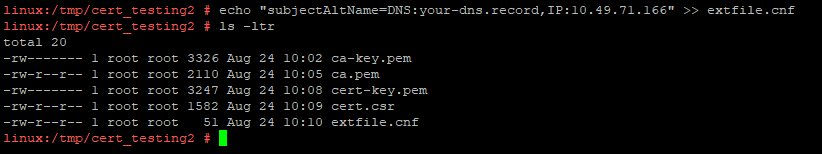

3.创建一个具有所有备选名称的 extfile

echo “subjectAltName = DNS:您的-dns.record,IP:10.49.71.166” >> extfile.cnf

#Note:对于您的服务器,这里的 IP 应该是正确的。

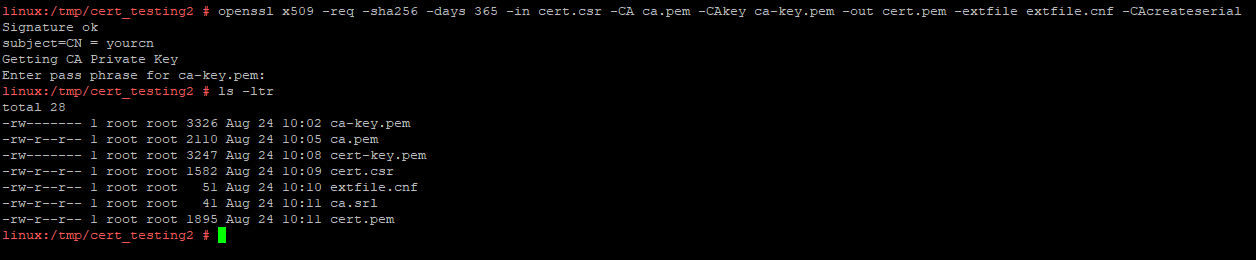

4.创建证书

openssl x509 -req -sha256 -days 365 -in cert.csr -CA ca.pem -CAkey ca-key.pem -out cert.pem -extfile extfile.cnf -CAcreateserial

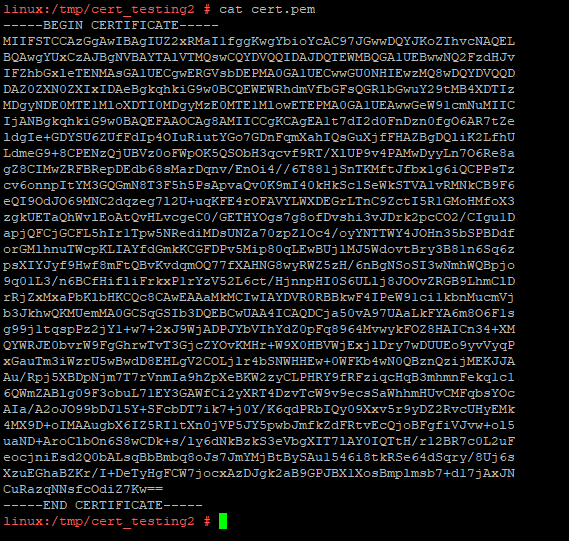

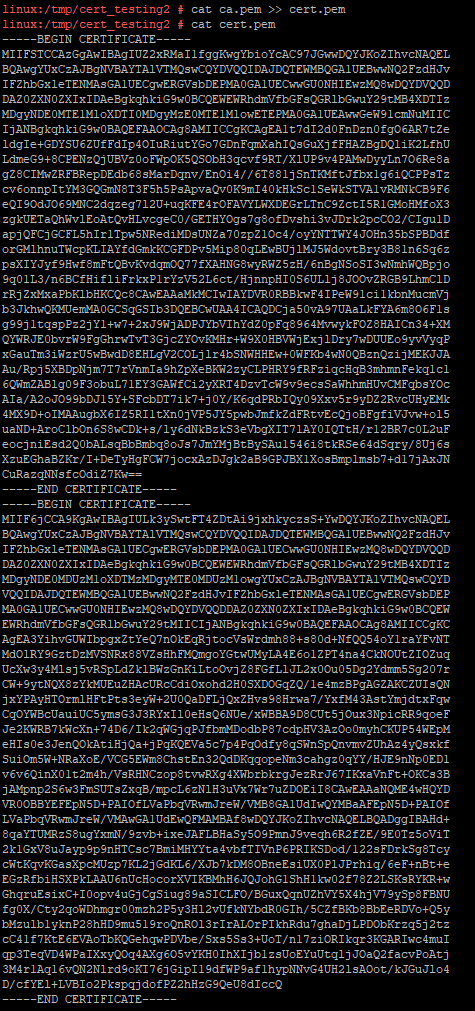

现在,如果我们查看 cert.pem,它只是不包含中间证书或根证书的证书:

大多数客户在 #This 结束并尝试导入,我们在 SCG-VE 日志中收到无效链错误。

5.创建完整链

要创建完整链,您需要附加根证书(在上面的示例中,我们没有中间证书):

cat ca.pem >> cert.pem

#Note 上面的示例中,ca.pem 是我们的根证书,cert.pem 是我们的服务器证书。

现在,我们有了 cert.pem 的完整链,我们可以将其应用到 SCG-VE,没有任何例外。

在客户环境中,他们可能涉及公共 CA 和中间证书,因此他们导入 SCG-VE 的证书中通常有 3 个段落,可能更多,具体取决于他们有多少个中间证书。

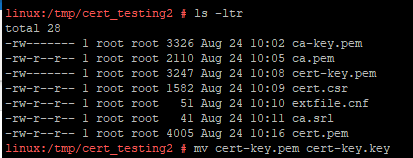

6.重命名密钥文件以满足 SCG 的要求:

最后,我们还需要将上述 cert-key.pem 文件的名称更改为 cert-key.key,因为 SCG 不会为密钥文件使用其他后缀。

您可以使用WinSCP导出cert-key.key和cert.pem,以便将其拖放到SCG-VE的UI中。

还有其他证书格式,您始终可以使用openssl命令在不同格式之间进行转换,这很容易在公共互联网上研究如何做到这一点。 最简单的方法是坚持使用 pem 格式进行测试。

来自网关用户指南 — Secure Connect Gateway 5.x — Virtual Edition 用户指南

管理证书

关于此任务

通过安全证书,您可以:

● 通过端口 5700 安全地访问安全连接网关用户界面或在安全连接网关中执行任何任务。

● 通过端口 9443 使用 RESTful 协议安全地连接到后端。

您可以上传 .pem、.p12 或 .pfx 格式的证书。如果上传 .pem 格式的证书,则还必须上传

KEY 格式的密钥作为单独的文件。.pem 文件必须具有包含证书的证书链、中间证书、证书链、

和根证书颁发机构。您可以为端口 5700 和 9443 上传单独的证书,也可以为两者上传通用证书

港口。

步骤

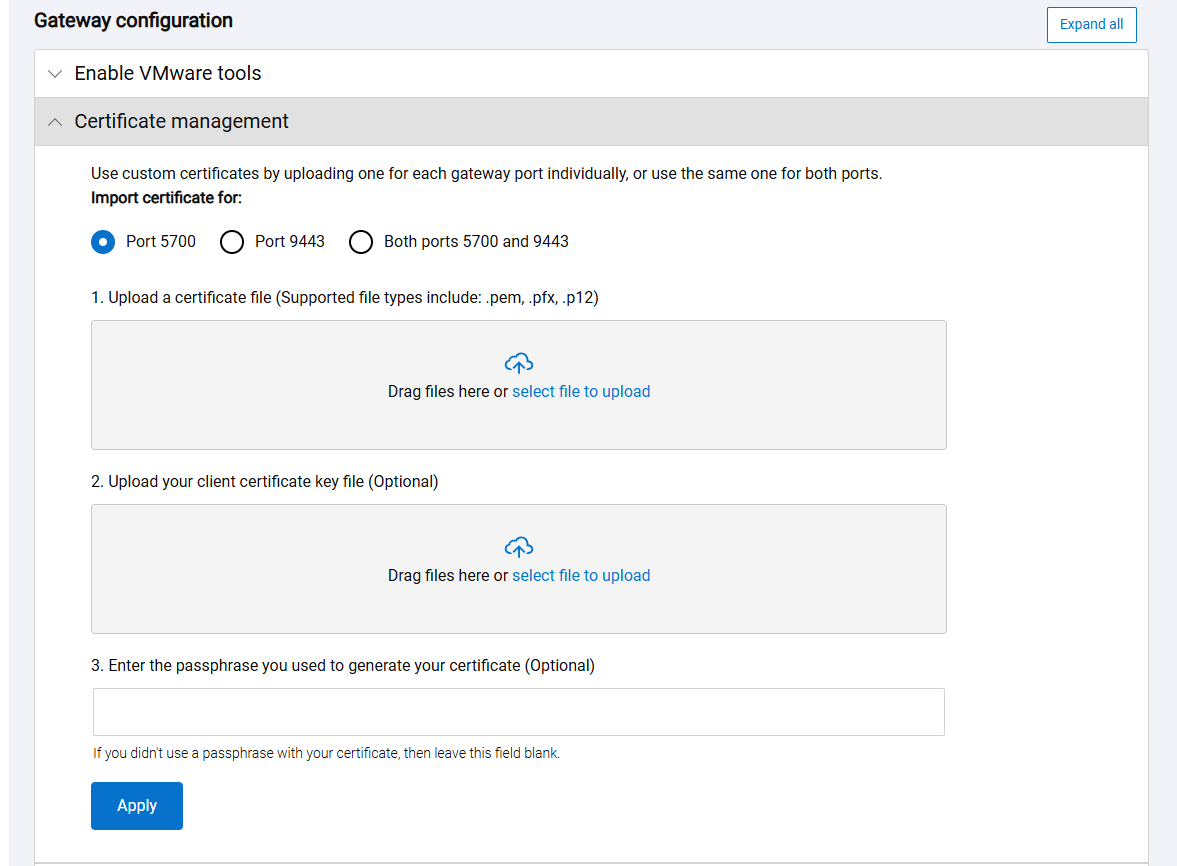

1.转至设置 > 环境配置 > 网关配置 > 证书管理。

2.选择证书适用的端口号,然后上传证书和密钥文件(如果适用)。

提醒:如果以 .pem 格式上传证书,则还必须以单独的文件上传 KEY 格式的密钥。

3.如果以 .pem 格式上传证书,请输入密码。

4.单击应用。

5.单击立即重新启动以重新启动安全连接网关。

● 您已从安全连接网关用户界面注销。

● 安全证书将应用于您的实例。

● 证书名称和到期信息显示在证书管理部分。

在 SCG 中,证书必须设置为使用端口 9443 或同时使用 5700 和 9443,因为收集器使用端口 9443。

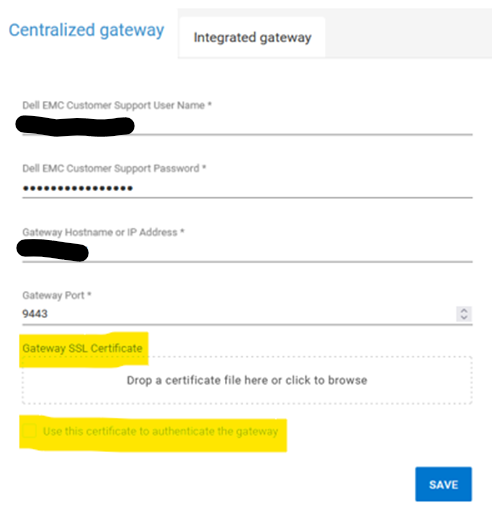

将用于网关的相同证书配置为使用端口 9443 后,必须加载到下面所示的收集器配置屏幕截图中。

在“APEX AIOps 可观察性”下,将文件拖放到此处,勾选“使用此证书对网关进行身份验证”,然后单击“保存”。